운영 및 유지보수

운영 및 유지보수

리눅스 운영 및 유지 관리

리눅스 운영 및 유지 관리

보안 그룹의 인바운드 액세스 권한을 지정하여 다른 장치가 보안 그룹의 인스턴스에 인바운드 트래픽을 보내는 것을 허용하거나 거부합니다.

보안 그룹의 인바운드 액세스 권한을 지정하여 다른 장치가 보안 그룹의 인스턴스에 인바운드 트래픽을 보내는 것을 허용하거나 거부합니다.

보안 그룹의 인바운드 액세스 권한을 지정하여 다른 장치가 보안 그룹의 인스턴스에 인바운드 트래픽을 보내는 것을 허용하거나 거부합니다.

이 문서에서는 보안 그룹의 인바운드 액세스 권한을 지정하고 다른 장치가 보안 그룹으로 인바운드 트래픽을 보내는 것을 허용하거나 거부하는 예를 소개합니다. 이 문서의 내용은 간결하며 이를 수행할 수 있기를 바랍니다. 그것으로부터 뭔가를 얻으세요.

AuthorizeSecurityGroup

보안 그룹 인바운드 방향 규칙을 추가합니다. 보안 그룹의 인바운드 액세스 권한을 지정하여 다른 장치가 보안 그룹의 인스턴스에 인바운드 트래픽을 보내는 것을 허용하거나 거부합니다.

Description

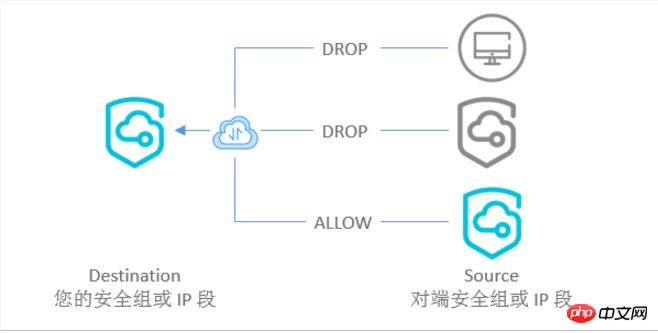

아래 그림과 같이 인바운드 트래픽의 원래 끝을 소스 끝(Source)으로 정의하고, 데이터 전송의 수신 끝을 대상 끝(Destination)으로 정의합니다.

이 인터페이스를 호출할 때 다음 사항을 알아야 합니다.

보안 그룹은 최대 100개의 보안 그룹 규칙을 가질 수 있습니다.

보안 그룹 규칙은 액세스 허용(accept)과 액세스 거부(drop)의 두 가지 범주로 나뉩니다.

보안 그룹 규칙 우선순위(Priority) 선택 범위는 [1, 100]입니다. 숫자가 작을수록 우선순위가 높습니다.

우선순위가 동일한 보안 그룹 규칙에는 액세스(삭제) 규칙을 거부하여 우선순위가 부여됩니다.

소스 장치는 지정된 IP 주소 범위(SourceCidrIp)이거나 다른 보안 그룹(SourceGroupId)의 인스턴스일 수 있습니다.

아래 매개변수 집합은 보안 그룹 규칙을 결정할 수 있습니다. 하나의 매개변수만 지정하면 보안 그룹 규칙을 결정할 수 없습니다. 일치하는 보안 그룹 규칙이 이미 존재하는 경우 AuthorizeSecurityGroup에 대한 호출이 실패합니다.

요청 예시 1과 같이 지정된 IP 주소 범위의 액세스 권한을 설정합니다: IpProtocol, PortRange, (선택 사항) SourcePortRange, NicType, Policy, (선택 사항) DestCiderIp 및 SourceCidrIp

다른 보안 그룹의 액세스 권한을 설정합니다. 요청 예시 2개: IpProtocol, PortRange, (선택 사항) SourcePortRange, NicType, Policy, (선택 사항) DestCiderIp, SourceGroupOwnerAccount 및 SourceGroupId

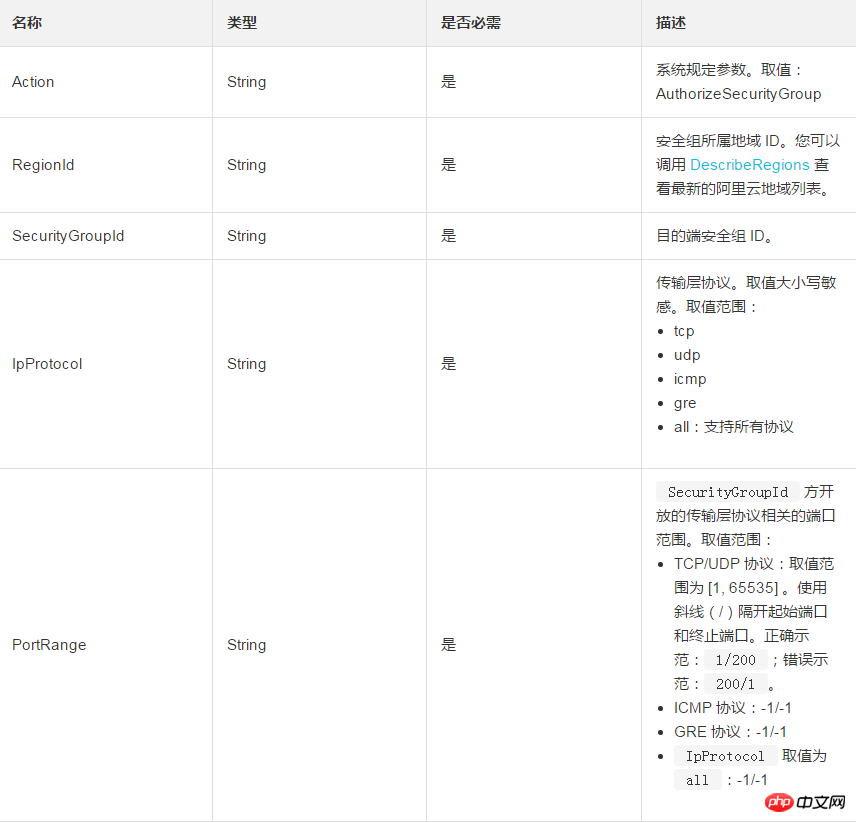

요청 매개변수

반환 매개변수

모두 공개됩니다. 매개변수를 반환합니다. 공개 매개변수를 참조하세요.

Example

보안 그룹 규칙 설정에 대한 더 많은 예는 응용 사례, 보안 그룹 규칙의 일반적인 응용 프로그램 및 보안 그룹 5-튜플 규칙 소개를 참조하세요.

요청 예시 1

지정된 IP 주소 범위에 대한 접근 권한을 설정합니다. 이때, 클래식 네트워크형 보안그룹의 네트워크 카드 종류(NicType)는 공용망(인터넷)과 인트라넷(인트라넷)으로 설정할 수 있습니다. VPC 유형 보안 그룹의 네트워크 카드 유형(NicType)은 인트라넷에만 설정할 수 있습니다.

https://ecs.aliyuncs.com/?Action=AuthorizeSecurityGroup &SecurityGroupId=sg-F876FF7BA &SourceCidrIp=0.0.0.0/0 &IpProtocol=tcp &PortRange=1/65535 &NicType=intranet &Policy=Allow &<公共请求参数>

요청 예시 2

다른 보안 그룹에 대한 접근 권한을 설정합니다. 이때 네트워크 카드 종류(NicType)는 인트라넷만 가능합니다. 클래식 네트워크 형태의 보안 그룹이 서로 통신할 때, 같은 지역에 있는 다른 보안 그룹의 접근 권한을 자신의 보안 그룹으로 설정할 수 있습니다. 이 보안 그룹은 귀하 또는 다른 Alibaba Cloud 계정(SourceGroupOwnerAccount)일 수 있습니다. VPC 보안 그룹이 서로 통신할 때 동일한 VPC에 있는 다른 보안 그룹의 액세스 권한을 이 보안 그룹으로 설정할 수 있습니다.

https://ecs.aliyuncs.com/?Action=AuthorizeSecurityGroup &SecurityGroupId=sg-F876FF7BA &SourceGroupId=sg-1651FBB64 &SourceGroupOwnerAccount=test@aliyun.com &IpProtocol=tcp &PortRange=1/65535 &NicType=intranet &Policy=Drop &<公共请求参数>

반환 예시

XML 형식

<AuthorizeSecurityGroupResponse>

<RequestId>CEF72CEB-54B6-4AE8-B225-F876FF7BA984</RequestId>

</AuthorizeSecurityGroupResponse>JSON 형식

{

"RequestId":"CEF72CEB-54B6-4AE8-B225-F876FF7BA984"

}오류 코드

다음은 이 인터페이스에 고유한 오류 코드입니다. 더 많은 오류 코드를 보려면 API 오류 센터를 방문하세요.

위 내용은 보안 그룹의 인바운드 액세스 권한을 지정하여 다른 장치가 보안 그룹의 인스턴스에 인바운드 트래픽을 보내는 것을 허용하거나 거부합니다.의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

Linux Architecture : 5 개의 기본 구성 요소를 공개합니다

Apr 20, 2025 am 12:04 AM

Linux Architecture : 5 개의 기본 구성 요소를 공개합니다

Apr 20, 2025 am 12:04 AM

Linux 시스템의 5 가지 기본 구성 요소는 다음과 같습니다. 1. Kernel, 2. System Library, 3. System Utilities, 4. 그래픽 사용자 인터페이스, 5. 응용 프로그램. 커널은 하드웨어 리소스를 관리하고 시스템 라이브러리는 사전 컴파일 된 기능을 제공하며 시스템 유틸리티는 시스템 관리에 사용되며 GUI는 시각적 상호 작용을 제공하며 응용 프로그램은 이러한 구성 요소를 사용하여 기능을 구현합니다.

VSCODE 터미널 사용 튜토리얼

Apr 15, 2025 pm 10:09 PM

VSCODE 터미널 사용 튜토리얼

Apr 15, 2025 pm 10:09 PM

VSCODE 내장 터미널은 편집기 내에서 명령 및 스크립트를 실행하여 개발 프로세스를 단순화 할 수있는 개발 도구입니다. VSCODE 터미널 사용 방법 : 바로 가기 키 (CTRL/CMD)로 터미널을 엽니 다. 명령을 입력하거나 스크립트를 실행하십시오. 핫키 (예 : ctrl l)를 사용하여 터미널을 지우십시오). 작업 디렉토리 (예 : CD 명령)를 변경하십시오. 고급 기능에는 디버그 모드, 자동 코드 스 니펫 완료 및 대화식 명령 기록이 포함됩니다.

git의 창고 주소를 확인하는 방법

Apr 17, 2025 pm 01:54 PM

git의 창고 주소를 확인하는 방법

Apr 17, 2025 pm 01:54 PM

git 저장소 주소를 보려면 다음 단계를 수행하십시오. 1. 명령 줄을 열고 리포지토리 디렉토리로 이동하십시오. 2. "git remote -v"명령을 실행하십시오. 3. 출력 및 해당 주소에서 저장소 이름을 봅니다.

vscode에서 코드를 작성하는 위치

Apr 15, 2025 pm 09:54 PM

vscode에서 코드를 작성하는 위치

Apr 15, 2025 pm 09:54 PM

Visual Studio Code (VSCODE)에서 코드를 작성하는 것은 간단하고 사용하기 쉽습니다. vscode를 설치하고, 프로젝트를 만들고, 언어를 선택하고, 파일을 만들고, 코드를 작성하고, 저장하고 실행합니다. VSCODE의 장점에는 크로스 플랫폼, 무료 및 오픈 소스, 강력한 기능, 풍부한 확장 및 경량 및 빠른가 포함됩니다.

VSCODE 터미널 명령을 사용할 수 없습니다

Apr 15, 2025 pm 10:03 PM

VSCODE 터미널 명령을 사용할 수 없습니다

Apr 15, 2025 pm 10:03 PM

VS 코드 터미널 명령에 대한 원인 및 솔루션을 사용할 수 없습니다 : 필요한 도구가 설치되지 않았습니다 (Wind (다시 설치 또는 업데이트) 터미널 구성이 호환되지 않습니다 (다른 터미널 유형 또는 명령 시도) 특정 환경 변수가 누락되었습니다 (필요한 환경 변수 설정)

vScode 이전 다음 바로 가기 키

Apr 15, 2025 pm 10:51 PM

vScode 이전 다음 바로 가기 키

Apr 15, 2025 pm 10:51 PM

vs 코드 1 단계/다음 단계 바로 가기 키 사용 : 1 단계 (뒤로) : Windows/Linux : Ctrl ←; MACOS : CMD ← 다음 단계 (앞으로) : Windows/Linux : Ctrl →; MACOS : CMD →

코드를 작성한 후 숭고한 실행 방법

Apr 16, 2025 am 08:51 AM

코드를 작성한 후 숭고한 실행 방법

Apr 16, 2025 am 08:51 AM

Sublime에서 코드를 실행하는 6 가지 방법이 있습니다. 핫키, 메뉴, 빌드 시스템, 명령 줄, 기본 빌드 시스템 설정 및 사용자 정의 빌드 명령, 프로젝트/파일을 마우스 오른쪽 단추로 클릭하여 개별 파일/프로젝트를 실행합니다. 빌드 시스템 가용성은 숭고한 텍스트 설치에 따라 다릅니다.