대상 시스템의 2FA 검증 메커니즘을 우회하기 위한 간단한 무차별 열거 방법에 대한 실험

오늘 공유한 Writeup은 취약점 공개 테스트 중 대상 시스템에 대한 작성자의 동적 비밀번호 OTP(One Time Password)를 간단한 무차별 열거 방식을 사용하여 달성합니다. 대상 시스템의 2단계 인증 메커니즘인 2FA(2단계 인증)를 우회하거나 크래킹합니다. 대상 시스템은 이중 인증 2FA를 구현하는 수단으로 동적 비밀번호 OTP를 사용하는 인도 최대 여행 서비스 회사의 웹사이트입니다.

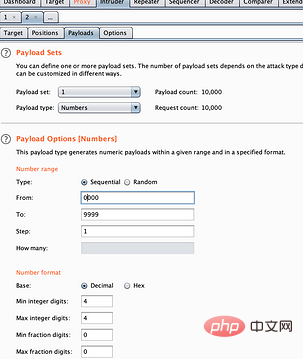

일반적으로 OTP는 0000부터 9999까지의 4자리 조합입니다. OTP에 가능한 조합이 10,000개라면 오늘날의 강력한 컴퓨터 시대에는 10,000개의 조합을 처리하는 데 몇 초밖에 걸리지 않습니다. 따라서 OTP의 검증 메커니즘이 부적절할 경우 누구나 간단한 무차별 열거를 통해 이를 우회할 수 있습니다.

2FA를 우회할 수 있는 이유는 무엇인가요?

대상 시스템은 실패한 요청 시도의 비율을 제한하지 않습니다.

대상 시스템에는 실패한 요청 시도에 대한 새로운 동적 비밀번호 조치가 없습니다.

전제조건:

웹 브라우저, BurpSuite.

2FA 우회의 재발 과정

2FA 우회의 재발 과정

1 Open BurpSuite를 사용하세요. 여기에는 시스템에서 귀하의 휴대폰으로 전송한 잘못된 동적 OTP를 고의로 입력한 다음(여기서는 무심코 1234를 입력함) BurpSuite를 사용하여 트래픽을 캡처합니다.

# 🎜🎜#

# 🎜🎜#

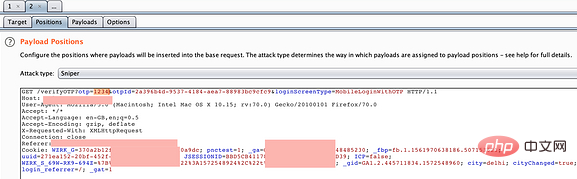

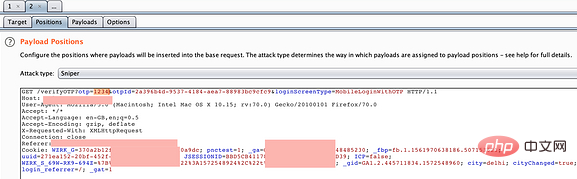

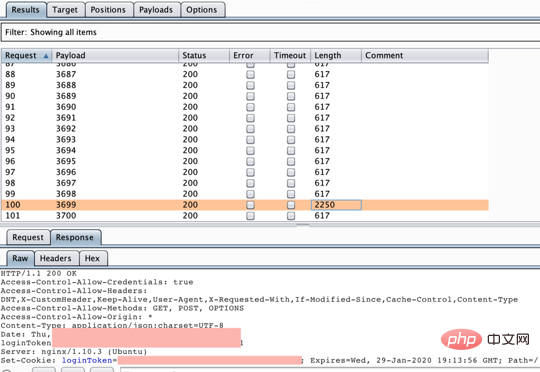

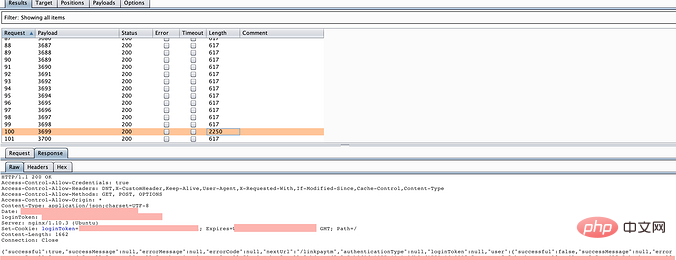

5 공격이 시작됩니다. 열거형 응답 결과에서 길이가 2250인 비정상적인 응답을 볼 수 있습니다. 당연히 다음과 같습니다.

5 공격이 시작됩니다. 열거형 응답 결과에서 길이가 2250인 비정상적인 응답을 볼 수 있습니다. 당연히 다음과 같습니다.

6. 로그인으로 성공적으로 사용할 수 있습니다!

6. 로그인으로 성공적으로 사용할 수 있습니다!

관련 튜토리얼 권장 사항:

관련 튜토리얼 권장 사항:

위 내용은 대상 시스템의 2FA 검증 메커니즘을 우회하기 위한 간단한 무차별 열거 방법에 대한 실험의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7555

7555

15

15

1382

1382

52

52

83

83

11

11

59

59

19

19

28

28

96

96

인간의 시련은 폐기될 것인가? Musk의 Neuralink는 연방 조사를 받고 실험 동물은 자주 죽습니다

Apr 12, 2023 pm 05:37 PM

인간의 시련은 폐기될 것인가? Musk의 Neuralink는 연방 조사를 받고 실험 동물은 자주 죽습니다

Apr 12, 2023 pm 05:37 PM

지난 주 머스크는 뇌-컴퓨터 인터페이스의 최신 발전 상황을 전 세계에 보여주기 위해 Neuralink의 Show & Tell 시연 이벤트를 개최했습니다. 회의에서 머스크는 프로토타입에서 생산까지 진행하는 것이 매우 어렵고 많은 어려움에 직면해 있다고 말했습니다. Neuralink는 인간 실험을 시작하기 위해 열심히 노력해 왔으며 인간 실험을 시작하기 위해 FDA에 필요한 모든 문서를 제출했습니다. 머스크는 최초의 뉴럴링크(Neuralink) 장치가 5~6개월 내에 인간의 뇌에 들어갈 수 있을 것으로 추정하고 있습니다. 회의에서 머스크는 뉴럴링크가 동물 대상을 존중하며 뇌-컴퓨터 인터페이스 장치가 동물에 이식되기 전에 광범위한 벤치마크 테스트를 거쳤다고 강조했습니다. 원숭이 두 마리 호출기와

패치가 불가능한 Yubico 2단계 인증 키 취약점으로 인해 대부분의 Yubikey 5, 보안 키 및 YubiHSM 2FA 장치의 보안이 손상되었습니다.

Sep 04, 2024 pm 06:32 PM

패치가 불가능한 Yubico 2단계 인증 키 취약점으로 인해 대부분의 Yubikey 5, 보안 키 및 YubiHSM 2FA 장치의 보안이 손상되었습니다.

Sep 04, 2024 pm 06:32 PM

패치할 수 없는 Yubico 2단계 인증 키 취약점으로 인해 대부분의 Yubikey 5, 보안 키 및 YubiHSM 2FA 장치의 보안이 손상되었습니다. Infineon SLB96xx 시리즈 TPM을 사용하는 Feitian A22 JavaCard 및 기타 장치도 취약합니다.

PHP 8.1에서 열거 (열거)는 무엇입니까?

Apr 03, 2025 am 12:05 AM

PHP 8.1에서 열거 (열거)는 무엇입니까?

Apr 03, 2025 am 12:05 AM

PHP8.1의 열거 기능은 명명 된 상수를 정의하여 코드의 명확성과 유형 안전성을 향상시킵니다. 1) 열거는 정수, 문자열 또는 객체 일 수 있으며 코드 가독성 및 유형 안전성을 향상시킬 수 있습니다. 2) 열거는 클래스를 기반으로하며 Traversal 및 Reflection과 같은 객체 지향적 특징을 지원합니다. 3) 열거는 유형 안전을 보장하기 위해 비교 및 할당에 사용될 수 있습니다. 4) 열거는 복잡한 논리를 구현하는 방법을 추가하는 것을 지원합니다. 5) 엄격한 유형 확인 및 오류 처리는 일반적인 오류를 피할 수 있습니다. 6) 열거는 마법의 가치를 줄이고 유지 관리를 향상 시키지만 성능 최적화에주의를 기울입니다.

문자열 값으로 열거형을 찾는 Python 프로그램

Sep 21, 2023 pm 09:25 PM

문자열 값으로 열거형을 찾는 Python 프로그램

Sep 21, 2023 pm 09:25 PM

Python의 열거형은 명명된 값 집합으로 구성된 사용자 정의 데이터 유형입니다. 유한한 값 집합은 열거형을 사용하여 정의되며, 이러한 값은 정수 값 대신 이름을 사용하여 Python에서 액세스할 수 있습니다. 열거형은 코드를 더 읽기 쉽고 유지 관리하기 쉽게 만들고 유형 안전성도 향상시킵니다. 이 기사에서는 Python에서 문자열 값으로 열거형을 찾는 방법을 알아봅니다. 문자열 값으로 열거형을 찾으려면 다음 단계를 따라야 합니다. 코드에서 열거형 모듈을 가져옵니다. 필요한 값 세트로 열거형을 정의합니다. 열거형 문자열을 입력으로 사용하고 해당 열거형 값을 반환하는 함수를 만듭니다. 구문 fromenumimportEnumclassClassName(Enum

C++ 함수가 열거형을 반환하면 어떤 이점이 있나요?

Apr 20, 2024 pm 12:33 PM

C++ 함수가 열거형을 반환하면 어떤 이점이 있나요?

Apr 20, 2024 pm 12:33 PM

열거 유형을 함수 반환 값으로 사용하면 다음과 같은 이점이 있습니다. 가독성 향상: 의미 있는 이름 상수를 사용하여 코드 이해도를 높입니다. 유형 안전성: 반환 값이 예상 범위에 맞는지 확인하고 예상치 못한 동작을 방지합니다. 메모리 절약: 열거형 유형은 일반적으로 저장 공간을 덜 차지합니다. 확장 용이성: 열거형에 새로운 값을 쉽게 추가할 수 있습니다.

C/C++에서 열거형을 사용하는 방법은 무엇입니까?

Aug 28, 2023 pm 05:09 PM

C/C++에서 열거형을 사용하는 방법은 무엇입니까?

Aug 28, 2023 pm 05:09 PM

열거형은 C 언어의 사용자 정의 데이터 유형입니다. 정수 상수에 이름을 지정하여 프로그램을 더 쉽게 읽고 유지 관리하는 데 사용됩니다. 열거형을 선언하는 데 "enum" 키워드가 사용됩니다. 다음은 C 언어의 열거형 구문입니다. enumenum_name{const1,const2,.....}; enum 키워드는 변수의 유형을 정의하는 데에도 사용됩니다. 다음과 같이 변수의 유형을 정의하는 두 가지 방법이 있습니다. enumweek{sunday,monday,tuesday,

C++ 구문 오류: Enum 멤버를 괄호 안에서 초기화해야 합니다. 어떻게 해야 합니까?

Aug 22, 2023 pm 03:41 PM

C++ 구문 오류: Enum 멤버를 괄호 안에서 초기화해야 합니다. 어떻게 해야 합니까?

Aug 22, 2023 pm 03:41 PM

C++는 구문이 비교적 엄격하고 배우고 적용하기 쉬운 일반적인 프로그래밍 언어입니다. 그러나 특정 프로그래밍에서는 다양한 오류가 발생할 수 밖에 없습니다. 일반적인 오류 중 하나는 "열거형 멤버를 괄호 안에서 초기화해야 합니다"입니다. C++에서 열거형 유형은 다음과 같이 이산 값을 사용하여 상수 집합을 정의할 수 있는 매우 편리한 데이터 유형입니다. enumColor{RED,YELLOW,GREEN}; 이 예에서는 세 가지 열거형을 포함하는 열거형 색상을 정의합니다.

Java 프로그램은 열거형에 정의된 모든 상수에 액세스합니다.

Aug 19, 2023 pm 04:29 PM

Java 프로그램은 열거형에 정의된 모든 상수에 액세스합니다.

Aug 19, 2023 pm 04:29 PM

JDK 버전 5 이후 Java에서는 열거형을 도입했습니다. 'enum' 키워드를 사용하여 정의된 상수 집합입니다. Java에서 최종 변수는 열거형과 다소 유사합니다. 이 기사에서는 열거형 클래스를 정의하고 valueOf() 및 value() 메서드를 사용하여 열거형에 정의된 모든 상수에 액세스하는 Java 프로그램을 만듭니다. Enum을 중국어로 번역하면 Enumeration입니다. 고정된 상수 집합을 정의해야 하는 경우 열거형 클래스를 사용합니다. 예를 들어 요일, 행성 이름, 다섯 모음 이름 등을 사용하려는 경우 모든 상수의 이름은 대문자로 선언된다는 점에 유의하세요. Java에서는 열거형이 클래스 유형이지만 인스턴스화할 수는 없습니다. 존재하다