PDO 원리와 올바른 사용방법

서문

데이터베이스의 매개변수화된 쿼리 방식이 점점 보편화되면서 SQL 인젝션 취약점은 이전에 비해 크게 줄어들었고, PHP에서 가장 일반적인 사전 컴파일된 쿼리 방식인 PDO를 점점 더 많이 사용하고 있습니다. 넓게.

우리 모두 알고 있듯이 PDO는 PHP에서 SQL 주입을 방지하는 가장 좋은 방법이지만 SQL 주입을 100% 제거하는 방법은 아닙니다. 열쇠는 어떻게 사용하느냐에 달려 있습니다.

이전에 기사(https://xz.aliyun.com/t/3950)에서 PDO 시나리오에서 제어 가능한 매개변수로 인해 발생하는 다중 문장 실행과 같은 문제에 대해 배웠기 때문에 SQL 주입에 대한 또 다른 연구를 다음에서 수행했습니다. PDO 시나리오를 조사했습니다.

PDO 쿼리문의 제어 하에 존재하는 보안 문제:

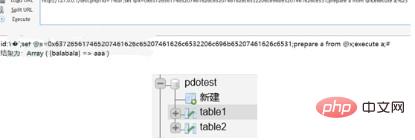

먼저 로컬에서 새 라이브러리와 테이블을 만들고 아무렇게나 작성합니다.

그런 다음 test.php를 작성하고 PDO를 사용하여 간단한 쿼리를 수행합니다.

<?php

try{

$db = new PDO('mysql:host=localhost;dbname=pdotest','root','');

}

catch(Exception $e)

{ echo $e->getMessage();

}if(isset($_GET['id']))

{

$id = $_GET['id'];

}else{

$id=1;

}

$query = "select balabala from table1 where 1=?";echo "id:".$id."</br>";

$row = $db->prepare($query);

$row->bindParam(1,$id);

$row->execute();

$result = $row->fetch(PDO::FETCH_ASSOC);if($result)

{ echo "结果为:";

print_r($result); echo "</br>";

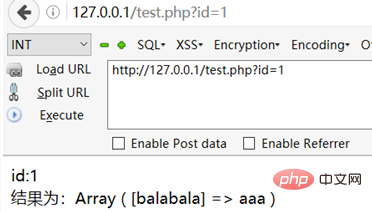

}입력 내용과 페이지에서 얻은 결과를 인쇄합니다.

PDO 보안 문제와 관련된 주요 설정은 다음과 같습니다. 다음 세 가지:

PDO::ATTR_EMULATE_PREPARES PDO::ATTR_ERRMODE PDO::MYSQL_ATTR_MULTI_STATEMENTS

는 각각 시뮬레이션된 사전 컴파일, 오류 보고 및 다중 문장 실행과 관련이 있습니다.

PDO는 기본적으로 다중 문장 실행과 시뮬레이션된 사전 컴파일을 허용합니다. 매개변수를 제어할 수 있으면 스택 주입으로 이어진다는 내용이 이전 기사에 많이 나와 있습니다.

예를 들어 쿼리 문을

$query = "select balabala from table1 where 1={$id}";

$row = $db->query($query);로 변경하면 $db->query() 단계가 실행되기 전에 $query에 대해 잘못된 작업을 수행할 수 있으며 PDO는 쓸모가 없습니다.

PDO 기본 설정의 보안 위험:

쿼리문에 제어 가능한 매개변수가 없고 입력 매개변수를 prepare->bindParam->execute 메소드에 작성하면 문제가 없을까요?

다음 명령문에 따라 쿼리합니다.

$query = "select balabala from table1 where 1=?"; $row = $db->prepare($query); $row->bindParam(1,$_GET[‘id’]); $row->execute();

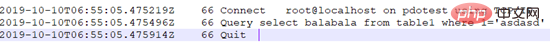

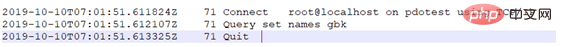

URL에 임의의 매개변수 ?id=asdasd를 입력한 다음 SET GLOBAL GENERAL_LOG=ON을 설정하여 .log에서 실시간으로 모니터링하여 SQL 문이 무엇인지 확인합니다. 실행됨 :

시뮬레이션된 사전 컴파일된 요청 전송 방법은 이전 mysqli와 다르지 않지만 원래 쿼리 문에서는 매개변수가 작은따옴표로 묶이지 않았으나 여기서는 묶인 것을 확인했습니다. 작은 따옴표가 묶여 있으므로 작은 따옴표와 같은 일부 특수 문자를 입력할 수 있습니다.

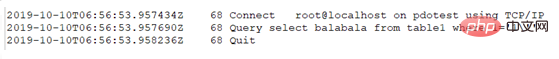

작은 따옴표가 이스케이프된 것을 발견하고 무슨 일이 일어날지 생각하지 않을 수 없었습니다. gbk 인코딩이 설정된 경우:

select * from table1이 성공적으로 실행되었음을 알 수 있습니다. PDO는 하나의 결과만 반환하지만 실제로는 실행됩니다.

즉, 쿼리문에 제어 가능한 매개변수가 없더라도 ? 또는 :id와 같은 바인딩된 매개변수만 수행할 수 있습니다.

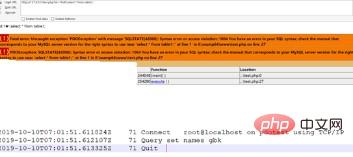

다문장 실행을 끄면 어떻게 되나요?

PDO::MYSQL_ATTR_MULTI_STATEMENTS를 false로 설정하고 위 작업

을 반복했지만 더 이상 작동하지 않는 것으로 나타났습니다.

실제로는 gbk 설정문만 실행되었습니다

근데 이게 끝인가요?

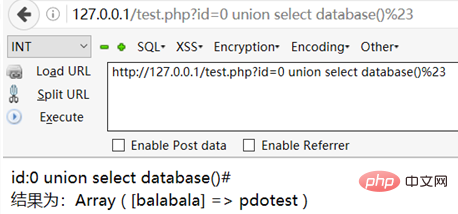

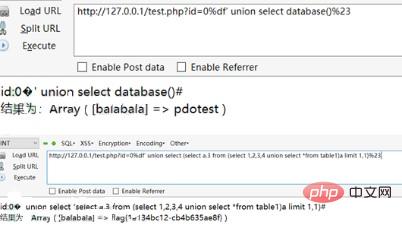

유합주입 등 다른 방법을 시도해 보는 것은 어떨까요?

해본 결과 유니온 주입도 가능하다는 걸 알게 되었어요! 다중 문장 실행이 전혀 필요하지 않습니다!

实际上,在模拟预编译的情况下,PDO对于SQL注入的防范(PDO::queto()),无非就是将数字型的注入转变为字符型的注入,又用类似mysql_real_escape_string()的方法将单引号、双引号、反斜杠等字符进行了转义。

这种防范方法在GBK编码的情况下便可用宽字节进行绕过,而在非GBK编码的情况下,若存在二次注入的情况,是否能利用呢?

答案是否定的。

二次注入是由于对添加进数据库中的数据没有再次处理和转义而导致的,而预编译对每次查询都进行转义,则不存在二次注入的情况。

上述安全隐患,是由于未正确设置PDO造成的,在PDO的默认设置中,PDO::ATTR_EMULATE_PREPARES和PDO::MYSQL_ATTR_MULTI_STATEMENTS都是true,意味着模拟预编译和多句执行是默认开启的。

而在非模拟预编译的情况下,若语句中没有可控参数,是否还能这样做呢?

答案是否定的。

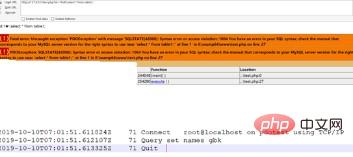

我们将PDO::ATTR_EMULATE_PREPARES设为false,来看看sql语句到底执行了什么:

它对每一句sql语句都进行了预编译和执行两个操作,在执行select balabala from table1 where 1=?这句时,如果是GBK编码,那么它将会把?绑定的参数转化成16进制,这样无论输入什么样的东西都无法再进行注入了。

如果不是GBK编码,如上面所说,也不存在二次注入的情况,故可以避免SQL注入漏洞。

相同原理的Prepare Statement方法

PDO的原理,与Mysql中prepare语句是一样的。上面PDO所执行的SQL语句,用如下的方式可以等效替代:

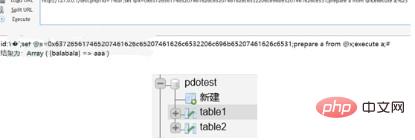

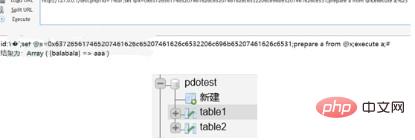

Set @x=0x31 Prepare a from “select balabala from table1 where 1=?” Execute a using @x

我们可以手动将输入的参数设置为@x,并将其转化为16进制,随后预编译,再执行

也就是说,不用PDO也可以仿照其原理手动设置预编译:

$db = new mysqli('localhost','root','','pdotest');if(isset($_GET['id']))

{

$id = "0x".bin2hex($_GET['id']);

}else{

$id=1;

}echo "id:".$id."</br>";

$db->query("set names gbk");

$db->query("set @x={$id}");

$db->query("prepare a from 'select balabala from table1 where 1=?'");

$row = $db->query("execute a using @x");

$result = $row->fetch_assoc();if($result)

{ echo "结果为:";

print_r($result); echo "</br>";

}得到的结果和使用PDO是一样的:

这样设置不用担心没有合理地设置PDO,或是用了GBK编码等情况。

Prepare Statement在SQL注入中的利用

Prepare语句在防范SQL注入方面起到了非常大的作用,但是对于SQL注入攻击却也提供了新的手段。

Prepare语句最大的特点就是它可以将16进制串转为语句字符串并执行。如果我们发现了一个存在堆叠注入的场景,但过滤非常严格,便可以使用prepare语句进行绕过。

例如我们将createtable table2 like table1转化成16进制,然后执行:

我们发现数据库中已经多了一个表table2。则语句成功执行了。

总结

对于此类问题的防范,主要有以下三个方面:

1. 合理、安全地使用gbk编码。即使采用PDO预编译的方式,如若配置不当,依然可造成宽字节注入

2. 使用PDO时,一定要将模拟预编译设为false

3. 可采用使用Prepare Statement手动预编译,杜绝SQL注入

相关文章教程推荐:网站安全教程

위 내용은 PDO 원리와 올바른 사용방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7552

7552

15

15

1382

1382

52

52

83

83

11

11

58

58

19

19

22

22

91

91

Tomato Free Novel 앱에서 소설 쓰는 방법 Tomato Novel에서 소설 쓰는 방법에 대한 튜토리얼을 공유하세요.

Mar 28, 2024 pm 12:50 PM

Tomato Free Novel 앱에서 소설 쓰는 방법 Tomato Novel에서 소설 쓰는 방법에 대한 튜토리얼을 공유하세요.

Mar 28, 2024 pm 12:50 PM

Tomato Novel은 매우 인기 있는 소설 읽기 소프트웨어입니다. 우리는 종종 Tomato Novel에서 읽을 새로운 소설과 만화를 가지고 있습니다. 많은 친구들도 용돈을 벌고 소설의 내용을 편집하고 싶어합니다. 글로 쓰고 싶은데, 그 안에 소설을 어떻게 쓰는지 친구들도 모르니까, 소설 쓰는 방법에 대한 소개를 함께 살펴보는 시간을 가져보겠습니다. 토마토 소설을 사용하여 소설을 쓰는 방법에 대한 튜토리얼을 공유하세요. 1. 먼저 휴대폰에서 토마토 무료 소설 앱을 열고 개인 센터 - 작가 센터를 클릭하세요. 2. 토마토 작가 도우미 페이지로 이동하여 새로 만들기를 클릭하세요. 소설의 끝 부분에 예약하십시오.

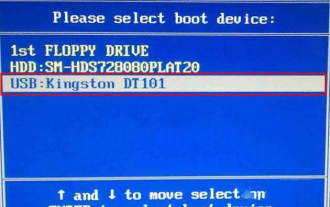

컬러풀 마더보드에서 바이오스로 진입하는 방법은 무엇입니까? 두 가지 방법을 가르쳐주세요.

Mar 13, 2024 pm 06:01 PM

컬러풀 마더보드에서 바이오스로 진입하는 방법은 무엇입니까? 두 가지 방법을 가르쳐주세요.

Mar 13, 2024 pm 06:01 PM

컬러풀한 마더보드는 중국 국내 시장에서 높은 인기와 시장 점유율을 누리고 있지만 일부 컬러풀한 마더보드 사용자는 아직도 설정을 위해 BIOS에 진입하는 방법을 모르시나요? 이러한 상황에 대응하여 편집자는 다채로운 마더보드 BIOS에 들어갈 수 있는 두 가지 방법을 특별히 가져왔습니다. 방법 1: U 디스크 시작 단축키를 사용하여 U 디스크 설치 시스템에 직접 들어갑니다. 한 번의 클릭으로 U 디스크를 시작하는 Colour 마더보드의 단축키는 ESC 또는 F11입니다. 먼저 Black Shark 설치 마스터를 사용하여 Black을 만듭니다. Shark U 디스크 부팅 디스크를 켠 후 컴퓨터를 켜면 시작 화면이 나타나면 키보드의 ESC 또는 F11 키를 계속 눌러 시작 항목을 순차적으로 선택할 수 있는 창으로 커서를 "USB. "가 표시된 후

WeChat에서 삭제된 연락처를 복구하는 방법(삭제된 연락처를 복구하는 방법을 알려주는 간단한 튜토리얼)

May 01, 2024 pm 12:01 PM

WeChat에서 삭제된 연락처를 복구하는 방법(삭제된 연락처를 복구하는 방법을 알려주는 간단한 튜토리얼)

May 01, 2024 pm 12:01 PM

불행하게도 사람들은 어떤 이유로든 실수로 특정 연락처를 삭제하는 경우가 많습니다. WeChat은 널리 사용되는 소셜 소프트웨어입니다. 사용자가 이 문제를 해결할 수 있도록 이 문서에서는 삭제된 연락처를 간단한 방법으로 검색하는 방법을 소개합니다. 1. WeChat 연락처 삭제 메커니즘을 이해하면 삭제된 연락처를 검색할 수 있습니다. WeChat의 연락처 삭제 메커니즘은 연락처를 주소록에서 제거하지만 완전히 삭제하지는 않습니다. 2. WeChat에 내장된 "연락처 복구" 기능을 사용하세요. WeChat은 "연락처 복구"를 제공하여 시간과 에너지를 절약합니다. 사용자는 이 기능을 통해 이전에 삭제한 연락처를 빠르게 검색할 수 있습니다. 3. WeChat 설정 페이지에 들어가서 오른쪽 하단을 클릭하고 WeChat 애플리케이션 "나"를 열고 오른쪽 상단에 있는 설정 아이콘을 클릭하여 설정 페이지로 들어갑니다.

휴대폰에서 글꼴 크기를 설정하는 방법(휴대폰에서 글꼴 크기를 쉽게 조정)

May 07, 2024 pm 03:34 PM

휴대폰에서 글꼴 크기를 설정하는 방법(휴대폰에서 글꼴 크기를 쉽게 조정)

May 07, 2024 pm 03:34 PM

휴대폰이 사람들의 일상 생활에서 중요한 도구가 되면서 글꼴 크기 설정은 중요한 개인화 요구 사항이 되었습니다. 다양한 사용자의 요구를 충족하기 위해 이 기사에서는 간단한 조작을 통해 휴대폰 사용 경험을 개선하고 휴대폰의 글꼴 크기를 조정하는 방법을 소개합니다. 휴대폰의 글꼴 크기를 조정해야 하는 이유 - 글꼴 크기를 조정하면 텍스트가 더 명확하고 읽기 쉬워집니다. - 다양한 연령대의 사용자의 읽기 요구에 적합 - 시력이 좋지 않은 사용자가 글꼴 크기를 사용하는 것이 편리합니다. 휴대폰 시스템의 설정 기능 - 시스템 설정 인터페이스에 들어가는 방법 - 찾기에서 설정 인터페이스의 "디스플레이" 옵션을 입력합니다. - "글꼴 크기" 옵션을 찾아 타사를 통해 글꼴 크기를 조정합니다. 애플리케이션 - 글꼴 크기 조정을 지원하는 애플리케이션 다운로드 및 설치 - 애플리케이션을 열고 관련 설정 인터페이스로 진입 - 개인에 따라

Win11에서 관리자 권한을 얻는 방법 요약

Mar 09, 2024 am 08:45 AM

Win11에서 관리자 권한을 얻는 방법 요약

Mar 09, 2024 am 08:45 AM

Win11 관리자 권한을 얻는 방법에 대한 요약 Windows 11 운영 체제에서 관리자 권한은 사용자가 시스템에서 다양한 작업을 수행할 수 있도록 하는 매우 중요한 권한 중 하나입니다. 때로는 소프트웨어 설치, 시스템 설정 수정 등과 같은 일부 작업을 완료하기 위해 관리자 권한을 얻어야 할 수도 있습니다. 다음은 Win11 관리자 권한을 얻는 몇 가지 방법을 요약한 것입니다. 도움이 되기를 바랍니다. 1. 단축키를 사용하세요. Windows 11 시스템에서는 단축키를 통해 명령 프롬프트를 빠르게 열 수 있습니다.

모바일 드래곤 알 부화의 비밀이 공개됩니다(모바일 드래곤 알을 성공적으로 부화하는 방법을 단계별로 알려드립니다)

May 04, 2024 pm 06:01 PM

모바일 드래곤 알 부화의 비밀이 공개됩니다(모바일 드래곤 알을 성공적으로 부화하는 방법을 단계별로 알려드립니다)

May 04, 2024 pm 06:01 PM

모바일 게임은 기술의 발전과 함께 사람들의 삶에 없어서는 안될 부분이 되었습니다. 귀여운 드래곤 알 이미지와 흥미로운 부화 과정으로 많은 플레이어들의 관심을 끌었으며, 특히 주목을 받은 게임 중 하나가 드래곤 알 모바일 버전이다. 플레이어가 게임에서 자신만의 드래곤을 더 잘 육성하고 성장시킬 수 있도록 이 글에서는 모바일 버전에서 드래곤 알을 부화시키는 방법을 소개합니다. 1. 적절한 유형의 드래곤 알을 선택하십시오. 플레이어는 게임에서 제공되는 다양한 유형의 드래곤 알 속성과 능력을 기반으로 자신이 좋아하고 적합한 드래곤 알 유형을 신중하게 선택해야 합니다. 2. 부화기의 레벨을 업그레이드하세요. 플레이어는 작업을 완료하고 소품을 수집하여 부화기의 레벨을 향상시켜야 합니다. 부화기의 레벨에 따라 부화 속도와 부화 성공률이 결정됩니다. 3. 플레이어가 게임에 참여하는데 필요한 자원을 수집하세요.

노흡의 기능 및 원리 분석

Mar 25, 2024 pm 03:24 PM

노흡의 기능 및 원리 분석

Mar 25, 2024 pm 03:24 PM

nohup의 역할과 원리 분석 nohup은 유닉스 및 유닉스 계열 운영체제에서 사용자가 현재 세션을 종료하거나 터미널 창을 닫아도 백그라운드에서 명령을 실행하는 데 일반적으로 사용되는 명령입니다. 아직도 계속 처형되고 있다. 이번 글에서는 nohup 명령의 기능과 원리를 자세히 분석해보겠습니다. 1. nohup의 역할: 백그라운드에서 명령 실행: nohup 명령을 통해 사용자가 터미널 세션을 종료해도 영향을 받지 않고 장기 실행 명령이 백그라운드에서 계속 실행되도록 할 수 있습니다. 이건 실행해야 해

빨리 익히세요: Huawei 휴대폰에서 두 개의 WeChat 계정을 여는 방법 공개!

Mar 23, 2024 am 10:42 AM

빨리 익히세요: Huawei 휴대폰에서 두 개의 WeChat 계정을 여는 방법 공개!

Mar 23, 2024 am 10:42 AM

현대 사회에서 휴대폰은 우리 삶에 없어서는 안 될 필수품이 되었습니다. 일상적인 의사소통, 업무, 생활을 위한 중요한 도구로 WeChat이 자주 사용됩니다. 그러나 서로 다른 거래를 처리할 때 두 개의 WeChat 계정을 분리해야 할 수도 있습니다. 이를 위해서는 휴대폰이 동시에 두 개의 WeChat 계정에 로그인하는 기능을 지원해야 합니다. 국내 유명 브랜드인 화웨이 휴대폰은 많은 사람들이 사용하고 있습니다. 그렇다면 화웨이 휴대폰에서 위챗 계정을 2개 개설하는 방법은 무엇일까요? 이 방법의 비밀을 공개해보겠습니다. 우선, Huawei 휴대폰에서 두 개의 WeChat 계정을 동시에 사용해야 합니다.