다음 칼럼은 centos 입문 튜토리얼에서 CentOS의 TCP Wrappers 접근 제어에 대해 소개하겠습니다. 도움이 필요한 친구들에게 도움이 되길 바랍니다!

CentOS의 TCP Wrappers 액세스 제어

1. TCP Wrappers 개요

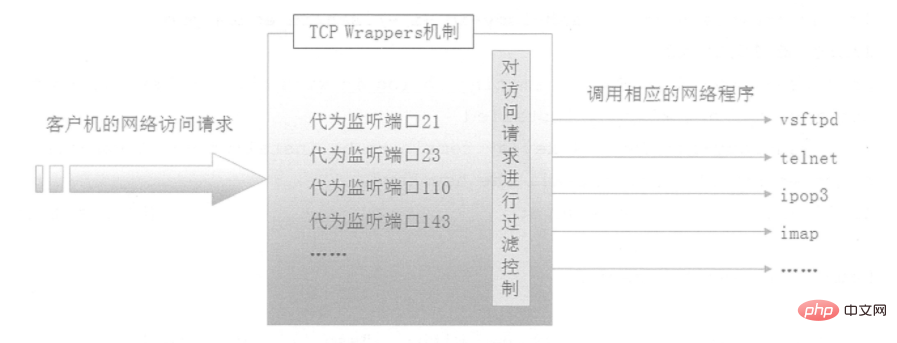

TCP Wrappers는 TCP 서비스 프로그램을 "래핑"하고 이를 대신하여 TCP 서비스 프로그램의 포트를 수신하며 보안 탐지 프로세스를 추가합니다. 외부 연결 요청 실제 서비스 프로그램에 액세스하려면 먼저 이 보안 탐지 계층을 통과하고 권한을 얻어야 합니다. 아래 그림과 같이 TCP Wrappers는 보호된 서비스에 대한 모든 액세스 시도를 기록하고 관리자에게 풍부한 보안 분석 데이터를 제공할 수 있습니다. .

2. TCP Wrappers의 접근 정책

TCP Wrappers 메커니즘의 보호 대상은 다양한 네트워크 서비스 프로그램이며, 해당 서비스에 접근하는 클라이언트 주소에 대해 접근 제어가 수행됩니다. 두 개의 해당 정책 파일은 /etc/hosts.allow 및 /etc/hosts.deny이며 각각 허용 및 거부 정책을 설정하는 데 사용됩니다.

1. 정책 구성 형식

두 정책 파일은 서로 반대되는 기능을 갖고 있지만 구성 기록 형식은 아래와 같이 동일합니다.

:

서비스 프로그램 목록과 클라이언트 주소 목록은 콜론으로 구분되며, 각 목록의 여러 항목은 쉼표로 구분됩니다.

1) 서비스 프로그램 목록

ALL: 모든 서비스를 나타냅니다.

단일 서비스 프로그램: "vsftpd" 등

여러 서비스 프로그램 목록: "vsftpd.sshd" 등; 목록

ALL: 모든 클라이언트 주소를 나타냅니다.

단일 IP 주소: "192.1668.10.1" 등; ;

"."로 시작하는 도메인 이름: 예를 들어 "benet.com"은 benet.com 도메인의 모든 호스트와 일치합니다.

"."로 끝나는 네트워크 주소: 예를 들어 "192.168.10." 전체 192.168.10.0 /24 네트워크 세그먼트

내장된 와일드카드 문자 """?": 전자는 모든 길이의 문자를 나타내고, 후자는 "192.168.10.1"과 같이 하나의 문자만 나타냅니다. 192.168로 시작하는 모든 IP 주소와 일치합니다. 10.1. "."로 시작하거나 끝나는 패턴과 혼합할 수 없습니다.

"192.168.1., 172.16.16., .benet.com"과 같은 여러 클라이언트 주소 목록

2.

TCP Wrappers 메커니즘의 액세스 정책과 관련하여 적용 시 다음 순서와 원칙을 따르십시오. 먼저 /etc/hosts.allow 파일을 확인하고, 일치하는 정책이 있으면 액세스가 허용되고, 계속해서 확인합니다. /etc/hosts.deny 파일에서 일치하는 정책이 발견되면 접근이 거부되고, 위 두 파일을 확인하여 일치하는 정책이 발견되지 않으면 접근이 허용됩니다.

3. TCP Wrappers 구성 예

실제로 TCP Wrappers 메커니즘을 사용할 때 더 느슨한 정책은 "모두 허용, 일부 거부"일 수 있고 더 엄격한 정책은 "일부 허용, 모두 거부"입니다. 전자는 호스트.deny 파일에 해당 거부 정책을 추가하기만 하면 되고, 후자는 호스트.allow에 허용 정책을 추가하는 것 외에도 호스트.거부 파일에 "ALL: ALL" 거부 정책도 설정해야 합니다. .

예는 다음과 같습니다.

이제 IP 주소가 192.168.10.1인 호스트 또는 172.16.16 네트워크 세그먼트에 있는 호스트에서만 sshd 서비스에 액세스하려고 합니다. 다음 작업:

[root@CentOS01 ~]# vim /etc/hosts.allow sshd:192.168.10.1 172.16.16.* [root@centos01 ~]# vim /etc/hosts.deny sshd:ALL

위 내용은 CentOS의 TCP Wrappers 액세스 제어 정보의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!