hystrix-go 사용법과 원리에 대한 자세한 설명

다음 칼럼에서는 golang tutorial에서 bash 명령 분석을 실행하기 위한 bash 함수를 캡슐화한 golang에 대해 소개하겠습니다. 도움이 필요한 친구들에게 도움이 되길 바랍니다!

Hystrix

Hystrix는 Netflex에서 개발되었으며 오픈 소스입니다. 기본적인 회로 차단기 기능을 제공하는 구성 요소입니다. Hystrix는 Command에 다운그레이드 전략을 캡슐화하고 run 및 fallback이라는 두 가지 방법을 제공합니다. 전자는 일반 논리를 나타냅니다. 마이크로서비스 간 호출 등... 실패가 발생하면 fallback 메서드가 실행되어 결과를 반환하는 것을 보장된 작업으로 이해할 수 있습니다. 짧은 시간 내에 정상적인 로직이 자주 실패하는 경우 단락이 발생할 수 있습니다. 즉, 후속 요청은 더 이상 run을 실행하지 않고 fallback을 직접 실행합니다. Hystrix에 대한 자세한 내용은 https://github.com/NETFLIX/Hystrix에서 확인할 수 있으며, hystrix-go를 사용합니다. code>go hystrix 구현, 더 정확하게는 단순화된 버전입니다. 단지 마지막 업데이트인가요, 아니면 2018년에 졸업했다는 pr인가요?

왜 이러한 도구가 필요한가요?

hystrix-go 实现了,因此有了这篇文章。

Hystrix

Hystrix 是由 Netflex 开发的一款开源组件,提供了基础的熔断功能。 Hystrix 将降级的策略封装在 Command 中,提供了 run 和 fallback 两个方法,前者表示正常的逻辑,比如微服务之间的调用……,如果发生了故障,再执行 fallback方法返回结果,我们可以把它理解成保底操作。如果正常逻辑在短时间内频繁发生故障,那么可能会触发短路,也就是之后的请求不再执行 run,而是直接执行 fallback。更多关于 Hystrix 的信息可以查看 https://github.com/Netflix/Hystrix,而hystrix-go 则是用 go 实现的 hystrix 版,更确切的说,是简化版。只是上一次更新还是 2018年 的一次 pr,也就毕业了?

为什么需要这些工具?

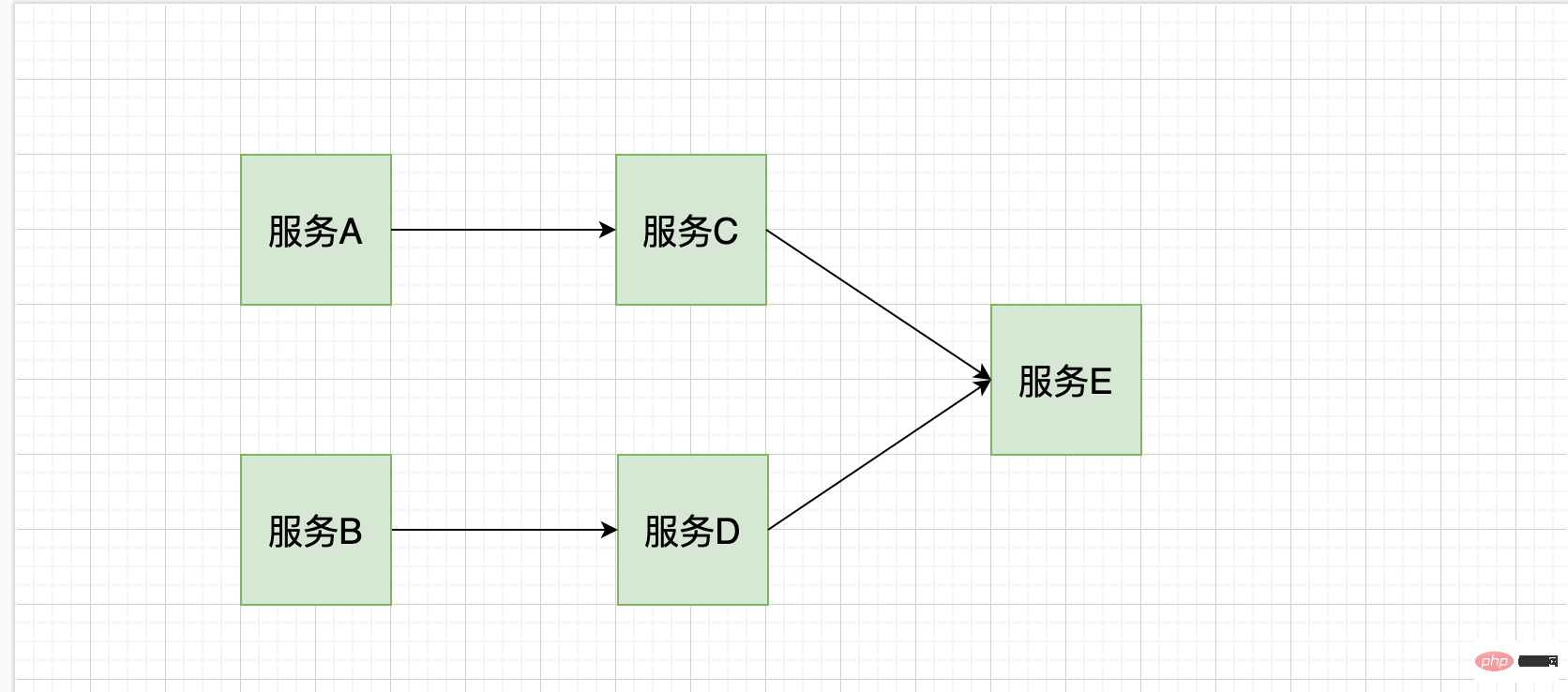

比如一个微服务化的产品线上,每一个服务都专注于自己的业务,并对外提供相应的服务接口,或者依赖于外部服务的某个逻辑接口,就像下面这样。

假设我们当前是 服务A,有部分逻辑依赖于 服务C,服务C 又依赖于 服务E,当前微服务之间进行 rpc或者 http通信,假设此时 服务C 调用 服务E 失败,比如由于网络波动导致超时或者服务E由于过载,系统E 已经down掉了。

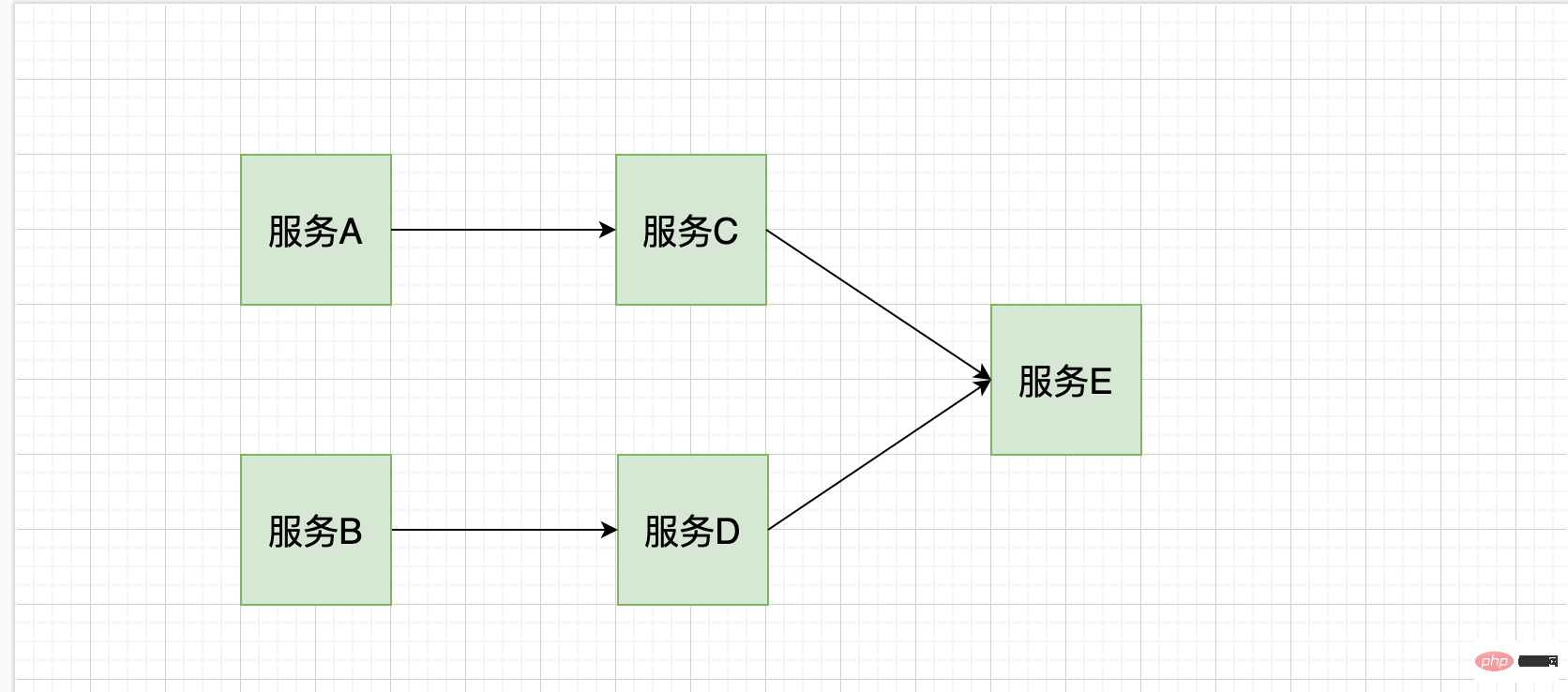

调用失败,一般会有失败重试等机制。但是再想想,假设服务E已然不可用的情况下,此时新的调用不断产生,同时伴随着调用等待和失败重试,会导致 服务C对服务E的调用而产生大量的积压,慢慢会耗尽服务C的资源,进而导致服务C也down掉,这样恶性循环下,会影响到整个微服务体系,产生雪崩效应。

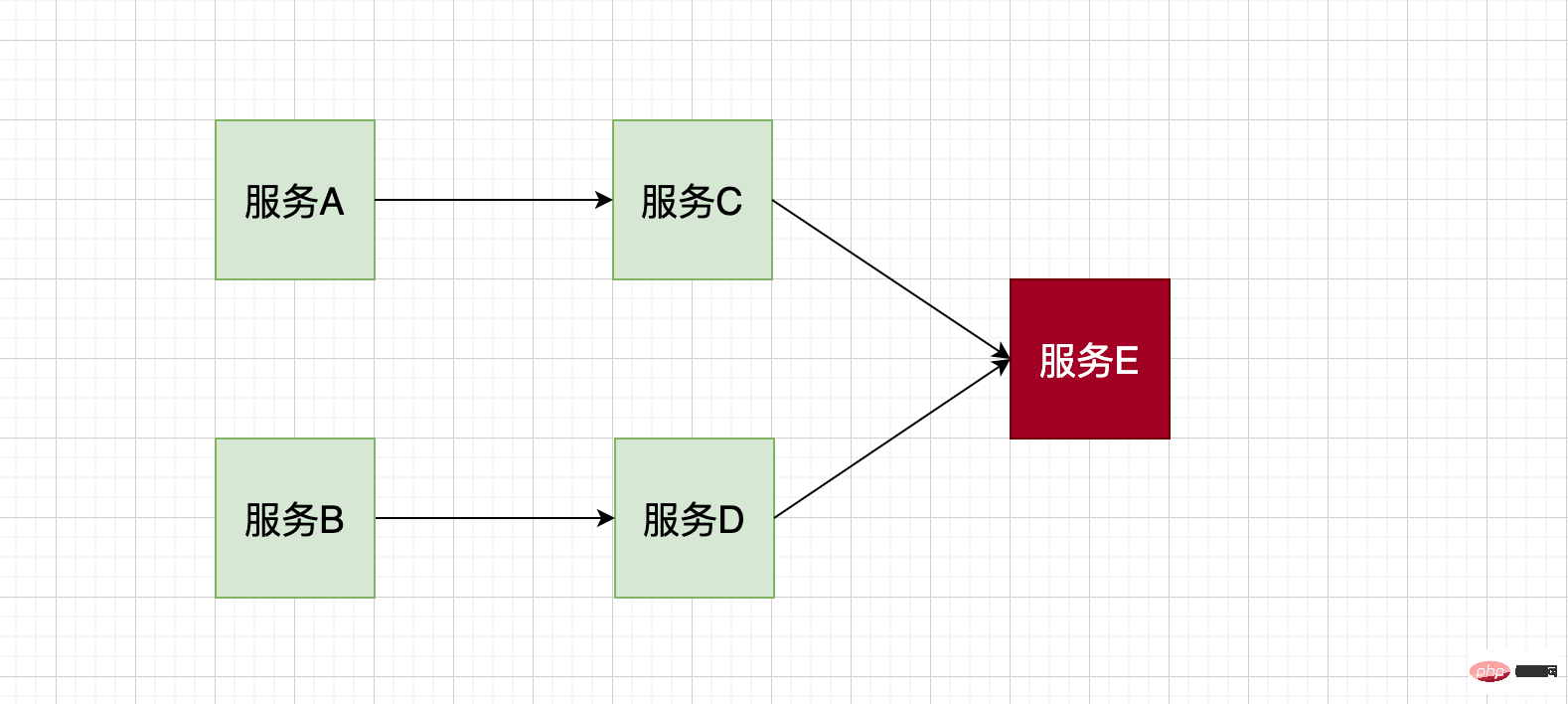

虽然导致雪崩的发生不仅仅这一种,但是我们需要采取一定的措施,来保证不让这个噩梦发生。而 hystrix-go就很好的提供了 熔断和降级的措施。它的主要思想在于,设置一些阀值,比如最大并发数(当并发数大于设置的并发数,拦截),错误率百分比(请求数量大于等于设置 的阀值,并且错误率达到设置的百分比时,触发熔断)以及熔断尝试恢复时间等 。

使用

hystrix-go 的使用非常简单,你可以调用它的 Go 或者 Do方法,只是 Go 方法是异步的方式。而 Do 方法是同步方式。我们从一个简单的例子开启。

_ = hystrix.Do("wuqq", func() error {

// talk to other services

_, err := http.Get("https://www.baidu.com/")

if err != nil {

fmt.Println("get error:%v",err)

return err }

return nil

}, func(err error) error {

fmt.Printf("handle error:%v\n", err)

return nil

})Do 函数需要三个参数,第一个参数 commmand 名称,你可以把每个名称当成一个独立当服务,第二个参数是处理正常的逻辑,比如 http 调用服务,返回参数是 err

서비스 A, 일부 로직은 <code>서비스 C에 종속되고, 서비스 C는 서비스 E에 종속되며, 현재 마이크로서비스는 rpc입니다. 또는 http 통신, 네트워크 변동으로 인한 시간 초과 또는 과부하로 인한 서비스 E 등 현재 서비스 C가 서비스 E 호출에 실패했다고 가정하면, 시스템 E가 다운되었습니다. 호출이 실패하면 일반적으로 재시도 실패 등 메커니즘. 하지만 다시 생각해 보세요. 서비스 E를 이미 사용할 수 없다고 가정하면 이때 새로운 통화가 계속 생성되고 통화 대기 및 재시도 실패가 동반되어 서비스 C에서 서비스 E로의 통화 백로그가 크게 발생하게 됩니다. 천천히, 서비스 C의 리소스가 고갈되어 서비스 C가 중단될 수도 있습니다. 이 악순환은 전체 마이크로서비스 시스템에 영향을 미치고 눈사태 효과를 낳습니다.

🎜🎜이것이 눈사태의 유일한 원인은 아니지만, 하지만 우리는 이런 악몽이 일어나지 않도록 특정한 조치를 취해야 합니다. 그리고

🎜🎜이것이 눈사태의 유일한 원인은 아니지만, 하지만 우리는 이런 악몽이 일어나지 않도록 특정한 조치를 취해야 합니다. 그리고 hystrix-go는 매우 우수한 회로 차단기 및 다운그레이드 조치를 제공합니다. 주요 아이디어는 최대 동시성 수(동시성 수가 설정된 동시성 수보다 클 때 차단), 오류율 백분율(요청 수가 다음보다 크거나 같을 때)과 같은 일부 임계값을 설정하는 것입니다. 설정된 임계값 및 오류율이 설정된 백분율에 도달함, 퓨즈 트리거) 및 퓨즈 시도 복구 시간 등 🎜사용법

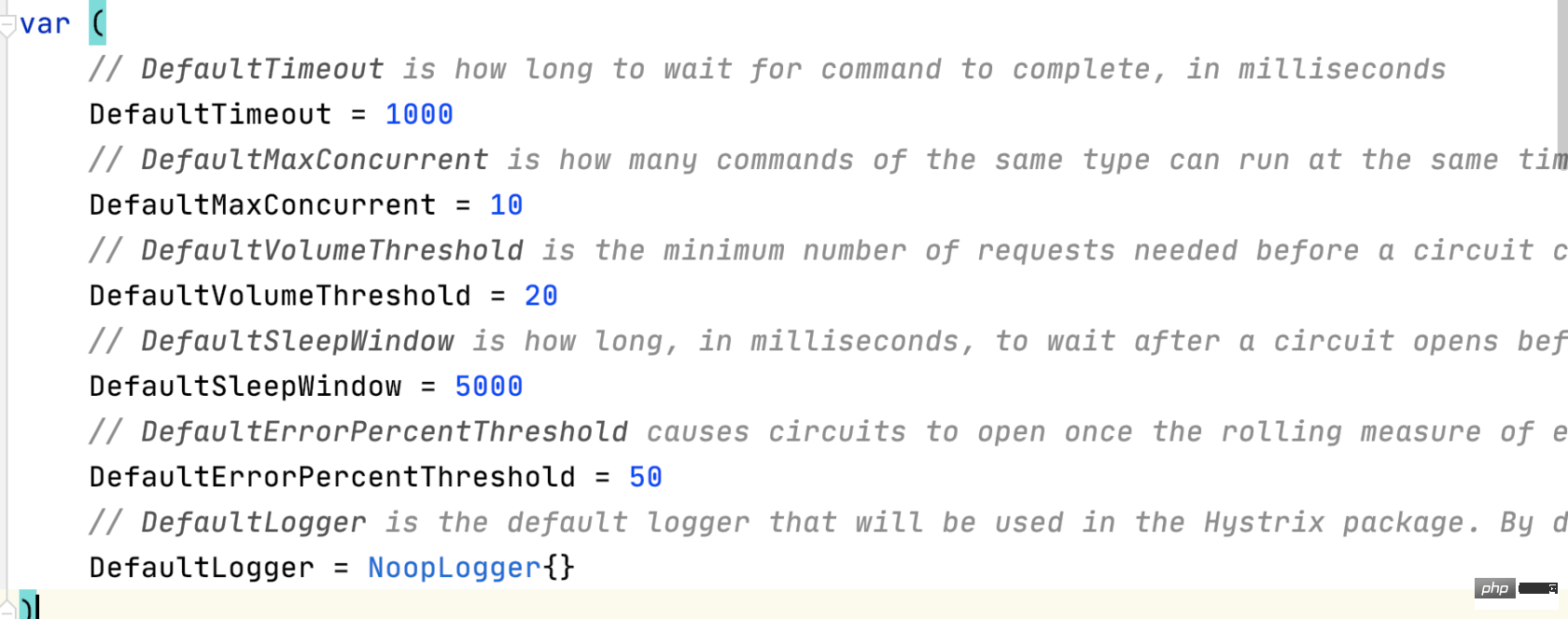

🎜hystrix-go는 사용이 매우 간단하며 Go 또는 Do 메서드이지만 Go 메서드는 비동기식입니다. Do 메서드는 동기식입니다. 간단한 예부터 시작해 보겠습니다. 🎜hystrix.ConfigureCommand("wuqq", hystrix.CommandConfig{

Timeout: int(3 * time.Second),

MaxConcurrentRequests: 10,

SleepWindow: 5000,

RequestVolumeThreshold: 10,

ErrorPercentThreshold: 30,

})

_ = hystrix.Do("wuqq", func() error {

// talk to other services

_, err := http.Get("https://www.baidu.com/")

if err != nil {

fmt.Println("get error:%v",err)

return err }

return nil

}, func(err error) error {

fmt.Printf("handle error:%v\n", err)

return nil

})Do 함수에는 세 개의 매개변수가 필요합니다. 첫 번째 매개변수는 commmand 이름입니다. 두 번째 매개변수는 정상적으로 처리됩니다. , 예를 들어 http 호출 서비스의 경우 반환 매개변수는 err입니다. 처리 | 호출이 실패하면 세 번째 매개변수 논리가 실행되며 이를 보장된 작업이라고 합니다. 서비스 오류율이 너무 높고 퓨즈가 열리기 때문에 후속 요청도 이 기능을 직접 콜백합니다. 🎜🎜구성된 규칙에 따라 퓨즈가 켜지거나 꺼지기 때문에 당연히 원하는 값을 설정할 수 있습니다. 🎜package mainimport (

"fmt"

"github.com/afex/hystrix-go/hystrix" "net/http" "time")type Handle struct{}func (h *Handle) ServeHTTP(r http.ResponseWriter, request *http.Request) {

h.Common(r, request)}func (h *Handle) Common(r http.ResponseWriter, request *http.Request) {

hystrix.ConfigureCommand("mycommand", hystrix.CommandConfig{

Timeout: int(3 * time.Second),

MaxConcurrentRequests: 10,

SleepWindow: 5000,

RequestVolumeThreshold: 20,

ErrorPercentThreshold: 30,

})

msg := "success"

_ = hystrix.Do("mycommand", func() error {

_, err := http.Get("https://www.baidu.com")

if err != nil {

fmt.Printf("请求失败:%v", err)

return err }

return nil

}, func(err error) error {

fmt.Printf("handle error:%v\n", err)

msg = "error"

return nil

})

r.Write([]byte(msg))}func main() {

http.ListenAndServe(":8090", &Handle{})}- Timeout: 执行

command的超时时间。 - MaxConcurrentRequests:

command的最大并发量 。 - SleepWindow:当熔断器被打开后,

SleepWindow的时间就是控制过多久后去尝试服务是否可用了。 - RequestVolumeThreshold: 一个统计窗口10秒内请求数量。达到这个请求数量后才去判断是否要开启熔断

- ErrorPercentThreshold:错误百分比,请求数量大于等于

RequestVolumeThreshold并且错误率到达这个百分比后就会启动熔断

当然你不设置的话,那么自动走的默认值。

我们再来看一个简单的例子:

package mainimport (

"fmt"

"github.com/afex/hystrix-go/hystrix" "net/http" "time")type Handle struct{}func (h *Handle) ServeHTTP(r http.ResponseWriter, request *http.Request) {

h.Common(r, request)}func (h *Handle) Common(r http.ResponseWriter, request *http.Request) {

hystrix.ConfigureCommand("mycommand", hystrix.CommandConfig{

Timeout: int(3 * time.Second),

MaxConcurrentRequests: 10,

SleepWindow: 5000,

RequestVolumeThreshold: 20,

ErrorPercentThreshold: 30,

})

msg := "success"

_ = hystrix.Do("mycommand", func() error {

_, err := http.Get("https://www.baidu.com")

if err != nil {

fmt.Printf("请求失败:%v", err)

return err }

return nil

}, func(err error) error {

fmt.Printf("handle error:%v\n", err)

msg = "error"

return nil

})

r.Write([]byte(msg))}func main() {

http.ListenAndServe(":8090", &Handle{})}我们开启了一个 http 服务,监听端口号 8090,所有请求的处理逻辑都在 Common 方法中,在这个方法中,我们主要是发起一次 http请求,请求成功响应success,如果失败,响应失败原因。

我们再写另一个简单程序,并发 11 次的请求 8090 端口。

package mainimport (

"fmt"

"io/ioutil"

"net/http"

"sync"

"time")var client *http.Clientfunc init() {

tr := &http.Transport{

MaxIdleConns: 100,

IdleConnTimeout: 1 * time.Second,

}

client = &http.Client{Transport: tr}}type info struct {

Data interface{} `json:"data"`}func main() {

var wg sync.WaitGroup for i := 0; i <p>由于我们配置 <code>MaxConcurrentRequests</code> 为10,那么意味着还有个 g 请求会失败:<br><img src="/static/imghw/default1.png" data-src="https://img.php.cn/upload/article/000/000/020/a47bae3dcfa1730bb3b1136eddb4f59b-5.png" class="lazy" alt=""><br>和我们想的一样。</p><p>接着我们把网络断开,并发请求改成10次。再次运行程序并发请求 <code>8090</code> 端口,此时由于网络已关闭,导致请求百度失败:<br><img src="/static/imghw/default1.png" data-src="https://img.php.cn/upload/article/000/000/020/a47bae3dcfa1730bb3b1136eddb4f59b-6.png" class="lazy" alt=""><br>接着继续请求:<br><img src="/static/imghw/default1.png" data-src="https://img.php.cn/upload/article/000/000/020/a47bae3dcfa1730bb3b1136eddb4f59b-7.png" class="lazy" alt=""><br>熔断器已开启,上面我们配置的<code>RequestVolumeThreshold</code> 和 <code>ErrorPercentThreshold</code> 生效。</p><p>然后我们把网连上,五秒后 (<code>SleepWindow</code>的值)继续并发调用,当前熔断器处于半开的状态,此时请求允许调用依赖,如果成功则关闭,失败则继续开启熔断器。<br><img src="/static/imghw/default1.png" data-src="https://img.php.cn/upload/article/000/000/020/a47bae3dcfa1730bb3b1136eddb4f59b-8.png" class="lazy" alt=""><br>可以看到,有一个成功了,那么此时熔断器已关闭,接下来继续运行函数并发调用:<br><img src="/static/imghw/default1.png" data-src="https://img.php.cn/upload/article/000/000/020/24be5795ca6d697af3d1d7ffdfdafc03-9.png" class="lazy" alt=""><br>可以看到,10个都已经是正常成功的状态了。</p><p>那么问题来了,为什么最上面的图只有一个是成功的?5秒已经过了,并且当前网络正常,应该是10个请求都成功,但是我们看到的只有一个是成功状态。通过源码我们可以找到答案:<br>具体逻辑在判断当前请求是否可以调用依赖</p><pre class="brush:php;toolbar:false">if !cmd.circuit.AllowRequest() {

......

return

}func (circuit *CircuitBreaker) AllowRequest() bool {

return !circuit.IsOpen() || circuit.allowSingleTest()}func (circuit *CircuitBreaker) allowSingleTest() bool {

circuit.mutex.RLock()

defer circuit.mutex.RUnlock()

now := time.Now().UnixNano()

openedOrLastTestedTime := atomic.LoadInt64(&circuit.openedOrLastTestedTime)

if circuit.open && now > openedOrLastTestedTime+getSettings(circuit.Name).SleepWindow.Nanoseconds() {

/

swapped := atomic.CompareAndSwapInt64(&circuit.openedOrLastTestedTime, openedOrLastTestedTime, now) //这一句才是关键

if swapped {

log.Printf("hystrix-go: allowing single test to possibly close circuit %v", circuit.Name)

}

return swapped }

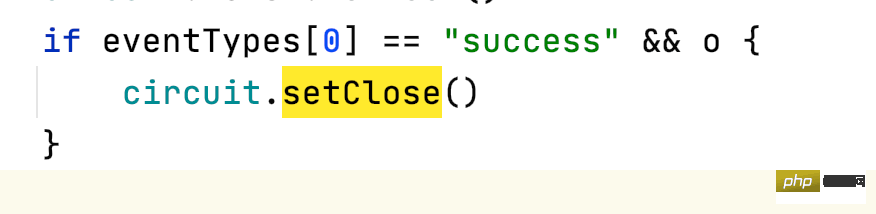

return false}这段代码首先判断了熔断器是否开启,并且当前时间大于 上一次开启熔断器的时间+ SleepWindow 的时间,如果条件都符合的话,更新此熔断器最新的 openedOrLastTestedTime ,是通过 CompareAndSwapInt64 原子操作完成的,意外着必然只会有一个成功。

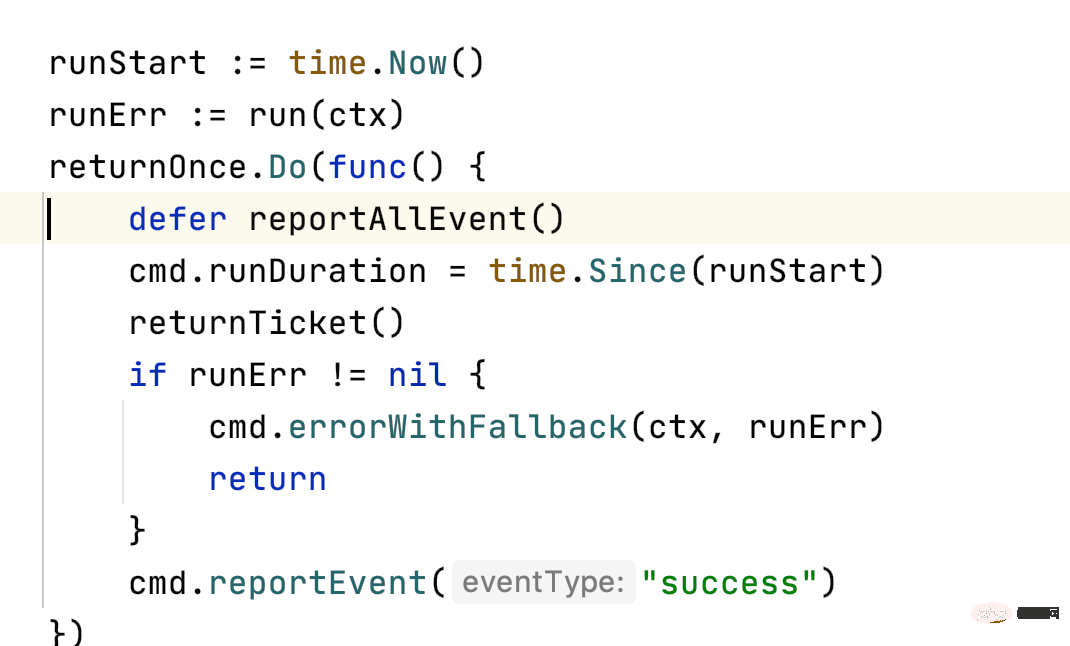

此时熔断器还是半开的状态,接着如果能拿到令牌,执行run 函数(也就是Do传入的第二个简单封装后的函数),发起 http 请求,如果成功,上报成功状态,关闭熔断器。如果失败,那么熔断器依旧开启。

以上就是大体的流程讲解,下一篇文章将解读核心源码以及进一步当思考。

更多相关技术文章,请访问go语言教程栏目!

위 내용은 hystrix-go 사용법과 원리에 대한 자세한 설명의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7491

7491

15

15

1377

1377

52

52

77

77

11

11

52

52

19

19

19

19

41

41

Golang을 사용하여 파일을 안전하게 읽고 쓰는 방법은 무엇입니까?

Jun 06, 2024 pm 05:14 PM

Golang을 사용하여 파일을 안전하게 읽고 쓰는 방법은 무엇입니까?

Jun 06, 2024 pm 05:14 PM

Go에서는 안전하게 파일을 읽고 쓰는 것이 중요합니다. 지침은 다음과 같습니다. 파일 권한 확인 지연을 사용하여 파일 닫기 파일 경로 유효성 검사 컨텍스트 시간 초과 사용 다음 지침을 따르면 데이터 보안과 애플리케이션의 견고성이 보장됩니다.

Golang 데이터베이스 연결을 위한 연결 풀을 구성하는 방법은 무엇입니까?

Jun 06, 2024 am 11:21 AM

Golang 데이터베이스 연결을 위한 연결 풀을 구성하는 방법은 무엇입니까?

Jun 06, 2024 am 11:21 AM

Go 데이터베이스 연결을 위한 연결 풀링을 구성하는 방법은 무엇입니까? 데이터베이스 연결을 생성하려면 데이터베이스/sql 패키지의 DB 유형을 사용하고, 최대 동시 연결 수를 제어하려면 MaxIdleConns를 설정하고, 연결의 최대 수명 주기를 제어하려면 ConnMaxLifetime을 설정하세요.

Golang 단위 테스트에서 어설션에 gomega를 사용하는 방법은 무엇입니까?

Jun 05, 2024 pm 10:48 PM

Golang 단위 테스트에서 어설션에 gomega를 사용하는 방법은 무엇입니까?

Jun 05, 2024 pm 10:48 PM

Golang 단위 테스트에서 어설션에 Gomega를 사용하는 방법 Golang 단위 테스트에서 Gomega는 개발자가 테스트 결과를 쉽게 확인할 수 있도록 풍부한 어설션 방법을 제공하는 인기 있고 강력한 어설션 라이브러리입니다. Gomegagoget-ugithub.com/onsi/gomega 설치 어설션에 Gomega 사용 다음은 어설션에 Gomega를 사용하는 몇 가지 일반적인 예입니다. 1. 동등 어설션 import "github.com/onsi/gomega" funcTest_MyFunction(t*testing.T){

Golang 프레임워크 vs. Go 프레임워크: 내부 아키텍처와 외부 기능 비교

Jun 06, 2024 pm 12:37 PM

Golang 프레임워크 vs. Go 프레임워크: 내부 아키텍처와 외부 기능 비교

Jun 06, 2024 pm 12:37 PM

GoLang 프레임워크와 Go 프레임워크의 차이점은 내부 아키텍처와 외부 기능에 반영됩니다. GoLang 프레임워크는 Go 표준 라이브러리를 기반으로 하며 기능을 확장하는 반면, Go 프레임워크는 특정 목적을 달성하기 위해 독립적인 라이브러리로 구성됩니다. GoLang 프레임워크는 더 유연하고 Go 프레임워크는 사용하기 더 쉽습니다. GoLang 프레임워크는 성능 면에서 약간의 이점이 있고 Go 프레임워크는 확장성이 더 좋습니다. 사례: gin-gonic(Go 프레임워크)은 REST API를 구축하는 데 사용되고 Echo(GoLang 프레임워크)는 웹 애플리케이션을 구축하는 데 사용됩니다.

Golang 프레임워크의 오류 처리에 대한 모범 사례는 무엇입니까?

Jun 05, 2024 pm 10:39 PM

Golang 프레임워크의 오류 처리에 대한 모범 사례는 무엇입니까?

Jun 05, 2024 pm 10:39 PM

모범 사례: 잘 정의된 오류 유형(오류 패키지)을 사용하여 사용자 정의 오류 생성 자세한 내용 제공 오류를 적절하게 기록 오류를 올바르게 전파하고 컨텍스트를 추가하기 위해 필요에 따라 오류를 숨기거나 억제하지 않음

JSON 데이터를 Golang의 데이터베이스에 저장하는 방법은 무엇입니까?

Jun 06, 2024 am 11:24 AM

JSON 데이터를 Golang의 데이터베이스에 저장하는 방법은 무엇입니까?

Jun 06, 2024 am 11:24 AM

JSON 데이터는 gjson 라이브러리 또는 json.Unmarshal 함수를 사용하여 MySQL 데이터베이스에 저장할 수 있습니다. gjson 라이브러리는 JSON 필드를 구문 분석하는 편리한 방법을 제공하며, json.Unmarshal 함수에는 JSON 데이터를 비정렬화하기 위한 대상 유형 포인터가 필요합니다. 두 방법 모두 SQL 문을 준비하고 삽입 작업을 수행하여 데이터를 데이터베이스에 유지해야 합니다.

golang 프레임워크의 일반적인 보안 문제를 해결하는 방법은 무엇입니까?

Jun 05, 2024 pm 10:38 PM

golang 프레임워크의 일반적인 보안 문제를 해결하는 방법은 무엇입니까?

Jun 05, 2024 pm 10:38 PM

Go 프레임워크에서 일반적인 보안 문제를 해결하는 방법 웹 개발에서 Go 프레임워크가 널리 채택됨에 따라 보안을 보장하는 것이 중요해졌습니다. 다음은 샘플 코드를 통해 일반적인 보안 문제를 해결하기 위한 실용적인 가이드입니다. 1. SQL 주입 SQL 주입 공격을 방지하려면 준비된 문이나 매개변수화된 쿼리를 사용하세요. 예: constquery="SELECT*FROMusersWHEREusername=?"stmt,err:=db.Prepare(query)iferr!=nil{//Handleerror}err=stmt.QueryR

Golang 정규 표현식과 일치하는 첫 번째 하위 문자열을 찾는 방법은 무엇입니까?

Jun 06, 2024 am 10:51 AM

Golang 정규 표현식과 일치하는 첫 번째 하위 문자열을 찾는 방법은 무엇입니까?

Jun 06, 2024 am 10:51 AM

FindStringSubmatch 함수는 정규 표현식과 일치하는 첫 번째 하위 문자열을 찾습니다. 이 함수는 일치하는 하위 문자열이 포함된 조각을 반환합니다. 첫 번째 요소는 전체 일치 문자열이고 후속 요소는 개별 하위 문자열입니다. 코드 예: regexp.FindStringSubmatch(text,pattern)는 일치하는 하위 문자열의 조각을 반환합니다. 실제 사례: 이메일 주소의 도메인 이름을 일치시키는 데 사용할 수 있습니다. 예를 들어 이메일:="user@example.com", 패턴:=@([^\s]+)$를 사용하여 도메인 이름 일치를 가져옵니다. [1].