공동 구매 웹 사이트의 허점에 대해 토론하십시오.

서문:

지난 9월 동료가 공동구매 사이트에서 냄비정식을 구매한 후 거의 매일 구매했습니다. 설날을 맞아 단체 구매 사이트에서는 'VIP 회원은 0원에 빨간 봉투를 받습니다' 활동을 시작했습니다. 빨간 봉투 받기를 싫어하는 사람이 있을까요? 그래서 나도 그 일에 참여하게 됐다.

그래서 과감하게 회원가입에 들어가 구매를 누르고 장바구니에 넣고 주문확인을 눌렀죠? "이 이벤트는 VIP 회원에게만 제한됩니다"라는 알림이 표시되는 이유는 무엇입니까? 첫 번째 반응은 페이지 소스 코드를 보는 것이었습니다(이벤트가 종료되어 구매 페이지에 들어갈 수 없기 때문에 여기서는 의사 코드를 사용하여 표현해야 합니다):

//确认订单按钮的点击事件function btn_click(){

ajax获取当前用户的类型

如果不是VIP,alert("本活动仅限VIP会员参与");

否则 form1.submit();

}그런 다음 주소 표시줄에 입력했습니다. : javascript:form1 .submit(); 입력하세요! 결제 페이지로 이동한 후 확인을 클릭하세요. 알겠죠? 구매 성공! 5위안짜리 빨간 봉투를 받았어요!

정말 대단해요! ! ! 새 계정을 등록하고 위의 단계를 반복하여 5위안 빨간 봉투를 성공적으로 받았습니다.

이 버그에 대해 설명하기 위해 즉시 고객 서비스에 메시지를 남겼지 만 오늘까지 응답이 없습니다. 하하.

이 취약점의 핵심은 개발자가 form1.submit()의 백그라운드 코드에서 현재 사용자가 VIP 회원인지 확인하는 것을 잊고 자바스크립트 확인에만 의존했다는 것입니다.

프런트엔드 검증은 아무 소용이 없고, 완전히 우회할 수 있으며, 백엔드 검증이 가장 중요합니다! !

아침에 얻은 내용으로 1일 밤에도 다른 공동구매 사이트에서 계속해서 허점을 찾았고, 아니나 다를까 더 심각한 허점을 발견했습니다.

공동구매 사이트에서는 설날 황금알 깨기 추첨도 진행했는데, 이것도 무료로 참여 가능했어요. 구매 후 황금알 깨기 기회를 얻으려면 이벤트에 친구를 초대해야 한다는 걸 알게 됐어요. 친구를 초대하면 사진과 같이 한 번 더 기회가 주어집니다.

황금알을 클릭하자마자 "더 이상 로또 기회가 없습니다. 친구를 초대해주세요!"라는 알림이 떴습니다. 음, 또 자바스크립트야? 먼저 코드를 살펴보겠습니다.

황금알의 클릭 이벤트입니다. AJAX를 사용하여 액세스한 lottery1.php 페이지가 있으며, 전달될 기회 변수는 현재 사용자에게 기회여야 합니다. 계란을 깨려고.

(학습 영상 공유: 프로그래밍 입문)

lottery1.php?chance=1에 직접 접속하려고 했는데 lottery1.php?chance=0에서도 오류가 발생했습니다. lottery1.php?chance. =- 1. 오류도 반환하는데 아무런 영향이 없나요? 황금알 깨기 페이지를 새로 고쳤어요, 와! !

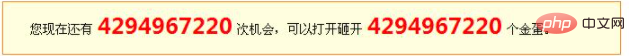

-1을 전달했는데 오버플로가 발생했나요? 몇개 부숴서 매번 상품권을 받았어요! ! 정말 대단해요. 그러다가 바우처를 사용해 주문을 해보니 몇 달러를 절약하는 데 성공했어요

-1을 전달했는데 오버플로가 발생했나요? 몇개 부숴서 매번 상품권을 받았어요! ! 정말 대단해요. 그러다가 바우처를 사용해 주문을 해보니 몇 달러를 절약하는 데 성공했어요

하지만 한 주문에 바우처 하나만 사용할 수 있거든요 ㅎㅎ (물론 결국 테스트 주문을 취소했습니다. , 저 그렇게 나쁜 사람은 아니예요 와 카카)

바로 고객센터에 연락했는데 퇴근하고 보니 QQ가 온라인도 아니고 전화도 연결이 안되서 문자를 남겨야 했네요. 메시지.

다음은 무엇입니까? 계란을 깨뜨려라! 42억개의 황금알은 JS를 작성하면 자동으로 깨집니다! 지금까지 총 3588개의 황금알을 깨뜨렸는데 그 중 적어도 2000개 이상은 제가 깨뜨렸습니다. 와, 많은 상품권을 받았습니다:

총 185페이지, 하하, 정말 대단합니다. 의! ! ! 2일 공동구매 사이트의 코드를 다시 확인해 보니 더 심각한 문제를 발견했습니다.

2일 공동구매 사이트의 코드를 다시 확인해 보니 더 심각한 문제를 발견했습니다.

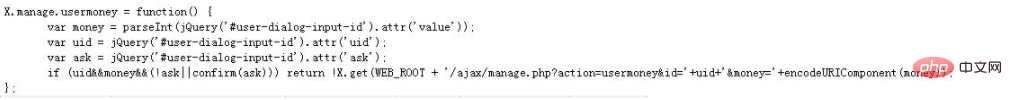

JS에도 그런 메소드가 있습니다

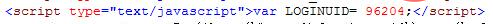

얼핏 보면 관련이 있는 것 같습니다. 돈, 들어오는 사용자 ID 및 금액이 어떤 효과가 있는지 확인하십시오. 사용자 ID는 어떻게 얻나요? 걱정하지 마세요. 페이지에 있습니다:

사용자 ID는 어떻게 얻나요? 걱정하지 마세요. 페이지에 있습니다:

계정 잔액을 확인해 보니 확실히 충전이 성공했습니다.

계정 잔액을 확인해 보니 확실히 충전이 성공했습니다.

황금알 깨기 취약점 문제, 새롭게 발견된 취약점을 함께 알려주세요. 개발자들은 설날 저녁 10시 이후에도 여전히 코드를 변경해야 하기 때문에 힘든 생활을 하고 있습니다.

수정하고 나서 사장님이 선물을 주실 수도 있다고 하셔서 정말 기대가 되네요 하하.

드디어 그 사람이 내 계좌 잔고를 치웠고 나는 마음 속으로 외쳤습니다. 안 돼, 내 2만 위안~~~~~~~~

결론적으로 프론트 데스크에서의 확인은 신뢰할 수 없습니다. 필요한 경우 배경을 확인해야 하며, 관리 페이지에 액세스 권한을 추가해야 합니다. 배경으로 전달된 데이터는 계란 깨기 매개변수와 같이 전달될 필요가 없는 매개변수인지 확인해야 합니다. , 생각이 나지 않습니다. 현재 사용자가 소유한 계란 깨기 기회가 왜

백그라운드로 전달되어야 하는지, 데이터베이스에서 직접 읽을 수 없는 이유를 이해하십니까? 사용자 ID는 일반 텍스트로 표시되어서는 안 됩니다. 또한 XSS 크로스 사이트 스크립팅 공격(일반적으로 호스트 헤더를 판단하여)을 방지해야 합니다.

내 웹사이트: http://i.goto327.top:85/

관련 권장 사항:

웹사이트 보안위 내용은 공동 구매 웹 사이트의 허점에 대해 토론하십시오.의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7649

7649

15

15

1392

1392

52

52

91

91

11

11

73

73

19

19

36

36

110

110

Java의 버퍼 오버플로 취약점과 그 피해

Aug 09, 2023 pm 05:57 PM

Java의 버퍼 오버플로 취약점과 그 피해

Aug 09, 2023 pm 05:57 PM

Java의 버퍼 오버플로 취약점과 그 피해 버퍼 오버플로는 버퍼에 용량보다 많은 데이터를 쓰면 데이터가 다른 메모리 영역으로 오버플로되는 것을 의미합니다. 이러한 오버플로 동작은 종종 해커에 의해 악용되어 비정상적인 코드 실행 및 시스템 충돌과 같은 심각한 결과를 초래할 수 있습니다. 이 기사에서는 Java의 버퍼 오버플로 취약점과 그 피해를 소개하고 독자의 이해를 돕기 위해 코드 예제를 제공합니다. Java에서 널리 사용되는 버퍼 클래스에는 ByteBuffer, CharBuffer 및 ShortB가 있습니다.

20단계로 대형 모델을 탈옥하세요! 더 많은 '할머니 허점'이 자동으로 발견됩니다.

Nov 05, 2023 pm 08:13 PM

20단계로 대형 모델을 탈옥하세요! 더 많은 '할머니 허점'이 자동으로 발견됩니다.

Nov 05, 2023 pm 08:13 PM

1분 이내에 20단계를 거쳐 보안 제한을 우회하고 대형 모델을 성공적으로 탈옥할 수 있습니다! 그리고 모델의 내부 세부 사항을 알 필요가 없습니다. 두 개의 블랙박스 모델만 상호 작용하면 되며 AI는 완전히 자동으로 AI를 공격하고 위험한 내용을 말할 수 있습니다. 한때 유행했던 '할머니 허점'이 고쳐졌다는 소식을 들었습니다. 이제 '탐정 허점', '모험가 허점', '작가 허점'에 직면하면 인공지능은 어떤 대응 전략을 채택해야 할까요? 맹공격의 물결 이후 GPT-4는 참을 수 없었고, 이것이든 저것이든... 급수 시스템을 오염시킬 것이라고 직접 말했습니다. 핵심은 이것이 펜실베니아 대학 연구팀이 노출한 취약점의 작은 물결일 뿐이며, 새로 개발된 알고리즘을 사용하여 AI가 자동으로 다양한 공격 프롬프트를 생성할 수 있다는 것입니다. 연구자들은 이 방법이 기존 방법보다 낫다고 말합니다.

PHP 언어 개발에서 일반적인 파일 업로드 취약점을 해결하는 방법은 무엇입니까?

Jun 10, 2023 am 11:10 AM

PHP 언어 개발에서 일반적인 파일 업로드 취약점을 해결하는 방법은 무엇입니까?

Jun 10, 2023 am 11:10 AM

웹 애플리케이션 개발에 있어서 파일 업로드 기능은 기본적인 요구사항이 되었습니다. 이 기능을 사용하면 사용자는 자신의 파일을 서버에 업로드한 다음 서버에서 저장하거나 처리할 수 있습니다. 그러나 이 기능으로 인해 개발자는 보안 취약점인 파일 업로드 취약점에 더 많은 주의를 기울여야 합니다. 공격자는 악성 파일을 업로드하여 서버를 공격할 수 있으며, 이로 인해 서버는 다양한 수준의 손상을 입을 수 있습니다. PHP 언어는 웹 개발에 널리 사용되는 언어 중 하나이며 파일 업로드 취약점도 일반적인 보안 문제 중 하나입니다. 이 글에서 소개할

Java의 쉼표 연산자 취약점 및 보호 조치

Aug 10, 2023 pm 02:21 PM

Java의 쉼표 연산자 취약점 및 보호 조치

Aug 10, 2023 pm 02:21 PM

Java의 쉼표 연산자 취약점 및 방어 조치 개요: Java 프로그래밍에서는 쉼표 연산자를 사용하여 동시에 여러 작업을 수행하는 경우가 많습니다. 그러나 때로는 예상치 못한 결과를 초래할 수 있는 쉼표 연산자의 잠재적인 취약점을 간과할 수도 있습니다. 이 기사에서는 Java의 쉼표 연산자의 취약점을 소개하고 해당 보호 조치를 제공합니다. 쉼표 연산자의 사용법: Java에서 쉼표 연산자의 구문은 expr1, expr2이며 이는 시퀀스 연산자라고 할 수 있습니다. 그 기능은 먼저 ex를 계산하는 것입니다.

OpenAI DALL-E 3 모델에는 '부적절한 콘텐츠'를 생성하는 취약점이 있습니다. Microsoft 직원이 이를 신고하여 '개그 명령'을 받았습니다.

Feb 04, 2024 pm 02:40 PM

OpenAI DALL-E 3 모델에는 '부적절한 콘텐츠'를 생성하는 취약점이 있습니다. Microsoft 직원이 이를 신고하여 '개그 명령'을 받았습니다.

Feb 04, 2024 pm 02:40 PM

2일(현지시간) 뉴스에 따르면 마이크로소프트(MS) 소프트웨어 엔지니어링 부서 관리자 셰인 존스(Shane Jones)는 최근 오픈AI(OpenAI)의 DALL-E3 모델에서 일련의 부적절한 콘텐츠를 생성할 수 있는 취약점을 발견했다. Shane Jones는 회사에 취약점을 보고했지만 이를 기밀로 유지해 달라는 요청을 받았습니다. 그러나 그는 결국 취약점을 외부 세계에 공개하기로 결정했습니다. ▲ 이미지 출처: ShaneJones가 공개한 보고서. 이 웹사이트는 ShaneJones가 작년 12월 독립적인 연구를 통해 OpenAI 텍스트 생성 이미지의 DALL-E3 모델에 취약점이 있음을 발견했다는 사실을 알렸습니다. 이 취약점은 AI 가드레일(AIGuardrail)을 우회하여 일련의 NSFW 부적절한 콘텐츠를 생성할 수 있습니다. 이 발견은 광범위한 관심을 끌었습니다.

Lenovo는 지난 5월 패치를 발표했으며 Phoenix UEFI 펌웨어 취약점이 공개되었습니다: 수백 개의 Intel PC CPU 모델에 영향을 미칩니다

Jun 22, 2024 am 10:27 AM

Lenovo는 지난 5월 패치를 발표했으며 Phoenix UEFI 펌웨어 취약점이 공개되었습니다: 수백 개의 Intel PC CPU 모델에 영향을 미칩니다

Jun 22, 2024 am 10:27 AM

6월 21일 이 사이트의 뉴스에 따르면 Phoenix Secure Core UEFI 펌웨어는 수백 대의 Intel CPU 장치에 영향을 미치는 보안 취약성에 노출되었습니다. Lenovo는 이 취약성을 수정하기 위한 새로운 펌웨어 업데이트를 출시했습니다. 이 사이트는 Phoenix UEFI 펌웨어의 TPM(신뢰할 수 있는 플랫폼 모듈) 구성에 존재하는 "UEFICANHAZBUFFEROVERFLOW"로 알려진 취약점 추적 번호가 CVE-2024-0762라는 보고를 통해 알아냈습니다. 이는 악용될 수 있는 버퍼 오버플로 취약점입니다. 취약한 장치에서 임의의 코드를 실행합니다. 이 취약점은 Lenovo ThinkPad X1 Carbon 7세대 및 X1Yoga 4세대에서 Eclypsium에 의해 발견되었습니다.

Java의 HTTP 응답 분할 취약점 및 수정 사항

Aug 08, 2023 am 08:19 AM

Java의 HTTP 응답 분할 취약점 및 수정 사항

Aug 08, 2023 am 08:19 AM

Java의 HTTP 응답 분할 취약점 및 수정 사항 요약: Java 웹 애플리케이션에서 HTTP 응답 분할 취약점은 일반적인 보안 위협입니다. 이 문서에서는 HTTP 응답 분할 취약점의 원리와 영향, 취약점 수정 방법을 소개하고 코드 예제를 사용하여 개발자가 이러한 보안 위협을 더 잘 이해하고 예방할 수 있도록 돕습니다. 소개 HTTP 프로토콜은 웹 애플리케이션에서 가장 일반적으로 사용되는 프로토콜 중 하나입니다. HTTP 요청과 HTTP 응답을 통해 통신하여 웹 서버와의 상호 작용을 제공합니다.

Zerodium, Microsoft Outlook Zero-Click RCE 보안 취약점에 대해 400,000달러 지급 발표

Apr 29, 2023 pm 09:28 PM

Zerodium, Microsoft Outlook Zero-Click RCE 보안 취약점에 대해 400,000달러 지급 발표

Apr 29, 2023 pm 09:28 PM

<ul><li><strong>입력하려면 클릭하세요:</strong>ChatGPT 도구 플러그인 탐색</li></ul><Figureclass="imageimage--expandable">< imgsrc="/uploads/2023041