먼저 환경에 대해 이야기해 보겠습니다.

Ubuntu 14.04.4 LTS (GNU/Linux 3.13.0-52-generic x86_64) PHP 5.5.9-1ubuntu4.19 (cli)

실용 프로세스

암호화된 프로젝트와 PHP 확장 동적 링크 라이브러리(jinhou.so)가 있습니다. 손에 .

PHP 코드는 다음과 같습니다.

<?php /* xxxx技术有限公司版权所有: 2016-09-08 08:18:00 */ jhgo('uGpqefbDEBkqp4preQ2UaAp3RAUeJAZ5s4aERAQMkxbJTgEovHnQw6WxsA99sAhSacJCLGxZL4Q4u6zFyGveuDUoemktHGkMaB5D'); ?>

위에서 분석한 알려진 조건에 따르면:

1 암호화 방법은 평가 암호화 방법과 유사합니다.

2.jhgo에는 실행 코드와 복호화 코드가 포함되어 있습니다.

3.jinhou.so에는 jhgo 기능이 포함되어 있습니다.

먼저 VIM을 사용하여 jinhou.so를 대략적으로 열어 핵심 정보가 있는지 확인하세요.

안타깝게도 해결방법의 출처가 명확히 적혀있습니다. https://github.com/eixom/zoeeyguard

코드를 살펴보면 이론적으로 이 확장 프로그램은 파일을 암호화하는 방법과 파일을 해독하는 방법의 두 가지 방법을 노출합니다. 그러나 실제로는 단 하나의 방법만 노출되었고 교활한 공급자에 의해 하나가 제거되었습니다.

물론 우리는 이미 소스 코드를 가지고 있으므로 그다지 신경쓰지 않습니다.

공식 소스코드로 컴파일 후 디코딩을 해보았으나 여전히 동작하지 않는 것을 발견했습니다.

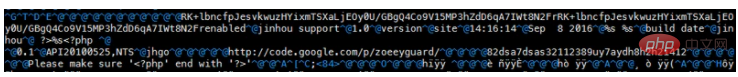

주의 깊게 연구한 결과

에 매우 마법 같은 문자열이 포함되어 있음을 발견했습니다. 82dsa7dsas32112389uy7aydh8h2h2i412 이것이 그의 암호화 키인지 궁금했습니다. 코드를 다시 읽어보니 사실인 것으로 드러났습니다. https://github.com/eixom/zoeeyguard/blob/master/src/guard.h 파일에서. 82dsa7dsas32112389uy7aydh8h2h2i412 心想是不是他的加密Key。再翻代码果真是。在 https://github.com/eixom/zoeeyguard/blob/master/src/guard.h 文件里面。

原来的是 28dsa7dsas12312389uy7aydh8h1h2i312원본은 28dsa7dsas12312389uy7aydh8h1h2i312입니다. 변경한 후에도 여전히 작동하지 않는 것을 발견했습니다.

역시 나는 아직 너무 어리고 단순하다.

프로그래머의 심리적 관점에서 분석: 일반적으로 누구도 코드를 변경하지 않으며 기본적으로 매개변수만 변경합니다. 변경된 다른 매개변수가 있나요? 그러나 다른 매개변수는 배열 형식이므로 골치 아픈 일입니다.

/* private key */

#define PRIVATE_KEY "28dsa7dsas12312389uy7aydh8h1h2i312"

#define PRIVATE_KEY_LEN sizeof(PRIVATE_KEY)

/* order */

static const unsigned char OBFUSCATED_ORDER[] = {

13, 6, 5, 7, 1, 15, 14, 20

, 9, 16, 19, 4, 18, 10, 2, 8

, 12, 3, 11, 0, 17

};

#define ORDER_SIZE sizeof(OBFUSCATED_ORDER) / sizeof(* OBFUSCATED_ORDER)

/* alphabet for base64 */

static const unsigned char OBFUSCATED_ALPHABET[] = {

's', '4', 'N', 'E', 'k', 'X', 'c', 'u'

, 'J', '2', 'U', 'o', 'O', 'w', 'K', 'v'

, 'h', 'H', 'C', '/', 'D', 'q', 'l', 'R'

, 'B', 'r', '5', 'Z', 'S', 'Q', '6', 'W'

, '3', 'L', 'j', '8', '1', 'z', '0', 'G'

, 'n', 'e', 'y', 'b', 'I', 'd', 'i', 'P'

, 'A', '9', '7', '+', 'm', 'V', 'M', 'Y'

, 'F', 'g', 'f', 'p', 'a', 'T', 't', 'x'

};

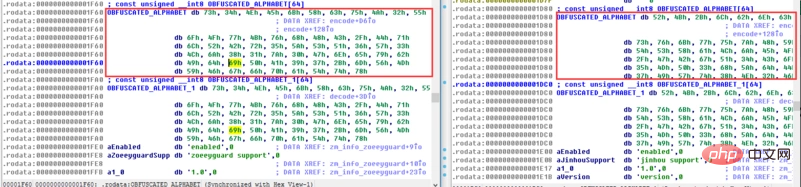

#define ALPHABET_SIZE 64이제 킬러 도구인 디컴파일 아티팩트인 IDA Pro v6.8을 출시할 시간입니다. 왼쪽이 일반버전, 오른쪽이 jinhou.so 입니다.

데이터를 기반으로 Guard.h의 파일을 변경합니다. 재컴파일 후 성공적으로 복호화되었습니다.

<?php require_cache(APP_PATH.'/Lib/Action/User/AddonAction.class.php'); ?>

이후 요약

1. 이 크래킹에는 암호화 방식과 암호화 코드가 명확하게 알려졌기 때문에 시간이 많이 걸리지 않았습니다.

2. 암호화 매개변수를 테스트하는 데 주요 시간이 소요됩니다. 다행히 .so 파일은 압축되어 있지 않습니다.

3. 크래킹 과정에서 PHP 암호화의 결함에 대해서도 알게 되었습니다.

【추천 학습: PHP 비디오 튜토리얼】