일반적으로 사용되는 몇 가지 웹 보안 인증 방법을 소개합니다.

이 글에서는 일반적으로 사용되는 웹 보안 인증 방법 5가지를 소개합니다. 이 방법은 모든 사람에게 도움이 될 수 있습니다.

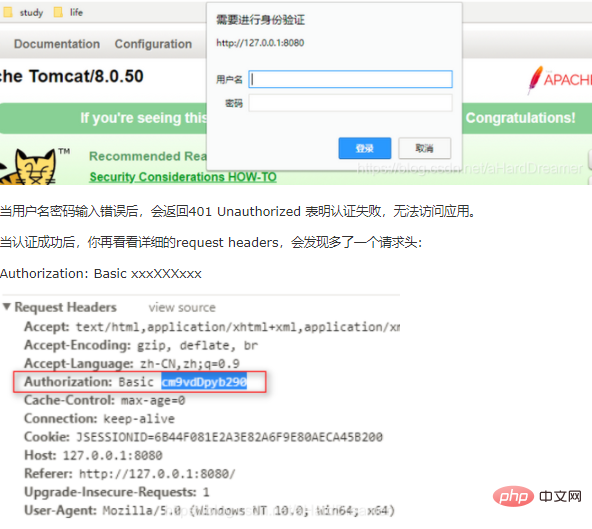

1. Http 기본 인증

이 방법은 API에 접속할 때 간단히 사용자 이름과 비밀번호를 가져오는 것입니다. 점점 더 적게 사용되며 이제 더 안전하고 기밀이 유지되는 인증 방법이 일부 오래된 플랫폼에서 여전히 사용될 수 있습니다.

아래 그림과 같이 사용자 이름과 비밀번호를 입력하는 상자가 나타납니다. 이는 Tomcat과 함께 제공되는 HTTPBasic 인증입니다.

이것은 애플리케이션에 액세스하기 위한 자격 증명입니다. xxxXXX 문자열은 암호 텍스트임을 나타내기 위해 작성한 것입니다. 이것은 사용자 이름과 비밀번호를 Base64로 암호화한 후에 얻은 것입니다. 이제 여러분도 같은 생각을 하시나요? 훔치기가 너무 쉽기 때문에 현재 새 응용 프로그램에서는 이 방법을 거의 사용하지 않습니다. 비록 간단하지만 보안 수준이 너무 낮습니다.

2. OAuth2

저의 이전 블로그에서는 OAuth2를 소개하고 Azure AD를 사용하여 OAuth2 인증을 구현했습니다. 여기서는 모든 사람이 요약하고 검토할 수 있도록 해당 블로그의 내용 중 일부를 추출하겠습니다.

https://blog.csdn.net/aHardDreamer/article/details/88650939

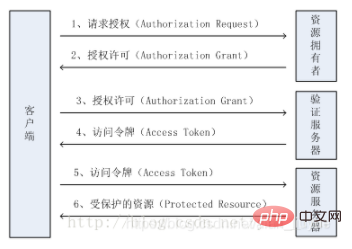

OAuth는 공개 인증(Open Authorization)을 의미합니다. 이는 사용자가 제3자에게 사용자 이름과 비밀번호를 제공하지 않고도 제3자 애플리케이션이 웹사이트에 저장된 사용자의 개인 리소스에 액세스할 수 있도록 하는 개방형 표준입니다. 예를 들어, 우리는 QQ/WeChat/Weibo 등을 통해 제3자 플랫폼에 로그인하는 데 익숙합니다. OAuth 1.0 버전이 출시된 후 많은 보안 허점이 있었기 때문에 클라이언트 개발자를 위한 단순성에 중점을 둔 OAuth 2.0에서는 OAuth 1.0이 완전히 폐지되거나 리소스 소유자와 HTTP 서비스 제공자 간의 승인된 계약을 통해 상호 작용이 이루어집니다. 사용자를 대신하여 또는 타사 애플리케이션이 사용자를 대신하여 액세스할 수 있도록 허용합니다. 읽기가 다소 복잡하지만 원리는 실제로 매우 간단합니다. 아래 설명을 참조하세요.

1. 먼저 OAuth2 인증 및 승인 프로세스에서 다음 세 가지 역할을 이해해야 합니다.

1. 서비스 공급자: 이름에서 알 수 있듯이 보호된 서비스와 리소스를 제공하며 사용자는 여기에 많은 것을 저장합니다.

2. 사용자: 서비스 제공업체에 물건(사진, 정보 등)을 저장한 사람입니다.

3. 클라이언트: 서비스 제공자의 리소스에 액세스하려면 서비스 제공자에 등록해야 합니다. 그렇지 않으면 서비스 제공자가 이를 사용하지 않습니다.

2. OAuth2 인증 및 승인 프로세스:

1) 사용자가 서비스 제공자에 저장된 리소스를 조작하려고 합니다.

2) 사용자가 클라이언트에 로그인하고 클라이언트가 서비스 제공자에게 임시 토큰을 요청합니다.

3) 서비스 제공자는 클라이언트의 신원을 확인한 후 임시 토큰을 제공합니다.

4) 클라이언트는 임시 토큰을 얻은 후 사용자를 서비스 제공자의 인증 페이지로 안내하고 사용자 인증을 요청합니다. (이 과정에서 임시 토큰과 클라이언트의 콜백 링크/인터페이스가 서비스 제공자에게 전송됩니다.---분명히 서비스 제공자는 사용자 인증 및 승인 후 이 인터페이스를 호출하기 위해 다시 돌아올 것입니다.)

5) 사용자는 user 비밀번호로 로그인하면 클라이언트는 서비스 제공업체의 리소스에 액세스할 수 있는 권한을 부여받을 수 있습니다.

6) 인증에 성공한 후 서비스 제공업체는 사용자를 클라이언트의 웹 페이지로 안내합니다(콜백 링크/인터페이스 호출). 4)

7) 클라이언트는 임시 토큰을 기반으로 서비스 제공자로부터 공식 액세스 토큰을 얻습니다.

8) 서비스 제공자는 임시 토큰 및 사용자 인증을 기반으로 클라이언트 액세스 토큰을 부여합니다. 9) 클라이언트는 액세스 토큰을 사용하여 서비스 공급자에 저장된 사용자의 보호 리소스에 액세스합니다.

3. 액세스 토큰(Grant Type)을 얻는 방법에는 네 가지가 있으며 각 방법에는 적용 가능한 애플리케이션 시나리오가 있습니다.

3. 액세스 토큰(Grant Type)을 얻는 방법에는 네 가지가 있으며 각 방법에는 적용 가능한 애플리케이션 시나리오가 있습니다.

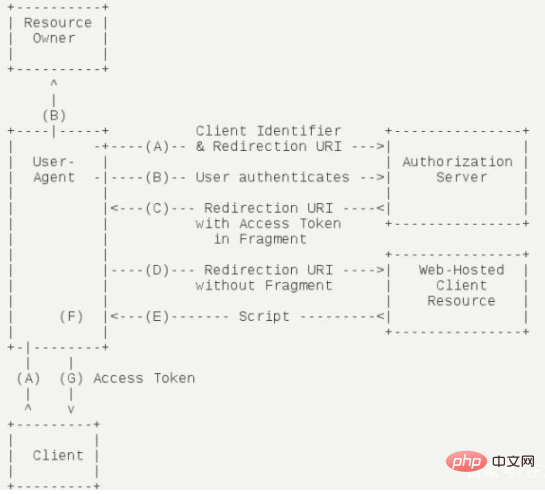

1. 인증 코드(인증 코드 모드)

일반 서버 측 애플리케이션과 함께 사용됩니다. .

1) 사용자가 클라이언트에 접속하고, 후자는 사용자가 인증을 승인했다고 가정하면, 인증 서버는 클라이언트가 미리 지정한 "리디렉션 URI"(리디렉션 URI)로 사용자를 리디렉션합니다. , 인증 코드를 첨부합니다.

2) 클라이언트는 인증 코드를 수신하고 이전 "리디렉션 URI"를 첨부한 후 인증 서버에서 토큰을 신청합니다: GET /oauth/token?response_type=code&client_id=test&redirect_uri=페이지 링크 리디렉션. 요청은 일반적으로 10분 동안 유효한 코드 승인 코드를 성공적으로 반환합니다.

3) 인증 서버는 인증 코드와 리디렉션 URI가 올바른지 확인한 후 액세스 토큰과 새로 고침 토큰을 클라이언트로 보냅니다. POST /oauth/token?response_type=authorization_code&code=SplxlOBeZQQYbYS6WxSbIA&redirect_uri=페이지 링크 리디렉션. 요청은 액세스 토큰과 새로 고침 토큰을 성공적으로 반환합니다.

(무료 학습 동영상 공유: php 동영상 튜토리얼)

2. 암시적(간소화 모드)

모바일 애플리케이션 또는 웹 앱과 함께 사용하세요.

액세스 토큰은 인증 서버에서 직접 반환됩니다(프런트 엔드 채널만 해당)

새로 고침 토큰은 지원되지 않습니다.

리소스 소유자와 공용 클라이언트 애플리케이션이 동일한 장치에 있다고 가정

보안 공격에 가장 취약합니다.

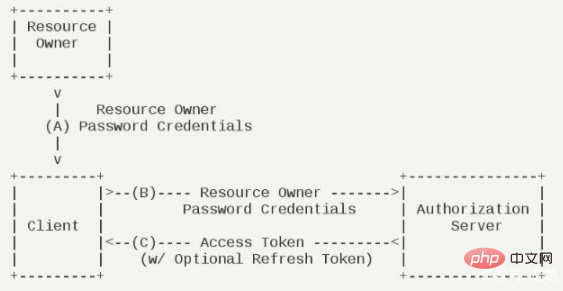

3. 리소스 소유자 비밀번호 자격 증명

은 동일한 조직 내의 내부 또는 외부 애플리케이션과 같은 신뢰할 수 있는 클라이언트 애플리케이션에 적합합니다.

데스크톱 앱과 같이 로그인에 사용자 이름과 비밀번호를 사용하는 앱

인증 서버에서 액세스 토큰을 얻기 위해 사용자 이름/비밀번호를 인증 방법으로 사용

일반적으로 새로 고침 토큰을 지원하지 않습니다

리소스 소유자와 공개 고객은 동일한 장치에 있습니다

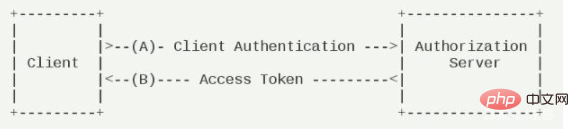

4. 클라이언트 자격 증명

클라이언트가 주요 서비스 API 애플리케이션을 호출하는 데 적합합니다(예: Baidu API Store, 서로 다른 프로젝트 간의 마이크로서비스가 서로 호출)

백엔드 채널만, 고객 자격 증명을 사용하여 액세스 토큰을 얻습니다

고객 자격 증명은 대칭 또는 비대칭 암호화를 사용할 수 있으므로 이 방법은 공유 비밀번호 또는 인증서를 지원합니다

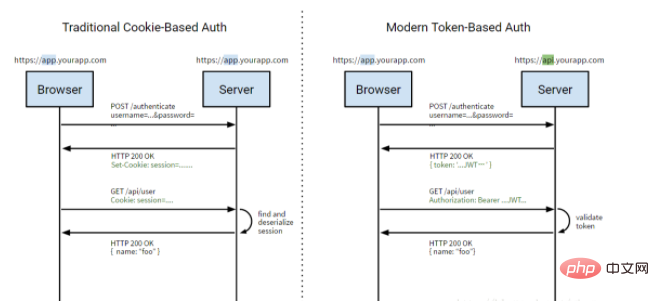

3. 쿠키-세션 인증

쿠키-세션 인증 메커니즘은 다음과 같은 경우에 더 많이 노출됩니다. 먼저 J2EE를 배우려면 요청 인증을 위해 서버 측에 Session 객체를 생성하고 동시에 클라이언트의 브라우저 측에 Cookie 객체를 생성하여 클라이언트가 서버 측의 세션 객체와 일치하도록 가져옵니다. 상태 관리를 달성합니다. 기본적으로 쿠키는 브라우저를 닫을 때 삭제됩니다. 하지만 쿠키의 만료 시간을 수정하여 특정 기간 내에 쿠키를 유효하게 만들 수 있습니다.

그러나 이러한 쿠키 세션 기반 인증은 다양한 클라이언트 사용자의 증가로 인해 애플리케이션 자체를 확장하기가 어렵습니다. 독립 서버에서는 더 이상 이를 수행할 수 없으며, 사용자가 많아지면 세션 기반 인증 응용 프로그램의 문제가 노출됩니다.

세션 인증에 따른 문제:

1) 세션을 늘리면 서버 오버헤드가 증가합니다

각 사용자가 애플리케이션에 의해 인증된 후 애플리케이션은 사용자의 다음 요청을 용이하게 하기 위해 서버에 기록을 만들어야 합니다. 인증을 위해 세션은 일반적으로 인증된 사용자 수가 증가하면 서버측 오버헤드가 크게 증가합니다.

2) 분산 또는 다중 서버 환경에서의 적응성 부족

사용자 인증 후 서버는 인증 기록을 생성합니다. 인증 기록이 메모리에 저장되어 있으면 사용자가 다음 요청을 해야 한다는 의미입니다. 승인된 리소스를 이 서버에서 얻을 수 있으므로 분산 애플리케이션에서 로드 밸런서의 기능이 제한됩니다. 이는 또한 애플리케이션의 확장성을 제한한다는 의미이기도 합니다. 그러나 일부 서버는 이제 고정 세션을 설정하여 각 서버 간에 세션을 공유할 수 있습니다.

3) CSRF 공격에 취약

사용자 식별은 쿠키를 기반으로 하기 때문에 쿠키가 가로채면 사용자는 크로스 사이트 요청 위조 공격에 취약해집니다.

4. 토큰 인증

토큰 기반 인증 인증 메커니즘 http 프로토콜과 유사하며 서버 측에서 사용자의 인증 정보나 세션 정보를 유지할 필요가 없습니다. 즉, 토큰 인증 메커니즘을 기반으로 하는 애플리케이션은 사용자가 로그인하는 서버를 고려할 필요가 없으므로 애플리케이션 확장이 용이합니다.

프로세스:

사용자는 사용자 이름과 비밀번호를 사용하여 서버에 요청합니다.

서버는 사용자 정보를 확인합니다.

서버는 확인을 통해 사용자에게 토큰을 보냅니다.

클라이언트는 토큰을 저장하고 이 토큰 값을 다음과 같이 첨부합니다. 각 요청

서버는 토큰 값을 확인하고 데이터를 반환합니다.

이 토큰은 각 요청 중에 서버에 전달되어야 하며 요청 헤더에 저장되어야 합니다. 또한 서버는 CORS(Cross- Origin Resource Sharing) 정책은 일반적으로 서버 측 Access-Control-Allow-Origin에서 이를 수행할 수 있습니다.

5. JWT 인증 메커니즘(Json Web Token)

JWT는 개방형 표준(RFC 7519)으로 두 당사자 간의 통신을 위한 간결하고 독립적인 방법을 Json 객체 형태로 정의합니다. 정보를 안전하게 전달합니다. . 디지털 서명이 있기 때문에 이 정보는 신뢰할 수 있으며 JWT는 HMAC 알고리즘 또는 RSA 공개-개인 키 쌍을 사용하여 서명할 수 있습니다.

단순함

데이터 용량이 작고 전송 속도가 빠르기 때문에 URL, POST 매개변수 또는 HTTP 헤더를 통해 전송할 수 있습니다.

자체 포함

페이로드에는 사용자가 요구하는 모든 정보가 포함되어 있어 다중 전송을 방지합니다. times 데이터베이스 쿼리

다음 시나리오에서는 JSON 웹 토큰을 사용하는 것이 유용합니다.

승인: JWT를 사용하는 가장 일반적인 시나리오입니다. 사용자가 로그인하면 각 후속 요청에는 JWT가 포함되어 사용자가 해당 토큰에서 허용하는 경로, 서비스 및 리소스에 액세스할 수 있습니다. Single Sign-On은 오버헤드가 거의 없고 여러 도메인에서 쉽게 사용할 수 있기 때문에 현재 널리 사용되는 JWT의 기능입니다.

정보 교환: JSON 웹 토큰은 의심할 여지 없이 당사자 간에 정보를 안전하게 전송하는 좋은 방법입니다. 예를 들어 공개/개인 키 쌍을 사용하여 JWT에 서명할 수 있으므로 보낸 사람이 누구인지 확인할 수 있습니다. 또한, 헤더와 페이로드를 이용하여 서명을 계산하므로, 내용이 변조되지 않았는지 확인할 수도 있습니다.

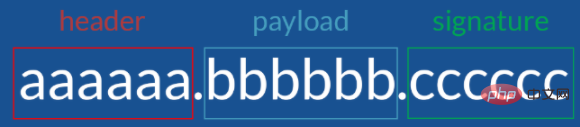

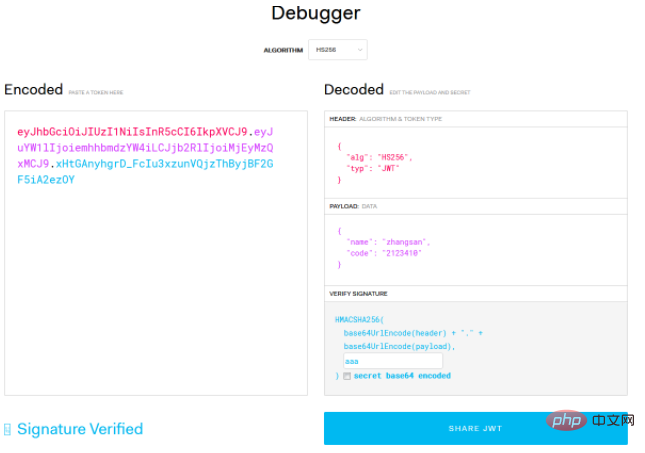

JWT의 구조:

이 그림을 보면 JWT의 구조가 세 부분으로 나누어져 있으며 "."로 연결되어 있음이 분명합니다.:

Header:

header는 일반적으로 다음과 같이 구성됩니다. 토큰 유형("JWT")과 알고리즘 이름(예: HMAC SHA256 또는 RSA 등)의 두 부분으로 구성됩니다.

예:

그런 다음 Base64를 사용하여 이 JSON을 인코딩하여 JWT의 첫 번째 부분을 가져옵니다.

페이로드:

JWT의 두 번째 부분은 선언(요구 사항)이 포함된 페이로드입니다. 클레임은 엔터티(일반적으로 사용자) 및 기타 데이터에 대한 설명입니다. 선언에는 등록, 공개, 비공개의 세 가지 유형이 있습니다.

등록된 주장: 사전 정의된 주장 세트는 다음과 같습니다. 필수는 아니지만 권장됩니다. 예: iss(발급자), exp(만료 시간), sub(주제), aud(대상) 등

공개 주장: 원하는 대로 정의할 수 있습니다.

개인 청구: 정보 사용에 동의한 당사자 간에 정보를 공유하기 위해 사용되는 청구이며, 등록되거나 공개되지 않습니다.

예는 다음과 같습니다.

Base64는 페이로드를 인코딩하여 JWT의 두 번째 부분을 가져옵니다.

참고: 암호화되지 않은 경우 JWT의 페이로드나 헤더에 민감한 정보를 넣지 마세요.

서명:

서명 부분을 얻으려면 인코딩된 헤더, 인코딩된 페이로드, 비밀 키가 있어야 하며 서명 알고리즘은 헤더에 지정된 것인 다음 서명하면 됩니다.

예:

HMACSHA256(base64UrlEncode(header) + "." + base64UrlEncode(payload), secret)

서명은 전달 프로세스 중에 메시지가 변경되었는지 여부를 확인하는 데 사용됩니다. 개인 키를 사용하면 JWT의 보낸 사람이 누구인지 확인할 수도 있습니다.

JWT 토큰을 발견하면 JWT 공식 웹사이트로 이동하여 복호화할 수 있습니다. 아래는 공식 웹사이트에서 복호화된 데이터를 명확하게 볼 수 있습니다.

JWT에 대한 자세한 내용은 이 블로그로 이동할 수 있습니다:

https://www.cnblogs.com/cjsblog/p/9277677.html

참조:

https://www.jianshu.com/p/f8c43dcd8b69

https:// blog.csdn.net/alan_liuyue/article/details/88183267

https://www.cnblogs.com/cjsblog/p/9277677.html

관련 권장 사항: 웹 서버 보안

위 내용은 일반적으로 사용되는 몇 가지 웹 보안 인증 방법을 소개합니다.의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7665

7665

15

15

1393

1393

52

52

1205

1205

24

24

91

91

11

11

73

73

19

19

Nginx 웹 서버 캐디를 사용하는 방법

May 30, 2023 pm 12:19 PM

Nginx 웹 서버 캐디를 사용하는 방법

May 30, 2023 pm 12:19 PM

Caddy 소개 Caddy는 현재 Github에 38,000개 이상의 별이 있는 강력하고 확장성이 뛰어난 웹 서버입니다. Caddy는 Go 언어로 작성되었으며 정적 리소스 호스팅 및 역방향 프록시에 사용할 수 있습니다. Caddy에는 다음과 같은 주요 기능이 있습니다. Nginx의 복잡한 구성에 비해 원래 Caddyfile 구성은 매우 간단합니다. 기본적으로 자동화된 HTTPS 구성을 지원하고 HTTPS 인증서를 자동으로 적용할 수 있습니다. 수만 개의 사이트를 Go 언어로 작성하여 어디서나 실행할 수 있으며 메모리 안전성이 더욱 보장됩니다. 우선 CentO에 직접 설치해보겠습니다.

Golang을 사용하여 웹 애플리케이션에 대한 양식 유효성 검사를 구현하는 방법

Jun 24, 2023 am 09:08 AM

Golang을 사용하여 웹 애플리케이션에 대한 양식 유효성 검사를 구현하는 방법

Jun 24, 2023 am 09:08 AM

양식 유효성 검사는 웹 애플리케이션 개발에서 매우 중요한 링크로, 애플리케이션의 보안 취약성과 데이터 오류를 방지하기 위해 양식 데이터를 제출하기 전에 데이터의 유효성을 확인할 수 있습니다. Golang을 사용하여 웹 애플리케이션에 대한 양식 유효성 검사를 쉽게 구현할 수 있습니다. 이 기사에서는 Golang을 사용하여 웹 애플리케이션에 대한 양식 유효성 검사를 구현하는 방법을 소개합니다. 1. 폼 유효성 검사의 기본 요소 폼 유효성 검사를 구현하는 방법을 소개하기 전에 먼저 폼 유효성 검사의 기본 요소가 무엇인지 알아야 합니다. 양식 요소: 양식 요소는

Java API 개발에서 웹 서버 처리를 위해 Jetty7 사용

Jun 18, 2023 am 10:42 AM

Java API 개발에서 웹 서버 처리를 위해 Jetty7 사용

Jun 18, 2023 am 10:42 AM

JavaAPI 개발에서 웹 서버 처리를 위해 Jetty7 사용 인터넷의 발전과 함께 웹 서버는 애플리케이션 개발의 핵심 부분이 되었으며 많은 기업의 초점이기도 합니다. 증가하는 비즈니스 요구를 충족하기 위해 많은 개발자가 웹 서버 개발에 Jetty를 사용하기로 선택했으며 그 유연성과 확장성은 널리 인정받고 있습니다. 이 기사에서는 We 용 JavaAPI 개발에서 Jetty7을 사용하는 방법을 소개합니다.

웹상의 얼굴 차단 공격에 대한 실시간 보호(머신러닝 기반)

Jun 10, 2023 pm 01:03 PM

웹상의 얼굴 차단 공격에 대한 실시간 보호(머신러닝 기반)

Jun 10, 2023 pm 01:03 PM

얼굴 차단 사격은 영상 속 인물을 가리지 않고 다수의 사격이 떠다니는 것처럼 보이도록 하여 마치 인물 뒤에서 떠다니는 것처럼 보이게 하는 것을 의미합니다. 기계 학습은 몇 년 동안 널리 사용되었지만 많은 사람들은 이러한 기능을 브라우저에서도 실행할 수 있다는 사실을 모릅니다. 이 기사에서는 기사 마지막 부분에 적용 가능한 몇 가지 시나리오를 소개합니다. 이 솔루션을 통해 몇 가지 아이디어를 얻을 수 있기를 바랍니다. mediapipeDemo(https://google.github.io/mediapipe/)는 주류 얼굴 차단 공세 주문형 업로드의 구현 원리를 보여줍니다. 비디오 서버 백그라운드 계산은 비디오 화면의 세로 영역을 추출하고 이를 svg로 변환합니다. 클라이언트가 비디오를 재생하는 동안 서버에서 svg를 다운로드하고 사격, 초상화와 결합합니다.

웹 표준이란 무엇입니까?

Oct 18, 2023 pm 05:24 PM

웹 표준이란 무엇입니까?

Oct 18, 2023 pm 05:24 PM

웹 표준은 W3C 및 기타 관련 기관에서 개발한 일련의 사양 및 지침으로, HTML, CSS, JavaScript, DOM, 웹 접근성 및 성능 최적화를 포함하며, 이러한 표준을 따르면 페이지의 호환성이 향상됩니다. 접근성, 유지 관리성 및 성능. 웹 표준의 목표는 웹 콘텐츠가 다양한 플랫폼, 브라우저 및 장치에서 일관되게 표시되고 상호 작용할 수 있도록 하여 더 나은 사용자 경험과 개발 효율성을 제공하는 것입니다.

frps 서버와 웹이 포트 80을 공유하도록 nginx를 구성하는 방법

Jun 03, 2023 am 08:19 AM

frps 서버와 웹이 포트 80을 공유하도록 nginx를 구성하는 방법

Jun 03, 2023 am 08:19 AM

우선, frp가 무엇인지에 대해 의문이 생길 것입니다. 간단히 말해서, frp는 인트라넷 침투 도구입니다. 클라이언트를 구성한 후 서버를 통해 인트라넷에 액세스할 수 있습니다. 이제 내 서버는 nginx를 웹 사이트로 사용했으며 포트 80은 하나만 있습니다. FRP 서버도 포트 80을 사용하려면 어떻게 해야 합니까? 쿼리 후에는 nginx의 역방향 프록시를 사용하여 이를 수행할 수 있습니다. 추가하려면: frps는 서버이고 frpc는 클라이언트입니다. 1단계: 서버에서 nginx.conf 구성 파일을 수정하고 nginx.conf의 http{}에 다음 매개변수를 추가합니다. server{listen80

조종석 웹 UI에서 관리 액세스를 활성화하는 방법

Mar 20, 2024 pm 06:56 PM

조종석 웹 UI에서 관리 액세스를 활성화하는 방법

Mar 20, 2024 pm 06:56 PM

Cockpit은 Linux 서버용 웹 기반 그래픽 인터페이스입니다. 이는 주로 신규/전문가 사용자가 Linux 서버를 보다 쉽게 관리할 수 있도록 하기 위한 것입니다. 이 문서에서는 Cockpit 액세스 모드와 CockpitWebUI에서 Cockpit으로 관리 액세스를 전환하는 방법에 대해 설명합니다. 콘텐츠 항목: Cockpit 입장 모드 현재 Cockpit 액세스 모드 찾기 CockpitWebUI에서 Cockpit에 대한 관리 액세스 활성화 CockpitWebUI에서 Cockpit에 대한 관리 액세스 비활성화 결론 조종석 입장 모드 조종석에는 두 가지 액세스 모드가 있습니다. 제한된 액세스: 이는 조종석 액세스 모드의 기본값입니다. 이 액세스 모드에서는 조종석에서 웹 사용자에 액세스할 수 없습니다.

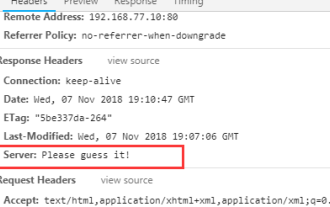

nginx 숨겨진 버전 번호 및 웹 서버 정보 문제를 해결하는 방법

May 21, 2023 am 09:13 AM

nginx 숨겨진 버전 번호 및 웹 서버 정보 문제를 해결하는 방법

May 21, 2023 am 09:13 AM

nginx는 버전 정보를 숨길 수 있을 뿐만 아니라 사용자 정의 웹 서버 정보도 지원합니다. 최종 숨겨진 결과를 살펴보겠습니다. 이를 달성하는 방법은 실제로 매우 간단합니다. 최신 안정 버전인 wgethttp를 다운로드하세요. //nginx.org/ download/nginx-1.14.1.tar.gz2 tar-xfnginx-1.14.1.tar.gzcdnginx-1.14.13 압축 풀기 c 파일 수정 (1) vimsrc/http/ngx_http_header_filter_module.c #줄 수정 49 정적u_charngx_http_