Java는 openssl을 사용하여 웹 사이트가 ocsp를 지원하는지 감지합니다.

이 기사에서는 java에 대한 관련 지식을 제공합니다. OCSP 온라인 인증서 상태 프로토콜은 일반적으로 CRL을 대체하기 위해 제안되었으며 OCSP는 최신 웹 서버에서도 사용됩니다. 모든 사람에게 도움이 되기를 바랍니다.

추천 연구: "java 비디오 튜토리얼"

OCSP 온라인 인증서 상태 프로토콜은 CRL을 대체하기 위해 제안되었습니다. 최신 웹 서버는 일반적으로 OCSP를 지원하며 OCSP는 최신 웹 서버의 표준이기도 합니다.

그러나 모든 웹 서버가 OCSP 스테이플링을 지원하는 것은 아닙니다. 그러나 실제 작업에서는 특정 웹사이트가 OCSP를 어느 정도 지원하는지 알아야 할 수도 있습니다.

OCSP 스테이플링을 지원하는 웹사이트

웹사이트가 OCSP 스테이플링을 지원하는지 어떻게 확인하나요?

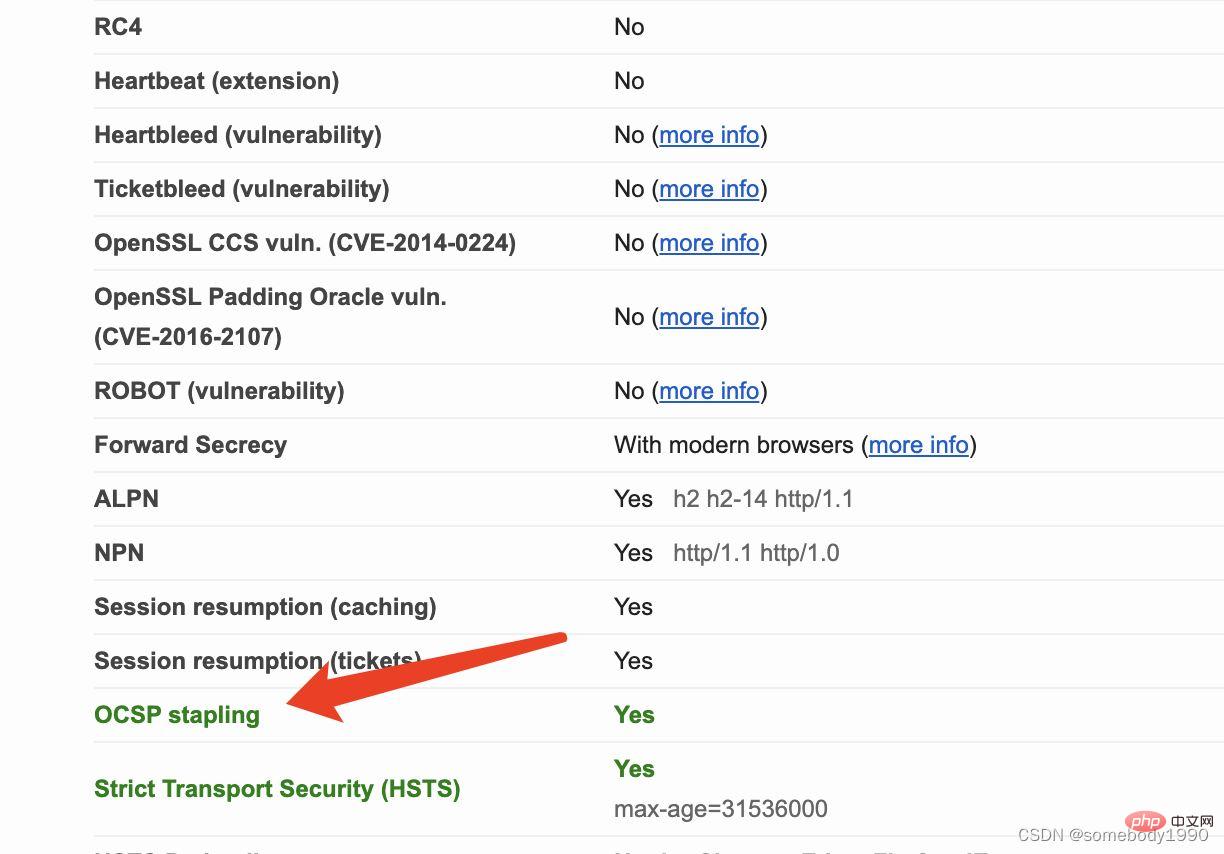

가장 쉬운 방법은 타사 웹사이트에 접속하여 해당 웹사이트의 인증서 정보를 확인하는 것입니다. 예를 들어 이전에 entrust.ssllabs.com을 언급한 적이 있습니다. 해당 웹사이트 정보를 입력하면

프로토콜 세부정보 섹션에서 아래와 같이 해당 웹사이트가 OCSP 스테이플링을 지원하는지 여부에 대한 구체적인 정보를 확인할 수 있습니다. 이 웹사이트에 접속하시면 OCSP 스테이플링이 활성화되어 있는 것을 보실 수 있습니다. 그러나 실제로 전 세계 대부분의 웹사이트에서는 OCSP 스테이플링을 활성화하지 않습니다.

그렇다면 타사 웹사이트에서 OCSP 스테이플링을 확인하는 것 외에 다른 방법이 있나요?

openssl s_client -connect www.squarespace.com:443

------BEGIN CERTIFICATE-----와 ------END CERTIFICATE------<를 넣어야 합니다. / 코드 사이에 내용을 저장하면 됩니다.>. <p></p>그런 다음 최종 명령은 다음과 같습니다. <p><div class="code" style="position:relative; padding:0px; margin:0px;"><pre class='brush:php;toolbar:false;'>openssl s_client -connect www.squarespace.com:443 | sed -n &#39;/-----BEGIN/,/-----END/p&#39; > ca.pem</pre><div class="contentsignin">로그인 후 복사</div></div></p>여기서 sed -n 명령을 사용하여 <code>------BEGIN으로 시작하고 ----로 끝나는 출력을 가로챕니다. -END< /code> 끝에 있는 데이터입니다. <p><code>-----BEGIN CERTIFICATE-----和-----END CERTIFICATE-----之间的内容保存即可。那么最终的命令如下:

openssl s_client -showcerts -connect www.squarespace.com:443 | sed -n '/-----BEGIN/,/-----END/p' > chain.pem

这里我们使用一个sed -n命令从输出中截取以-----BEGIN开头和以-----END结尾的数据。

最终我们得到了网站的证书。

除了网站本身的证书之外,网站的证书本身是由其他的证书来签发的,这些证书叫做intermediate certificate,我们需要获取到整个证书链。

同样使用openssl的openssl s_client -showcerts命令可以获取所有的证书链:

openssl x509 -noout -ocsp_uri -in ca.pem

如果你打开chain.pem文件可以发现,文件里面有两个证书,最上面的一个就是服务器本身的证书,而第二个就是用于签名服务器证书的intermediate certificate。

获取OCSP responder地址

如果证书中包含有OCSP responder的地址,那么可以用下面的命令来获取:

openssl x509 -text -noout -in ca.pem

我们可以得到网站的ocsp responder地址是:http://ocsp.digicert.com드디어 웹사이트 인증서를 받았습니다.

웹사이트 자체의 인증서 외에도, 웹사이트 자체의 인증서도 다른 인증서로 서명됩니다. 이러한 인증서를 전체 인증서 체인을 획득해야 합니다.

또한 openssl의 openssl s_client -showcerts 명령을 사용하여 모든 인증서 체인을 얻습니다.

Authority Information Access:

OCSP - URI:http://ocsp.digicert.com

CA Issuers - URI:http://cacerts.digicert.com/DigiCertTLSRSASHA2562020CA1-1.crtchain.pem 파일을 열면 파일에 두 개의 인증서가 있는 것을 확인할 수 있습니다. 서버 자체의 인증서이고 두 번째는 서버 인증서에 서명하는 데 사용되는 중간 인증서입니다.

OCSP 응답자 주소 가져오기

인증서에 OCSP 응답자의 주소가 포함되어 있으면 다음 명령을 사용하여 이를 얻을 수 있습니다.

openssl ocsp -issuer chain.pem -cert ca.pem -text -url http://ocsp.digicert.com

웹사이트의 ocsp 응답자 주소를 가져올 수 있습니다: http:/ /ocsp.digicert.com.

ocsp 응답자의 주소를 얻는 또 다른 방법이 있습니다:

OCSP Request Data:

Version: 1 (0x0)

Requestor List:

Certificate ID:

Hash Algorithm: sha1

Issuer Name Hash: 521EE36C478119A9CB03FAB74E57E1197AF1818B

Issuer Key Hash: 09262CA9DCFF639140E75867E2083F74F6EAF165

Serial Number: 120014F1EC2395D56FDCC4DCB700000014F1EC

Request Extensions:

OCSP Nonce:

04102873CFC7831AB971F3FDFBFCF3953EC5이 명령은 인증서의 모든 정보를 출력하며 다음 내용을 볼 수 있습니다:

OCSP Response Data:

OCSP Response Status: successful (0x0)

Response Type: Basic OCSP Response

Version: 1 (0x0)

Responder Id: B76BA2EAA8AA848C79EAB4DA0F98B2C59576B9F4

Produced At: Apr 30 04:36:26 2022 GMT

Responses:

Certificate ID:

Hash Algorithm: sha1

Issuer Name Hash: E4E395A229D3D4C1C31FF0980C0B4EC0098AABD8

Issuer Key Hash: B76BA2EAA8AA848C79EAB4DA0F98B2C59576B9F4

Serial Number: 0F21C13200AE502D52BBE8DFEAB0F807

Cert Status: good

This Update: Apr 30 04:21:01 2022 GMT

Next Update: May 7 03:36:01 2022 GMT여기서 OCSP - URI는 OCSP 응답자의 주소입니다. .

Send OCSP request

OCSP 응답자의 주소로 OCSP 확인을 수행할 수 있습니다. 이 명령에서는 서버의 인증서와 중간 인증서를 사용해야 합니다.

구체적인 요청 명령은 다음과 같습니다.

This Update: Apr 30 04:21:01 2022 GMT

Next Update: May 7 03:36:01 2022 GMT출력에서 두 부분을 얻을 수 있습니다. 첫 번째 부분은 OCSP 요청 데이터인 OCSP 요청 데이터입니다.

Error querying OCSP responder 4346349100:error:27FFF072:OCSP routines:CRYPTO_internal:server response error:/AppleInternal/Library/BuildRoots/66382bca-8bca-11ec-aade-6613bcf0e2ee/Library/Caches/com.apple.xbs/Sources/libressl/libressl-2.8/crypto/ocsp/ocsp_ht.c:251:Code=400,Reason=Bad Request

요청 데이터에서 자세한 내용을 볼 수 있습니다. 발급자 콘텐츠 및 OCSP nonce를 포함한 OCSP 요청 데이터 구조입니다.

두 번째 부분은 응답 데이터입니다. 안타깝게도 다음과 같은 요청 오류 응답 데이터를 받았습니다.

openssl s_client -tlsextdebug -status -connect www.squarespace.com:443

위 반환 결과에서 Cert Status: good은 OCSP 요청이 성공했음을 의미합니다. OCSP 프로토콜.

다음 두 줄은 OCSP의 마지막 업데이트 시간과 다음 업데이트 시간입니다.

OCSP response:

======================================

OCSP Response Data:

OCSP Response Status: successful (0x0)

Response Type: Basic OCSP Response

Version: 1 (0x0)

Responder Id: B76BA2EAA8AA848C79EAB4DA0F98B2C59576B9F4

Produced At: Apr 27 04:36:26 2022 GMT

Responses:

Certificate ID:

Hash Algorithm: sha1

Issuer Name Hash: E4E395A229D3D4C1C31FF0980C0B4EC0098AABD8

Issuer Key Hash: B76BA2EAA8AA848C79EAB4DA0F98B2C59576B9F4

Serial Number: 0F21C13200AE502D52BBE8DFEAB0F807

Cert Status: good

This Update: Apr 27 04:21:02 2022 GMT

Next Update: May 4 03:36:02 2022 GMTopenssl s_client -tlsextdebug -status -connect www.squarespace.com:443

从输出中,我们可以看到下面的数据:

OCSP response:

======================================

OCSP Response Data:

OCSP Response Status: successful (0x0)

Response Type: Basic OCSP Response

Version: 1 (0x0)

Responder Id: B76BA2EAA8AA848C79EAB4DA0F98B2C59576B9F4

Produced At: Apr 27 04:36:26 2022 GMT

Responses:

Certificate ID:

Hash Algorithm: sha1

Issuer Name Hash: E4E395A229D3D4C1C31FF0980C0B4EC0098AABD8

Issuer Key Hash: B76BA2EAA8AA848C79EAB4DA0F98B2C59576B9F4

Serial Number: 0F21C13200AE502D52BBE8DFEAB0F807

Cert Status: good

This Update: Apr 27 04:21:02 2022 GMT

Next Update: May 4 03:36:02 2022 GMT上面的命令直接输出了OCSP response结果,从结果中我们很清楚的看到该网站是否支持OCSP和OCSP stapling。

推荐学习:《java视频教程》

위 내용은 Java는 openssl을 사용하여 웹 사이트가 ocsp를 지원하는지 감지합니다.의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7569

7569

15

15

1386

1386

52

52

87

87

11

11

61

61

19

19

28

28

107

107

자바의 웨카

Aug 30, 2024 pm 04:28 PM

자바의 웨카

Aug 30, 2024 pm 04:28 PM

Java의 Weka 가이드. 여기에서는 소개, weka java 사용 방법, 플랫폼 유형 및 장점을 예제와 함께 설명합니다.

Java의 스미스 번호

Aug 30, 2024 pm 04:28 PM

Java의 스미스 번호

Aug 30, 2024 pm 04:28 PM

Java의 Smith Number 가이드. 여기서는 정의, Java에서 스미스 번호를 확인하는 방법에 대해 논의합니다. 코드 구현의 예.

Java Spring 인터뷰 질문

Aug 30, 2024 pm 04:29 PM

Java Spring 인터뷰 질문

Aug 30, 2024 pm 04:29 PM

이 기사에서는 가장 많이 묻는 Java Spring 면접 질문과 자세한 답변을 보관했습니다. 그래야 면접에 합격할 수 있습니다.

Java 8 Stream foreach에서 나누거나 돌아 오시겠습니까?

Feb 07, 2025 pm 12:09 PM

Java 8 Stream foreach에서 나누거나 돌아 오시겠습니까?

Feb 07, 2025 pm 12:09 PM

Java 8은 스트림 API를 소개하여 데이터 컬렉션을 처리하는 강력하고 표현적인 방법을 제공합니다. 그러나 스트림을 사용할 때 일반적인 질문은 다음과 같은 것입니다. 기존 루프는 조기 중단 또는 반환을 허용하지만 스트림의 Foreach 메소드는이 방법을 직접 지원하지 않습니다. 이 기사는 이유를 설명하고 스트림 처리 시스템에서 조기 종료를 구현하기위한 대체 방법을 탐색합니다. 추가 읽기 : Java Stream API 개선 스트림 foreach를 이해하십시오 Foreach 메소드는 스트림의 각 요소에서 하나의 작업을 수행하는 터미널 작동입니다. 디자인 의도입니다

Java의 날짜까지의 타임스탬프

Aug 30, 2024 pm 04:28 PM

Java의 날짜까지의 타임스탬프

Aug 30, 2024 pm 04:28 PM

Java의 TimeStamp to Date 안내. 여기서는 소개와 예제와 함께 Java에서 타임스탬프를 날짜로 변환하는 방법에 대해서도 설명합니다.

캡슐의 양을 찾기위한 Java 프로그램

Feb 07, 2025 am 11:37 AM

캡슐의 양을 찾기위한 Java 프로그램

Feb 07, 2025 am 11:37 AM

캡슐은 3 차원 기하학적 그림이며, 양쪽 끝에 실린더와 반구로 구성됩니다. 캡슐의 부피는 실린더의 부피와 양쪽 끝에 반구의 부피를 첨가하여 계산할 수 있습니다. 이 튜토리얼은 다른 방법을 사용하여 Java에서 주어진 캡슐의 부피를 계산하는 방법에 대해 논의합니다. 캡슐 볼륨 공식 캡슐 볼륨에 대한 공식은 다음과 같습니다. 캡슐 부피 = 원통형 볼륨 2 반구 볼륨 안에, R : 반구의 반경. H : 실린더의 높이 (반구 제외). 예 1 입력하다 반경 = 5 단위 높이 = 10 단위 산출 볼륨 = 1570.8 입방 단위 설명하다 공식을 사용하여 볼륨 계산 : 부피 = π × r2 × h (4

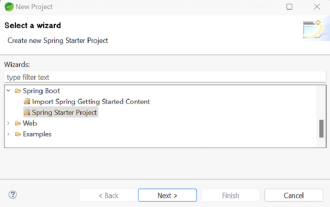

Spring Tool Suite에서 첫 번째 Spring Boot 응용 프로그램을 실행하는 방법은 무엇입니까?

Feb 07, 2025 pm 12:11 PM

Spring Tool Suite에서 첫 번째 Spring Boot 응용 프로그램을 실행하는 방법은 무엇입니까?

Feb 07, 2025 pm 12:11 PM

Spring Boot는 강력하고 확장 가능하며 생산 가능한 Java 응용 프로그램의 생성을 단순화하여 Java 개발에 혁명을 일으킨다. Spring Ecosystem에 내재 된 "구성에 대한 협약"접근 방식은 수동 설정, Allo를 최소화합니다.