교차 도메인 액세스를 허용하도록 SpringBoot에서 교차 도메인 필터를 구성하는 방법

SpringBoot 교차 도메인 필터 구성은 교차 도메인 액세스를 허용합니다.

교차 도메인 요청

리소스가 리소스 자체가 있는 서버가 아닌 다른 도메인이나 포트에서 리소스를 요청하면 리소스는 교차 도메인 HTTP 요청을 시작합니다. .

보안상의 이유로 브라우저는 스크립트 내에서 시작된 교차 출처 HTTP 요청을 제한합니다. 예를 들어 XMLHttpRequest와 Fetch API는 동일한 원본 정책을 따릅니다. 이는 CORS 헤더가 사용되지 않는 한 이러한 API를 사용하는 웹 애플리케이션은 애플리케이션이 로드된 동일한 도메인에서만 HTTP 리소스를 요청할 수 있음을 의미합니다.

문제 배경

프런트 엔드에 "Access-Control-Allow-Origin" 문제가 표시되는 경우

XMLHttpRequest는 http://xxxxxxxxxx/를 로드할 수 없습니다. 'Access-Control-Allow-Origin' 헤더가 없습니다. 요청된 리소스이므로 원본 'null'은 액세스가 허용되지 않습니다.

교차 도메인 필터

그런 다음 교차 도메인 액세스를 허용하려면 SpringBoot2에서 교차 도메인 필터를 구성해야 합니다.

import java.io.IOException;

import javax.servlet.Filter;

import javax.servlet.FilterChain;

import javax.servlet.FilterConfig;

import javax.servlet.ServletException;

import javax.servlet.ServletRequest;

import javax.servlet.ServletResponse;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import org.springframework.stereotype.Component;

@Component

public class CorsFilter implements Filter {

@Override

public void doFilter(ServletRequest req, ServletResponse res, FilterChain chain) throws IOException, ServletException {

HttpServletRequest request = (HttpServletRequest) req;

HttpServletResponse response = (HttpServletResponse) res;

response.setHeader("Access-Control-Allow-Origin", "*");

response.setHeader("Access-Control-Allow-Methods", "POST, GET, OPTIONS, DELETE, PUT, GET");

response.setHeader("Access-Control-Max-Age", "3600");

response.setHeader("Access-Control-Allow-Headers", "x-requested-with");

chain.doFilter(req, res);

}

@Override

public void init(FilterConfig filterConfig) {}

@Override

public void destroy() {}

}크로스 도메인 기능 개선

크로스 도메인 주소 표시가 필요한 경우 문제 해결을 위해 액세스 소스 인쇄문을 추가할 수도 있습니다

String curOrigin = request.getHeader("Origin");

System.out.println("###跨域过滤器->当前访问来源->"+curOrigin+"###");크로스 도메인 권한이 필요한 경우 소스를 확인할 수 있습니다

String curOrigin = request.getHeader("Origin");

System.out.println("###跨域过滤器->当前访问来源->"+curOrigin+"###");

if(curOrigin.indexOf("127.0.0.1:8080")>-1){

response.setHeader("Access-Control-Allow-Origin", "*");

}SpringBoot 크로스 도메인 설정( CORS)

1. 크로스 도메인이란 무엇인가요?

요청 URL의 프로토콜, 도메인 이름, 포트가 다른 경우 크로스 도메인입니다. 브라우저의 동일 출처 정책의 제한으로 인해 도메인 간 문제가 발생합니다.

동일 출처: 요청 URL의 프로토콜, 도메인 이름, 포트가 동일합니다. 이는 동일한 출처(동일 도메인)임을 의미합니다.

동일 출처 정책: 동일 출처 정책(Same Origin Policy)은 브라우저의 핵심이자 가장 기본적인 보안 기능입니다. 동일 출처 정책은 원본이 아닌 출처(동일 도메인)의 콘텐츠가 상호 작용하는 것을 방지합니다.

동일 출처 정책 제한:

원본이 아닌 웹페이지의 쿠키, LocalStorage 및 IndexedDB를 읽을 수 없습니다.

원본이 아닌 웹페이지의 DOM에 액세스할 수 없습니다

Un 읽을 수 있다 원본이 아닌 웹페이지 AJAX 요청을 보낼 주소

브라우저의 동일 출처 정책은 일반적으로 도메인 간 요청을 제한하는 두 가지 방법이 있습니다.

브라우저는 도메인 간 요청을 제한합니다.

Cross-domain 요청이 가능합니다. 정상적으로 시작되었으나, 반환된 결과가 브라우저에 의해 가로채어졌습니다.

일반적으로 브라우저는 두 번째 방식으로 도메인 간 요청을 제한합니다. 즉, 요청이 서버에 도달하여 데이터베이스의 데이터에 대해 작동했을 수 있지만 반환된 결과가 브라우저에 의해 차단되었습니다. 반환 결과를 얻을 수 없습니다. 이는 실패한 요청이지만 데이터베이스의 데이터에 영향을 미칠 수 있습니다.

이런 일이 발생하는 것을 방지하기 위해 사양에서는 서버 데이터에 부작용이 있을 수 있는 이 HTTP 요청 방법에 대해 브라우저가 먼저 OPTIONS 방법을 사용하여 실행 전 요청을 시작하여 서버가 교차를 허용하는지 확인하도록 요구합니다. 도메인 요청: 허용되면 데이터가 포함된 실제 요청이 전송됩니다. 그렇지 않으면 데이터가 포함된 실제 요청이 전송되지 않습니다.

2. CORS(교차 도메인 리소스 공유)

원본이 아닌 콘텐츠가 상호 작용할 수 없는 문제를 해결하기 위한 현재 주류 솔루션은 CORS(교차 도메인 리소스 공유)입니다.

CORS(Cross-Origin Resource Sharing)는 브라우저의 요청이 동일한 소스에서 오는 경우에만 서버에서 데이터를 얻을 수 있다는 제한을 극복합니다.

CORS는 서버와 브라우저가 HTTP 프로토콜 위에 추가 HTTP 헤더 정보를 통해 도메인 간 리소스 공유를 협상한다는 데 동의합니다. 서버 측과 브라우저 모두 사양의 요구 사항을 준수해야 합니다.

CORS는 HTTP 교차 도메인 요청을 단순 요청과 비단순 요청의 두 가지 범주로 나눕니다. 다양한 요청은 다양한 정책에 따라 도메인 간 리소스 공유를 협상합니다.

1. 단순 요청

간단한 도메인 간 요청에 충족해야 하는 조건:

1. 요청 방법은 GET, HEAD 또는 POST입니다(POST의 경우 Content-Type 값은 application/x-여야 함). www-form-urlencoded, multipart/form-data, text/plain의 값)

2. 요청에 사용자 정의 HTTP 요청 헤더가 없습니다.

HTTP 헤더에는 다음 필드만 포함될 수 있습니다.

AcceptAcceptAccept-LanguageContent-LanguageDPRDownlinkSave-DataViewport-WidthWidthContent-Type

Accept-LanguageContent-Language</code ><p></p><p></p><code>DPR다운링크🎜🎜🎜🎜데이터 저장🎜🎜🎜🎜뷰포트 너비< /code>🎜🎜🎜🎜<code>Width🎜🎜🎜🎜Content-Type🎜🎜🎜🎜🎜위의 두 가지 사항이 충족되면 간단한 도메인 간 요청입니다. . 🎜🎜🎜간단한 도메인 간 요청의 경우 처리 방법은 다음과 같습니다. 🎜🎜1. 브라우저가 해야 할 일은 HTTP 요청 헤더에 Origin을 추가하고 JavaScript 스크립트가 있는 도메인을 입력한 후 리소스를 요청하는 것뿐입니다. 다른 도메인의 서버에서. 🎜Origin: http://www.joker.com

如果Origin指定的源,不在许可范围内,服务器会返回一个正常的HTTP回应。 但这个响应头信息没有包含Access-Control-Allow-Origin字段,浏览器就知道该域名不在许可范围内。

如果Origin指定的域名在许可范围内,服务器返回的响应,会多出几个头信息字段:

Access-Control-Allow-Origin: http://www.joker.com Access-Control-Allow-Credentials: true Access-Control-Expose-Headers: My-Token

Access-Control-Allow-Origin:该字段是必须的。它的值要么是请求时Origin字段的值,要么是一个*值,表示接受任意域名的请求。Access-Control-Allow-Credentials: 该字段是可选的。它的值是一个布尔值,表示是否允许发送Cookie。默认情况下,Cookie不包括在CORS请求之中。设为true,即表示服务器明确许可,Cookie可以包含在请求中,一起发给服务器。这个值也只能设为true,如果服务器不要浏览器发送Cookie,删除该字段即可。Access-Control-Expose-Headers:该字段是可选的。CORS请求时,XMLHttpRequest对象的getResponseHeader()方法只能拿到6个基本字段:Cache-Control、Content-Language、Content-Type、Expires、Last-Modified、Pragma。如果想拿到其他字段,就必须在Access-Control-Expose-Headers里面指定。

3.浏览器收到响应后,通过获取响应头中的Access-Control-Allow-Origin字段,来判断如果当前域已经得到授权,则将结果返回给JavaScript。否则浏览器忽略此次响应。

2. 非简单请求

非简单跨域请求需满足的条件:

除GET、HEAD和POST(Content-Type的值是:application/x-www-form-urlencoded、multipart/form-data、text/plain中的一个值)以外的其他HTTP方法

如:PUT、DELETE、TRACE、PATCH、POST(Content-Type的值是:application/json)。

请求中有自定义HTTP头部。

以上两点只要至少满足其中一点就是非简单跨域请求。

对于非简单跨域请求,处理方式如下:

1.浏览器在发送真实HTTP请求之前先发送一个OPTIONS的预检请求,检测服务器端是否支持真实请求进行跨域资源访问。

真实请求的信息在OPTIONS请求中通过请求头中的Access-Control-Request-Method和Access-Control-Request-Headers字段来描述。此外与简单跨域请求一样,请求头中也会有Origin字段。

Origin: http://www.joker.com Access-Control-Request-Method: PUT Access-Control-Request-Headers: Header1,Header2

Origin:必须字段,用于指定请求源。Access-Control-Request-Method:必须字段,用于描述真实请求的方法(PUT、DELETE等)。Access-Control-Request-Headers:指定真实请求会额外发送的请求头字段信息。

2.服务器端接到预检请求后,会检查了Origin、Access-Control-Request-Method和Access-Control-Request-Headers字段,检验是否允许跨源请求。

如果不允许该跨域请求,会返回一个正常的HTTP回应,但这个响应头信息没有包含Access-Control-Allow-Origin字段,浏览器就知道该域名不在许可范围内。

如果允许该跨域请求,就会在响应头中放入Access-Control-Allow-Origin、Access-Control-Allow-Methods和Access-Control-Allow-Headers,分别表示允许跨域资源请求的域、请求方法和请求头。此外,服务器端还可以在响应头中放入Access-Control-Max-Age,允许浏览器在指定时间内,无需再发送预检请求进行协商,直接用本次协商结果即可。

Access-Control-Allow-Origin: http://www.joker.com Access-Control-Allow-Methods: GET, POST, PUT Access-Control-Allow-Headers: Header1,Header2,Header3 Access-Control-Allow-Credentials: true Access-Control-Max-Age: 1728000

Access-Control-Allow-Methods:该字段必需,它的值是逗号分隔的一个字符串,表明服务器支持的所有跨域请求的方法。注意,返回的是所有支持的方法,而不单是浏览器请求的那个方法。这是为了避免多次"预检"请求。Access-Control-Allow-Headers:如果浏览器请求包括Access-Control-Request-Headers字段,则Access-Control-Allow-Headers字段是必需的。它也是一个逗号分隔的字符串,表明服务器支持的所有头信息字段,不限于浏览器在"预检"中请求的字段。Access-Control-Allow-Credentials: 该字段与简单请求时的含义相同。它的值是一个布尔值,表示是否允许发送Cookie。默认情况下,Cookie不包括在CORS请求之中。设为true,即表示服务器明确许可,Cookie可以包含在请求中,一起发给服务器。这个值也只能设为true,如果服务器不要浏览器发送Cookie,删除该字段即可。Access-Control-Max-Age: 该字段可选,用来指定本次预检请求的有效期,单位为秒。上面结果中,有效期是20天(1728000秒),即允许缓存该条回应1728000秒(即20天),在此期间,不用发出另一条预检请求。

浏览器根据OPTIONS请求返回的结果来决定是否继续发送真实的请求进行跨域资源访问。这个过程对真实请求的调用者来说是透明的。

三、SpringBoot设置CORS

SpringBoot设置CORS的的本质都是通过设置响应头信息来告诉前端该请求是否支持跨域。

SpringBoot设置CORS的方式主要有以下三种。

1. 配置过滤器CorsFilter

@Configuration

public class CorsConfig {

@Bean

CorsFilter corsFilter() {

CorsConfiguration configuration = new CorsConfiguration();

configuration.setAllowedOrigins(Arrays.asList("*"));

configuration.setAllowedMethods(Arrays.asList("*"));

configuration.setAllowedHeaders(Arrays.asList("*"));

configuration.setAllowCredentials(true);

UrlBasedCorsConfigurationSource source = new UrlBasedCorsConfigurationSource();

source.registerCorsConfiguration("/**", configuration);

return new CorsFilter(source);

}

}2. 实现接口WebMvcConfigurer

@Configuration

public class WebMvcConfig implements WebMvcConfigurer {

@Override

public void addCorsMappings(CorsRegistry registry) {

registry.addMapping("/**")

.allowedOrigins("*")

.allowedHeaders("*")

.allowedMethods("*")

.allowCredentials(true);

}

}3. 使用注解@CrossOrigin

@CrossOrigin注解可以用在类或者方法上

用在控制器类上,表示 该类的所有方法都允许跨域

@RestController

@CrossOrigin

public class TestController {

@GetMapping("test")

public String test() {

return "success";

}

}用在控制器方法上,表示该方法都允许跨域

@RestController

public class TestController {

@CrossOrigin

@GetMapping("test")

public String test() {

return "success";

}

}@CrossOrigin注解源码

@Target({ElementType.TYPE, ElementType.METHOD})

@Retention(RetentionPolicy.RUNTIME)

@Documented

public @interface CrossOrigin {

/**

* 这origins和value是一样的

* 允许来源域名的列表,例如 www.baidu.com,匹配的域名是跨域预请求Response头中的Access-Control-Aloow_origin字段值。

* 不设置确切值时默认支持所有域名跨域访问。

*/

@AliasFor("origins")

String[] value() default {};

@AliasFor("value")

String[] origins() default {};

/**

* 高版本下Spring2.4.4使用originPatterns而不是value和origins

*/

String[] originPatterns() default {};

/**

* 跨域请求中允许的请求头中的字段类型, 该值对应跨域预请求Response头中的Access-Control-Allow-Headers字段值。

* 不设置确切值默认支持所有的header字段(Cache-Controller、Content-Language、Content-Type、Expires、Last-Modified、Pragma)跨域访问

*/

String[] allowedHeaders() default {};

/**

* 跨域请求请求头中允许携带的除Cache-Controller、Content-Language、Content-Type、Expires、Last-Modified、Pragma这六个基本字段之外的其他字段信息,

* 对应的是跨域请求Response头中的Access-control-Expose-Headers字段值

*/

String[] exposedHeaders() default {};

/**

* 跨域HTTP请求中支持的HTTP请求类型(GET、POST...),

* 不指定确切值时默认与 Controller 方法中的 methods 字段保持一致。

*/

RequestMethod[] methods() default {};

/**

* 浏览器是否将本域名下的cookie信息携带至跨域服务器中。默认携带至跨域服务器中,但要实现cookie共享还需要前端在AJAX请求中打开withCredentials属性。

* 该值对应的是是跨域请求 Response 头中的 'Access-Control-Allow-Credentials' 字段值。

*/

String allowCredentials() default "";

/**

* 该值的目的是减少浏览器预检请求/响应交互的数量。默认值1800s。设置了该值后,浏览器将在设置值的时间段内对该跨域请求不再发起预请求。

* 该值对应的是是跨域请求Response头中的Access-Control-Max-Age字段值,表示预检请求响应的缓存持续的最大时间。

*/

long maxAge() default -1;

}위 내용은 교차 도메인 액세스를 허용하도록 SpringBoot에서 교차 도메인 필터를 구성하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7333

7333

9

9

1627

1627

14

14

1351

1351

46

46

1262

1262

25

25

1209

1209

29

29

Springboot가 Jasypt를 통합하여 구성 파일 암호화를 구현하는 방법

Jun 01, 2023 am 08:55 AM

Springboot가 Jasypt를 통합하여 구성 파일 암호화를 구현하는 방법

Jun 01, 2023 am 08:55 AM

Jasypt 소개 Jasypt는 개발자가 최소한의 노력으로 프로젝트에 기본 암호화 기능을 추가할 수 있게 해주며 암호화 작동 방식에 대한 깊은 이해가 필요하지 않은 단방향 및 양방향 암호화에 대한 높은 보안을 제공합니다. 표준 기반 암호화 기술. 비밀번호, 텍스트, 숫자, 바이너리 암호화... Spring 기반 애플리케이션, 개방형 API와의 통합에 적합하며 모든 JCE 공급자와 함께 사용할 수 있습니다... 다음 종속성을 추가합니다: com.github.ulisesbocchiojasypt-spring-boot-starter2. Jasypt의 이점은 코드가 유출되더라도 데이터 소스를 보장할 수 있어 시스템 보안을 보호합니다.

Redis를 사용하여 SpringBoot에서 분산 잠금을 구현하는 방법

Jun 03, 2023 am 08:16 AM

Redis를 사용하여 SpringBoot에서 분산 잠금을 구현하는 방법

Jun 03, 2023 am 08:16 AM

1. Redis는 분산 잠금 원칙과 분산 잠금이 필요한 이유를 구현합니다. 분산 잠금에 대해 이야기하기 전에 분산 잠금이 필요한 이유를 설명해야 합니다. 분산 잠금의 반대는 독립형 잠금입니다. 다중 스레드 프로그램을 작성할 때 공유 변수를 동시에 작동하여 발생하는 데이터 문제를 방지하기 위해 일반적으로 잠금을 사용하여 공유 변수를 상호 제외합니다. 공유 변수의 사용 범위는 동일한 프로세스에 있습니다. 동시에 공유 리소스를 운영해야 하는 여러 프로세스가 있는 경우 어떻게 상호 배타적일 수 있습니까? 오늘날의 비즈니스 애플리케이션은 일반적으로 마이크로서비스 아키텍처입니다. 이는 하나의 애플리케이션이 여러 프로세스를 배포한다는 의미이기도 합니다. 여러 프로세스가 MySQL에서 동일한 레코드 행을 수정해야 하는 경우 잘못된 작업으로 인해 발생하는 더티 데이터를 방지하려면 배포가 필요합니다. 현재 소개할 스타일은 잠겨 있습니다. 포인트를 얻고 싶다

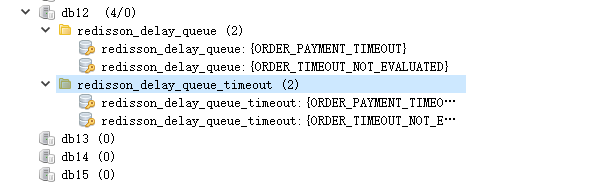

SpringBoot가 Redisson을 통합하여 지연 대기열을 구현하는 방법

May 30, 2023 pm 02:40 PM

SpringBoot가 Redisson을 통합하여 지연 대기열을 구현하는 방법

May 30, 2023 pm 02:40 PM

사용 시나리오 1. 주문이 성공적으로 이루어졌으나 30분 이내에 결제가 이루어지지 않았습니다. 결제 시간이 초과되어 주문이 자동으로 취소되었습니다. 2. 주문이 서명되었으며 서명 후 7일 동안 평가가 수행되지 않았습니다. 주문 시간이 초과되어 평가되지 않으면 시스템은 기본적으로 긍정적 평가로 설정됩니다. 3. 판매자가 5분 동안 주문을 받지 않으면 주문이 취소됩니다. 문자 메시지 알림이 전송됩니다... 지연이 길고 실시간 성능이 낮은 시나리오의 경우 작업 예약을 사용하여 정기적인 폴링 처리를 수행할 수 있습니다. 예: xxl-job 오늘은 다음을 선택하겠습니다.

springboot가 파일을 jar 패키지로 읽은 후 파일에 액세스할 수 없는 문제를 해결하는 방법

Jun 03, 2023 pm 04:38 PM

springboot가 파일을 jar 패키지로 읽은 후 파일에 액세스할 수 없는 문제를 해결하는 방법

Jun 03, 2023 pm 04:38 PM

Springboot가 파일을 읽지만 jar 패키지로 패키징한 후 최신 개발에 액세스할 수 없습니다. springboot가 파일을 jar 패키지로 패키징한 후 파일을 읽을 수 없는 상황이 발생합니다. 그 이유는 패키징 후 파일의 가상 경로 때문입니다. 유효하지 않으며 읽기를 통해서만 액세스할 수 있습니다. 파일은 리소스 publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input 아래에 있습니다.

SpringBoot와 SpringMVC의 비교 및 차이점 분석

Dec 29, 2023 am 11:02 AM

SpringBoot와 SpringMVC의 비교 및 차이점 분석

Dec 29, 2023 am 11:02 AM

SpringBoot와 SpringMVC는 모두 Java 개발에서 일반적으로 사용되는 프레임워크이지만 둘 사이에는 몇 가지 분명한 차이점이 있습니다. 이 기사에서는 이 두 프레임워크의 기능과 용도를 살펴보고 차이점을 비교할 것입니다. 먼저 SpringBoot에 대해 알아봅시다. SpringBoot는 Spring 프레임워크를 기반으로 하는 애플리케이션의 생성 및 배포를 단순화하기 위해 Pivotal 팀에서 개발되었습니다. 독립 실행형 실행 파일을 구축하는 빠르고 가벼운 방법을 제공합니다.

SpringBoot가 Redis를 사용자 정의하여 캐시 직렬화를 구현하는 방법

Jun 03, 2023 am 11:32 AM

SpringBoot가 Redis를 사용자 정의하여 캐시 직렬화를 구현하는 방법

Jun 03, 2023 am 11:32 AM

1. RedisAPI 기본 직렬화 메커니즘인 RedisTemplate1.1을 사용자 정의합니다. API 기반 Redis 캐시 구현은 데이터 캐싱 작업에 RedisTemplate 템플릿을 사용합니다. 여기서 RedisTemplate 클래스를 열고 클래스의 소스 코드 정보를 봅니다. 키 선언, 값의 다양한 직렬화 방법, 초기 값은 비어 있음 @NullableprivateRedisSe

여러 테이블을 추가하기 위해 SQL 문을 사용하지 않고 Springboot+Mybatis-plus를 구현하는 방법

Jun 02, 2023 am 11:07 AM

여러 테이블을 추가하기 위해 SQL 문을 사용하지 않고 Springboot+Mybatis-plus를 구현하는 방법

Jun 02, 2023 am 11:07 AM

Springboot+Mybatis-plus가 다중 테이블 추가 작업을 수행하기 위해 SQL 문을 사용하지 않을 때 내가 직면한 문제는 테스트 환경에서 생각을 시뮬레이션하여 분해됩니다. 매개 변수가 있는 BrandDTO 개체를 생성하여 배경으로 매개 변수 전달을 시뮬레이션합니다. Mybatis-plus에서 다중 테이블 작업을 수행하는 것은 매우 어렵다는 것을 Mybatis-plus-join과 같은 도구를 사용하지 않으면 해당 Mapper.xml 파일을 구성하고 냄새나고 긴 ResultMap만 구성하면 됩니다. 해당 SQL 문을 작성합니다. 이 방법은 번거로워 보이지만 매우 유연하며 다음을 수행할 수 있습니다.

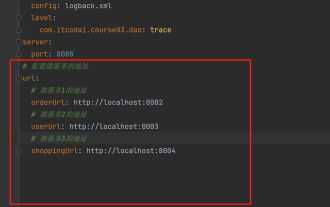

springboot에서 application.yml의 값을 얻는 방법

Jun 03, 2023 pm 06:43 PM

springboot에서 application.yml의 값을 얻는 방법

Jun 03, 2023 pm 06:43 PM

프로젝트에서는 일부 구성 정보가 필요한 경우가 많습니다. 이 정보는 테스트 환경과 프로덕션 환경에서 구성이 다를 수 있으며 실제 비즈니스 상황에 따라 나중에 수정해야 할 수도 있습니다. 이러한 구성은 코드에 하드 코딩할 수 없습니다. 예를 들어 이 정보를 application.yml 파일에 작성할 수 있습니다. 그렇다면 코드에서 이 주소를 어떻게 얻거나 사용합니까? 2가지 방법이 있습니다. 방법 1: @Value 주석이 달린 ${key}를 통해 구성 파일(application.yml)의 키에 해당하는 값을 가져올 수 있습니다. 이 방법은 마이크로서비스가 상대적으로 적은 상황에 적합합니다. 프로젝트, 업무가 복잡할 때는 논리