SpringBoot 보안 관리의 Shiro 프레임워크를 사용하는 방법

Shiro 소개

Apache Shiro는 인증, 승인, 비밀번호 관리, 세션 관리 및 기타 기능을 제공하는 경량 오픈 소스 Java 보안 프레임워크입니다. Spring Security에 비해 Shiro 프레임워크는 더 직관적이고 사용하기 쉬우며 강력한 보안도 제공합니다.

기존 SSM 프레임워크에는 Shiro를 수동으로 통합하는 데 여전히 많은 구성 단계가 있습니다. Spring Boot의 경우 Shiro는 Spring Boot에서 Shiro 구성을 단순화하기 위해 공식적으로 shiro-spring-boot-web-starter를 제공합니다.

Shiro 통합

1. 프로젝트 만들기

먼저 일반 Spring Boot 웹 프로젝트를 만들고 Shiro 종속성 및 페이지 템플릿 종속성을 추가합니다.

<dependency> <groupId>org.apache.shiro</groupId> <artifactId>shiro-spring-boot-web-starter</artifactId> <version>1.4.0</version> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-thymeleaf</artifactId> </dependency> <dependency> <groupId>com.github.theborakompanioni</groupId> <artifactId>thymeleaf-extras-shiro</artifactId> <version>2.0.0</version> </dependency>

spring-boot-starter-web 종속성, shiro-spring을 추가할 필요가 없습니다. -boot -web-starter는 이미 spring-boot-starter-web에 의존합니다. 동시에 Thymeleaf에서 shiro 태그를 사용하기 위해 Thymeleaf 템플릿이 사용됩니다. thymeleaf-extras-shiro 종속성이 추가됩니다.

2. Shiro 기본 구성

application.properties에서 Shiro의 기본 정보를 구성합니다

# Shiro 구성을 활성화합니다. 기본값은 true

그런 다음 Java 코드로 Shiro를 구성하고 가장 기본적인 두 개의 Bean을 제공하세요.

shiro.enabled=true

# Shiro 웹 구성을 활성화합니다. 기본값은 true

shiro .web .enabled=true

# 로그인 주소를 구성합니다. 기본값은 /login.jsp

shiro.loginUrl=/login

# 성공적인 로그인을 위한 주소를 구성합니다. 기본값은 /

shiro.successUrl=/index

# Unauthorized 기본 점프 주소

shiro.unauthorizedUrl=/unauthorized

# URL 매개변수를 통한 세션 추적 허용 여부. 웹사이트가 쿠키를 지원하는 경우 이 옵션을 끌 수 있습니다. 기본값은 true입니다. 쿠키를 통해 세션 추적을 허용하려면 기본값은 Set true

shiro.sessionManager.sessionIdCookieEnabled=true

@Configuration

public class ShiroConfig {

@Bean

public Realm realm() {

TextConfigurationRealm realm = new TextConfigurationRealm();

realm.setUserDefinitions("sang=123,user\n admin=123,admin");

realm.setRoleDefinitions("admin=read,write\n user=read");

return realm;

}

@Bean

public ShiroFilterChainDefinition shiroFilterChainDefinition() {

DefaultShiroFilterChainDefinition chainDefinition =

new DefaultShiroFilterChainDefinition();

chainDefinition.addPathDefinition("/login", "anon");

chainDefinition.addPathDefinition("/doLogin", "anon");

chainDefinition.addPathDefinition("/logout", "logout");

chainDefinition.addPathDefinition("/**", "authc");

return chainDefinition;

}

@Bean

public ShiroDialect shiroDialect() {

return new ShiroDialect();

}

}코드 설명:

- 여기에 두 가지 핵심이 있습니다. 하나는 Realm이고 다른 하나는 ShiroFilterChainDefinition입니다. ShiroDialect의 경우 Thymeleaf에서 Shiro 태그 사용을 지원하기 위한 것입니다. Thymeleaf에서 Shiro 태그를 사용하지 않으면 ShiroDialect를 제공할 필요가 없습니다.

- Realm은 사용자 정의 Realm이거나 Shiro가 제공하는 Realm일 수 있습니다. 단순화를 위해 여기에는 데이터베이스 연결이 구성되어 있지 않으며 각각 user 및 admin 역할에 해당하는 두 명의 사용자(sang/123 및 admin/123)가 직접 구성됩니다.

- ShiroFilterChainDefinition Bean은 기본 필터링 규칙인 "/login" 및 "/doLogin"으로 구성되며 익명으로 액세스할 수 있고 "/logout"은 로그아웃 요청이며 기타 요청은 액세스하기 전에 인증이 필요합니다

- Then 로그인 인터페이스 및 페이지 액세스 인터페이스 구성

@Controller

public class UserController {

@PostMapping("/doLogin")

public String doLogin(String username, String password, Model model) {

UsernamePasswordToken token = new UsernamePasswordToken(username, password);

Subject subject = SecurityUtils.getSubject();

try {

subject.login(token);

} catch (AuthenticationException e) {

model.addAttribute("error", "用户名或密码输入错误!");

return "login";

}

return "redirect:/index";

}

@RequiresRoles("admin")

@GetMapping("/admin")

public String admin() {

return "admin";

}

@RequiresRoles(value = {"admin", "user"}, logical = Logical.OR)

@GetMapping("/user")

public String user() {

return "user";

}

}코드 설명:

- doLogin 메소드에서 먼저 UsernamePasswordToken 인스턴스를 빌드한 다음 Subject 객체를 가져오고 객체에서 로그인 메소드를 호출하여 로그인 작업을 수행합니다. 로그인 작업 실행 과정에서 예외가 발생하면 로그인이 실패했음을 의미하며, 로그인에 성공하면 "/index"로 리디렉션됩니다.

- 다음 , 두 인터페이스 "/admin" 및 "/admin"은 "/user"로 노출됩니다. "/admin" 인터페이스의 경우 "/user" 인터페이스에 액세스하려면 관리자 역할이 있어야 합니다. 액세스하려면 관리자 역할이나 사용자 역할이 있어야 합니다.

- 다른 역할의 경우 액세스된 인터페이스는 WebMvc

@Configuration

public class WebMvcConfig implements WebMvcConfigurer{

@Override

public void addViewControllers(ViewControllerRegistry registry) {

registry.addViewController("/login").setViewName("login");

registry.addViewController("/index").setViewName("index");

registry.addViewController("/unauthorized").setViewName("unauthorized");

}

}에서 직접 구성할 수 있습니다. 다음으로 전역 예외 처리를 위한 전역 예외 처리기를 만듭니다. 승인 예외를 처리하는 것입니다

@ControllerAdvice

public class ExceptionController {

@ExceptionHandler(AuthorizationException.class)

public ModelAndView error(AuthorizationException e) {

ModelAndView mv = new ModelAndView("unauthorized");

mv.addObject("error", e.getMessage());

return mv;

}

}사용자가 승인되지 않은 리소스에 액세스하면 승인되지 않은 보기로 점프하고 오류 메시지를 전달합니다.

구성이 완료되면 마지막으로 resources/templates 디렉터리에 테스트용 HTML 페이지 5개를 생성하세요.

(1) index.html

<!DOCTYPE html>

<html lang="en" xmlns:shiro="http://www.pollix.at/thymeleaf/shiro">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<h4 id="Hello-nbsp-shiro-principal">Hello, <shiro:principal/></h4>

<h4 id="a-nbsp-href-logout-nbsp-rel-external-nbsp-nofollow-nbsp-注销登录-a"><a href="/logout" rel="external nofollow" >注销登录</a></h4>

<h4 id="a-nbsp-shiro-hasRole-admin-nbsp-href-admin-nbsp-rel-external-nbsp-nofollow-nbsp-管理员页面-a"><a shiro:hasRole="admin" href="/admin" rel="external nofollow" >管理员页面</a></h4>

<h4 id="a-nbsp-shiro-hasAnyRoles-admin-user-nbsp-href-user-nbsp-rel-external-nbsp-nofollow-nbsp-普通用户页面-a"><a shiro:hasAnyRoles="admin,user" href="/user" rel="external nofollow" >普通用户页面</a></h4>

</body>

</html>(2) login.html

<!DOCTYPE html>

<html lang="en" xmlns:th="http://www.thymeleaf.org">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<div>

<form action="/doLogin" method="post">

<input type="text" name="username"><br>

<input type="password" name="password"><br>

<div th:text="${error}"></div>

<input type="submit" value="登录">

</form>

</div>

</body>

</html>(3) user.html

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<h2 id="普通用户页面">普通用户页面</h2>

</body>

</html>(4) admin.html

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<h2 id="管理员页面">管理员页面</h2>

</body>

</html>(5) 무단.html

<!DOCTYPE html>

<html lang="en" xmlns:th="http://www.thymeleaf.org">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<div>

<h4 id="未获授权-非法访问">未获授权,非法访问</h4>

<h4 th:text="${error}"></h4>

</div>

</body>

</html>3.

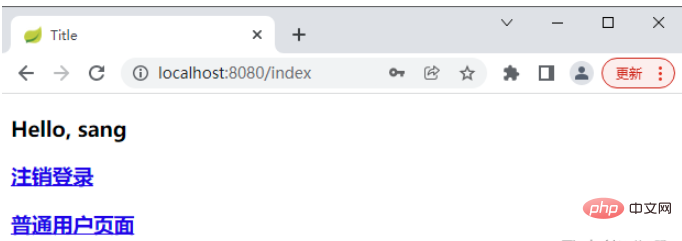

프로젝트를 시작하고 로그인 페이지를 방문하여 sang/123

을 사용하여 로그인하세요. 참고: sang 사용자에게는 관리자 역할이 없으므로 로그인 성공 후 페이지에는 관리자 페이지에 대한 하이퍼링크가 없습니다. .

을 사용하여 로그인하세요. 참고: sang 사용자에게는 관리자 역할이 없으므로 로그인 성공 후 페이지에는 관리자 페이지에 대한 하이퍼링크가 없습니다. .

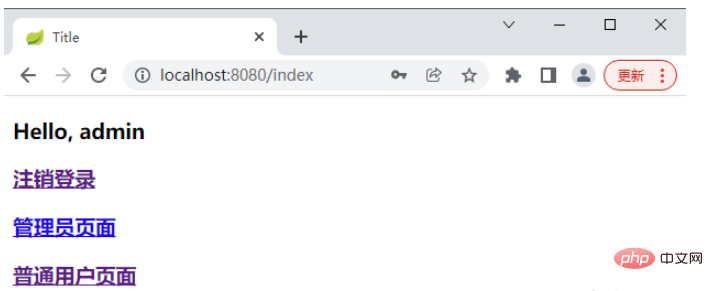

그런 다음 admin/123을 사용하여 로그인하세요.

사용자가 sang을 사용하여 로그인한 후 http://localhost:8080/admin을 방문하면 승인되지 않은 페이지로 이동합니다

사용자가 sang을 사용하여 로그인한 후 http://localhost:8080/admin을 방문하면 승인되지 않은 페이지로 이동합니다

위 내용은 SpringBoot 보안 관리의 Shiro 프레임워크를 사용하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7456

7456

15

15

1376

1376

52

52

77

77

11

11

41

41

19

19

15

15

10

10

Springboot가 Jasypt를 통합하여 구성 파일 암호화를 구현하는 방법

Jun 01, 2023 am 08:55 AM

Springboot가 Jasypt를 통합하여 구성 파일 암호화를 구현하는 방법

Jun 01, 2023 am 08:55 AM

Jasypt 소개 Jasypt는 개발자가 최소한의 노력으로 프로젝트에 기본 암호화 기능을 추가할 수 있게 해주며 암호화 작동 방식에 대한 깊은 이해가 필요하지 않은 단방향 및 양방향 암호화에 대한 높은 보안을 제공합니다. 표준 기반 암호화 기술. 비밀번호, 텍스트, 숫자, 바이너리 암호화... Spring 기반 애플리케이션, 개방형 API와의 통합에 적합하며 모든 JCE 공급자와 함께 사용할 수 있습니다... 다음 종속성을 추가합니다: com.github.ulisesbocchiojasypt-spring-boot-starter2. Jasypt의 이점은 코드가 유출되더라도 데이터 소스를 보장할 수 있어 시스템 보안을 보호합니다.

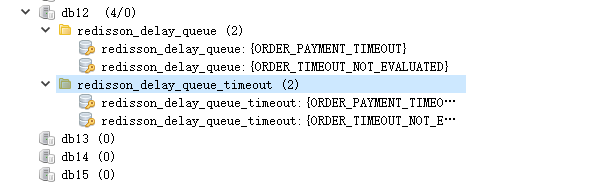

SpringBoot가 Redisson을 통합하여 지연 대기열을 구현하는 방법

May 30, 2023 pm 02:40 PM

SpringBoot가 Redisson을 통합하여 지연 대기열을 구현하는 방법

May 30, 2023 pm 02:40 PM

사용 시나리오 1. 주문이 성공적으로 이루어졌으나 30분 이내에 결제가 이루어지지 않았습니다. 결제 시간이 초과되어 주문이 자동으로 취소되었습니다. 2. 주문이 서명되었으며 서명 후 7일 동안 평가가 수행되지 않았습니다. 주문 시간이 초과되어 평가되지 않으면 시스템은 기본적으로 긍정적 평가로 설정됩니다. 3. 판매자가 5분 동안 주문을 받지 않으면 주문이 취소됩니다. 문자 메시지 알림이 전송됩니다... 지연이 길고 실시간 성능이 낮은 시나리오의 경우 작업 예약을 사용하여 정기적인 폴링 처리를 수행할 수 있습니다. 예: xxl-job 오늘은 다음을 선택하겠습니다.

Redis를 사용하여 SpringBoot에서 분산 잠금을 구현하는 방법

Jun 03, 2023 am 08:16 AM

Redis를 사용하여 SpringBoot에서 분산 잠금을 구현하는 방법

Jun 03, 2023 am 08:16 AM

1. Redis는 분산 잠금 원칙과 분산 잠금이 필요한 이유를 구현합니다. 분산 잠금에 대해 이야기하기 전에 분산 잠금이 필요한 이유를 설명해야 합니다. 분산 잠금의 반대는 독립형 잠금입니다. 다중 스레드 프로그램을 작성할 때 공유 변수를 동시에 작동하여 발생하는 데이터 문제를 방지하기 위해 일반적으로 잠금을 사용하여 공유 변수를 상호 제외합니다. 공유 변수의 사용 범위는 동일한 프로세스에 있습니다. 동시에 공유 리소스를 운영해야 하는 여러 프로세스가 있는 경우 어떻게 상호 배타적일 수 있습니까? 오늘날의 비즈니스 애플리케이션은 일반적으로 마이크로서비스 아키텍처입니다. 이는 하나의 애플리케이션이 여러 프로세스를 배포한다는 의미이기도 합니다. 여러 프로세스가 MySQL에서 동일한 레코드 행을 수정해야 하는 경우 잘못된 작업으로 인해 발생하는 더티 데이터를 방지하려면 배포가 필요합니다. 현재 소개할 스타일은 잠겨 있습니다. 포인트를 얻고 싶다

springboot가 파일을 jar 패키지로 읽은 후 파일에 액세스할 수 없는 문제를 해결하는 방법

Jun 03, 2023 pm 04:38 PM

springboot가 파일을 jar 패키지로 읽은 후 파일에 액세스할 수 없는 문제를 해결하는 방법

Jun 03, 2023 pm 04:38 PM

Springboot가 파일을 읽지만 jar 패키지로 패키징한 후 최신 개발에 액세스할 수 없습니다. springboot가 파일을 jar 패키지로 패키징한 후 파일을 읽을 수 없는 상황이 발생합니다. 그 이유는 패키징 후 파일의 가상 경로 때문입니다. 유효하지 않으며 읽기를 통해서만 액세스할 수 있습니다. 파일은 리소스 publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input 아래에 있습니다.

여러 테이블을 추가하기 위해 SQL 문을 사용하지 않고 Springboot+Mybatis-plus를 구현하는 방법

Jun 02, 2023 am 11:07 AM

여러 테이블을 추가하기 위해 SQL 문을 사용하지 않고 Springboot+Mybatis-plus를 구현하는 방법

Jun 02, 2023 am 11:07 AM

Springboot+Mybatis-plus가 다중 테이블 추가 작업을 수행하기 위해 SQL 문을 사용하지 않을 때 내가 직면한 문제는 테스트 환경에서 생각을 시뮬레이션하여 분해됩니다. 매개 변수가 있는 BrandDTO 개체를 생성하여 배경으로 매개 변수 전달을 시뮬레이션합니다. Mybatis-plus에서 다중 테이블 작업을 수행하는 것은 매우 어렵다는 것을 Mybatis-plus-join과 같은 도구를 사용하지 않으면 해당 Mapper.xml 파일을 구성하고 냄새나고 긴 ResultMap만 구성하면 됩니다. 해당 SQL 문을 작성합니다. 이 방법은 번거로워 보이지만 매우 유연하며 다음을 수행할 수 있습니다.

SpringBoot와 SpringMVC의 비교 및 차이점 분석

Dec 29, 2023 am 11:02 AM

SpringBoot와 SpringMVC의 비교 및 차이점 분석

Dec 29, 2023 am 11:02 AM

SpringBoot와 SpringMVC는 모두 Java 개발에서 일반적으로 사용되는 프레임워크이지만 둘 사이에는 몇 가지 분명한 차이점이 있습니다. 이 기사에서는 이 두 프레임워크의 기능과 용도를 살펴보고 차이점을 비교할 것입니다. 먼저 SpringBoot에 대해 알아봅시다. SpringBoot는 Spring 프레임워크를 기반으로 하는 애플리케이션의 생성 및 배포를 단순화하기 위해 Pivotal 팀에서 개발되었습니다. 독립 실행형 실행 파일을 구축하는 빠르고 가벼운 방법을 제공합니다.

SpringBoot가 Redis를 사용자 정의하여 캐시 직렬화를 구현하는 방법

Jun 03, 2023 am 11:32 AM

SpringBoot가 Redis를 사용자 정의하여 캐시 직렬화를 구현하는 방법

Jun 03, 2023 am 11:32 AM

1. RedisAPI 기본 직렬화 메커니즘인 RedisTemplate1.1을 사용자 정의합니다. API 기반 Redis 캐시 구현은 데이터 캐싱 작업에 RedisTemplate 템플릿을 사용합니다. 여기서 RedisTemplate 클래스를 열고 클래스의 소스 코드 정보를 봅니다. 키 선언, 값의 다양한 직렬화 방법, 초기 값은 비어 있음 @NullableprivateRedisSe

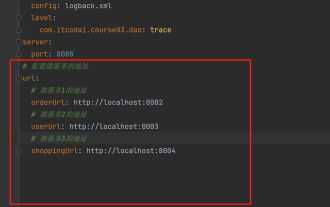

springboot에서 application.yml의 값을 얻는 방법

Jun 03, 2023 pm 06:43 PM

springboot에서 application.yml의 값을 얻는 방법

Jun 03, 2023 pm 06:43 PM

프로젝트에서는 일부 구성 정보가 필요한 경우가 많습니다. 이 정보는 테스트 환경과 프로덕션 환경에서 구성이 다를 수 있으며 실제 비즈니스 상황에 따라 나중에 수정해야 할 수도 있습니다. 이러한 구성은 코드에 하드 코딩할 수 없습니다. 예를 들어 이 정보를 application.yml 파일에 작성할 수 있습니다. 그렇다면 코드에서 이 주소를 어떻게 얻거나 사용합니까? 2가지 방법이 있습니다. 방법 1: @Value 주석이 달린 ${key}를 통해 구성 파일(application.yml)의 키에 해당하는 값을 가져올 수 있습니다. 이 방법은 마이크로서비스가 상대적으로 적은 상황에 적합합니다. 프로젝트, 업무가 복잡할 때는 논리