IPsec 지침을 구성하는 방법

실험 구성 단계:

Phase 1: iaskmp SA(IKE SA로 보호할 객체는 키와 관련됨)

IKE는 사용자 데이터에 직접적으로 관심을 두지 않으며, IKE SA는 보안을 위한 것입니다. IPSec SA 서비스 협상

1. 공유 키 또는 디지털 인증서

IKE는 Diffie-Hellman 알고리즘을 사용하며, 키는 피어를 통해 계산됩니다.

group1 키 길이는 768비트

group2 키 길이는 1024비트

group5 키 길이는 1536비트입니다.

데이터 암호화에 사용되는 키의 값은 알고리즘에 의해 계산되며 관리자가 정의 및 수정할 수 없습니다

2. 이웃 확인(이웃 설정)

2단계: IPsec SA(사용자 데이터 트래픽은 실제로 IPSec에서 전송됩니다. SA)

IPSec SA는 사용자 데이터 흐름을 직접 제공합니다. IPSec SA의 모든 보안 정책은 사용자 데이터 흐름의 보안을 위한 것입니다.

1. 데이터 캡슐화 프로토콜(ESPAH는 보안 프로토콜)

2.

3. 암호화 알고리즘(DES3DESAES)

4. 인증 방법(MD5SHA)

3단계: 관심 흐름 정의(통신 네트워크 세그먼트, 확장 ACL 기반)

4단계: 보안 연관(SA)

1, 이웃 확인

2, 데이터 암호화 방법

3, 관심 흐름

5단계: 인터페이스 호출

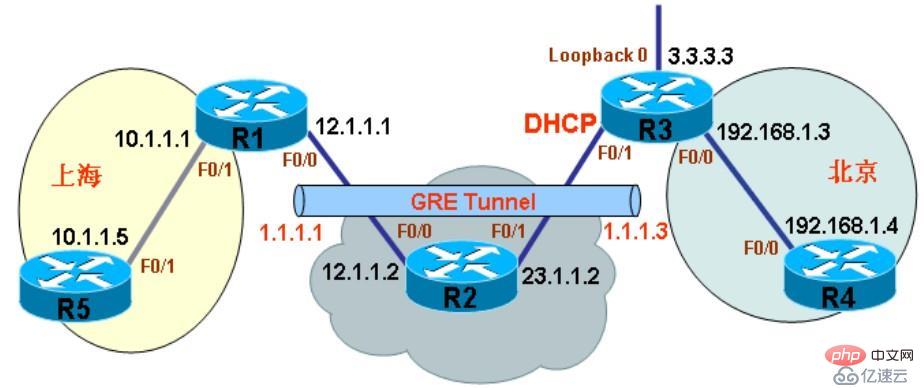

R1

Router>라우터 활성화 #터미널 구성

Router(config)#호스트 이름 R1 | R1(config)# 인터페이스 f0/1 ~ R1(Config-IF) #ip 주소 12.1.1.1 255.255.255. 0

R1(Config-IF) #종료 없음

R1(Config-IF) #exit

R1(Config) #인터페이스 루프0

R1(config- if)# IP 주소 1.1.1.1 255.255.255.0

R1(config-if)#종료 없음

R1(config-if)#exit

R1(config)#ip 경로 0.0.0.0 0.0 .0.0 12.1.1.2

R1(config) #인터페이스 Tunnel10

R1(Config-IF) #터널 소스 12.1.1.1

R1(Config-IF) #터널 대상 23.1.1.3

R1(Config-IF)# ip 주소 172.16.1.1 255.2 55.255.0 (R1 (Config- if)#tunnel mode gre ip

R1(config-if)#no shutdown

R1(config)#ip 경로 192.168.1.0 255.255.255.0tunnel10

R1 (config)#crypto isakmp 정책 10 IKE 1단계 인증 정책(키 보안 보장)

R1(config-isakmp)#인증 사전 공유 인증 방법

R1(config-isakmp)#encryption des IKE 1.5단계 암호화(데이터 암호화, 암호화 방식, 기본값은 DES)

R1 (config-isakmp)#group 2 키 알고리즘 (Diffie-Hellman)

group1(768bit), group2(1024bit), group5(1536bit), 기본값은 group1

R1( config-isakmp)#hash md5 인증 방법

R1(config-isakmp)#exit

R1(config)#crypto isakmp 키 6 cisco 주소 23.1.1.3 255.255.255.0 인증

R1(cfg-crypto -trans)#mode 터널 모드, 기본값은 터널 모드

R1(cfg-crypto-trans)#exit

R1(config)#ip access-list 확장 관심 관심 흐름 정의

R1(config-ext-nacl)#permit gre 호스트 12.1.1.1 호스트 23.1.1.3 이 끝과 통신하는 호스트와 반대쪽 끝과 통신하는 호스트

R1(config-ext-nacl)#permit ip 10.1.1.0 0.0.0.255 192.168.1.0 0.0.0.255 터널 모드는 관심 흐름을 정의합니다

R1( config-ext- nacl)#exit

R1(config)#crypto map IPSec*** 10 ipsec-isakmp 보안 연결(위 데이터 캡슐화 방법과 관련, 관심 흐름)

R1(config-crypto-map )# 피어 23.1 설정

R1(config-crypto-map)#set 변환-set cisco

R1(config-crypto-map)#주소 일치 관심

R1(config-crypto-map)#exit

R1 (config)#인터페이스 f0 + R1(config-ext-nacl)#exit

R1(config)#int loop0

R1(config-if)#ip nat inside

R1(config-if)#int s0/0

R1 (config-if)#ip nat 외부

R1(config-if)#exit

R1(config)#ip nat 내부 소스 목록 nat int f0/0overload

R1(config)#ip nat 내부 소스 정적 UDP 192.168.2.2 4500 인터페이스 f0/0 4500

R1(config)#ip nat 내부 소스 static udp 192.168.2.2 500 인터페이스 f0/0 500

R3

Router>enable (config)#hostname R3 -R3 조회(config)#서비스 타임스탬프 debug datetime localtime

R3(config)#service timestamps log datetime localtime

R3(config)#interface f0/0

R3(config-if)#ip 주소 192.168.1.3 255.255.255.0

R3(config-if)#종료 없음 (config-if)#ip 주소 23.1.1.3 255.255.255.0

R3(config-if)#종료 없음

R3(config-if)#exit

R3(config)#ip 경로 0.0.0.0 0.0.0.0 23.1. 1.2

R3(config)#인터페이스 터널11 23.1.1.3

R3(config-if)#터널 대상 12.1.1.1

R3(config-if)# IP 주소 172.16.1.3 255.255.255.0

R3(config-if)#tunnel 모드 gre ip

R3(config-if )#종료 없음

R3(config-if)#exit

R3(config)#ip 경로 10.1.1.0 255.255.255.0 터널11

R3(config)#crypto isakmp 정책 10

R3 (config-isakmp)#인증 사전 공유

R3(config-isakmp)#암호화 des

R3(config-isakmp)#그룹 2

R3(config-isakmp)#hash md5

R3(config-isakmp)#exit

R3(config)#crypto isakmp 키 6 cisco 주소 12.1.1.1 255.255.255.0

R3(config)#crypto ipsec 변환 세트 cisco esp-des esp-md5-hmac

R3(cfg-crypto-trans)#mode 터널

R3(cfg-crypto-trans) #exit

R3(config)#ip 액세스 목록 확장 관심

R3(config-ext-nacl)#permit gre 호스트 23.1.1.3 호스트 12.1.1.1

R3(config-ext -nacl)#exit

R3( config)#crypto map IPSec*** 10 ipsec-isakmp

R3(config-crypto-map)#set Peer 12.1.1.1

R3(config-crypto-map)#set 변환- set cisco

R3(config-crypto-map)#일치 주소 관심 있음

R3(config-crypto-map)#exit

R3(config)#interface serial 0/1

R3(config-if)#crypto map IPSec* **

IPSec도 구성이 복잡하고 더 많은 컴퓨팅 리소스를 소비하며 대기 시간을 늘리고 멀티캐스트 및 기타 단점을 지원하지 않습니다.

정책 보기:

crypto isakmp 정책 표시 도메인 공유 키를 정의하여 *** 연결 설정

암호화 엔진 연결 표시 active 암호화 및 복호화된 데이터 패킷 수 보기

clear crypto isakmp IKE

clear crypto sa IKE

access-list 101 허가 udp 호스트 12.1.1.1 호스트 23.1.1.3 eq isakmp

access-list 101 허가 ip 10.1.1.0 0.0.0.255 192.168.1.0 0.0.0.255

우선 MM(마스터 모드 ) 그리고 잔혹 모드인 QM(빠른 모드)은 두 번째 단계에서만 사용할 수 있습니다

둘째, 메인 모드의 마지막 두 메시지는 암호화되어 신원 보호 기능을 제공할 수 있습니다

하지만 잔혹 모드의 메시지 통합이 너무 높기 때문에, 그래서 신원 보호 기능이 없습니다

잔혹 모드(이 경우 응답자는 IP 주소를 기반으로 해당 사전 공유 키를 선택할 수 없습니다. 즉, 신원을 식별하기 위해 IP 주소에 의존하지 않습니다. 잔인 모드가 더욱 유연해짐)

디스플레이를 통해 결과 보기 ike sa

1, ike sa의 첫 번째 단계가 성공적으로 설정되었습니다

3. ike는 v1

peer 버전을 사용하고 있습니다. 이 보안 협회의 상태

플래그가 상태를 표시합니다. of this security Alliance

RD(ready)는 SA가 성공적으로 설정되었음을 의미합니다.

ST(stayalive)는 이것을 의미합니다. RL(Replaced)은 이 채널이 새로운 채널로 교체되었음을 나타냅니다. FD(페이딩)는 이 채널이 소프트 타임아웃을 겪었고 여전히 사용 중임을 나타냅니다. 하드 타임아웃 후에도 이 채널은 수시로 삭제됩니다.

TO(타임아웃)은 이 SA가 마지막 Keepalive 시간 초과가 발생한 후 Keepalive 메시지를 받지 못했습니다. 다음 Keepalive 시간 초과가 발생할 때 Keepalive 메시지가 수신되지 않으면 이 SA가 삭제됩니다.

TD(삭제)는 SA가 곧 삭제될 것임을 의미합니다.

NEG(협상 중) 터널 양쪽 끝에 설정된 특정 매개변수의 불일치로 인해 IKE SA가 협상 중임을 의미합니다.

D(DPD)는 DPD 감지 기능이 켜져 있고 DPD가 수행되고 있음을 의미합니다. 감지

M(활성)

S(대기)는 IKE SA 상태가 대기임을 나타냅니다.

A(단독)는 IKE SA 상태가 단독이고 IPSec 터널 간에 백업이 없음을 나타냅니다.

이 SA가 실행되는 단계 속함: 1단계: 구축 보안 채널 통신 단계 2단계: 보안 서비스 협상 단계입니다. 이 단계에서 IPSec SA가 설정됩니다

보안 연결은 세 가지 요소(보안 프로토콜 번호(AH 또는 ESP), 대상 IP 주소, 보안 매개 변수 인덱스(SPI, 보안 매개 변수 인덱스))로 고유하게 식별됩니다.

IPSec-IKE 공격적 모드

2. initiator의 소스 주소

(Initiator의 IP 주소가 동적 할당을 획득한 경우 Initiator의 IP 주소는 응답자가 미리 알 수 없고 양측 모두 사전 공유 키 확인 방법을 사용하려고 하기 때문에)

ESP 메시지 터널 모드는 원본 IP 헤더 데이터 기밀성을 실현할 수 있습니다

사전 공유 키 구성은 양쪽 끝에 구성되어야 하며 양쪽 키는 일관성이 있어야 합니다.

IPSEC의 터널 모드에서 ESP는 새 IP의 헤더 필드를 확인하지 않습니다. (터널 모드는 새로운 헤더를 캡슐화하며 검증을 수행하지 않습니다)

IKE는 기본적으로 DH group2 기본 그룹을 사용합니다

AH가 구현할 수 있는 기능 (AH 프로토콜, AH는 패킷 헤더 검증 프로토콜입니다. 제공되는 주요 기능은 데이터 소스입니다. 검증, 데이터 무결성 검증 및 패킷 방지 재생 기능)

IKE 인터넷 비밀번호 교환 프로토콜: IKE 프로토콜은 AH 및 ESP에서 사용하는 암호화 알고리즘을 자동으로 협상하는 데 사용됩니다

위 내용은 IPsec 지침을 구성하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7540

7540

15

15

1380

1380

52

52

83

83

11

11

55

55

19

19

21

21

86

86