PrestaShop 웹사이트 취약점에 대한 수정 사항은 무엇입니까?

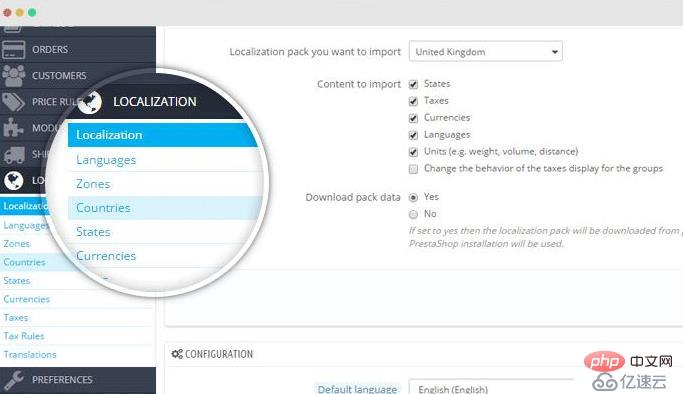

PrestaShop 웹사이트에는 허점이 점점 더 많아지고 있습니다. 이 웹사이트 시스템은 많은 외국 무역 웹사이트에서 사용되는 오픈 소스 시스템으로, 이전 초기 버전 1.0부터 현재 버전 1.7까지 많은 업그레이드를 거쳤습니다. 점점 더 많은 사람들이 이 시스템을 사용하고 있습니다. PrestaShop은 높은 확장성, 다양한 템플릿, 다양한 통화 전환 기능을 갖추고 있으며 신용 카드 및 Paypal 결제를 지원하므로 이 시스템을 가장 먼저 선택합니다. 대외 무역 웹사이트. 지난 며칠 동안 PrestaShop에 원격 코드 주입 취약점이 있다는 것이 밝혀졌습니다. 이 취약점은 상대적으로 영향이 적고 웹사이트의 루트 디렉터리에 웹셸을 업로드할 수 있습니다.

프레스타샵은 2018년 11월 7일 공식적으로 최신 버전을 출시하였고, 기존에 노출된 파일 업로드 취약점과 이미지 폴더의 악성 삭제 등 웹사이트의 취약점을 수정하였습니다. 이 취약점을 악용하기 위한 조건은 백그라운드 관리가 필요합니다. 웹사이트의 권리.

이번에 발견된 PrestaShop 취약점은 원격 코드 주입 취약점으로, 해당 취약점에 의해 생성되는 코드는 다음과 같습니다. 백그라운드의 admin-dev 디렉터리에 있는 ajax_calls.php 코드입니다. 예, 코드의 getimagesize() 함수는 PHP 역직렬화를 사용합니다. 즉, 원격 호출 기능이 있습니다. 이 함수에서 원격 코드 주입 및 실행 악성 주입 코드를 생성하고 이를 이미지 코드에 제출하면 먼저 Linux 서버를 설정하고 apache+mysql 데이터베이스 환경을 설정합니다. PrestaShop 코드를 서버에 설치하고 디버깅을 켤 수 있습니다.

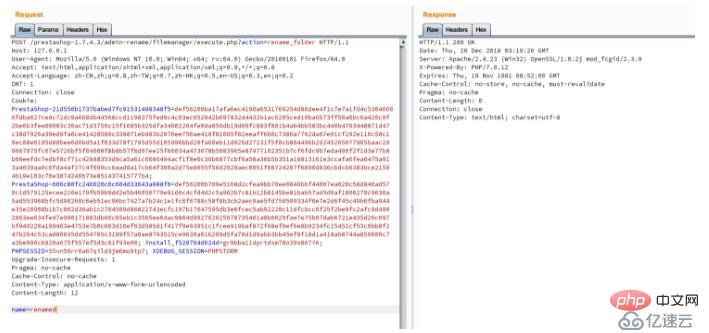

이 취약점을 악용하는 방법을 시도해 보겠습니다. 백그라운드에서 admin-rename 디렉터리 아래의 filemanager 폴더에 있는Dialog.php 파일을 호출하여 파일 및 이미지 업로드를 제어할 수 있습니다. 보안 제어를 위해 코드 실행(admin-rename/filemanager/execute.php?action=rename_folder)을 구성하고 우편으로 제출하고 이 파일 코드에 데이터를 보내고 PHP 역직렬화를 사용하여 코드를 자동으로 구문 분석하여 원격 효과를 얻을 수 있습니다. 코드 주입 실행.

PrestaShop 웹사이트 취약점 복구 및 방법

PrestaShop 버전을 최신 버전으로 업그레이드하고, php.ini의 구문 분석 기능을 off로, 특히 phar.readonly=off로 설정하고, 여기에서 off로 설정하고, 보안 필터링을 강화하고 웹사이트 업로드 기능 필터링 불법 매개변수 삽입 및 웹사이트 취약점 코드 기능 주석

위 내용은 PrestaShop 웹사이트 취약점에 대한 수정 사항은 무엇입니까?의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7697

7697

15

15

1640

1640

14

14

1393

1393

52

52

1287

1287

25

25

1229

1229

29

29