반영된 XSS를 분석하는 방법

1. 반사형 XSS

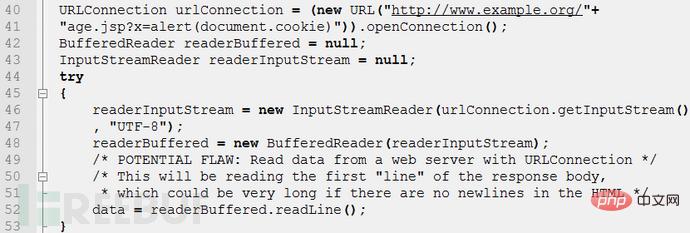

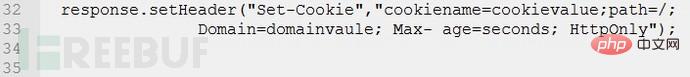

반사형 XSS는 애플리케이션이 웹 요청을 통해 신뢰할 수 없는 데이터를 획득하여 데이터에 악성 코드가 포함되어 있는지 여부를 확인하지 않고 웹 사용자에게 전송하는 것을 의미합니다. Reflected XSS는 일반적으로 공격자가 악성코드 매개변수를 포함하는 URL로 구성하며, URL 주소가 열리면 HTML에 의해 고유한 악성코드 매개변수가 파싱되어 실행되는 특징이 있으며 사용자가 클릭을 요구합니다. 특정 매개변수와 연결하면 발생할 수 있습니다. 편집자는 CWE ID 80: 웹 페이지에서 스크립트 관련 HTML 태그의 부적절한 중립화(기본 XSS)

2를 분석하기 위해 JAVA 언어 소스 코드를 사용합니다. 서버는 데이터를 받아 처리한 후 XSS 코드가 포함된 데이터를 브라우저로 전송합니다. 브라우저가 XSS 코드로 데이터를 구문 분석한 후 XSS 취약점이 발생하여 대상 도용으로 이어질 수 있습니다. 웹사이트의 데이터를 공격자의 서버로 전송하여 이용자의 미공개 정보를 읽거나 하이재킹을 클릭하여 피싱 공격 등을 수행합니다. 2018년 1월부터 11월까지 CVE에는 이와 관련된 취약점 정보가 총 126개 있었습니다. 일부 취약점은 다음과 같습니다.

| CVE-2018-14929 | |

| CVE-2018-12996 | |

| CVE-2018-12090 | |

위 내용은 반영된 XSS를 분석하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7477

7477

15

15

1377

1377

52

52

77

77

11

11

49

49

19

19

19

19

32

32

Laravel의 XSS(교차 사이트 스크립팅) 및 CSRF(교차 사이트 요청 위조) 보호

Aug 13, 2023 pm 04:43 PM

Laravel의 XSS(교차 사이트 스크립팅) 및 CSRF(교차 사이트 요청 위조) 보호

Aug 13, 2023 pm 04:43 PM

Laravel의 XSS(교차 사이트 스크립팅) 및 CSRF(교차 사이트 요청 위조) 보호 인터넷이 발전하면서 네트워크 보안 문제는 점점 더 심각해졌습니다. 그 중 XSS(Cross-SiteScripting)와 CSRF(Cross-SiteRequestForgery)는 가장 일반적인 공격 방법 중 하나입니다. 인기 있는 PHP 개발 프레임워크인 Laravel은 사용자에게 다양한 보안 메커니즘을 제공합니다.

PHP에서 XSS 및 원격 코드 실행 공격을 방어하는 방법

Jun 30, 2023 am 08:04 AM

PHP에서 XSS 및 원격 코드 실행 공격을 방어하는 방법

Jun 30, 2023 am 08:04 AM

PHP를 사용하여 XSS(교차 사이트 스크립팅) 및 원격 코드 실행 공격을 방어하는 방법 소개: 오늘날의 인터넷 세계에서 보안은 중요한 문제가 되었습니다. XSS(교차 사이트 스크립팅) 및 원격 코드 실행 공격은 가장 일반적인 보안 취약점 중 두 가지입니다. 이 기사에서는 PHP 언어를 사용하여 이러한 두 가지 공격을 방어하는 방법을 살펴보고 이러한 공격으로부터 웹 사이트를 보호하는 몇 가지 방법과 기술을 제공합니다. 1. XSS 공격 이해 XSS 공격은 공격자가 웹사이트에 악성 스크립트를 삽입하여 사용자의 개인 정보를 얻는 것을 말합니다.

PHP 및 Vue.js 개발을 위한 보안 모범 사례: XSS 공격 방지

Jul 06, 2023 pm 01:37 PM

PHP 및 Vue.js 개발을 위한 보안 모범 사례: XSS 공격 방지

Jul 06, 2023 pm 01:37 PM

PHP 및 Vue.js 개발 보안을 위한 모범 사례: XSS 공격 방지 인터넷의 급속한 발전으로 인해 네트워크 보안 문제가 점점 더 중요해지고 있습니다. 그중 XSS(교차 사이트 스크립팅 공격)는 웹사이트의 보안 취약점을 악용해 사용자에게 악성 코드를 주입하거나 웹페이지 콘텐츠를 변조하는 것을 목표로 하는 매우 일반적인 유형의 네트워크 공격입니다. PHP 및 Vue.js 개발에서는 XSS 공격을 방지하기 위해 몇 가지 보안 모범 사례를 채택하는 것이 매우 중요합니다. 이 기사에서는 XSS 공격을 방지하고 해당 코드를 제공하기 위해 일반적으로 사용되는 몇 가지 방법을 소개합니다.

PHP의 보안 XSS 필터링 기술 분석

Jun 29, 2023 am 09:49 AM

PHP의 보안 XSS 필터링 기술 분석

Jun 29, 2023 am 09:49 AM

PHP는 웹사이트 개발에 널리 사용되는 프로그래밍 언어이지만 PHP를 사용하여 웹사이트를 개발할 때 보안 문제로 인해 사람들이 걱정하는 경우가 많습니다. 그 중 하나가 일반적인 네트워크 보안 취약점인 XSS(Cross-SiteScripting)입니다. 이 문제를 해결하기 위해 PHP는 몇 가지 보안 XSS 필터링 기술을 제공합니다. 이 기사에서는 PHP의 보안 XSS 필터링 기술의 원리와 사용법을 소개합니다. 먼저 XSS 공격이 무엇인지 이해해야 합니다. XSS 공격

반영된 XSS를 분석하는 방법

May 13, 2023 pm 08:13 PM

반영된 XSS를 분석하는 방법

May 13, 2023 pm 08:13 PM

1. Reflected XSS Reflected XSS는 애플리케이션이 웹 요청을 통해 신뢰할 수 없는 데이터를 획득하여 데이터에 악성 코드가 포함되어 있는지 여부를 확인하지 않고 웹 사용자에게 전송하는 것을 의미합니다. Reflected XSS는 일반적으로 공격자가 URL 주소를 열면 HTML로 고유한 악성코드 매개변수를 파싱하여 실행하는 것이 특징이며, 사용자가 클릭을 해야 하는 특징이 있습니다. 특정 매개변수와 연결하면 발생할 수 있습니다. 편집기는 CWEID80:스크립트 관련 HTMLTagsinaWebPage(BasicXSS)2의 부적절한 중립화를 분석하기 위해 JAVA 언어 소스 코드를 예로 사용합니다.

반영된 XSS를 분석하는 방법

Jun 03, 2023 pm 12:09 PM

반영된 XSS를 분석하는 방법

Jun 03, 2023 pm 12:09 PM

1 테스트 환경 소개 테스트 환경은 OWASP 환경의 DVWA 모듈입니다. 2 테스트 설명 XSS는 CSS(CrossSiteScript)라고도 불리며 Cross-Site Scripting 공격입니다. 악의적인 공격자가 웹 페이지에 악성 HTML 코드를 삽입하여 사용자가 해당 페이지를 탐색하면 웹에 내장된 HTML 코드가 실행되어 사용자의 쿠키를 얻는 등 악의적으로 사용자를 공격하려는 특수한 목적을 달성하는 것을 말합니다. . 악성 웹사이트로 이동하여 공격을 수행하는 등의 작업을 수행합니다. 이 취약점은 공격자가 인증된 사용자의 세션을 가로채기 위해 악용될 수 있습니다. 인증된 세션을 하이재킹한 후 바이러스 발생자는 해당 인증된 사용자의 모든 권한을 갖게 됩니다. 3. 테스트 단계: 입력 상자에 javascript 스크립트 코드를 입력합니다: al

PHP의 XSS 공격

May 23, 2023 am 09:10 AM

PHP의 XSS 공격

May 23, 2023 am 09:10 AM

최근 인터넷 정보기술의 급속한 발전으로 인해 우리의 삶은 점점 더 인터넷과 뗄 수 없게 되었습니다. 네트워크와 일상 생활 사이의 상호 작용은 대량의 코드 작성, 전송 및 처리와 분리될 수 없습니다. 그리고 이러한 코드는 보안을 보호하기 위해 우리가 필요합니다. 그렇지 않으면 악의적인 공격자가 이를 사용하여 다양한 공격을 시작할 것입니다. 이러한 공격 중 하나는 XSS 공격입니다. 이 기사에서는 PHP의 XSS 공격에 중점을 두고 그에 따른 방어 방법을 제공합니다. 1. XSS 공격 개요 크로스 사이트 스크립팅 공격이라고도 알려진 XSS 공격은 일반적으로 다음과 같습니다.

PHP의 XSS 공격 및 방어 가이드

May 22, 2023 pm 12:51 PM

PHP의 XSS 공격 및 방어 가이드

May 22, 2023 pm 12:51 PM

PHP는 웹 애플리케이션 개발에 널리 사용되는 일반적으로 사용되는 서버 측 프로그래밍 언어입니다. 그러나 인기와 사용 용이성으로 인해 PHP도 공격자의 표적 중 하나가 되었습니다. 가장 일반적인 공격 중 하나는 크로스 사이트 스크립팅(Cross-Site Scripting), 줄여서 XSS입니다. 이 기사에서는 PHP의 XSS 공격과 방어 지침을 소개하는 것을 목표로 합니다. 1. XSS 공격의 정의 XSS(교차 사이트 스크립팅 공격)는 공격자가 악성 HTML 또는 Javascript 코드를 "주입"하여 사용자 브라우저에 악의적인 작업을 수행하는 것을 말합니다.

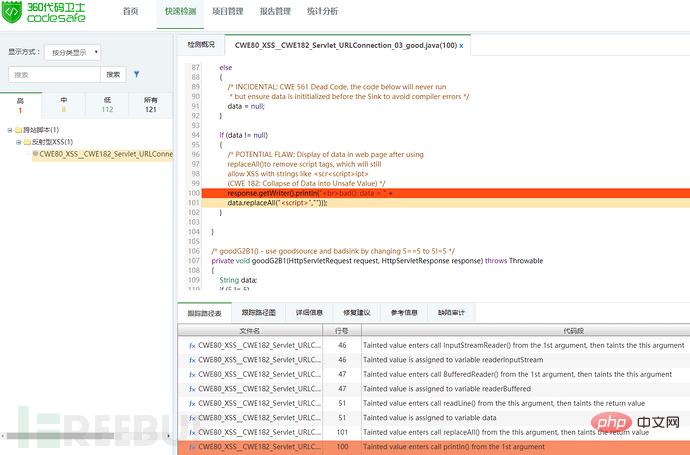

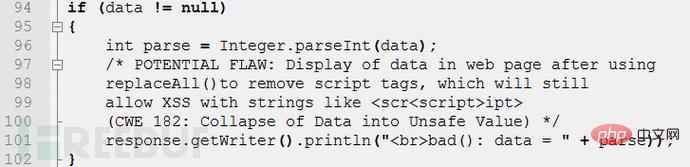

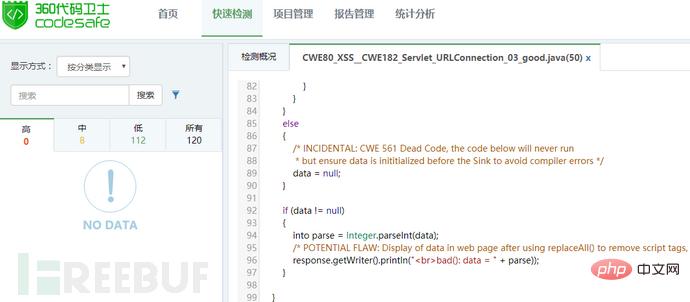

图1:反射型 XSS 检测示例

图1:反射型 XSS 检测示例

그림 1: 반사된 XSS 감지 예

그림 1: 반사된 XSS 감지 예 🎜🎜위 복구 코드에서는 페이지에서 출력되는 내용이 사용자 연령의 96페이지 줄에서 응답 내용을 숫자로 변환하여 다른 HTML 문자를 필터링합니다. 문자가 존재하더라도 코드는 예외를 보고하고 XSS를 반영하지 않습니다. 🎜🎜360 코드가드를 이용해 복구된 코드를 검출해 보면 '반영된 XSS' 불량은 없는 것을 확인할 수 있습니다. 그림 2와 같이: 🎜🎜

🎜🎜위 복구 코드에서는 페이지에서 출력되는 내용이 사용자 연령의 96페이지 줄에서 응답 내용을 숫자로 변환하여 다른 HTML 문자를 필터링합니다. 문자가 존재하더라도 코드는 예외를 보고하고 XSS를 반영하지 않습니다. 🎜🎜360 코드가드를 이용해 복구된 코드를 검출해 보면 '반영된 XSS' 불량은 없는 것을 확인할 수 있습니다. 그림 2와 같이: 🎜🎜