Springboot가 범용 인증 인증을 구현하는 방법

Traditional AOP

이 요구사항에 대해 가장 먼저 떠오르는 것은 당연히 Spring-boot에서 제공하는 AOP 인터페이스입니다. Controller 메소드 앞에 포인트컷을 추가한 다음 포인트컷을 처리하면 됩니다.

implementation

단계는 다음과 같습니다.

애스펙트 클래스 WhitelistAspect를 선언하려면 @Aspect를 사용하세요.

이 포인트 컷을 구현하려면 컷 포인트 whitelistPointcut()을 추가하세요. 즉, 모든 실행을 가로채는 대신 유연하고 조립할 수 있는 능력입니다. @Whitelist 주석을 추가하면 주석이 달린 메서드만 화이트리스트를 확인합니다.

관측 클래스에서 spring의 AOP 주석 @Before를 사용하여 Controller 메서드가 실행되기 전에 화이트리스트를 확인하는 알림 메서드 checkWhitelist()를 선언합니다.

Aspect 클래스의 의사 코드는 다음과 같습니다.

@Aspect

public class WhitelistAspect {

@Before(value = "whitelistPointcut() && @annotation(whitelist)")

public void checkAppkeyWhitelist(JoinPoint joinPoint, Whitelist whitelist) {

checkWhitelist();

// 可使用 joinPoint.getArgs() 获取Controller方法的参数

// 可以使用 whitelist 变量获取注解参数

}

@Pointcut("@annotation(com.zhenbianshu.Whitelist)")

public void whitelistPointCut() {

}

}Controller 메서드에 @Whitelist 주석을 추가하여 함수를 구현합니다.

Extension

이 예제에서는 어노테이션을 사용하여 포인트컷을 선언하고, 검증할 화이트리스트를 선언하기 위해 어노테이션 매개변수를 구현했습니다. UID를 통한 검증 등 나중에 다른 화이트리스트를 추가해야 하는 경우, 다음과 같은 메소드를 추가할 수 있습니다. 맞춤 확인을 구현하려면 이 주석에 uid()를 사용하세요.

이외에도 spring의 AOP는 실행(실행 방법), bean(특정 이름과 일치하는 Bean 객체의 실행 방법) 및 기타 포인트컷 선언 방법과 @Around(대상 함수 실행 시 실행), @After( 메소드 실행(이후) 및 기타 알림 메소드.

그래서 기능을 구현했지만 리더가 만족하지 않습니다 =_=. 그 이유는 AOP가 프로젝트에서 너무 많이 사용되고 남용되었기 때문입니다. 글쎄요, 이제 시작해야만 했어요. 또한 주목하세요: Ma Yuan Technology 칼럼, 백그라운드 답변: "인터뷰 가이드"를 얻을 수 있습니다. 최신 버전의 고화질 PDF 3625 페이지의 주요 인터넷 회사 인터뷰 질문입니다.

Interceptor

Spring의 Interceptor도 이 기능을 구현하는 데 매우 적합합니다. 이름에서 알 수 있듯이 인터셉터는 컨트롤러의 Action이 실행되기 전에 일부 매개변수를 통해 이 메서드를 실행할지 여부를 결정하는 데 사용됩니다. 인터셉터를 구현하려면 Spring의 HandlerInterceptor 인터페이스를 구현할 수 있습니다.

Implementation

구현 단계는 다음과 같습니다.

인터셉터 클래스 AppkeyInterceptor 클래스를 정의하고 HandlerInterceptor 인터페이스를 구현합니다.

preHandle() 메소드를 구현합니다.

요청을 차단해야 하는지 여부를 결정하려면 preHandle 메소드에 주석과 매개변수를 사용하세요.

이 차단을 등록하세요. 사용자 정의 WebMvcConfigurerAdapter 클래스에서

AppkeyInterceptor 클래스는 다음과 같습니다.

@Component

public class WhitelistInterceptor implements HandlerInterceptor {

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

Whitelist whitelist = ((HandlerMethod) handler).getMethodAnnotation(Whitelist.class);

// whitelist.values(); 通过 request 获取请求参数,通过 whitelist 变量获取注解参数

return true;

}

@Override

public void postHandle(HttpServletRequest request, HttpServletResponse response, Object handler, ModelAndView modelAndView) throws Exception {

// 方法在Controller方法执行结束后执行

}

@Override

public void afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex) throws Exception {

// 在view视图渲染完成后执行

}

}Extension

인터셉터를 활성화하려면 여기에서 WebMvcConfigurerAdapter를 사용하여 명시적으로 구성해야 합니다. 이를 상속하는 MvcConfiguration은 ComponentScan 경로에 있어야 합니다.

@Configuration

public class MvcConfiguration extends WebMvcConfigurerAdapter {

@Override

public void addInterceptors(InterceptorRegistry registry) {

registry.addInterceptor(new WhitelistInterceptor()).addPathPatterns("/*").order(1);

// 这里可以配置拦截器启用的 path 的顺序,在有多个拦截器存在时,任一拦截器返回 false 都会使后续的请求方法不再执行

}

} 또한 인터셉터가 성공적으로 실행된 후 응답 코드는 200이지만 응답 데이터는 비어 있습니다.

인터셉터를 사용하여 기능을 구현한 후 리더는 마침내 큰 조치를 취했습니다. 인증 매개변수에서 앱 키를 얻을 수 있습니다. 인증 방법으로 화이트리스트를 사용할 수 있습니다. ? 시간 확인? 음... 피를 토하는군요.

ArgumentResolver

매개변수 파서는 사용자 정의 매개변수를 구문 분석하기 위해 Spring에서 제공하는 도구입니다. 일반적으로 사용되는 @RequestParam 주석을 사용하면 원하는 방식으로 매개변수를 결합할 수 있습니다. 그것. Spring은 ResolverList를 유지 관리합니다. 요청이 도착하면 Spring은 사용자 정의 유형 매개변수(비기본 유형)가 있음을 발견하고 Resolver가 필요한 매개변수를 구문 분석할 수 있을 때까지 이러한 Resolver를 순서대로 시도합니다. 매개변수 해석기를 구현하려면 HandlerMethodArgumentResolver 인터페이스를 구현해야 합니다.

implementation

사용자 정의 매개변수 유형 AuthParam을 정의하고, 클래스에 appkey 관련 필드가 있습니다.

AuthParamResolver를 정의하고 HandlerMethodArgumentResolver 인터페이스를 구현합니다. 결합하다 AuthParamResolver가 포함된 AuthParam은 ;

reqest 객체를 구문 분석하여 AuthParam 객체를 생성하는 reqestArgument() 인터페이스 메서드를 구현하고 여기에서 AuthParam을 확인하여 앱 키가 화이트리스트에 있는지 확인합니다.

AuthParam 매개변수 추가

구현된 AuthParamResolver 클래스는 다음과 같습니다.

@Component

public class AuthParamResolver implements HandlerMethodArgumentResolver {

@Override

public boolean supportsParameter(MethodParameter parameter) {

return parameter.getParameterType().equals(AuthParam.class);

}

@Override

public Object resolveArgument(MethodParameter parameter, ModelAndViewContainer mavContainer, NativeWebRequest webRequest, WebDataBinderFactory binderFactory) throws Exception {

Whitelist whitelist = parameter.getMethodAnnotation(Whitelist.class);

// 通过 webRequest 和 whitelist 校验白名单

return new AuthParam();

}

}

@Configuration

public class MvcConfiguration extends WebMvcConfigurerAdapter {

@Override

public void addArgumentResolvers(List<HandlerMethodArgumentResolver> argumentResolvers) {

argumentResolvers.add(new AuthParamResolver());

}

}로그인 후 복사

이번 구현이 완료되었지만 아직 걱정되는 부분이 있어서 이 기능을 구현하는 다른 방법이 있는지 온라인으로 검색해 본 결과 Filter도 일반적인 방법이라는 것을 알게 되었습니다. @Configuration

public class MvcConfiguration extends WebMvcConfigurerAdapter {

@Override

public void addArgumentResolvers(List<HandlerMethodArgumentResolver> argumentResolvers) {

argumentResolvers.add(new AuthParamResolver());

}

}Filter

Filter 并不是 Spring 提供的,它是在 Servlet 规范中定义的,是 Servlet 容器支持的。被 Filter 过滤的请求,不会派发到 Spring 容器中。它的实现也比较简单,实现 javax.servlet.Filter接口即可。

由于不在 Spring 容器中,Filter 获取不到 Spring 容器的资源,只能使用原生 Java 的 ServletRequest 和 ServletResponse 来获取请求参数。

另外,在一个 Filter 中要显示调用 FilterChain 的 doFilter 方法,不然认为请求被拦截。实现类似:

public class WhitelistFilter implements javax.servlet.Filter {

@Override

public void init(FilterConfig filterConfig) throws ServletException {

// 初始化后被调用一次

}

@Override

public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain) throws IOException, ServletException {

// 判断是否需要拦截

chain.doFilter(request, response); // 请求通过要显示调用

}

@Override

public void destroy() {

// 被销毁时调用一次

}

}扩展

Filter 也需要显示配置:

@Configuration

public class FilterConfiguration {

@Bean

public FilterRegistrationBean someFilterRegistration() {

FilterRegistrationBean registration = new FilterRegistrationBean();

registration.setFilter(new WhitelistFilter());

registration.addUrlPatterns("/*");

registration.setName("whitelistFilter");

registration.setOrder(1); // 设置过滤器被调用的顺序

return registration;

}

}위 내용은 Springboot가 범용 인증 인증을 구현하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7486

7486

15

15

1377

1377

52

52

77

77

11

11

51

51

19

19

19

19

38

38

Springboot가 Jasypt를 통합하여 구성 파일 암호화를 구현하는 방법

Jun 01, 2023 am 08:55 AM

Springboot가 Jasypt를 통합하여 구성 파일 암호화를 구현하는 방법

Jun 01, 2023 am 08:55 AM

Jasypt 소개 Jasypt는 개발자가 최소한의 노력으로 프로젝트에 기본 암호화 기능을 추가할 수 있게 해주며 암호화 작동 방식에 대한 깊은 이해가 필요하지 않은 단방향 및 양방향 암호화에 대한 높은 보안을 제공합니다. 표준 기반 암호화 기술. 비밀번호, 텍스트, 숫자, 바이너리 암호화... Spring 기반 애플리케이션, 개방형 API와의 통합에 적합하며 모든 JCE 공급자와 함께 사용할 수 있습니다... 다음 종속성을 추가합니다: com.github.ulisesbocchiojasypt-spring-boot-starter2. Jasypt의 이점은 코드가 유출되더라도 데이터 소스를 보장할 수 있어 시스템 보안을 보호합니다.

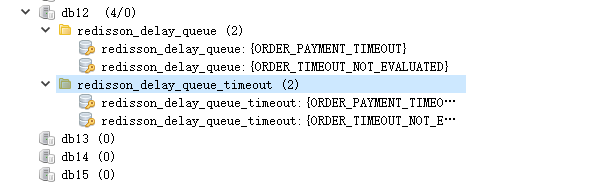

SpringBoot가 Redisson을 통합하여 지연 대기열을 구현하는 방법

May 30, 2023 pm 02:40 PM

SpringBoot가 Redisson을 통합하여 지연 대기열을 구현하는 방법

May 30, 2023 pm 02:40 PM

사용 시나리오 1. 주문이 성공적으로 이루어졌으나 30분 이내에 결제가 이루어지지 않았습니다. 결제 시간이 초과되어 주문이 자동으로 취소되었습니다. 2. 주문이 서명되었으며 서명 후 7일 동안 평가가 수행되지 않았습니다. 주문 시간이 초과되어 평가되지 않으면 시스템은 기본적으로 긍정적 평가로 설정됩니다. 3. 판매자가 5분 동안 주문을 받지 않으면 주문이 취소됩니다. 문자 메시지 알림이 전송됩니다... 지연이 길고 실시간 성능이 낮은 시나리오의 경우 작업 예약을 사용하여 정기적인 폴링 처리를 수행할 수 있습니다. 예: xxl-job 오늘은 다음을 선택하겠습니다.

Redis를 사용하여 SpringBoot에서 분산 잠금을 구현하는 방법

Jun 03, 2023 am 08:16 AM

Redis를 사용하여 SpringBoot에서 분산 잠금을 구현하는 방법

Jun 03, 2023 am 08:16 AM

1. Redis는 분산 잠금 원칙과 분산 잠금이 필요한 이유를 구현합니다. 분산 잠금에 대해 이야기하기 전에 분산 잠금이 필요한 이유를 설명해야 합니다. 분산 잠금의 반대는 독립형 잠금입니다. 다중 스레드 프로그램을 작성할 때 공유 변수를 동시에 작동하여 발생하는 데이터 문제를 방지하기 위해 일반적으로 잠금을 사용하여 공유 변수를 상호 제외합니다. 공유 변수의 사용 범위는 동일한 프로세스에 있습니다. 동시에 공유 리소스를 운영해야 하는 여러 프로세스가 있는 경우 어떻게 상호 배타적일 수 있습니까? 오늘날의 비즈니스 애플리케이션은 일반적으로 마이크로서비스 아키텍처입니다. 이는 하나의 애플리케이션이 여러 프로세스를 배포한다는 의미이기도 합니다. 여러 프로세스가 MySQL에서 동일한 레코드 행을 수정해야 하는 경우 잘못된 작업으로 인해 발생하는 더티 데이터를 방지하려면 배포가 필요합니다. 현재 소개할 스타일은 잠겨 있습니다. 포인트를 얻고 싶다

springboot가 파일을 jar 패키지로 읽은 후 파일에 액세스할 수 없는 문제를 해결하는 방법

Jun 03, 2023 pm 04:38 PM

springboot가 파일을 jar 패키지로 읽은 후 파일에 액세스할 수 없는 문제를 해결하는 방법

Jun 03, 2023 pm 04:38 PM

Springboot가 파일을 읽지만 jar 패키지로 패키징한 후 최신 개발에 액세스할 수 없습니다. springboot가 파일을 jar 패키지로 패키징한 후 파일을 읽을 수 없는 상황이 발생합니다. 그 이유는 패키징 후 파일의 가상 경로 때문입니다. 유효하지 않으며 읽기를 통해서만 액세스할 수 있습니다. 파일은 리소스 publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input 아래에 있습니다.

SpringBoot와 SpringMVC의 비교 및 차이점 분석

Dec 29, 2023 am 11:02 AM

SpringBoot와 SpringMVC의 비교 및 차이점 분석

Dec 29, 2023 am 11:02 AM

SpringBoot와 SpringMVC는 모두 Java 개발에서 일반적으로 사용되는 프레임워크이지만 둘 사이에는 몇 가지 분명한 차이점이 있습니다. 이 기사에서는 이 두 프레임워크의 기능과 용도를 살펴보고 차이점을 비교할 것입니다. 먼저 SpringBoot에 대해 알아봅시다. SpringBoot는 Spring 프레임워크를 기반으로 하는 애플리케이션의 생성 및 배포를 단순화하기 위해 Pivotal 팀에서 개발되었습니다. 독립 실행형 실행 파일을 구축하는 빠르고 가벼운 방법을 제공합니다.

여러 테이블을 추가하기 위해 SQL 문을 사용하지 않고 Springboot+Mybatis-plus를 구현하는 방법

Jun 02, 2023 am 11:07 AM

여러 테이블을 추가하기 위해 SQL 문을 사용하지 않고 Springboot+Mybatis-plus를 구현하는 방법

Jun 02, 2023 am 11:07 AM

Springboot+Mybatis-plus가 다중 테이블 추가 작업을 수행하기 위해 SQL 문을 사용하지 않을 때 내가 직면한 문제는 테스트 환경에서 생각을 시뮬레이션하여 분해됩니다. 매개 변수가 있는 BrandDTO 개체를 생성하여 배경으로 매개 변수 전달을 시뮬레이션합니다. Mybatis-plus에서 다중 테이블 작업을 수행하는 것은 매우 어렵다는 것을 Mybatis-plus-join과 같은 도구를 사용하지 않으면 해당 Mapper.xml 파일을 구성하고 냄새나고 긴 ResultMap만 구성하면 됩니다. 해당 SQL 문을 작성합니다. 이 방법은 번거로워 보이지만 매우 유연하며 다음을 수행할 수 있습니다.

SpringBoot가 Redis를 사용자 정의하여 캐시 직렬화를 구현하는 방법

Jun 03, 2023 am 11:32 AM

SpringBoot가 Redis를 사용자 정의하여 캐시 직렬화를 구현하는 방법

Jun 03, 2023 am 11:32 AM

1. RedisAPI 기본 직렬화 메커니즘인 RedisTemplate1.1을 사용자 정의합니다. API 기반 Redis 캐시 구현은 데이터 캐싱 작업에 RedisTemplate 템플릿을 사용합니다. 여기서 RedisTemplate 클래스를 열고 클래스의 소스 코드 정보를 봅니다. 키 선언, 값의 다양한 직렬화 방법, 초기 값은 비어 있음 @NullableprivateRedisSe

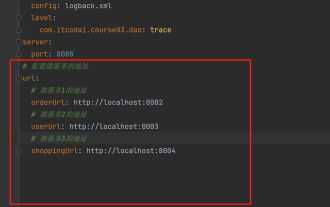

springboot에서 application.yml의 값을 얻는 방법

Jun 03, 2023 pm 06:43 PM

springboot에서 application.yml의 값을 얻는 방법

Jun 03, 2023 pm 06:43 PM

프로젝트에서는 일부 구성 정보가 필요한 경우가 많습니다. 이 정보는 테스트 환경과 프로덕션 환경에서 구성이 다를 수 있으며 실제 비즈니스 상황에 따라 나중에 수정해야 할 수도 있습니다. 이러한 구성은 코드에 하드 코딩할 수 없습니다. 예를 들어 이 정보를 application.yml 파일에 작성할 수 있습니다. 그렇다면 코드에서 이 주소를 어떻게 얻거나 사용합니까? 2가지 방법이 있습니다. 방법 1: @Value 주석이 달린 ${key}를 통해 구성 파일(application.yml)의 키에 해당하는 값을 가져올 수 있습니다. 이 방법은 마이크로서비스가 상대적으로 적은 상황에 적합합니다. 프로젝트, 업무가 복잡할 때는 논리