위협 인텔리전스 주기 모델을 기반으로 APT 트로이 목마를 분석하는 방법

위협 인텔리전스 처리 주기 모델 정보

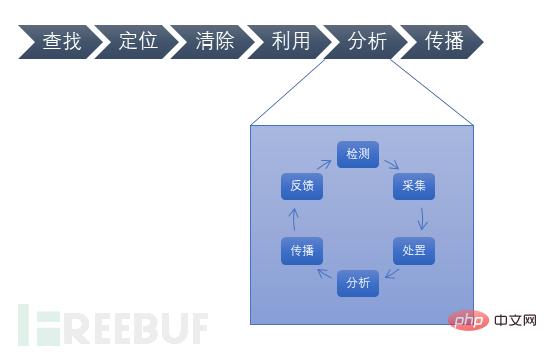

F3EAD(위협 인텔리전스 처리 주기)라는 용어는 군대에서 유래되었습니다. 이는 미군이 모든 직위의 지휘관을 위해 설계한 자원을 조직하고 군대를 배치하는 방법입니다. 주요 전투 무기. 사이버긴급대응센터는 이 방법을 활용해 위협 인텔리전스 정보를 다음 6단계로 처리한다.

위협 인텔리전스 처리 주기 F3EAD

위협 인텔리전스 처리 주기 F3EAD

위협 인텔리전스 처리 주기 모델 적용

1단계: Find

특정월 특정일, 파트너의 퍼블릭 클라우드 서버에 구축된 '어니언' 시스템이 경고를 하고 트로이목마로 의심되는 프로그램을 발견하자 비상대응팀은 신속하게 비상대응 프로세스를 시작했습니다.

이해관계자 및 다른 사람들은 한 번의 클릭으로 그룹을 모으고 전화를 받았습니다.

피해자 시스템은 조사를 위해 격리되었습니다.

추적성 분석을 위해 보안 시스템과 감사 로그를 내보냅니다.

비즈니스 시스템 아키텍처 및 코드 관련 정보가 준비되어 있으며, 침입 침해 및 영향 영역을 분석합니다

2단계: 포지셔닝

보안 시스템 감사 기록에 따르면 다음과 같은 사항이 있는 것으로 확인되었습니다. 악성 파일 디렉터리에 있는 또 다른 *.ko 파일입니다. 이 파일은 scp를 통해 다른 서버에서 전송됩니다.

공격자는 먼저 취약점이 있는 서버에 대한 권한을 획득한 후 현재 피해자 컴퓨터를 포함하여 손상된 서버를 통해 액세스할 수 있는 컴퓨터로 SCP 트로이 목마 파일을 점프하고 컨트롤을 설치하는 것을 볼 수 있습니다.

다음으로, AV 제조업체의 명명 규칙(부록 1)에 따라 이 트로이 목마 파일 세트를 분석하는 데 중점을 둘 것입니다. "Backdoor:Linux/Rmgr!rookit"로 임시 이름을 지정했습니다. 여기서 "rmgr"은 여러 단어에서 유래되었습니다. 트로이 목마 코드의 기능 rmgr 접두사가 사용됩니다.

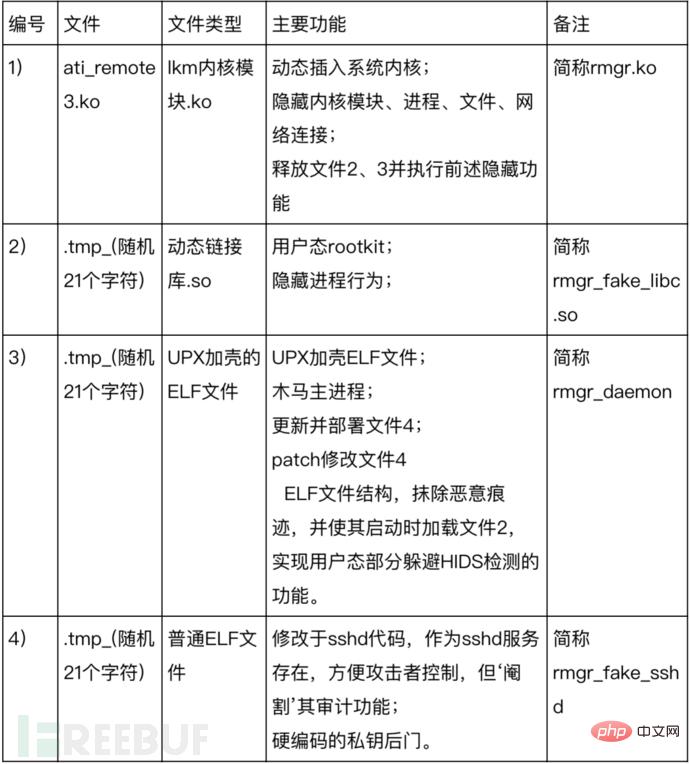

2.1.트로이목마 파일

지금까지 마스터링된 트로이목마 파일은 4가지 부분으로 나누어져 있으며, 그 기능을 간략히 설명하면 다음과 같습니다.

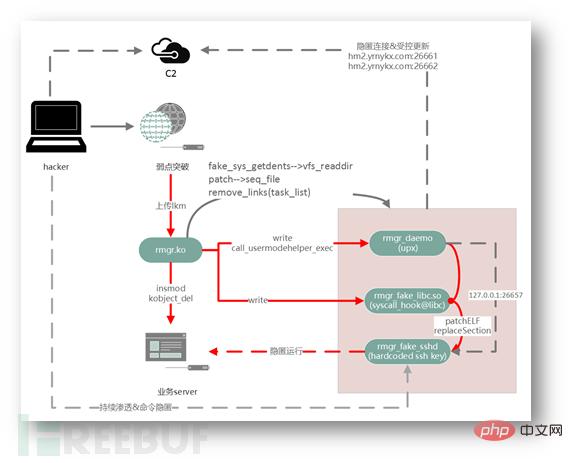

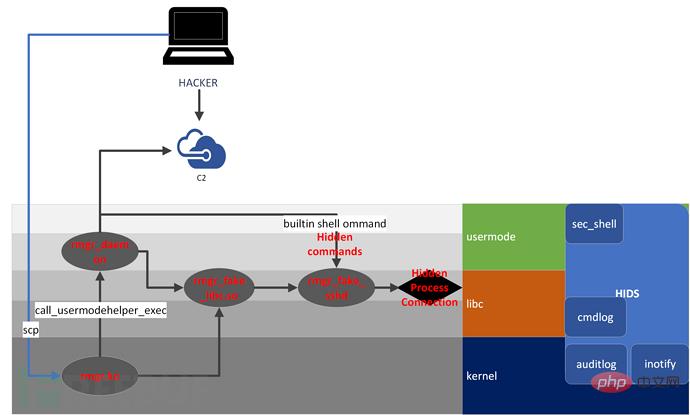

2.2 트로이목마 작업흐름

가능한 후속 단계를 포함하여 침투 활동은 다양한 기술을 사용하여 자신을 숨기므로 보안 시스템 없이는 탐지하기 어렵습니다. 동시에 트로이 목마는 많은 대결을 벌였으며 기존의 보안 모니터링 기능으로는 이를 탐지하지 못할 수도 있습니다. 실행 프로세스에 대한 간략한 설명은 다음과 같습니다.

Trojan 워크플로우

2.3 Trojan 각 부분의 주요 기능

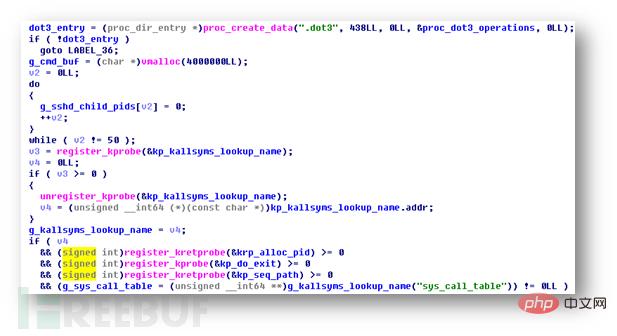

1 rmgr.ko

rootkit은 공통 LKM 커널 모듈을 사용합니다. 이 루트킷이 로드된 후의 주요 작업은 다음과 같습니다.

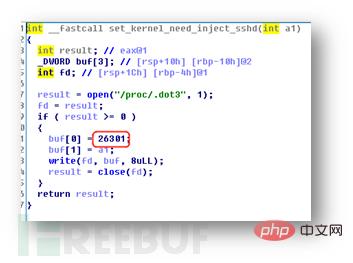

1) proc_create_data는 트로이 목마 사용자 모드 프로세스와의 후속 상호 작용을 위해 가상 파일 /proc/.dot3을 생성합니다.

2) Register_kprobe는 4개의 kp 구조를 등록합니다:

kp_kallsyms_lookup_namekrp_alloc_pidkp_do_exitkp_seq_path, kprobe를 통해 시스템을 선제적으로 실행하는 데 사용 는

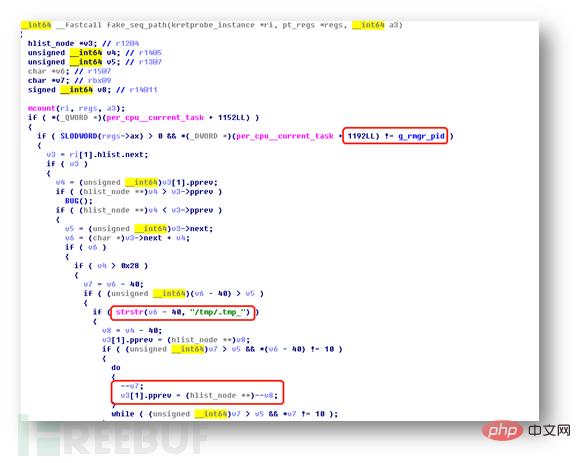

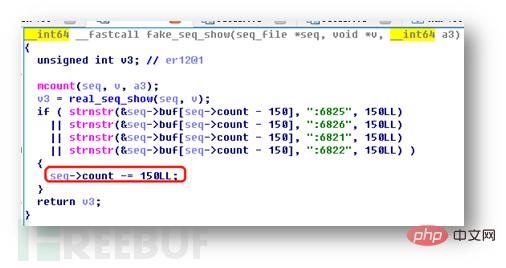

3) 위의 kp 구조에 의해 등록된 처리 기능인 fake_seq_path는 커널 프로세스 연결 목록을 제거하는 데 사용됩니다.

4) 시스템이 "/proc/net을 읽을 때; /tcp" 파일을 삭제하면 fake_seq_show에 의해 처리되어 트로이 목마 네트워크 연결을 삭제합니다.

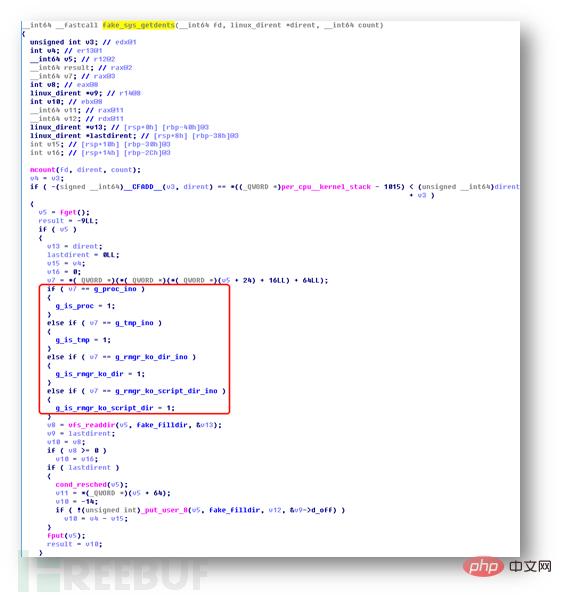

5) fake_sys_getdents에 vfs_readdir을 패치하여 트로이 목마와 관련된 모든 정보를 삭제합니다.

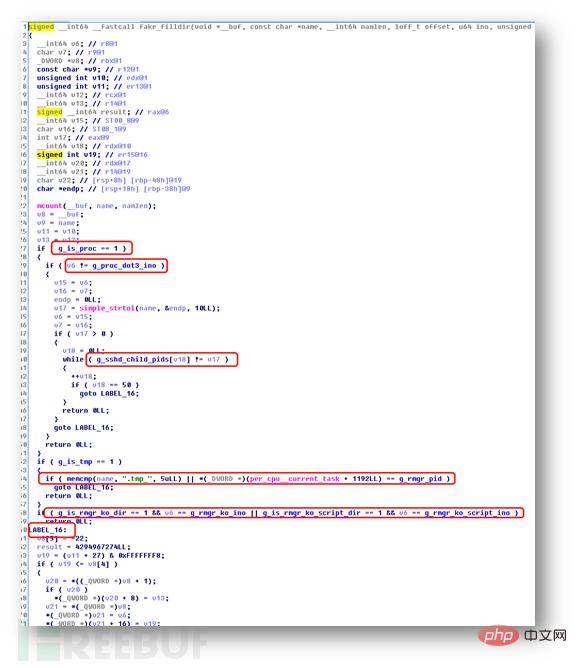

6) 시스템이 트로이 목마와 관련되었을 때 파일에 액세스하면 fake_filldir에 의해 처리되며 호출자가 트로이 목마를 작동하는지 여부에 따라 올바른 결과가 결정됩니다.

7) 커널 모듈 연결 목록에서 자신을 삭제하고 kobject_del은 자신의 커널을 삭제합니다. object

8) kthread_create는 커널 스레드 dot_thread

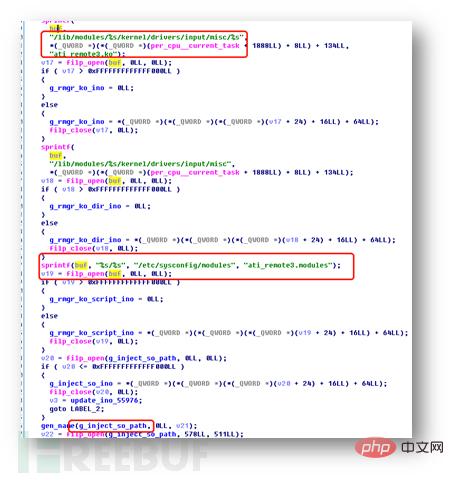

커널 모듈 자체 시작 생성 /etc/sysconfig/modules/ati_remote3.modules

커널 모듈 파일 /lib/modules/%s/ 작성 kernel/drivers/ input/misc/ati_remote3.ko

rmgr_fake_libc.so 파일을 디스크에 릴리스

rmgr_daemon 파일을 디스크에 릴리스하고 "[khelper]" 프로세스 이름으로 call_usermodehelper_exec를 통해 실행합니다.

2.rmgr__fake_libc.so

이 공유 라이브러리 파일은 커널 루트킷에 의해 해제되고 디스크에 기록됩니다. 경로는 /tmp/.tmp_{21 임의의 영숫자 문자}이며 사용자에게 사용됩니다. -트로이 목마 동작의 모드 프로세스가 숨겨져 있습니다.

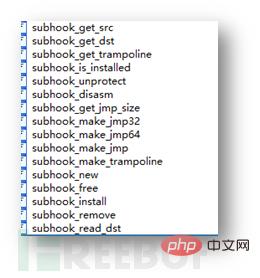

서브후크 접두어의 기능은 오픈소스 코드(부록 2)에서 발췌했습니다. 자세한 기능은 github에 가서 다루겠습니다.

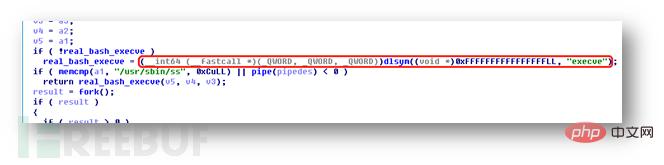

가짜 접두사가 붙은 함수는 주로 일반적인 HIDS 프로세스 및 명령 레코드를 방지하는 데 사용됩니다. 포크 및 execve는 glibc 캡슐화를 사용하지 않고 syscall을 통해 직접 호출되어 glibc HIDS 후킹을 방지합니다.

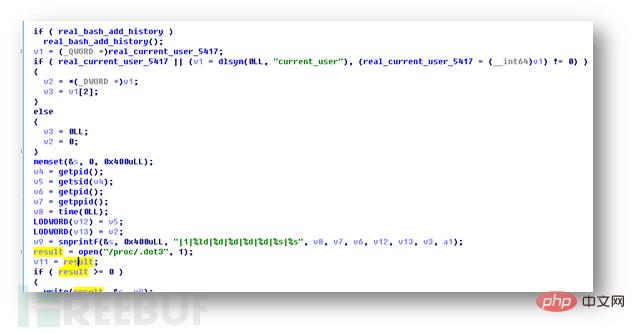

fake_bash_add_history는 bash 명령 감사 기능을 비활성화합니다.

3.rmgr_daemon

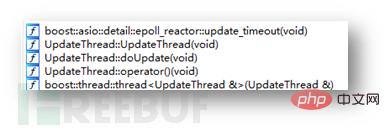

이 프로세스는 rmgr.ko에 의해 해제되어 디스크에 기록되며 경로는 /tmp/.tmp_{21개의 임의의 영숫자}입니다. C++로 개발된 upx는 컴파일 후 압축되어 있으며, 오픈 소스 소프트웨어인 upx -d rmgr_daemon을 사용하여 특별한 처리 없이 직접 압축을 풀 수 있습니다.

주요 기능은 다음과 같습니다.

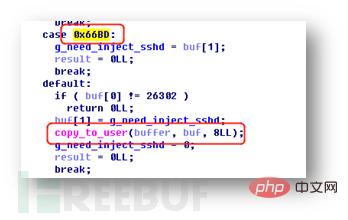

1) 커널 모듈 상태를 모니터링하고 커널 루트킷 정보와 상호 작용합니다.

2) 업데이트

2) 업데이트

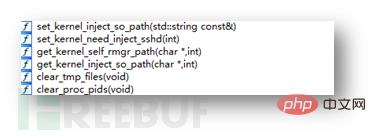

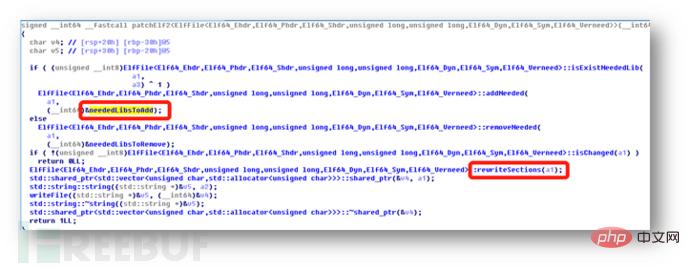

3) rmgr_fake_sshd, patchELF를 생성하고 rmgr_fake_libc를 추가합니다. 따라서 함수는 위에서 언급한 것과 같습니다.

3) rmgr_fake_sshd, patchELF를 생성하고 rmgr_fake_libc를 추가합니다. 따라서 함수는 위에서 언급한 것과 같습니다.

경로를 반환합니다.

경로를 반환합니다.

patch ELF

5) rmgr_fake_sshd를 관리합니다.

patchELF 코드는 GitHub - NixOS/patchelf(부록 3)

4에서 발췌되었습니다. rmgr_fake_sshd

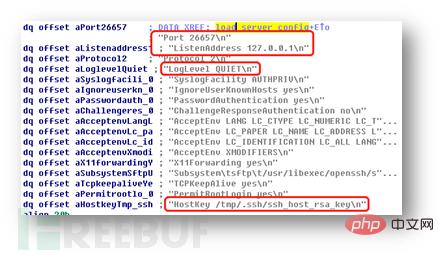

파일은 rmgr_daemon에 의해 디스크에 기록되며 경로는 /tmp/.tmp_{21 임의의 영숫자}입니다. 해당 작업은 rmgr_daemon에 의해 관리됩니다.

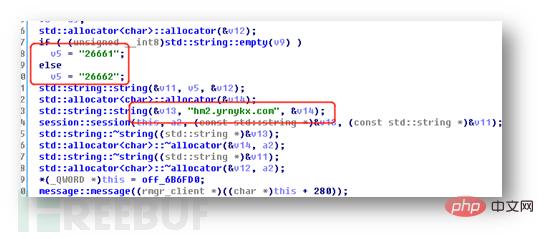

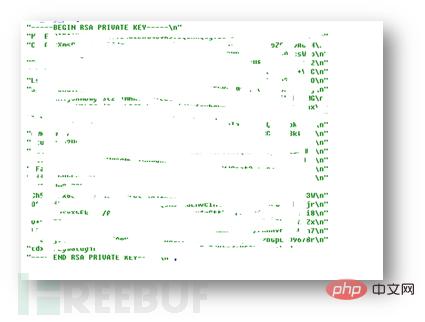

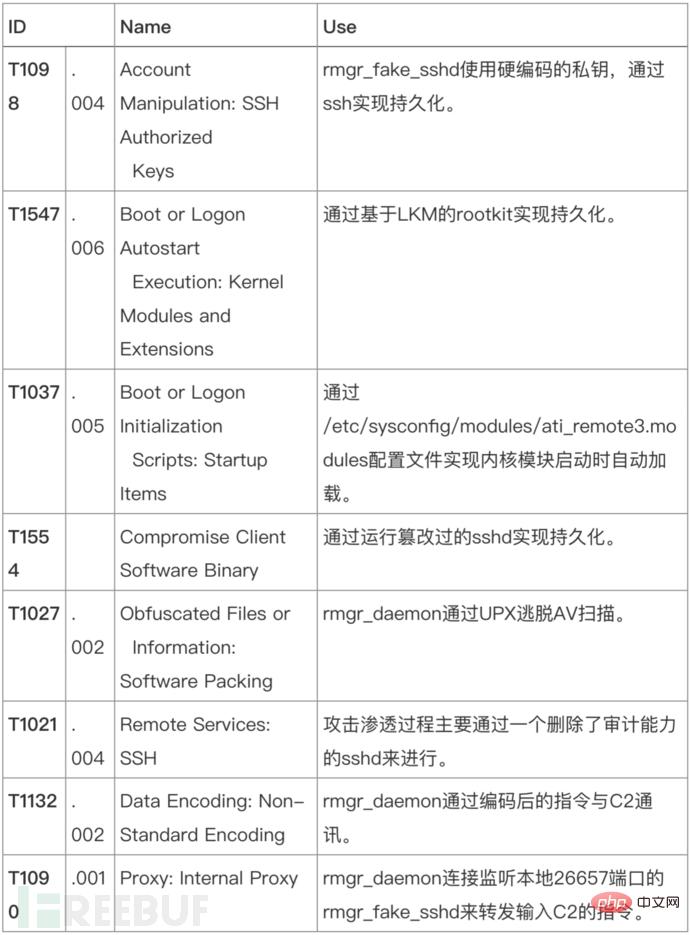

백도어로는 아래와 같이 PRIVATE KEY가 하드코딩되어 있습니다.일부 기능은 patchELF를 통해 Hooking되기 때문에 SSH 로그인 이후 명령 실행 및 기타 동작이 숨겨집니다. rmgr_fake_sshd 자체와 ssh 로그인에서 파생된 하위 프로세스는 앞서 언급한 분석을 기반으로 패치 커널 호출을 통해 rmgr.ko를 통해 숨겨집니다.

로컬 포트 26657을 수신하면 rmgr_daemon이 이 포트에 연결하여 C2에서 ssh 명령을 전달합니다. 비즈니스 환경에 적합하도록 일반적으로 사용되는 네트워크 프로토콜이 여기에 구현되어 기존 NIDS의 탐지 논리를 우회합니다.

3단계 : 제거

3단계 : 제거

주로 같은 방법으로 공격받지 않기 위한 강화를 말합니다. 구체적인 방법은

Breakthrough 강화, 패치 업데이트, ACL 강화입니다.

운영 및 유지 관리 채널, 기존 계정 비활성화, 공격 링크에서 서버 계정 수정, 이중 인증 활성화. 사용자 역할에 따라 액세스 가능한 시스템 범위를 제한하세요. 피해 시스템은 추가 조사를 위해 가상 머신 이미지를 저장하기 위해 덤프합니다. 피해 시스템을 다시 설치하고 비즈니스 환경을 다시 배포합니다. 새 시스템 커널 모듈을 로드하려면 서명 확인이 필요합니다. 4단계:

를 사용하여 비상 대응 작업을 완료합니다. 사건 현장과 문서를 분석한 후 전체 사건에서 추출된 핵심 정보가 위협 인텔리전스로 침전됩니다. 이 기사에서는 위협 인텔리전스 피라미드 모델의 내용을 iocs와 ttps의 두 부분으로 축소하고 공격&ck 매트릭스 모델을 사용하여 요약합니다. 위협 인텔리전스 피라미드 모델

1.iocs

1) md5:

7d859a22f38f0bcd55a46bc8b67c40df

fa73b2fd914a0cfd5e7d3161af903b6c

2) c2:

hm2.yrnykx.com

2.ttps

5단계: 분석

이전 섹션의 ttps에서 볼 수 있듯이 공격&ck 매트릭스는 보안 시스템에 맞서 싸우기 위해 이 트로이 목마가 사용하는 모든 은폐 방법을 완전히 포괄할 수 없습니다.

숨김(프로세스, 네트워크, 파일) 방법의 대략적인 분류는 다음과 같습니다.

C2는 fake_sshd를 통해 NIDS 감지를 방지합니다.

patchELF를 통해 후크 libc 명령 감사를 우회합니다.

fake_bash_add_history를 통해 셸 감사를 무효화합니다. 트로이 목마 관련 파일, 프로세스 및 네트워크 연결 정보를 숨기기 위해 패치 seq_show를 통해 /proc에서 읽는 파일 정보를 반환합니다.

vfs_readdir 패치를 통해 트로이 목마 파일을 숨깁니다.

커널 프로세스를 제거하여 모듈 연결 목록 정보를 방지합니다. 커널에서 트로이 목마의 흔적을 발견하는 루킷 탐지 도구

이 트로이 목마 패키지에는 보안 시스템에 맞서기 위한 많은 기술적 세부 사항이 포함되어 있지만 주로 시장과 이벤트 이후에 알려진 일부 오래된 HIDS를 대상으로 합니다. 증거 수집 조사 도구. 커널 모드 프로세스 파생 syscall 후크 및 inotify+클라우드 스캐닝을 통해 여전히 발견할 수 있습니다.

트로이 목마와 보안 시스템의 대결 차원

트로이 목마와 보안 시스템의 대결 차원

침입 침입만으로는 완전한 트로이 목마 시스템을 개발할 수 없으며 필연적으로 많은 오픈 소스 또는 패밀리 코드를 끌어오게 됩니다. 따라서 추적성의 관점에서 우리는 코드 "고고학" 작업을 수행하는 동시에 관련 코드 스타일과 트로이 목마 동작을 보안 시스템 기능 라이브러리에 통합할 수 있습니다. 공간의 제약으로 인해 여기서는 자세히 다루지 않겠습니다.

6단계: 확산확산은 기사 자체입니다.

요약실제로 실제 사고 대응 및 처리 프로세스 순서는 위의 프로세스와 완전히 일치할 수 없습니다. 하지만 모든 과정을 마치고 나면 보안사고 처리는 성공적이라고 볼 수 있다고 저자는 믿고 있다. 실제로 F3EAD 프로세스는 분석부터 적용(보안 대응 능력 향상)까지의 지능화 과정에 더 많은 관심을 기울이고 있으며, 특히 '분석' 단계에서 반복되는 반복이 더욱 중요합니다.

F3EAD 주기의 분석 단계(반복)

F3EAD 주기의 분석 단계(반복)

콜드 인텔리전스부터 구현, 보안 시스템의 보안 기능 향상까지, 이것이 위협 인텔리전스의 진정한 가치입니다.

위 내용은 위협 인텔리전스 주기 모델을 기반으로 APT 트로이 목마를 분석하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7416

7416

15

15

1359

1359

52

52

76

76

11

11

27

27

19

19

ZoomEye를 활용한 APT 공격 탐지 사례 분석

May 27, 2023 pm 07:19 PM

ZoomEye를 활용한 APT 공격 탐지 사례 분석

May 27, 2023 pm 07:19 PM

ZoomEye의 온라인 데이터는 덮어쓰기 및 업데이트 모드입니다. 즉, 두 번째 스캔에서 데이터가 스캔되지 않으면 ZoomEye의 데이터는 첫 번째 스캔에서 얻은 배너 데이터를 유지합니다. 실제로 이런 종류의 악성 공격을 추적할 수 있는 좋은 장면이 있습니다. Botnet, APT 및 기타 공격과 같은 악성 공격에 사용되는 다운로드 서버는 일반적으로 발견된 후 직접 비활성화되고 폐기됩니다. 물론 일부는 해킹됩니다. 그리고 그들은 또한 매우 폭력적입니다. 직접 오프라인으로 전환하세요! 따라서 많은 공격 사이트가 ZoomEye에 의해 온라인으로 캐시될 가능성이 높습니다. 물론 ZoomEye 히스토리 API에서 제공되는 데이터를 사용하면 커버 여부에 관계없이 각 스캔에서 얻은 배너 수를 쿼리할 수 있습니다.

Linux 패키지 관리 도구 yum과 apt의 차이점은 무엇입니까?

May 30, 2023 am 09:53 AM

Linux 패키지 관리 도구 yum과 apt의 차이점은 무엇입니까?

May 30, 2023 am 09:53 AM

일반적으로 유명한 Linux 시스템은 기본적으로 RedHat 시리즈: Redhat, Centos, Fedora 등 Debian 시리즈: Debian, Ubuntu 등 두 가지 범주로 나뉩니다. yum(YellowdogUpdater, Modified)은 Fedora, RedHat 및 SUSE의 Shell 프런트엔드 패키지 관리자입니다. apt(AdvancedPackagingTool)는 Debian 및 Ubuntu의 쉘 프런트엔드 패키지 관리자입니다. 개요 일반적으로 유명한 Linux 시스템은 기본적으로 RedHat 시리즈: Redhat, Cento의 두 가지 범주로 나뉩니다.

위협 인텔리전스 주기 모델을 기반으로 APT 트로이 목마를 분석하는 방법

May 14, 2023 pm 10:01 PM

위협 인텔리전스 주기 모델을 기반으로 APT 트로이 목마를 분석하는 방법

May 14, 2023 pm 10:01 PM

위협 정보 처리 주기 모델에 대하여 F3EAD(위협 정보 처리 주기)라는 용어는 군대에서 유래되었습니다. 이는 미 육군의 주요 전투 무기의 모든 수준에서 지휘관이 설계한 자원을 조직하고 병력을 배치하는 방법입니다. 네트워크 비상대응센터는 이 방법을 활용해 위협 인텔리전스 정보를 다음 6단계로 처리한다. 위협 인텔리전스 처리 주기 F3EAD 위협 인텔리전스 처리 주기 모델 적용 1단계: 특정 월의 날짜를 찾아 파트너 공개에 배포한다. 클라우드 서버 '어니언' 시스템 알람으로 의심되는 트로이목마 프로그램이 발견되자 비상대응팀은 신속히 비상대응 프로세스를 시작했다. 클릭 한 번으로 이해관계자 등이 그룹을 모아 호출했다. 피해자 시스템은 조사를 위해 격리되었습니다. 추적성 분석을 위해 보안 시스템과 감사 로그를 내보냅니다. 침입사고 및 피해자 분석을 위한 비즈니스 시스템 아키텍처 및 코드 관련 정보 준비

Deepin 시스템에 php8을 설치하는 방법에 대한 튜토리얼입니다.

Feb 19, 2024 am 10:50 AM

Deepin 시스템에 php8을 설치하는 방법에 대한 튜토리얼입니다.

Feb 19, 2024 am 10:50 AM

Deepin 시스템에 PHP8을 설치하려면 아래 단계를 따르십시오. 시스템 업데이트: 터미널을 열고 다음 명령을 실행하여 시스템 패키지를 업데이트하십시오. sudoaptupdatesudoaptupgrade Ondřej SurýPPA 소스 추가: PHP8은 Ondřej SurýPPA 소스를 통해 설치할 수 있습니다. 다음 명령을 실행하여 소스를 추가합니다: sudoaptinstallsoftware-properties-commonsudoadd-apt-repositoryppa:ondrej/php 패키지 목록 업데이트: 다음 명령을 실행하여 패키지 목록을 업데이트하여 PPA 소스에서 PHP를 가져옵니다.

Ubuntu의 apt-get 업데이트 소스를 변경하는 방법은 무엇입니까?

Jan 05, 2024 pm 03:40 PM

Ubuntu의 apt-get 업데이트 소스를 변경하는 방법은 무엇입니까?

Jan 05, 2024 pm 03:40 PM

Ubuntu의 apt-get 소스를 수동으로 수정합니다. 1. ssh 도구를 사용하여 Ubuntu에 연결합니다(저는 xshell을 사용합니다). 2. 명령줄에 cd/etc/apt/3을 입력하고 이 디렉터리에 source.list 파일을 백업합니다(필자는 4. source.list 파일 내용을 지웁니다(참고: 지운 후에는 복원할 수 없으므로 파일을 백업하려면 이전 단계를 수행해야 합니다). 5. vim을 사용하여 source.list를 열고 i 키를 눌러 편집 모드로 들어가서 소스를 붙여넣습니다. 수정할 주소를 누른 다음

Ubuntu 18.04 시스템에서 Docker를 컴파일하고 설치하는 방법에 대한 튜토리얼입니다.

Feb 19, 2024 pm 02:03 PM

Ubuntu 18.04 시스템에서 Docker를 컴파일하고 설치하는 방법에 대한 튜토리얼입니다.

Feb 19, 2024 pm 02:03 PM

다음은 Ubuntu18.04 시스템에서 Docker를 컴파일하고 설치하기 위한 자습서입니다. 이전 버전의 Docker 제거(이미 설치된 경우): sudoaptremovedockerdocker-enginedocker.iocontainerdrunc 시스템 패키지 업데이트: sudoaptupdatesudoaptupgrade Docker 종속성 설치: sudoaptinstallapt-transport-httpsca-certificatescurlsoftware- 속성-공통Docker 공식 GPG 키 추가: 컬-

Ubuntu 20.04 시스템에서 MySQL5.7을 컴파일하고 설치하는 방법에 대한 튜토리얼입니다.

Feb 19, 2024 pm 04:57 PM

Ubuntu 20.04 시스템에서 MySQL5.7을 컴파일하고 설치하는 방법에 대한 튜토리얼입니다.

Feb 19, 2024 pm 04:57 PM

MySQL 5.7은 공식 MySQL APT 저장소를 사용하여 설치할 수 있습니다. 다음은 Ubuntu20.04 시스템의 공식 APT 저장소를 통해 MySQL5.7을 설치하는 단계입니다. MySQLAPT 저장소를 추가합니다: wgethttps://dev.mysql.com/get/mysql-apt-config_0.8.17-1_all.debsudodpkg- imysql -apt-config_0.8.17-1_all.deb 설치 과정에서 구성 인터페이스가 표시됩니다. MySQLServer 버전을 5.7로 선택한 후 구성을 완료합니다. 업데이트 패키지 목록: sud

Ubuntu 시스템에서 yum 및 설치 방법을 찾을 수 없습니다!

Mar 02, 2024 pm 01:07 PM

Ubuntu 시스템에서 yum 및 설치 방법을 찾을 수 없습니다!

Mar 02, 2024 pm 01:07 PM

yum은 RedHat 시리즈 배포판(예: RHEL 및 CentOS)의 패키지 관리자인 반면 Ubuntu는 apt(AdvancedPackageTool)라는 또 다른 패키지 관리자를 사용합니다. Ubuntu 시스템에서는 apt 명령을 사용하여 소프트웨어 패키지를 관리할 수 있습니다. 다음은 Ubuntu 시스템에 패키지를 설치하는 기본 단계입니다. 패키지 색인 업데이트 설치 작업을 수행하기 전에 먼저 다음 명령을 실행하여 패키지 색인을 업데이트하십시오. sudoaptupdate 패키지 설치 특정 패키지를 설치하려면 다음 명령을 사용하십시오. sudoaptinstallpackage_name은 "package_name&"입니다. #822