C 언어 소스 코드의 2차 릴리스에는 어떤 위험이 있나요?

1. 2차 릴리스

2차 릴리스에 대한 간단한 이해는 동일한 포인터가 가리키는 메모리가 두 번 릴리스된다는 것입니다. C 언어 소스 코드의 경우 동일한 포인터에서 free() 작업이 두 번 수행되며 이로 인해 발생할 수 있습니다. 두 릴리스에서는 이 문서의 3.1장에 있는 결함 코드가 이러한 유형의 상황을 설명합니다. C++ 언어에서 부적절한 얕은 복사 작업은 2차 릴리스의 일반적인 원인 중 하나입니다. 예를 들어 할당 연산자나 복사 생성자를 한 번 호출하면 두 개체의 데이터 멤버가 동일한 동적 메모리를 가리키게 됩니다. 이때 참조 계산 메커니즘이 매우 중요해집니다. 참조 계산이 부적절하고 객체가 범위를 벗어나면 소멸자는 두 객체가 공유하는 메모리를 해제합니다. 다른 개체의 해당 데이터 멤버는 해제된 메모리 주소를 가리킵니다. 이 개체도 범위를 벗어나면 해당 소멸자가 메모리를 다시 해제하려고 시도하여 2차 해제 문제가 발생합니다. 자세한 내용은 CWE ID 415: Double Free를 참조하세요.

2. 2차 릴리스의 위험성

2차 메모리 릴리스는 애플리케이션 충돌, 서비스 거부 공격 및 기타 문제를 일으킬 수 있습니다. 2018년 1월부터 11월까지 CVE에는 이와 관련된 취약점 정보가 총 38개 있었습니다. 일부 취약점은 다음과 같습니다:

| CVE Number | Overview |

|---|---|

| CVE-2018-18751 | 'def of read-catalog.c file in GNU gettext version 0.19. 8 aultaddmessage' 기능 2차 릴리스 취약점이 있습니다. |

| CVE-2018-17097 | Olli Parviainen SoundTouch 버전 2.0에는 원격 공격자가 서비스 거부(보조 릴리스)를 유발할 수 있는 WavFile.cpp 파일의 WavFileBase 클래스에 보안 취약점이 포함되어 있습니다. |

| CVE-2018-16425 | 0.19.0-rc1 이전의 OpenSC 버전에는 libopensc/pkcs15-sc-hsm.c 파일의 'scpkcs15emuschsminit' 기능에 2차 무료 취약점이 있습니다. 공격자는 이 취약점을 악용하여 특별히 제작된 스마트 카드를 사용하여 서비스 거부(응용 프로그램 충돌)를 일으킬 수 있습니다. |

| CVE-2018-16402 | elfutils 버전 0.173에는 원격 공격자가 서비스 거부(보조 릴리스 및 애플리케이션 충돌)를 일으킬 수 있는 libelf/elf_end.c 파일의 보안 문제가 포함되어 있습니다. |

3. 샘플 코드

샘플은 C/C++ v1.3용 Samate Juliet Test Suite(https://samate.nist.gov/SARD/testsuite.php)에서 가져온 것입니다. 소스 파일 이름은 다음과 같습니다. CWE415_Double_Free__malloc_free_char_17 .c.

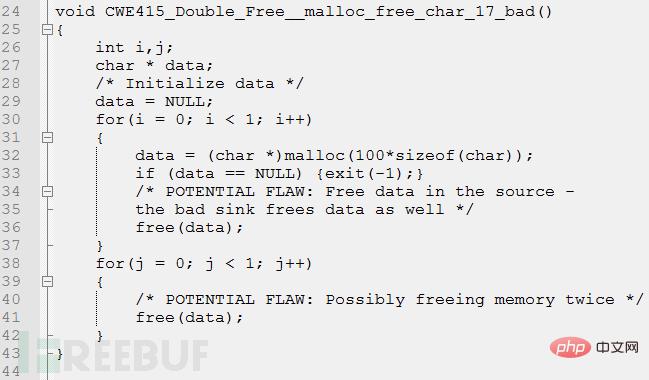

3.1 결함 코드

위 예제 코드에서 32번째 줄에서 메모리 할당을 위해 malloc()을 사용하고, 36행에서는 free()를 사용하여 할당된 메모리를 해제합니다. 38행에서 for 루프 문에서 해제된 메모리 데이터가 다시 한 번 해제되어 2차 해제 문제가 발생합니다. malloc() 进行内存分配,并在第36行使用 free() 对分配的内存进行了释放,在第38行 for 循环语句中,又对已经释放的内存 data 进行了一次释放,导致二次释放问题。

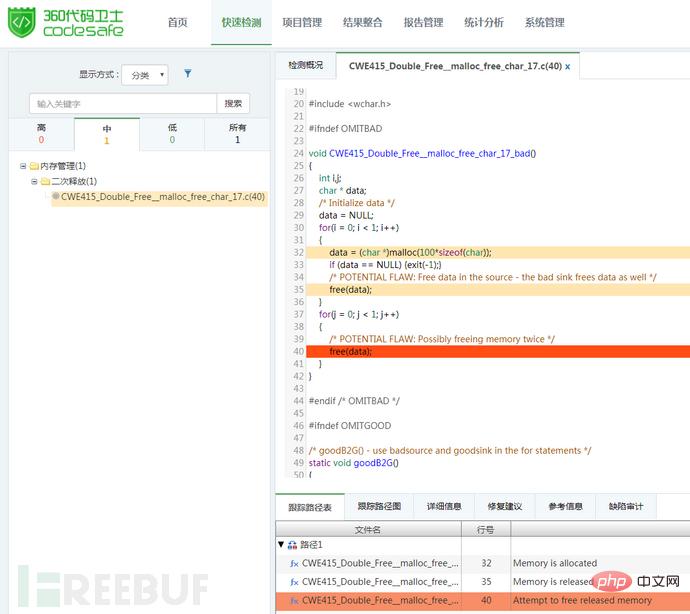

使用360代码卫士对上述示例代码进行检测,可以检出“二次释放”缺陷,显示等级为中。如图1所示:

图1:二次释放检测示例

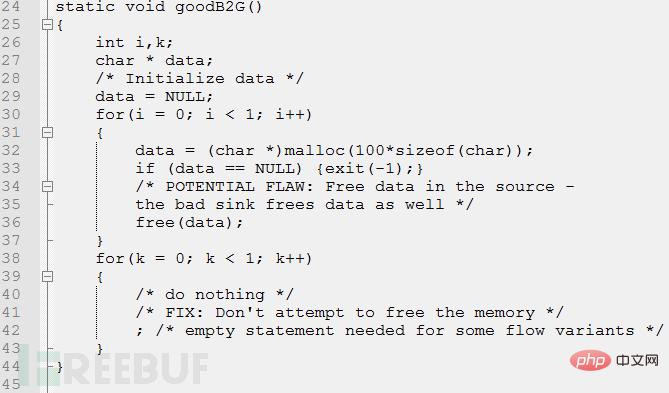

3.2 修复代码

在上述修复代码中,Samate 给出的修复方式为: 在第32行使用 malloc() 进行内存分配,并在第36行处使用 free() 进行释放,释放后不在对该内存进行释放操作。

使用360代码卫士对修复后的代码进行检测,可以看到已不存在“二次释放”缺陷。如图2:

图2:修复后检测结果

4 、如何避免二次释放

要避免二次释放,需要注意以下几点:

🎜🎜3.2 복구 코드🎜🎜🎜🎜(1)野指针是导致二次释放和释放后使用的重要原因之一,消除野指针的有效方式是在释放指针之后立即把它设置为

360 코드 가드를 사용하여 위의 샘플 코드를 감지하면 "2차 릴리스" 결함을 감지할 수 있으며 표시 수준은 중간입니다. 그림 1과 같이:NULL그림 1: 2차 릴리스 감지 예

🎜🎜위 복구 코드에서 Samate가 제공한 복구 방법은 다음과 같습니다.

🎜🎜위 복구 코드에서 Samate가 제공한 복구 방법은 다음과 같습니다. malloc()로 메모리를 할당하고 free()를 사용해 36번째 줄에서 해제합니다. 해제 후 , 더 이상 메모리가 해제되지 않습니다. 🎜🎜360 코드가드를 이용해 수리된 코드를 검출해 보면 '2차 릴리즈' 불량이 없는 것을 확인할 수 있습니다. 그림 2와 같이: 🎜🎜🎜 🎜🎜그림 2: 복구 후 감지 결과🎜🎜🎜4. 2차 릴리스를 방지하는 방법🎜🎜🎜2차 릴리스를 방지하려면 다음 사항에 주의해야 합니다.🎜

🎜🎜그림 2: 복구 후 감지 결과🎜🎜🎜4. 2차 릴리스를 방지하는 방법🎜🎜🎜2차 릴리스를 방지하려면 다음 사항에 주의해야 합니다.🎜🎜(1 ) 와일드 포인터로 인해 2차 릴리스가 발생합니다. 릴리스 및 릴리스 후에 사용하는 중요한 이유 중 하나는 와일드 포인터를 제거하는 효과적인 방법은 NULL로 설정하는 것입니다. 다른 법적 객체를 해제한 후 즉시 포인터로 설정하십시오. 🎜🎜(2) C++ 얕은 복사로 인해 발생하는 2차 릴리스 문제의 경우 항상 전체 복사를 수행하는 것이 좋은 해결책입니다. 🎜🎜(3) 소스 코드 정적 분석 도구를 사용하면 프로그램에서 발생할 수 있는 2차 릴리스 문제를 자동으로 발견할 수 있습니다. 🎜🎜위 내용은 C 언어 소스 코드의 2차 릴리스에는 어떤 위험이 있나요?의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7486

7486

15

15

1377

1377

52

52

77

77

11

11

51

51

19

19

19

19

38

38

C 언어 데이터 구조 : 나무 및 그래프의 데이터 표현 및 작동

Apr 04, 2025 am 11:18 AM

C 언어 데이터 구조 : 나무 및 그래프의 데이터 표현 및 작동

Apr 04, 2025 am 11:18 AM

C 언어 데이터 구조 : 트리 및 그래프의 데이터 표현은 노드로 구성된 계층 적 데이터 구조입니다. 각 노드에는 데이터 요소와 하위 노드에 대한 포인터가 포함되어 있습니다. 이진 트리는 특별한 유형의 트리입니다. 각 노드에는 최대 두 개의 자식 노드가 있습니다. 데이터는 structtreenode {intdata; structtreenode*왼쪽; structReenode*오른쪽;}을 나타냅니다. 작업은 트리 트래버스 트리 (사전 조정, 인 순서 및 나중에 순서) 검색 트리 삽입 노드 삭제 노드 그래프는 요소가 정점 인 데이터 구조 모음이며 이웃을 나타내는 오른쪽 또는 무의미한 데이터로 모서리를 통해 연결할 수 있습니다.

C 언어 파일 작동 문제의 진실

Apr 04, 2025 am 11:24 AM

C 언어 파일 작동 문제의 진실

Apr 04, 2025 am 11:24 AM

파일 작동 문제에 대한 진실 : 파일 개방이 실패 : 불충분 한 권한, 잘못된 경로 및 파일이 점유 된 파일. 데이터 쓰기 실패 : 버퍼가 가득 차고 파일을 쓸 수 없으며 디스크 공간이 불충분합니다. 기타 FAQ : 파일이 느리게 이동, 잘못된 텍스트 파일 인코딩 및 이진 파일 읽기 오류.

C 언어로 카운트 다운을 출력하는 방법

Apr 04, 2025 am 08:54 AM

C 언어로 카운트 다운을 출력하는 방법

Apr 04, 2025 am 08:54 AM

C에서 카운트 다운을 출력하는 방법? 답변 : 루프 명령문을 사용하십시오. 단계 : 1. 변수 n을 정의하고 카운트 다운 번호를 출력에 저장합니다. 2. n이 1보다 작을 때까지 n을 지속적으로 인쇄하려면 while 루프를 사용하십시오. 3. 루프 본체에서 n의 값을 인쇄하십시오. 4. 루프가 끝나면 n을 1 씩 빼기 위해 다음 작은 상호 상호를 출력합니다.

C 언어 멀티 스레드 프로그래밍 : 초보자 안내서 및 문제 해결

Apr 04, 2025 am 10:15 AM

C 언어 멀티 스레드 프로그래밍 : 초보자 안내서 및 문제 해결

Apr 04, 2025 am 10:15 AM

C 언어 멀티 스레딩 프로그래밍 안내서 : 스레드 생성 : pthread_create () 함수를 사용하여 스레드 ID, 속성 및 스레드 함수를 지정합니다. 스레드 동기화 : 뮤텍스, 세마포어 및 조건부 변수를 통한 데이터 경쟁 방지. 실제 사례 : 멀티 스레딩을 사용하여 Fibonacci 번호를 계산하고 여러 스레드에 작업을 할당하고 결과를 동기화하십시오. 문제 해결 : 프로그램 충돌, 스레드 정지 응답 및 성능 병목 현상과 같은 문제를 해결합니다.

CS 주 3

Apr 04, 2025 am 06:06 AM

CS 주 3

Apr 04, 2025 am 06:06 AM

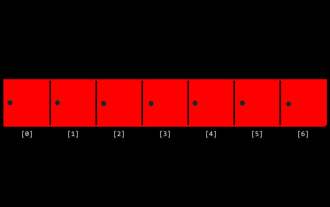

알고리즘은 문제를 해결하기위한 일련의 지침이며 실행 속도 및 메모리 사용량은 다양합니다. 프로그래밍에서 많은 알고리즘은 데이터 검색 및 정렬을 기반으로합니다. 이 기사에서는 여러 데이터 검색 및 정렬 알고리즘을 소개합니다. 선형 검색은 배열 [20,500,10,5,100,1,50]이 있으며 숫자 50을 찾아야한다고 가정합니다. 선형 검색 알고리즘은 대상 값이 발견되거나 전체 배열이 통과 될 때까지 배열의 각 요소를 하나씩 점검합니다. 알고리즘 플로우 차트는 다음과 같습니다. 선형 검색의 의사 코드는 다음과 같습니다. 각 요소를 확인하십시오. 대상 값이 발견되는 경우 : true return false clanue 구현 : #includeintmain (void) {i 포함

C 언어 기능의 개념

Apr 03, 2025 pm 10:09 PM

C 언어 기능의 개념

Apr 03, 2025 pm 10:09 PM

C 언어 기능은 재사용 가능한 코드 블록입니다. 입력, 작업을 수행하며 결과를 반환하여 모듈 식 재사성을 향상시키고 복잡성을 줄입니다. 기능의 내부 메커니즘에는 매개 변수 전달, 함수 실행 및 리턴 값이 포함됩니다. 전체 프로세스에는 기능이 인라인과 같은 최적화가 포함됩니다. 좋은 기능은 단일 책임, 소수의 매개 변수, 이름 지정 사양 및 오류 처리 원칙에 따라 작성됩니다. 함수와 결합 된 포인터는 외부 변수 값 수정과 같은보다 강력한 기능을 달성 할 수 있습니다. 함수 포인터는 함수를 매개 변수 또는 저장 주소로 전달하며 함수에 대한 동적 호출을 구현하는 데 사용됩니다. 기능 기능과 기술을 이해하는 것은 효율적이고 유지 가능하며 이해하기 쉬운 C 프로그램을 작성하는 데 핵심입니다.

C 언어로 파일 처리를위한 팁 문제 해결

Apr 04, 2025 am 11:15 AM

C 언어로 파일 처리를위한 팁 문제 해결

Apr 04, 2025 am 11:15 AM

C 언어 처리 파일에 대한 팁 문제 해결 C 언어로 파일을 처리 할 때 다양한 문제가 발생할 수 있습니다. 다음은 일반적인 문제와 해당 솔루션입니다. 문제 1 : 파일 코드를 열 수 없음 : 파일*fp = fopen ( "myfile.txt", "r"); if (fp == null) {// 파일 열기 실패} 이유 : 파일 경로 오류 파일이 존재하지 않으면 파일을 확인하여 파일에 실패한 문제 : 파일 읽기 문제 2 : 코드를 확인하십시오. charbuffer [100]; size_tread_bytes = fread (버퍼, 1, siz

C 언어 데이터 구조 : 인공 지능에서 데이터 구조의 핵심 역할

Apr 04, 2025 am 10:45 AM

C 언어 데이터 구조 : 인공 지능에서 데이터 구조의 핵심 역할

Apr 04, 2025 am 10:45 AM

C 언어 데이터 구조 : 인공 지능 분야에서 데이터 구조의 주요 역할 개요 인공 지능 분야에서 데이터 구조는 다량의 데이터를 처리하는 데 중요합니다. 데이터 구조는 데이터를 구성하고 관리하고 알고리즘을 최적화하며 프로그램 효율성을 향상시키는 효과적인 방법을 제공합니다. 공통 데이터 구조는 일반적으로 C 언어로 사용되는 데이터 구조에는 다음이 포함됩니다. 배열 : 동일한 유형의 연속 저장된 데이터 항목 세트. 구조 : 다양한 유형의 데이터를 함께 구성하고 이름을 제공하는 데이터 유형. 링크 된 목록 : 데이터 항목이 포인터로 함께 연결되는 선형 데이터 구조. 스택 : 최후의 첫 번째 (LIFO) 원칙을 따르는 데이터 구조. 대기열 : 첫 번째 첫 번째 (FIFO) 원칙을 따르는 데이터 구조. 실제 사례 : 그래프 이론의 인접 테이블은 인공 지능입니다.