cocos2d-LUA 리버스 엔지니어링에서 앱 리소스를 해독하는 방법

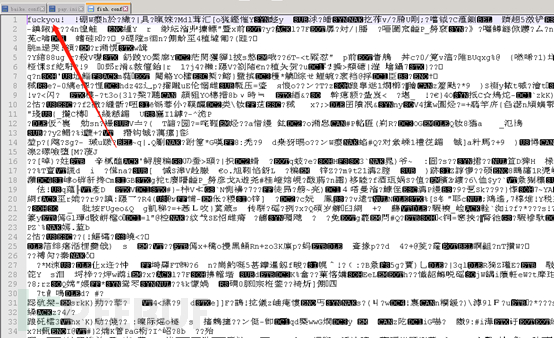

여전히 Dashen apk를 예로 들며, 이전 앱 복호화 lua 스크립트 분석을 통해 Dashen apk의 lua 스크립트를 복호화할 수 있습니다. 이제 해당 리소스(구성 파일 및 사진 등)를 복호화해 보겠습니다. 더 중요한 구성 파일을 예로 들어보겠습니다. 해독 전:

파일 헤드에는 fuckyou!라는 서명 값도 있습니다. 이것을 보고 우리는 먼저 xxtea로 암호화한 것인지 생각해 보았으며, 먼저 xxtea로 복호화한 후 압축을 풀었는데, 분명히 작업 중에 오류가 발생했습니다. 우리가 방금 말한 것을 부정해야 합니다. 우리는 계속해서 구성 파일의 암호를 단계별로 해독합니다.

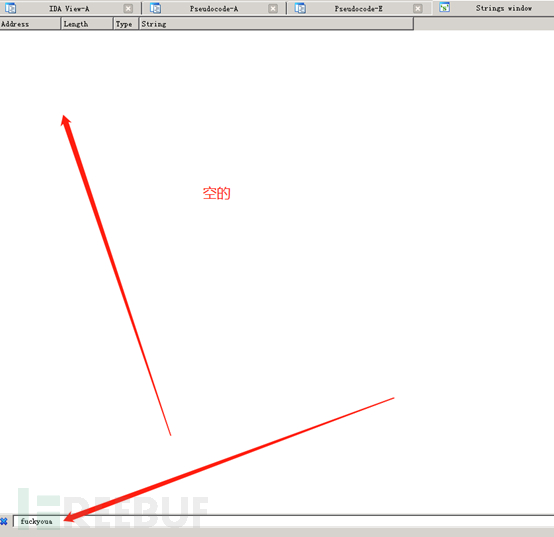

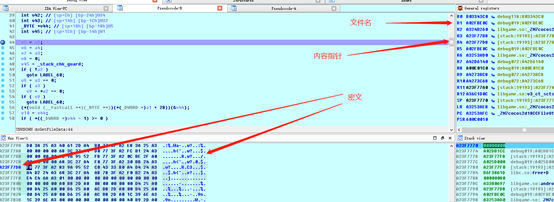

잠시 생각해보세요. 파일 헤더는: fuckyou! 파일의 암호를 해독하려면 필연적으로 다음 문자열을 처리해야 합니다. fuckyou! , 그래서 우리는 idaPro에서 fuckyou 문자열을 검색할 수 있어야 하고, 그런 다음 fuckyou 문자열이 있는 코드 세그먼트에서 함수 분석, 디버깅 및 암호 해독을 사용할 수 있어야 합니다. idaPro를 열고 문자열 보기를 열고 "fuckyou"를 검색하여 가설을 검증하세요

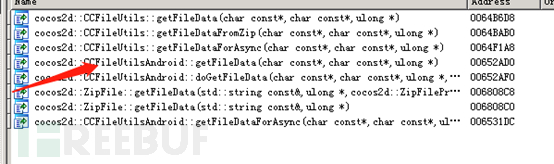

아무것도 아닙니다! 내 생각엔 최적화가 완료되었고 문자열이 어딘가에 최적화된 것 같습니다.好 단서는 깨졌지만 여전히 호기심으로 인해 계속 진행할 수 있습니다. 이때 Cocos2D 프레임워크 소스 코드를 탐색하고 인터넷에서 일부 정보를 결합하면 파일의 Cocos2D 처리가 CCFileUtils 클래스에 캡슐화되어 있음을 알 수 있습니다.

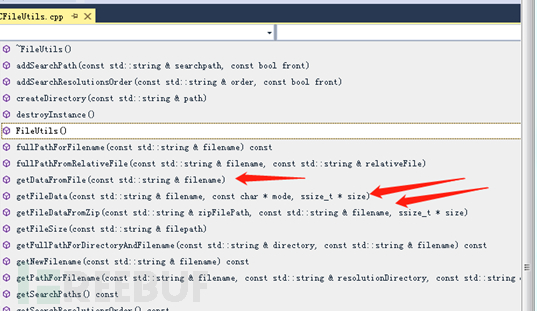

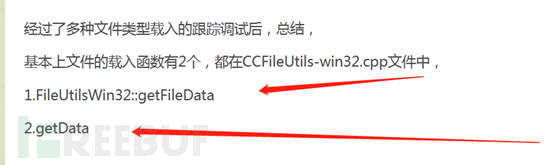

기능이 많고 기능이 많고 기능이 많고 기능이 많고 기능이 많고 기능이 많습니다.不一一贴了,从网上也找到了前辈的经验:

기능이 많고 기능이 많고 기능이 많고 기능이 많고 기능이 많고 기능이 많습니다.不一一贴了,从网上也找到了前辈的经验:

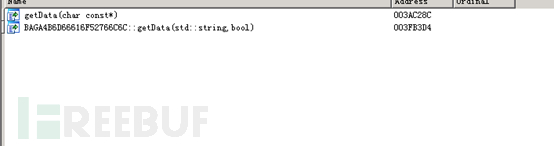

好了,我们现在回到idaPro,지금 수출窗口,搜索getData:

好了,我们现在回到idaPro,지금 수출窗口,搜索getData:

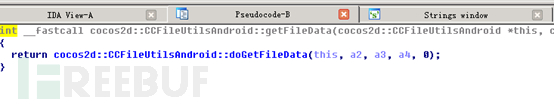

进这两个函数,反编译看다음으로는 그렇지 않습니다 별로 닮지 않았으므로 건너뛰고 먼저 동적 조정 중에 여기서 잠시 쉬어갈 수 있습니다.

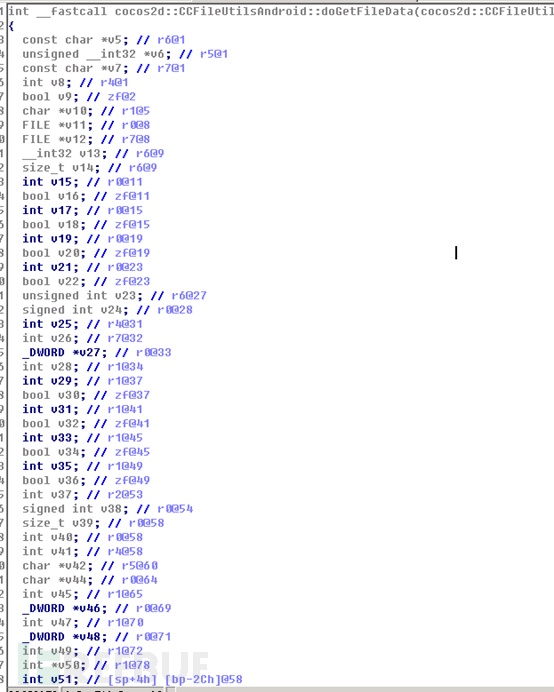

코드가 매우 길어서 이 기능의 핵심 부분이 완료되지 않았습니다. :

위 사진을 보니 바로 그런 느낌이 드네요, 하하! 하지만 여전히 계속해서 분석하고 검증해야 합니다. 함수가 파일 헤더의 기호를 처리할 때 문자와 직접 비교하지 않고 ASCII 값과 하나씩 비교하므로 문자열 창에서 fuckyou를 찾을 수 없습니다! 의. 그런 다음 함수가 텍스트가 암호화된 형식을 준수한다고 판단하면 처음 8바이트를 제거한 다음(씨발!) XOR 테이블의 값으로 XOR 연산을 수행하여 256바이트마다 반복합니다. T BYTE_A1C55F를 보면 됩니다:

이 시점에서 우리는 기본적으로 파일 암호 해독 기능과 프로세스를 결정할 수 있으며, 그런 다음 앱이 이 기능을 호출할 때 메모리가 명확한 내용이어야 함을 확인할 수 있습니다. 메모리. . 디버그할 때 getData 및 CCFileUtilsAndroid:doGetFileData 함수의 시작과 끝에서 중단됩니다. GetData 함수는 다음을 중단합니다.

:

:

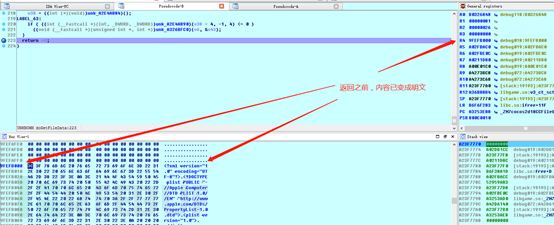

두 함수 모두 중단되지만 doGetFileData 중단점에서만 일시 중지됩니다. 이는 doGetFileData 함수가 암호 해독 프로세스 중에 사용됨을 나타냅니다. 이는 우리의 예상과 일치합니다. 레지스터와 메모리를 살펴보겠습니다.

doGetFileData 이전의 내용은 암호문이고 함수가 반환되기 전에 일반 텍스트로 해독된 것으로 밝혀졌습니다. 이는 이전 분석이 정확하다는 것을 보여줍니다.

doGetFileData 이전의 내용은 암호문이고 함수가 반환되기 전에 일반 텍스트로 해독된 것으로 밝혀졌습니다. 이는 이전 분석이 정확하다는 것을 보여줍니다.

자, 이제 XOR 테이블 byte_A1C55F를 복사한 다음 앱의 암호 해독 프로세스를 모방하고(GitHub에서 xor 디코딩 스크립트를 찾아 약간 수정할 수 있음) master.apk를 디코딩하는 작은 도구를 작성할 수 있습니다. 리소스가 해독되었습니다:

위 내용은 cocos2d-LUA 리버스 엔지니어링에서 앱 리소스를 해독하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7484

7484

15

15

1377

1377

52

52

77

77

11

11

51

51

19

19

19

19

38

38

Jingdong Mall APP에서 실명인증하는 방법

Mar 19, 2024 pm 02:31 PM

Jingdong Mall APP에서 실명인증하는 방법

Mar 19, 2024 pm 02:31 PM

Jingdong Mall APP에서 실명인증을 받는 방법은 무엇입니까? Jingdong Mall은 많은 친구들이 자주 사용하는 온라인 쇼핑 플랫폼입니다. 쇼핑하기 전에 모든 사람이 완전한 서비스를 즐기고 더 나은 쇼핑 경험을 얻을 수 있도록 실명 인증을 수행하는 것이 가장 좋습니다. 다음은 JD.com 실명인증 방법입니다. 네티즌분들께 도움이 되었으면 좋겠습니다. 1. JD.com을 설치하고 열고 개인 계정에 로그인합니다. 2. 그런 다음 페이지 하단의 [내]를 클릭하여 개인 센터 페이지로 들어갑니다. 3. 그런 다음 화면에서 작은 [설정] 아이콘을 클릭합니다. 오른쪽 상단에서 설정 기능 인터페이스로 이동합니다. 4. [계정 및 보안]을 선택하여 계정 설정 페이지로 이동합니다. 5. 마지막으로 [실명 인증] 옵션을 클릭하여 실명 정보를 입력합니다. 설치시스템에서는 실제 개인정보를 입력하고 실명인증을 완료해야 합니다.

cocos2d-LUA 리버스 엔지니어링에서 앱 리소스를 해독하는 방법

May 16, 2023 pm 07:11 PM

cocos2d-LUA 리버스 엔지니어링에서 앱 리소스를 해독하는 방법

May 16, 2023 pm 07:11 PM

Dashen APK를 예로 들어 보겠습니다. 앱 복호화 Lua 스크립트에 대한 이전 분석을 통해 Dashen APK의 Lua 스크립트를 복호화할 수 있습니다. 이제 해당 리소스(구성 파일 및 사진 등)를 복호화해 보겠습니다. 복호화 전의 더 중요한 구성 파일을 예로 들어 보겠습니다. 파일 헤더에는 fuckyou!라는 서명 값도 있습니다. 이것을 보고 우리는 먼저 xxtea로 암호화한 것인지 생각해 보았으며, 먼저 xxtea로 복호화한 후 압축을 풀어보니 여전히 오류가 발생하고 있었습니다. 우리가 방금 말한 것을 부정해야 합니다. 우리는 계속해서 구성 파일의 암호를 단계별로 해독합니다. 잠시 생각해 보세요. 파일 헤더는 다음과 같습니다. fuckyou! 파일을 해독하려면 필연적으로 처리가 필요합니다

Microsoft는 Windows 11의 Smart App Control을 개선했지만 사용하지 못할 수도 있습니다.

Apr 17, 2023 pm 04:40 PM

Microsoft는 Windows 11의 Smart App Control을 개선했지만 사용하지 못할 수도 있습니다.

Apr 17, 2023 pm 04:40 PM

Microsoft는 올해 초 Windows 11 보안 기능인 SmartAppControl을 출시했습니다. 당시 마이크로소프트는 이를 "신뢰할 수 없거나 잠재적으로 위험한 애플리케이션을 차단하는" 보호 도구라고 설명했습니다. 당시 이 도구의 독특한 점은 Windows 11 장치에서 실행되어야 하는지 여부를 결정했다는 것입니다. SmartAppControl은 처음에 평가 모드에서 실행됩니다. 이 모드에서 응용 프로그램을 열어야 할지 여부가 결정됩니다. Microsoft는 사용자가 Windows 보안 앱의 앱 및 브라우저 컨트롤 섹션에서 스마트 앱 컨트롤을 활성화할 수 있음을 밝혔습니다. Microsoft에만 따르면 SmartAppC

홍콩 Apple ID 등록 절차 및 주의사항(홍콩 Apple Store만의 장점을 누리세요)

Sep 02, 2024 pm 03:47 PM

홍콩 Apple ID 등록 절차 및 주의사항(홍콩 Apple Store만의 장점을 누리세요)

Sep 02, 2024 pm 03:47 PM

Apple의 제품과 서비스는 항상 전 세계 사용자들에게 사랑을 받아왔습니다. 홍콩 Apple ID를 등록하면 사용자에게 더 많은 편리함과 특권이 제공됩니다. 홍콩 Apple ID를 등록하는 단계와 주의해야 할 사항을 살펴보겠습니다. 홍콩 Apple ID를 등록하는 방법 Apple 장치를 사용할 때 많은 응용 프로그램과 기능에 로그인하려면 Apple ID를 사용해야 합니다. 홍콩에서 애플리케이션을 다운로드하거나 홍콩 AppStore의 특혜 콘텐츠를 즐기려면 홍콩 Apple ID를 등록하는 것이 매우 필요합니다. 이 기사에서는 홍콩 Apple ID를 등록하는 방법과 주의해야 할 사항에 대한 단계를 자세히 설명합니다. 단계: 언어 및 지역 선택: Apple 장치에서 "설정" 옵션을 찾아 입력하세요.

iPhone에서 App Store 구매 내역을 확인하고 삭제하는 방법

Apr 13, 2023 pm 06:31 PM

iPhone에서 App Store 구매 내역을 확인하고 삭제하는 방법

Apr 13, 2023 pm 06:31 PM

AppStore는 iOS 관련 애플리케이션을 위한 마켓플레이스입니다. 여기에서는 무료 앱과 유료 앱도 찾을 수 있습니다. 앱은 게임 앱, 생산성 앱, 유틸리티 앱, 소셜 미디어 앱 및 더 많은 카테고리의 앱이 될 수 있습니다. AppStore에서 iPhone용 앱을 많이 다운로드하거나 구입했을 수 있습니다. 이제 App Store에서 구매한 앱의 구매 내역을 확인하는 방법이 궁금하실 것입니다. 때로는 개인 정보 보호를 위해 구매 내역에서 특정 구매를 숨기고 싶을 수도 있습니다. 이 글에서는 구매 내역을 찾는 방법과 필요한 경우 구매 내역에서 구매 항목을 삭제/숨기는 방법을 안내합니다. 1 부

China Unicom 앱에서 데이터 패키지를 취소하는 방법 China Unicom에서 데이터 패키지를 취소하는 방법

Mar 18, 2024 pm 10:10 PM

China Unicom 앱에서 데이터 패키지를 취소하는 방법 China Unicom에서 데이터 패키지를 취소하는 방법

Mar 18, 2024 pm 10:10 PM

China Unicom 앱은 모든 사람의 요구를 쉽게 충족할 수 있습니다. 다양한 서비스를 처리하고 싶다면 여기에서 제때에 구독을 취소할 수 있습니다. 후속 손실을 피하기 위해 많은 사람들이 휴대폰을 사용할 때 데이터가 충분하지 않다고 느껴 추가 데이터 패키지를 구입하지만 다음 달에 원하지 않으면 즉시 구독을 취소하려는 경우가 있습니다. 에디터가 설명하는 구독 취소 방법을 제공하여, 필요한 친구들이 와서 사용할 수 있도록 해드립니다! China Unicom 앱의 오른쪽 하단에 있는 "내" 옵션을 찾아 클릭하세요. 내 인터페이스에서 내 서비스 열을 슬라이드하고 "주문했습니다" 옵션을 클릭하세요.

멀티포인트 앱으로 송장 발행 방법

Mar 14, 2024 am 10:00 AM

멀티포인트 앱으로 송장 발행 방법

Mar 14, 2024 am 10:00 AM

구매 증빙 자료인 송장은 우리의 일상 생활과 업무에 매우 중요합니다. 그럼 우리가 평소 듀오디안 앱을 사용해 쇼핑을 할 때, 듀오디안 앱에서 쉽게 송장을 발행할 수 있는 방법은 무엇일까요? 아래에서 이 웹사이트의 편집자가 멀티 포인트 앱에서 송장을 개설하는 방법에 대한 자세한 단계별 가이드를 제공합니다. 더 알고 싶은 사용자는 이 내용을 놓치지 마세요. [송장센터]에서 [다점슈퍼마켓/무료쇼핑]을 클릭하고, 완료된 주문페이지에서 송장발행이 필요한 주문을 선택한 후, 다음을 클릭하여 [송장정보], [수취인정보]를 입력한 후, 몇 분 후 수신 메일함을 입력하여 이메일을 열고 전자 청구서 다운로드 주소를 클릭한 후 마지막으로 전자 청구서를 다운로드하여 인쇄하세요.

Blackmagic의 전문가 수준 비디오 앱이 Android에 출시되었지만 휴대폰에서 실행하지 못할 수도 있습니다.

Jun 25, 2024 am 07:06 AM

Blackmagic의 전문가 수준 비디오 앱이 Android에 출시되었지만 휴대폰에서 실행하지 못할 수도 있습니다.

Jun 25, 2024 am 07:06 AM

Blackmagic Design은 마침내 호평을 받은 Blackmagic Camera 앱을 Android에 출시했습니다. 전문 비디오 카메라 앱은 무료로 다운로드할 수 있으며 완전한 수동 제어 기능을 제공합니다. 이러한 컨트롤은 프로 수준의 cin을 더 쉽게 수강할 수 있도록 하는 것을 목표로 합니다.