오늘 여러분과 공유하는 글은 Android 앱의 안전하지 않은 저장 문제와 하드 코딩된 비밀번호 유출 문제로 인해 Android 앱의 SMS 관리 시스템에 로그인하여 SMS 인터페이스를 하이재킹할 수 있다는 정적 분석입니다. 구성 관련 분석은 다음과 같습니다.

공개 테스트 프로젝트의 범위가 관련 제조사의 특정 안드로이드 앱이기 때문에, 저는 이 앱을 안드로이드 폰에 다운로드하고 정적 분석을 위해 APK 파일을 꺼냈습니다. 다음은 권장되는 두 가지 기본 및 빠른 APK 다운로드 URL입니다.

https://apk.support/apk-downloader

https://apkpure.com/

APK 파일을 얻은 후 처리해야 합니다. 디컴파일 분석을 위한 Java 클래스 파일을 찾으세요. 여기에서 다음 두 가지 도구를 설치할 수 있습니다:

https://github.com/pxb1988/dex2jar

https://mac.filehorse.com/download-jd-gui - java-decompiler/

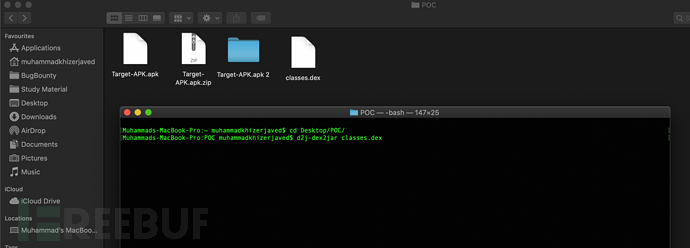

위 도구를 설치한 후 대상 앱의 APK 파일을 별도의 다른 폴더에 넣고 접미사를 .apk에서 .zip으로 변경한 다음 zip 파일의 압축을 풀면 다음을 볼 수 있습니다. 일부 xml 문서, 경로 파일, 템플릿 리소스 파일 등. 이러한 파일 중에서 우리의 대상은 Class.dex 파일입니다. 압축을 풀면 일반적으로 하나 이상의 Class.dex 파일이 발견됩니다. 다음으로 dex2jar 도구를 사용하여 dex 파일을 Java 파일로 변환할 수 있습니다. 구체적인 명령은 다음과 같습니다.

dex2jarclasses.dex

이 명령이 작동하지 않으면 다른 버전의 dex2jar을 사용할 수 있습니다. 명령:

d2j-dex2jarclasses.dex

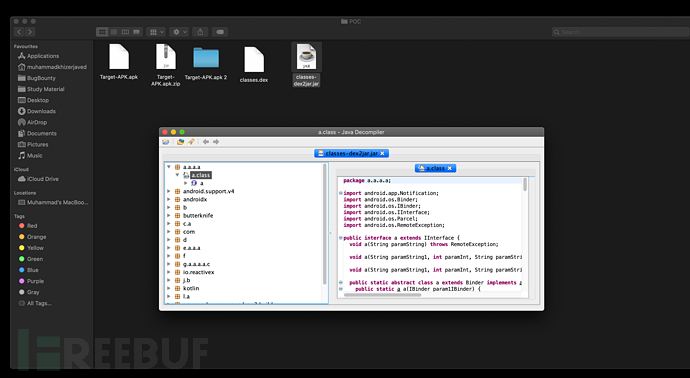

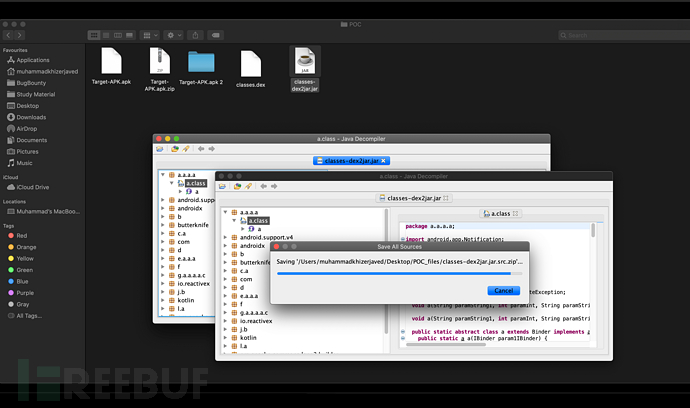

위 명령을 실행하면 폴더에classes_dex2jar.jar과 같은 Java 파일이 생성됩니다. 이 파일을 사용하여 다른 유용한 도구를 사용하여 디컴파일합니다. 예, 저는 개인적으로 여기(https://github.com/java-decompiler/jd-gui)에서 JD-GUI를 사용하는 것을 좋아합니다. 이를 사용하여 생성된 jar 파일을 열면 많은 Java 리소스 파일을 볼 수 있으며 이러한 다른 리소스 파일도 볼 수 있습니다. 리소스 파일은 읽기 위해 저장됩니다.

위 명령을 실행하면 폴더에classes_dex2jar.jar과 같은 Java 파일이 생성됩니다. 이 파일을 사용하여 다른 유용한 도구를 사용하여 디컴파일합니다. 예, 저는 개인적으로 여기(https://github.com/java-decompiler/jd-gui)에서 JD-GUI를 사용하는 것을 좋아합니다. 이를 사용하여 생성된 jar 파일을 열면 많은 Java 리소스 파일을 볼 수 있으며 이러한 다른 리소스 파일도 볼 수 있습니다. 리소스 파일은 읽기 위해 저장됩니다.

저장된 리소스 파일 코드를 사용하여 몇 가지 문제를 찾아야 합니다. 여기서는 지능형 올인원인 Donghua Mobile Security Penetration Testing Framework: Mobile Security Framework(MobSF)를 추천합니다. -one 바이너리 파일(APK & IPA)과 소스 코드 압축 패키지를 지원하는 전문 오픈 소스 모바일 애플리케이션(Android/iOS) 자동 침투 테스트 프레임워크로 정적 및 동적 분석에 사용할 수 있습니다.

저장된 리소스 파일 코드를 사용하여 몇 가지 문제를 찾아야 합니다. 여기서는 지능형 올인원인 Donghua Mobile Security Penetration Testing Framework: Mobile Security Framework(MobSF)를 추천합니다. -one 바이너리 파일(APK & IPA)과 소스 코드 압축 패키지를 지원하는 전문 오픈 소스 모바일 애플리케이션(Android/iOS) 자동 침투 테스트 프레임워크로 정적 및 동적 분석에 사용할 수 있습니다.

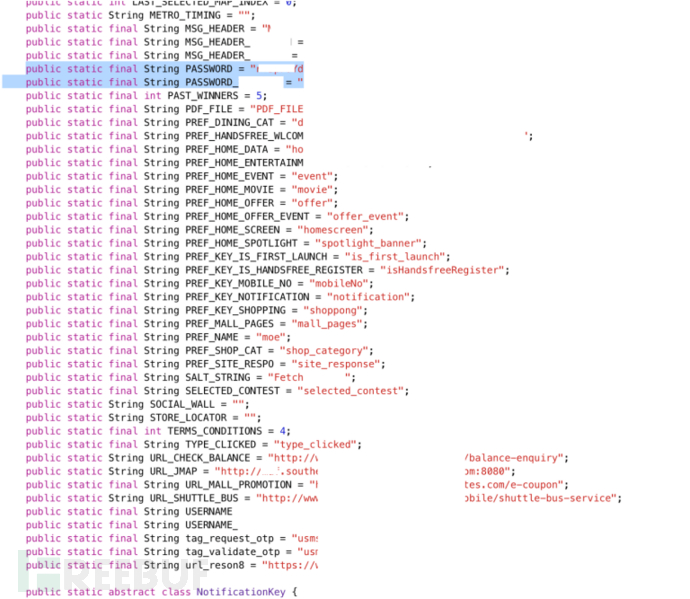

위 작업이 완료되면 타겟 안드로이드 앱의 코드를 심층적으로 분석할 수 있습니다. 체크리스트에 따라 분석하려고 자리에 앉았을 때 곧 Constant.java라는 파일 중 하나를 발견했습니다. 이 파일은 앱의 SMS 경로에 있었고 사용자 이름, 위치, 비밀번호 및 기타 하드-정보와 같은 분산된 정보가 포함되어 있었습니다. 코딩된 서비스. SMS API의 메시지 및 URL 경로입니다. 일반적인 상황은 다음과 같습니다.

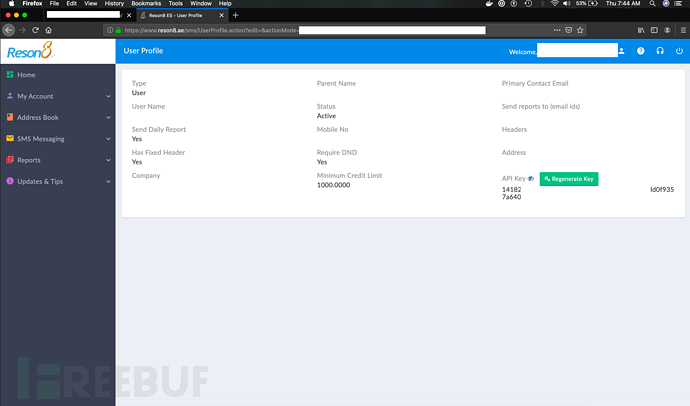

추가 분석에 따르면 해당 앱은 상업적 홍보를 위해 reson8 회사의 인스턴트 메시징 플랫폼인 https://www.reson8.ae/를 사용하는 것으로 나타났습니다. reson8 회사 웹사이트를 검색한 결과 사용자 로그인이 있는 것으로 나타났습니다. 인터페이스가 있어서 위의 정적 분석에서 유출된 사용자 이름과 비밀번호 정보를 여기로 가져와서 로그인하고 살펴보았습니다. 물론 입력하고 제출하자마자 SMS 발송 관리 시스템에 들어갔습니다. 대상 APP 회사의:

추가 분석에 따르면 해당 앱은 상업적 홍보를 위해 reson8 회사의 인스턴트 메시징 플랫폼인 https://www.reson8.ae/를 사용하는 것으로 나타났습니다. reson8 회사 웹사이트를 검색한 결과 사용자 로그인이 있는 것으로 나타났습니다. 인터페이스가 있어서 위의 정적 분석에서 유출된 사용자 이름과 비밀번호 정보를 여기로 가져와서 로그인하고 살펴보았습니다. 물론 입력하고 제출하자마자 SMS 발송 관리 시스템에 들어갔습니다. 대상 APP 회사의:

관리 시스템은 SMS API 게이트웨이이며, 이를 통해 SMS 대상 전송 설정, 마케팅 업그레이드 및 충전과 같은 관리 작업이 가능합니다. 더 중요한 것은 사용자의 휴대폰 번호입니다. 다운로드되었습니다.

APP에 대한 동적 및 기타 분석을 하기 전에 먼저 정적 분석을 하는 것이 좋습니다. 자신의 체크리스트에 따라 순서대로 하면 예상치 못한 산재한 정보를 얻을 수 있습니다. . APP 애플리케이션 회사의 경우 일부 비밀번호 및 자격 증명 관련 정보를 APP에 저장하는 것을 피해야 합니다. 필요한 경우에도 적절한 암호화 처리가 필요합니다.

위 내용은 APP 애플리케이션에서 하드코딩된 비밀번호 유출을 발견하기 위한 APK 파일의 정적 분석 분석 예의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!