Linux Apache에서 https를 구성하는 방법

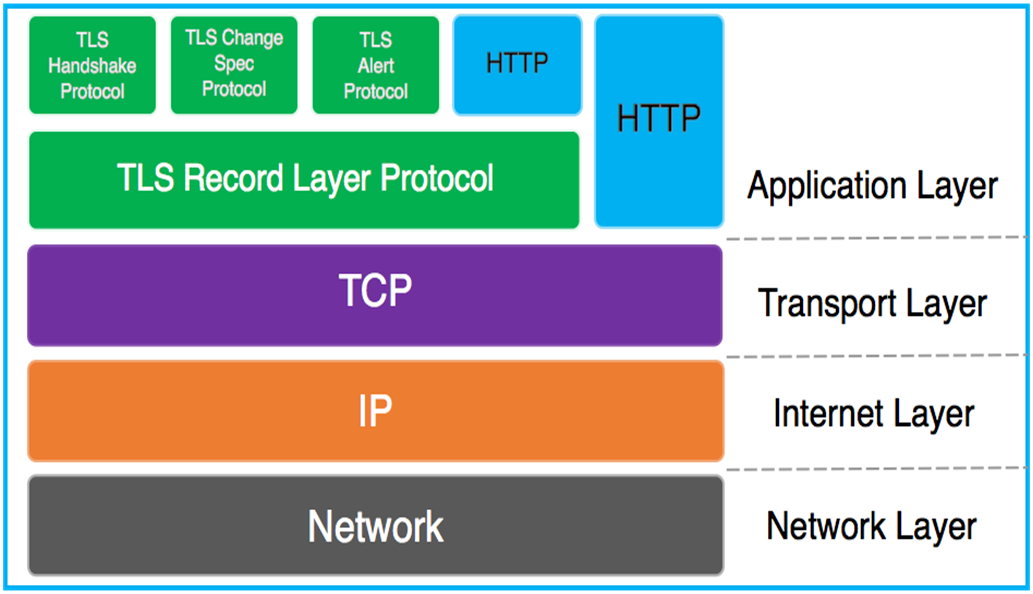

http 프로토콜:

기본적으로 포트 80의 애플리케이션 계층 프로토콜은 TCP 프로토콜을 사용한 전송에 사용됩니다. http 프로토콜은 주로 World Wide Web의 리소스에 액세스하는 데 사용됩니다.

ssl(Secure Sockets Layer) 프로토콜:

전체 이름은 Secure Sockets Layer입니다. 작업 계층과 전송 계층 사이에서 애플리케이션 계층 프로토콜에 대한 네트워크 연결은 암호화되고 보호됩니다.

https 프로토콜:

http 프로토콜 + SSL 프로토콜. 기본적으로 TCP 포트 443이 사용됩니다.

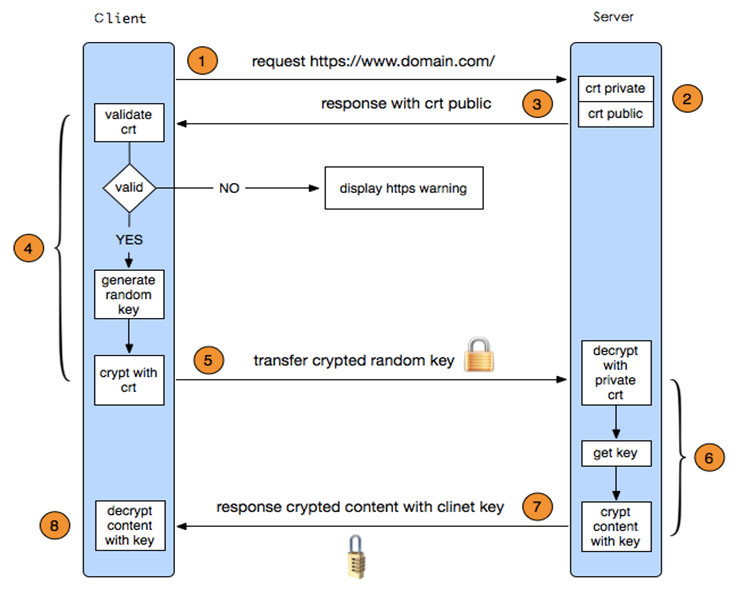

https 프로토콜의 작업 프로세스:

클라이언트가 HTTPS 요청을 시작합니다

사용자가 브라우저에 https URL을 입력한 다음 서버의 443 포트에 연결합니다서비스 터미널 구성

HTTPS 프로토콜을 사용하는 서버에는 디지털 인증서 세트가 있어야 합니다. 직접 만들거나 조직에 적용할 수 있습니다. 차이점은 본인이 발급한 인증서는 클라이언트의 확인을 거쳐야 계속 접속할 수 있지만, 신뢰할 수 있는 회사에서 적용한 인증서를 사용하는 경우 프롬프트 페이지가 팝업되지 않는다는 점입니다. 이 인증서는 실제로는 공개키와 개인키의 쌍입니다서버의 인증서를 클라이언트로 전송하세요

인증서는 실제로는 공개키이며, 인증서 발급 기관 등 많은 정보도 담고 있습니다. 인증서 및 만료 시간 Wait클라이언트는 서버 인증서를 구문 분석하고 확인합니다

이 작업 부분은 클라이언트의 TLS에 의해 수행됩니다. 먼저 다음과 같이 공개 키가 유효한지 확인합니다. 발급기관, 유효기간 등 예외사항이 발견되면 인증서에 문제가 있다는 경고창이 팝업됩니다. 인증서에 문제가 없으면 임의의 값이 생성됩니다. 그런 다음 인증서의 공개 키를 사용하여 임의의 값을 비대칭으로 암호화합니다클라이언트는 암호화된 정보를 서버에 전송합니다

이 부분은 인증서로 암호화된 임의의 값을 서버가 전송하도록 하는 것입니다. 이 임의의 값을 얻으면 클라이언트와 서버 사이의 향후 통신은 이 임의의 값을 통해 암호화 및 복호화될 수 있습니다서버는 정보를 복호화합니다

서버는 클라이언트가 보낸 암호화된 정보를 서버의 암호로 복호화합니다. 개인 키는 클라이언트가 전달한 임의의 값을 얻습니다-

서버는 정보를 암호화하고 정보를 보냅니다

소프트웨어, 많은 기능이 제공됩니다. 해당 모듈을 로드하면 해당 기능을 실현할 수 있습니다.

- 프로세스:

1. Apache 서버용 인증서를 신청합니다 2. Apache의 https 기능을 구성합니다

3. Apache에서 인증서를 적용하는 방법

1을 확인합니다. 인증서 발급

2. CentOS7을 사용하여 자체 서명된 인증서를 빠르게 생성하세요

[root@ansible certs]# pwd

/etc/pki/tls/certs

[root@ansible certs]# ls

ca-bundle.crt ca-bundle.trust.crt make-dummy-cert Makefile renew-dummy-cert

#取消makefile文件中对私钥文件的加密

[root@ansible certs]# vim Makefile

%.key:

umask 77 ; \

#/usr/bin/openssl genrsa -aes128 $(KEYLEN) > $@

/usr/bin/openssl genrsa $(KEYLEN) > $@

#生成证书

[root@ansible certs]# make Makefile httpds.crt3. Alibaba Cloud 및 기타 웹사이트를 통해 무료 인증서를 다운로드하세요(도메인 이름 필요)

apache의 https 기능 구성

mod_ssl 설치 소프트웨어 패키지 mod_ssl 소프트웨어 패키지를 설치하면 Apache가 자동으로 SSL 구성 파일 및 모듈을 생성합니다.

[root@CentOS8 ~]# rpm -ql mod_ssl /etc/httpd/conf.d/ssl.conf #ssl模块的配置文件 /etc/httpd/conf.modules.d/00-ssl.conf #加载ssl模块 /usr/lib/.build-id /usr/lib/.build-id/e6/046e586d8d19fb92e3f8484a62203e841c3e2a /usr/lib/systemd/system/httpd-init.service /usr/lib/systemd/system/httpd.socket.d/10-listen443.conf /usr/lib64/httpd/modules/mod_ssl.so #模块文件 /usr/libexec/httpd-ssl-gencerts /usr/libexec/httpd-ssl-pass-dialog /usr/share/man/man8/httpd-init.service.8.gz /var/cache/httpd/ssl

구성 파일 수정:

[root@CentOS8 ~]# vim /etc/httpd/conf.d/ssl.conf SSLCertificateFile /data/apache/apache1.crt #apache的证书文件 SSLCertificateKeyFile /data/apache/apache1.key #apache的私钥文件 SSLCertificateChainFile /etc/pki/tls/certs/server-chain.crt #apache的证书链文件 证书链文件:不指定证书链文件,它就不知道这个证书是谁颁发的。证书链就是上级CA的证书

확인:

확인을 위해 Windows 호스트 파일 설정

windows的hosts文件位置:C:\Windows\System32\drivers\etc 格式:ip地址 名字

위 내용은 Linux Apache에서 https를 구성하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7681

7681

15

15

1393

1393

52

52

1209

1209

24

24

91

91

11

11

73

73

19

19

VSCODE에 필요한 컴퓨터 구성

Apr 15, 2025 pm 09:48 PM

VSCODE에 필요한 컴퓨터 구성

Apr 15, 2025 pm 09:48 PM

대 코드 시스템 요구 사항 : 운영 체제 : Windows 10 이상, MacOS 10.12 이상, Linux 배포 프로세서 : 최소 1.6GHz, 권장 2.0GHz 이상의 메모리 : 최소 512MB, 권장 4GB 이상의 저장 공간 : 최소 250MB, 권장 1GB 및 기타 요구 사항 : 안정 네트워크 연결, Xorg/Wayland (LINUX)

Apr 16, 2025 pm 07:39 PM

Apr 16, 2025 pm 07:39 PM

메모장은 Java 코드를 직접 실행할 수는 없지만 다른 도구를 사용하여 명령 줄 컴파일러 (Javac)를 사용하여 Bytecode 파일 (filename.class)을 생성하면 달성 할 수 있습니다. Java Interpreter (Java)를 사용하여 바이트 코드를 해석하고 코드를 실행하고 결과를 출력하십시오.

vscode를 사용하는 방법

Apr 15, 2025 pm 11:21 PM

vscode를 사용하는 방법

Apr 15, 2025 pm 11:21 PM

Visual Studio Code (VSCODE)는 Microsoft가 개발 한 크로스 플랫폼, 오픈 소스 및 무료 코드 편집기입니다. 광범위한 프로그래밍 언어에 대한 가볍고 확장 성 및 지원으로 유명합니다. VSCODE를 설치하려면 공식 웹 사이트를 방문하여 설치 프로그램을 다운로드하고 실행하십시오. VScode를 사용하는 경우 새 프로젝트를 만들고 코드 편집, 디버그 코드, 프로젝트 탐색, VSCODE 확장 및 설정을 관리 할 수 있습니다. VSCODE는 Windows, MacOS 및 Linux에서 사용할 수 있으며 여러 프로그래밍 언어를 지원하며 Marketplace를 통해 다양한 확장을 제공합니다. 이점은 경량, 확장 성, 광범위한 언어 지원, 풍부한 기능 및 버전이 포함됩니다.

Linux의 주요 목적은 무엇입니까?

Apr 16, 2025 am 12:19 AM

Linux의 주요 목적은 무엇입니까?

Apr 16, 2025 am 12:19 AM

Linux의 주요 용도에는 다음이 포함됩니다. 1. 서버 운영 체제, 2. 임베디드 시스템, 3. 데스크탑 운영 체제, 4. 개발 및 테스트 환경. Linux는이 분야에서 뛰어나 안정성, 보안 및 효율적인 개발 도구를 제공합니다.

git의 창고 주소를 확인하는 방법

Apr 17, 2025 pm 01:54 PM

git의 창고 주소를 확인하는 방법

Apr 17, 2025 pm 01:54 PM

git 저장소 주소를 보려면 다음 단계를 수행하십시오. 1. 명령 줄을 열고 리포지토리 디렉토리로 이동하십시오. 2. "git remote -v"명령을 실행하십시오. 3. 출력 및 해당 주소에서 저장소 이름을 봅니다.

VSCODE 터미널 사용 튜토리얼

Apr 15, 2025 pm 10:09 PM

VSCODE 터미널 사용 튜토리얼

Apr 15, 2025 pm 10:09 PM

VSCODE 내장 터미널은 편집기 내에서 명령 및 스크립트를 실행하여 개발 프로세스를 단순화 할 수있는 개발 도구입니다. VSCODE 터미널 사용 방법 : 바로 가기 키 (CTRL/CMD)로 터미널을 엽니 다. 명령을 입력하거나 스크립트를 실행하십시오. 핫키 (예 : ctrl l)를 사용하여 터미널을 지우십시오). 작업 디렉토리 (예 : CD 명령)를 변경하십시오. 고급 기능에는 디버그 모드, 자동 코드 스 니펫 완료 및 대화식 명령 기록이 포함됩니다.

Laravel 설치 코드

Apr 18, 2025 pm 12:30 PM

Laravel 설치 코드

Apr 18, 2025 pm 12:30 PM

Laravel을 설치하려면 다음 단계를 순서대로 수행하십시오. Composer 설치 (MacOS/Linux 및 Windows) 설치 LARAVEL 설치 프로그램 새 프로젝트 시작 서비스 액세스 애플리케이션 (URL : http://127.0.1:8000) 데이터베이스 연결 (필요한 경우)을 설정하십시오.

vScode 이전 다음 바로 가기 키

Apr 15, 2025 pm 10:51 PM

vScode 이전 다음 바로 가기 키

Apr 15, 2025 pm 10:51 PM

vs 코드 1 단계/다음 단계 바로 가기 키 사용 : 1 단계 (뒤로) : Windows/Linux : Ctrl ←; MACOS : CMD ← 다음 단계 (앞으로) : Windows/Linux : Ctrl →; MACOS : CMD →