SpringBoot는 기밀 필드의 감도를 낮추기 위해 어떻게 주석을 사용자 정의합니까?

关于数据脱敏,网上的文章都是硬编码规则,比如对身份证,手机号,邮件地址等固定写法脱敏。本文在此基础上,拓展动态从数据库查出涉密关键字执行脱敏操作。

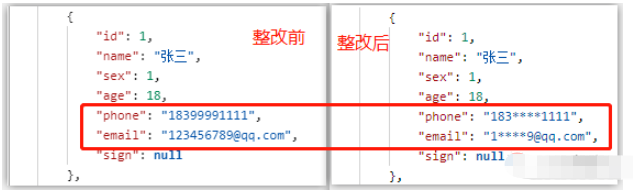

数据脱敏:把系统里的一些敏感数据进行加密处理后再返回,达到保护隐私作用,实现效果图如下:

其实要实现上面的效果,可能最先想到的方法是直接改每个controller接口,在返回数据前做一次加密处理,当然这个方法肯定是非常捞的。这里推荐用注解来实现,即高效又优雅,省时省力,支持扩展。

其实解决方案大体上分两种:

在拿到数据时就已经脱敏了(如在 mysql 查询时用 insert 函数进行隐藏)

拿到数据后在序列化的时候再进行脱敏(如用 fastjson、jackson)

这里我所选用的方案是第二种,即在接口返回数据前,在序列化的时候对敏感字段值进行处理,并且选用 jackson 的序列化来实现(推荐)

1. 创建隐私数据类型枚举:PrivacyTypeEnum

import lombok.Getter;

/**

* 隐私数据类型枚举

*

*/

@Getter

public enum PrivacyTypeEnum {

/**

* 自定义(此项需设置脱敏的范围)

*/

CUSTOMER,

/**

* 姓名

*/

NAME,

/**

* 身份证号

*/

ID_CARD,

/**

* 手机号

*/

PHONE,

/**

* 邮箱

*/

EMAIL,

/**

* 关键字

*/

KEYWORD

}2. 创建自定义隐私注解:PrivacyEncrypt

import com.fasterxml.jackson.annotation.JacksonAnnotationsInside;

import com.fasterxml.jackson.databind.annotation.JsonSerialize;

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

/**

* 自定义数据脱敏注解

*/

@Target(ElementType.FIELD) // 作用在字段上

@Retention(RetentionPolicy.RUNTIME) // class文件中保留,运行时也保留,能通过反射读取到

@JacksonAnnotationsInside // 表示自定义自己的注解PrivacyEncrypt

@JsonSerialize(using = PrivacySerializer.class) // 该注解使用序列化的方式

public @interface PrivacyEncrypt {

/**

* 脱敏数据类型(没给默认值,所以使用时必须指定type)

*/

PrivacyTypeEnum type();

/**

* 前置不需要打码的长度

*/

int prefixNoMaskLen() default 1;

/**

* 后置不需要打码的长度

*/

int suffixNoMaskLen() default 1;

/**

* 用什么打码

*/

String symbol() default "*";

}3. 创建自定义序列化器:PrivacySerializer

import com.fasterxml.jackson.core.JsonGenerator;

import com.fasterxml.jackson.databind.BeanProperty;

import com.fasterxml.jackson.databind.JsonMappingException;

import com.fasterxml.jackson.databind.JsonSerializer;

import com.fasterxml.jackson.databind.SerializerProvider;

import com.fasterxml.jackson.databind.ser.ContextualSerializer;

import com.zk.common.core.domain.enumerate.PrivacyTypeEnum;

import com.zk.common.core.utils.PrivacyUtil;

import java.io.IOException;

import java.util.Objects;

import lombok.AllArgsConstructor;

import lombok.NoArgsConstructor;

import org.apache.commons.lang3.StringUtils;

@NoArgsConstructor

@AllArgsConstructor

public class PrivacySerializer extends JsonSerializer<String> implements ContextualSerializer {

// 脱敏类型

private PrivacyTypeEnum privacyTypeEnum;

// 前几位不脱敏

private Integer prefixNoMaskLen;

// 最后几位不脱敏

private Integer suffixNoMaskLen;

// 用什么打码

private String symbol;

@Override

public void serialize(final String origin, final JsonGenerator jsonGenerator,

final SerializerProvider serializerProvider) throws IOException {

if (StringUtils.isNotBlank(origin) && null != privacyTypeEnum) {

switch (privacyTypeEnum) {

case CUSTOMER:

jsonGenerator.writeString(PrivacyUtil.desValue(origin, prefixNoMaskLen, suffixNoMaskLen, symbol));

break;

case NAME:

jsonGenerator.writeString(PrivacyUtil.hideChineseName(origin));

break;

case ID_CARD:

jsonGenerator.writeString(PrivacyUtil.hideIDCard(origin));

break;

case PHONE:

jsonGenerator.writeString(PrivacyUtil.hidePhone(origin));

break;

case EMAIL:

jsonGenerator.writeString(PrivacyUtil.hideEmail(origin));

break;

default:

throw new IllegalArgumentException("unknown privacy type enum " + privacyTypeEnum);

}

}

}

@Override

public JsonSerializer<?> createContextual(final SerializerProvider serializerProvider,

final BeanProperty beanProperty) throws JsonMappingException {

if (beanProperty != null) {

if (Objects.equals(beanProperty.getType().getRawClass(), String.class)) {

PrivacyEncrypt privacyEncrypt = beanProperty.getAnnotation(PrivacyEncrypt.class);

if (privacyEncrypt == null) {

privacyEncrypt = beanProperty.getContextAnnotation(PrivacyEncrypt.class);

}

if (privacyEncrypt != null) {

return new PrivacySerializer(privacyEncrypt.type(), privacyEncrypt.prefixNoMaskLen(),

privacyEncrypt.suffixNoMaskLen(), privacyEncrypt.symbol());

}

}

return serializerProvider.findValueSerializer(beanProperty.getType(), beanProperty);

}

return serializerProvider.findNullValueSerializer(null);

}

}这里是具体的实现过程,因为要脱敏的数据都是 String 类型的,所以继承 JsonSerializer 时的类型填 String

重写的 serialize 方法是实现脱敏的核心,根据类型 type 的不同去设置序列化后的值

重写的 createContextual 方法就是去读取我们自定义的 PrivacyEncrypt 注解,打造一个上下文的环境。

4. 隐私数据隐藏工具类:PrivacyUtil

public class PrivacyUtil {

/**

* 隐藏手机号中间四位

*/

public static String hidePhone(String phone) {

return phone.replaceAll("(\\d{3})\\d{4}(\\d{4})", "$1****$2");

}

/**

* 隐藏邮箱

*/

public static String hideEmail(String email) {

return email.replaceAll("(\\w?)(\\w+)(\\w)(@\\w+\\.[a-z]+(\\.[a-z]+)?)", "$1****$3$4");

}

/**

* 隐藏身份证

*/

public static String hideIDCard(String idCard) {

return idCard.replaceAll("(\\d{4})\\d{10}(\\w{4})", "$1*****$2");

}

/**

* 【中文姓名】只显示第一个汉字,其他隐藏为星号,比如:任**

*/

public static String hideChineseName(String chineseName) {

if (chineseName == null) {

return null;

}

return desValue(chineseName, 1, 0, "*");

}

/**

* 隐藏关键字

*

* @param context

* @return

*/

public static String hideKeyWord(String context) {

// SpringUtil.getBean()方法来源于hutool提供的工具类。网上也有很多spring静态获取bean的方法,没有hutool依赖的,可自行实现。

// 实际项目中,请替换为自己的Mapper或者Dao。这里是为大家提供动态获取数据库的示例写法。

SysSecurityFieldMapper sysSecurityFieldMapper = SpringUtil.getBean(SysSecurityFieldMapper.class);

List<SysSecurityFieldEntity> privacyKeyWord = sysSecurityFieldMapper.selectList(new LambdaQueryWrapper<SysSecurityFieldEntity>()

.eq(SysSecurityFieldEntity::getStatus, SecurityFieldConstant.STATUS_NORMAL));

if (CollectionUtils.isEmpty(privacyKeyWord)) {

return context;

}

for (int i = 0; i < privacyKeyWord.size(); i++) {

if (context.contains(privacyKeyWord.get(i).getKeyWord())) {

context = context.replaceAll(privacyKeyWord.get(i).getKeyWord(), "***");

}

}

return context;

}

// /**

// * 【身份证号】显示前4位, 后2位

// */

// public static String hideIdCard(String idCard) {

// return desValue(idCard, 4, 2, "*");

// }

// /**

// * 【手机号码】前三位,后四位,其他隐藏。

// */

// public static String hidePhone(String phone) {

// return desValue(phone, 3, 4, "*");

// }

/**

* 对字符串进行脱敏操作

* @param origin 原始字符串

* @param prefixNoMaskLen 左侧需要保留几位明文字段

* @param suffixNoMaskLen 右侧需要保留几位明文字段

* @param maskStr 用于遮罩的字符串, 如'*'

* @return 脱敏后结果

*/

public static String desValue(String origin, int prefixNoMaskLen, int suffixNoMaskLen, String maskStr) {

if (origin == null) {

return null;

}

StringBuilder sb = new StringBuilder();

for (int i = 0, n = origin.length(); i < n; i++) {

if (i < prefixNoMaskLen) {

sb.append(origin.charAt(i));

continue;

}

if (i > (n - suffixNoMaskLen - 1)) {

sb.append(origin.charAt(i));

continue;

}

sb.append(maskStr);

}

return sb.toString();

}

public static void main(String[] args) {

System.out.println(hideChineseName("张三三"));

}

}这个工具类其实可以自己定,根据自己的业务去扩展,提一点:

在自定义注解 PrivacyEncrypt 里,只有 type 的值为 PrivacyTypeEnum.CUSTOMER(自定义)时,才需要指定脱敏范围,即 prefixNoMaskLen 和 suffixNoMaskLen 的值,像邮箱、手机号这种隐藏格式都采用固定的

hideKeyWord() 方法中,SpringUtil.getBean()方法来源于hutool提供的工具类。网上也有很多spring静态获取bean的方法,没有hutool依赖的,可自行实现。实际项目中,请替换为自己的Mapper或者Dao。这里是为大家提供动态获取数据库的示例写法。

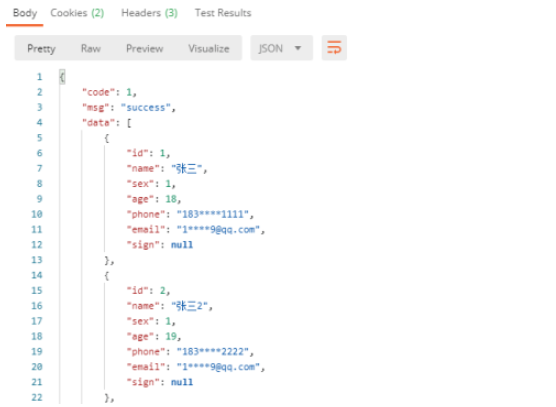

5. 注解使用

直接在需要脱敏的字段上加上注解,指定 type 值即可,如下:

@Data

public class People {

private Integer id;

private String name;

private Integer sex;

private Integer age;

@PrivacyEncrypt(type = PrivacyTypeEnum.PHONE) // 隐藏手机号

private String phone;

@PrivacyEncrypt(type = PrivacyTypeEnum.EMAIL) // 隐藏邮箱

private String email;

private String sign;

}测试效果图如下:

위 내용은 SpringBoot는 기밀 필드의 감도를 낮추기 위해 어떻게 주석을 사용자 정의합니까?의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7518

7518

15

15

1378

1378

52

52

81

81

11

11

53

53

19

19

21

21

68

68

Springboot가 Jasypt를 통합하여 구성 파일 암호화를 구현하는 방법

Jun 01, 2023 am 08:55 AM

Springboot가 Jasypt를 통합하여 구성 파일 암호화를 구현하는 방법

Jun 01, 2023 am 08:55 AM

Jasypt 소개 Jasypt는 개발자가 최소한의 노력으로 프로젝트에 기본 암호화 기능을 추가할 수 있게 해주며 암호화 작동 방식에 대한 깊은 이해가 필요하지 않은 단방향 및 양방향 암호화에 대한 높은 보안을 제공합니다. 표준 기반 암호화 기술. 비밀번호, 텍스트, 숫자, 바이너리 암호화... Spring 기반 애플리케이션, 개방형 API와의 통합에 적합하며 모든 JCE 공급자와 함께 사용할 수 있습니다... 다음 종속성을 추가합니다: com.github.ulisesbocchiojasypt-spring-boot-starter2. Jasypt의 이점은 코드가 유출되더라도 데이터 소스를 보장할 수 있어 시스템 보안을 보호합니다.

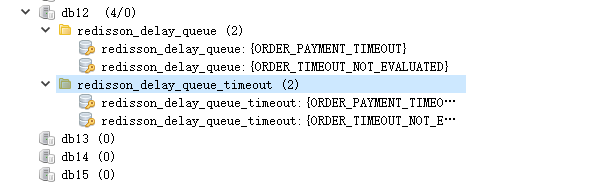

SpringBoot가 Redisson을 통합하여 지연 대기열을 구현하는 방법

May 30, 2023 pm 02:40 PM

SpringBoot가 Redisson을 통합하여 지연 대기열을 구현하는 방법

May 30, 2023 pm 02:40 PM

사용 시나리오 1. 주문이 성공적으로 이루어졌으나 30분 이내에 결제가 이루어지지 않았습니다. 결제 시간이 초과되어 주문이 자동으로 취소되었습니다. 2. 주문이 서명되었으며 서명 후 7일 동안 평가가 수행되지 않았습니다. 주문 시간이 초과되어 평가되지 않으면 시스템은 기본적으로 긍정적 평가로 설정됩니다. 3. 판매자가 5분 동안 주문을 받지 않으면 주문이 취소됩니다. 문자 메시지 알림이 전송됩니다... 지연이 길고 실시간 성능이 낮은 시나리오의 경우 작업 예약을 사용하여 정기적인 폴링 처리를 수행할 수 있습니다. 예: xxl-job 오늘은 다음을 선택하겠습니다.

Redis를 사용하여 SpringBoot에서 분산 잠금을 구현하는 방법

Jun 03, 2023 am 08:16 AM

Redis를 사용하여 SpringBoot에서 분산 잠금을 구현하는 방법

Jun 03, 2023 am 08:16 AM

1. Redis는 분산 잠금 원칙과 분산 잠금이 필요한 이유를 구현합니다. 분산 잠금에 대해 이야기하기 전에 분산 잠금이 필요한 이유를 설명해야 합니다. 분산 잠금의 반대는 독립형 잠금입니다. 다중 스레드 프로그램을 작성할 때 공유 변수를 동시에 작동하여 발생하는 데이터 문제를 방지하기 위해 일반적으로 잠금을 사용하여 공유 변수를 상호 제외합니다. 공유 변수의 사용 범위는 동일한 프로세스에 있습니다. 동시에 공유 리소스를 운영해야 하는 여러 프로세스가 있는 경우 어떻게 상호 배타적일 수 있습니까? 오늘날의 비즈니스 애플리케이션은 일반적으로 마이크로서비스 아키텍처입니다. 이는 하나의 애플리케이션이 여러 프로세스를 배포한다는 의미이기도 합니다. 여러 프로세스가 MySQL에서 동일한 레코드 행을 수정해야 하는 경우 잘못된 작업으로 인해 발생하는 더티 데이터를 방지하려면 배포가 필요합니다. 현재 소개할 스타일은 잠겨 있습니다. 포인트를 얻고 싶다

springboot가 파일을 jar 패키지로 읽은 후 파일에 액세스할 수 없는 문제를 해결하는 방법

Jun 03, 2023 pm 04:38 PM

springboot가 파일을 jar 패키지로 읽은 후 파일에 액세스할 수 없는 문제를 해결하는 방법

Jun 03, 2023 pm 04:38 PM

Springboot가 파일을 읽지만 jar 패키지로 패키징한 후 최신 개발에 액세스할 수 없습니다. springboot가 파일을 jar 패키지로 패키징한 후 파일을 읽을 수 없는 상황이 발생합니다. 그 이유는 패키징 후 파일의 가상 경로 때문입니다. 유효하지 않으며 읽기를 통해서만 액세스할 수 있습니다. 파일은 리소스 publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input 아래에 있습니다.

여러 테이블을 추가하기 위해 SQL 문을 사용하지 않고 Springboot+Mybatis-plus를 구현하는 방법

Jun 02, 2023 am 11:07 AM

여러 테이블을 추가하기 위해 SQL 문을 사용하지 않고 Springboot+Mybatis-plus를 구현하는 방법

Jun 02, 2023 am 11:07 AM

Springboot+Mybatis-plus가 다중 테이블 추가 작업을 수행하기 위해 SQL 문을 사용하지 않을 때 내가 직면한 문제는 테스트 환경에서 생각을 시뮬레이션하여 분해됩니다. 매개 변수가 있는 BrandDTO 개체를 생성하여 배경으로 매개 변수 전달을 시뮬레이션합니다. Mybatis-plus에서 다중 테이블 작업을 수행하는 것은 매우 어렵다는 것을 Mybatis-plus-join과 같은 도구를 사용하지 않으면 해당 Mapper.xml 파일을 구성하고 냄새나고 긴 ResultMap만 구성하면 됩니다. 해당 SQL 문을 작성합니다. 이 방법은 번거로워 보이지만 매우 유연하며 다음을 수행할 수 있습니다.

SpringBoot와 SpringMVC의 비교 및 차이점 분석

Dec 29, 2023 am 11:02 AM

SpringBoot와 SpringMVC의 비교 및 차이점 분석

Dec 29, 2023 am 11:02 AM

SpringBoot와 SpringMVC는 모두 Java 개발에서 일반적으로 사용되는 프레임워크이지만 둘 사이에는 몇 가지 분명한 차이점이 있습니다. 이 기사에서는 이 두 프레임워크의 기능과 용도를 살펴보고 차이점을 비교할 것입니다. 먼저 SpringBoot에 대해 알아봅시다. SpringBoot는 Spring 프레임워크를 기반으로 하는 애플리케이션의 생성 및 배포를 단순화하기 위해 Pivotal 팀에서 개발되었습니다. 독립 실행형 실행 파일을 구축하는 빠르고 가벼운 방법을 제공합니다.

SpringBoot가 Redis를 사용자 정의하여 캐시 직렬화를 구현하는 방법

Jun 03, 2023 am 11:32 AM

SpringBoot가 Redis를 사용자 정의하여 캐시 직렬화를 구현하는 방법

Jun 03, 2023 am 11:32 AM

1. RedisAPI 기본 직렬화 메커니즘인 RedisTemplate1.1을 사용자 정의합니다. API 기반 Redis 캐시 구현은 데이터 캐싱 작업에 RedisTemplate 템플릿을 사용합니다. 여기서 RedisTemplate 클래스를 열고 클래스의 소스 코드 정보를 봅니다. 키 선언, 값의 다양한 직렬화 방법, 초기 값은 비어 있음 @NullableprivateRedisSe

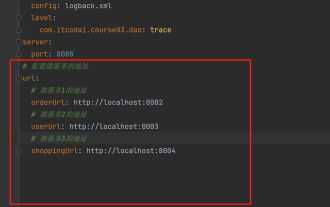

springboot에서 application.yml의 값을 얻는 방법

Jun 03, 2023 pm 06:43 PM

springboot에서 application.yml의 값을 얻는 방법

Jun 03, 2023 pm 06:43 PM

프로젝트에서는 일부 구성 정보가 필요한 경우가 많습니다. 이 정보는 테스트 환경과 프로덕션 환경에서 구성이 다를 수 있으며 실제 비즈니스 상황에 따라 나중에 수정해야 할 수도 있습니다. 이러한 구성은 코드에 하드 코딩할 수 없습니다. 예를 들어 이 정보를 application.yml 파일에 작성할 수 있습니다. 그렇다면 코드에서 이 주소를 어떻게 얻거나 사용합니까? 2가지 방법이 있습니다. 방법 1: @Value 주석이 달린 ${key}를 통해 구성 파일(application.yml)의 키에 해당하는 값을 가져올 수 있습니다. 이 방법은 마이크로서비스가 상대적으로 적은 상황에 적합합니다. 프로젝트, 업무가 복잡할 때는 논리