IPsec 기반의 동적 P2P-GRE란 무엇입니까?

R1(config)#int f0/0

R1(config-if)#ip 추가 12.1.1.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)# 종료

R1(config)#int f0/1

R1(config-if)#ip 추가 10.1.1.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)#exit

R1(config)#ip 경로 0.0.0.0 0.0.0.0 12.1.1.2

R3(config)#int f0/0

R3(config-if)#ip 추가 192.168.1.3 255.255.255.0

R3( config-if)#no sh

R3(config-if)#exit

R3(config)#int f0/1

R3(config-if)#ip 주소 dhcp

R3(config-if)#no sh

R3(config-if)#exit

R3(config)#int 루프백 0

R3(config-if)#ip add 3.3.3.3 255.255.255.255

R3(config-if)#exit

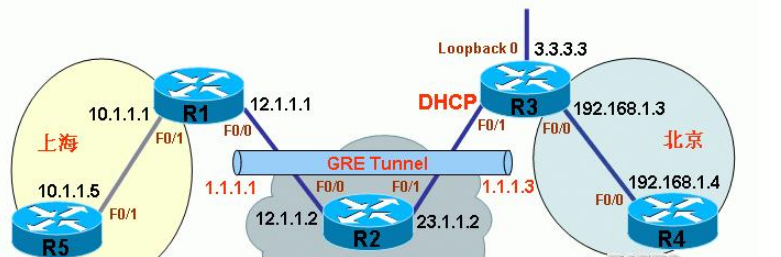

참고: 인터넷에 연결된 R3의 인터페이스 F0/1에서 DHCP를 활성화하여 주소를 동적으로 가져오므로 F0/1의 IP 주소를 미리 알 수 없도록 하고 루프백 0(주소 3.3.3.3/32)을 다음과 같이 생성합니다. 로컬 주소. 피어 p2p GRE 터널의 소스 주소입니다.

(1) 끝점이 R3인 R1에서 p2p GRE 터널을 구성합니다.

R1(config)#interfacetunnel 1

R1(config-if)#ip 주소 1.1.1.1 255.255.255.0

R1(config - if)#터널 소스 12.1.1.1

R1(config-if)#터널 대상 3.3.3.3

R1(config-if)#exit

R1(config)#ip 경로 3.3.3.3 255.255.255.255 12.1. 1.2

설명: R1부터 R3까지의 p2p GRE 터널 인터페이스 번호는 1, 터널 주소는 1.1.1.1, 터널의 소스 지점은 외부 네트워크 인터페이스 주소 12.1.1.1, 터널의 끝점은 R3 3.3.3.3의 Loopback 0 인터페이스 주소(터널 끝점 주소는 인터넷에서 라우팅할 수 없지만)가 구성 규칙이기 때문에 3.3.3.3/32를 자신의 인터넷 출구로 가리키도록 정적 경로를 작성해야 합니다.

R3(config)#int 터널 3

R3(config-if)#ip 주소 1.1.1.3 255.255.255.0

R3(config-if)#tunnel 소스 루프백 0

R3(config-if)#tunnel 대상 12.1.1.1

R3(config-if)#exit

설명: R3에서 R1까지의 p2p GRE 터널 인터페이스 번호는 3이고, 터널 주소는 1.1.1.3이며, 터널의 소스 지점은 루프백 0 인터페이스입니다. 주소 3.3.3.3. 터널의 끝점은 R1의 외부 네트워크 인터페이스 주소 12.1.1.1입니다.

R1(config)#crypto isakmp 정책 1

R1(config-isakmp)#암호화 3des

R1(config-isakmp)#hash sha

R1(config-isakmp)#인증 사전 공유

R1( config-isakmp)#그룹 2

R1(config-isakmp)#exit

R1(config)#crypto isakmp 키 0 cisco123 주소 0.0.0.0 0.0.0.0

R1(config)#crypto ipsec 변환 세트 ccie esp -3des esp-sha-hmac

R1(cfg-crypto-trans)#exit

R1(config)#crypto 동적-맵 ddd 10

R1(config-crypto-map)#set 변환-세트 ccie

R1(config-crypto-map)#exit

R1(config)#crypto map mymap 10 ipsec-isakmp 동적 ddd

R1(config)#crypto map mymap 로컬 주소 fastEthernet 0/0

R1(config)#

R1(config)#int f0/0

R1(config-if)#crypto map mymap

R1(config-if)#exit

*Mar 1 00:32:44.307: %CRYPTO-6-ISAKMP_ON_OFF : ISAKMP is ON

R1(config)#

참고: 고정 IP 측 R1의 구성은 "crypto map mymap local-address fastEthernet"이라는 추가 명령이 있다는 점에서 동적 LAN-to-LAN ×××와 약간 다릅니다. "0/0", 본 실험 환경에서 사용된 IOS 버전은 12.2(13)T보다 높기 때문에 Crypto 맵은 물리적 인터페이스에만 적용할 수 있으며 GRE 터널 인터페이스에는 적용할 필요가 없습니다.

R3(config)#crypto isakmp 정책 1

R3(config-isakmp)#암호화 3des

R3(config-isakmp)#hash sha

R3(config-isakmp)#인증 사전 공유

R3(config-isakmp)#그룹 2

R3(config-isakmp)#exit

R3(config)#crypto isakmp 키 0 cisco123 주소 12.1.1.1

R3(config)#crypto ipsec 변환 세트 ccie esp-3des esp-sha-hmac

R3(cfg-crypto-trans)#exit

R3(config)#access-list 100 허용 gre 호스트 3.3.3.3 호스트 12.1.1.1 R3(config)#

R3(config)#crypto map l2l 1 ipsec-isakmp

R3(config-crypto-map)#set 피어 12.1.1.1

R3(config-crypto-map)#set 변환 설정 ccie

R3(config-crypto-map)#일치 주소 100

R3(config-crypto-map)#exit

R3(config)#crypto map l2l 로컬 주소 f0/1

R3( config)#int f0/1

R3(config-if)#crypto map l2l

R3(config-if)#

*Mar 1 00:32:58.907: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

R3(config-if)#

설명: 동적 IP 측 R3 구성은 "crypto map l2l local-address f0/1 "라는 추가 명령이 있다는 점에서 일반 LAN-to-LAN ×××와 약간 다릅니다. 본 실험 환경에서 사용된 IOS 버전은 12.2(13)T 이상이므로 Crypto 맵은 물리적 인터페이스에만 적용 가능하며 GRE 터널 인터페이스에는 적용할 필요가 없습니다.

참고: 트래픽이 어떻게 전송되든 IPsec 환경을 통한 동적 p2p GRE에서는 먼저 데이터를 동적 IP에서 고정 IP 측으로 전송해야 하기 때문에 ISAKMP SA를 설정할 수 없습니다. 그렇지 않으면 GRE 터널을 설정할 수 없으며 × ××를 완료할 수 없습니다.

동적 라우팅 프로토콜 구성

위 내용은 IPsec 기반의 동적 P2P-GRE란 무엇입니까?의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7564

7564

15

15

1386

1386

52

52

87

87

11

11

61

61

19

19

28

28

100

100