웹사이트 취약점 복구: 웹쉘 취약점 패치 업로드 분석 예시

SINE Security에서는 고객의 웹사이트에 대한 웹사이트 취약점 탐지 및 복구 작업을 수행하던 중 해당 웹사이트에 심각한 SQL 인젝션 취약점이 있음을 발견했으며 웹셸 웹사이트에 트로이 목마 파일 취약점을 업로드했습니다. 해당 웹사이트는 CMS 시스템을 사용하고 PHP 언어로 개발되었으며 mysql 데이터베이스 아키텍처를 가지고 있었습니다. . 이 웹사이트의 소스 코드는 현재 오픈 소스입니다.

어떤 CMS는 유료 지식 제공에 중점을 둔 소셜 CMS 시스템입니다. 현재 인터넷에서는 유료 지식에 대한 수요가 높습니다. 이 시스템은 문서를 공유하고 유료로 다운로드하며 지식 콘텐츠를 게시할 수 있습니다. 사용자가 숨길 수 있으며, 유료 고객이 읽을 수 있습니다. 코드가 비교적 간소화되어 웹마스터들 사이에서 인기가 높습니다. 이 웹사이트의 취약점은 주로 압축 패키지가 업로드될 때 발생합니다. zip 패키지에 있는 웹셸을 지정된 디렉터리에 압축을 풀기 위해 악성 압축해제 코드가 구성되어 취약점이 발생합니다. 이 CMS에도 SQL 주입 취약점이 있습니다. 취약점을 하나씩 자세히 분석해 보겠습니다.

SQL 주입 취약점 세부정보 및 복구 계획

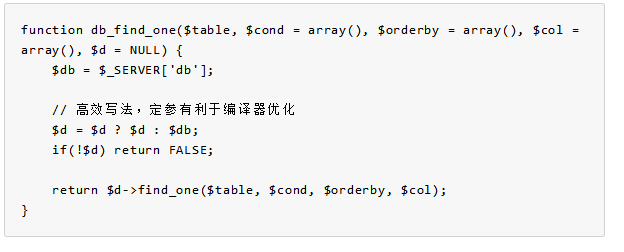

웹사이트의 코드 데이터베이스 구성 파일을 보고 데이터베이스 연결 기능이 pdo 모드를 사용하는 것을 확인하세요. 코드를 주의 깊게 추적하면 일부 특수 기호도 탈출 작업에 사용되는 것을 알 수 있습니다. . , 일부 SQL 주입 코드는 포괄적인 보안 필터링에 적합하지 않아 SQL 주입 공격이 발생합니다.

위 코드에서는 cond 함수를 중점적으로 살펴보겠습니다. 코드를 검토하면 이 함수가 프런트엔드 사용자가 작성한 값을 연결하는 데 사용되는 것으로 확인됩니다. 프런트엔드 사용자가 악성 코드를 제출하면 SQL 문을 연결하고 해당 값을 변수로 전달합니다. IN 등의 SQL문과 함께 덮어쓰기 작업을 수행하여 데이터베이스를 공격하고, 데이터베이스의 계정 비밀번호를 확인하고, 데이터베이스를 수정하는 등의 작업을 수행할 수 있습니다.

SQL 주입 취약점을 해결하려면 GET 요청 및 POST 요청에서 잘못된 문자 입력을 필터링해야 합니다. '세미콜론 필터링 --%20 특수 문자 필터링, 작은따옴표 필터링, % 퍼센트 기호 및 필터링, 탭 키 값 등 보안 필터링을 필터링합니다. 일부 불법 매개변수가 전송 및 구성되는 것을 방지하려면 PHP 매직을 활성화하세요.

웹사이트 업로드 시 Webshell 취약점

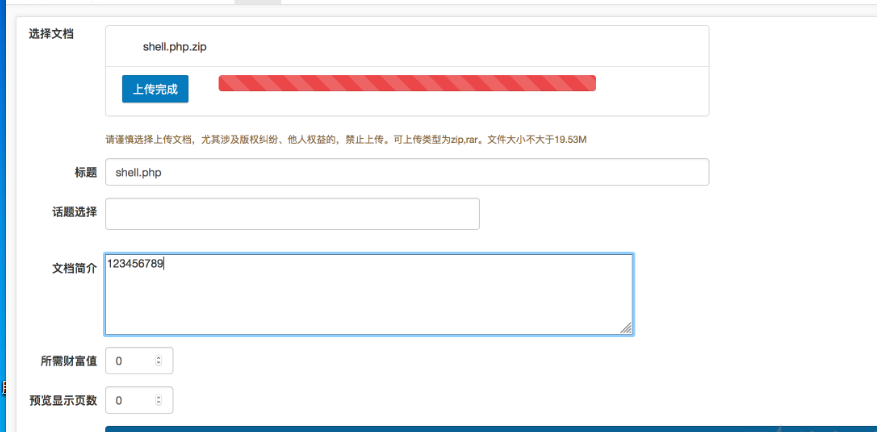

웹사이트는 일반 사용자이기도 한 무료 등록 사용자에게 공개되어 있습니다. 업로드 기능에 대한 종합적인 보안 점검 중 zip 압축 패키지 업로드 시 취약점이 발견되었습니다. 및 기타 파일은 검토가 필요하지만 zip이 데이터베이스에 직접 기록되어 있습니다. 위에서 발견한 sql 주입 취약점을 통해 데이터베이스를 확인하면 zip의 파일 주소를 알 수 있습니다.

웹셸 업로드 방법은 SQL 인젝션 취약점을 통해 웹사이트 백엔드의 관리자 계정과 비밀번호를 쿼리하고, 웹사이트 백엔드에 로그인하면 백엔드의 모든 기능에 허점은 없지만, 소스코드를 보면 , zip 파일을 편집할 수 있는 섹션을 찾았습니다. 압축 해제된 함수 코드는 사용자 권한을 사용하지 않고도 압축을 풀 수 있습니다. 그런 다음 압축 해제된 코드 파일에 직접 액세스하기 위한 매개변수를 구성하고 zip 파일을 현재 파일로 직접 압축 해제할 수 있습니다. 그런 다음 zip 파일을 현재 파일에 넣습니다. webshell Trojan을 업로드하세요.

웹사이트 업로드 취약점 복구에 대해서는 관리자가 압축해제 기능을 끄거나, 압축해제된 파일에 대한 권한을 관리자 사용자에게 있는지, 아니면 일반 회원에게 압축해제 권한이 있는지 확인하는 것이 좋습니다. 문서를 수정하고 권한 할당을 합리적으로 조정한 다음 업로드된 디렉터리에 스크립트 없는 권한을 설정하여 웹셸 트로이 목마 백도어가 실행되지 않도록 합니다. 웹사이트 취약점 복구에 익숙하지 않다면 웹사이트 취약점 복구에 도움을 줄 수 있는 전문 웹사이트 보안업체를 찾는 것이 좋습니다. 중국에서는 Sinesafe, Green Alliance, Venus Star 및 기타 보안업체가 더 전문적입니다.

위 내용은 웹사이트 취약점 복구: 웹쉘 취약점 패치 업로드 분석 예시의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7342

7342

9

9

1627

1627

14

14

1352

1352

46

46

1265

1265

25

25

1210

1210

29

29

nginx 로드 밸런싱에서 웹셸 업로드를 구현하는 방법

May 16, 2023 am 08:16 AM

nginx 로드 밸런싱에서 웹셸 업로드를 구현하는 방법

May 16, 2023 am 08:16 AM

시나리오 설명에서는 실제 프로덕션 환경에 RCE 취약점이 있다고 가정하고 이를 통해 WebShell 환경을 설치할 수 있습니다. 먼저 GetHub에서 취약한 이미지를 가져오기 전에 Centos에 nginx와 tomcat을 미리 설치해야 합니다. nginx 및 tomcat 구성 파일을 구성하고 docker를 사용하여 이미지를 풀다운한 후 취약점을 재현합니다. 1. 먼저 docker 환경을 설정합니다. 2. tomcat에 액세스할 수 있는지 테스트합니다. 위 그림에서 볼 수 있듯이 백엔드 tomcat에 액세스할 수 있습니다. 3. docker에서 nginx 리버스 프록시의 로드 밸런싱을 확인합니다. docker .jsp 텍스트의 lbsnode1에서 개미를 확인하세요.

모제사격장 WebShell 파일 업로드 취약점의 출처를 분석하고 추적하는 방법

Jun 01, 2023 am 08:55 AM

모제사격장 WebShell 파일 업로드 취약점의 출처를 분석하고 추적하는 방법

Jun 01, 2023 am 08:55 AM

1. URL을 열어보니 업로드 페이지인 것으로 확인되었습니다. 2. 접미사 php로 파일을 직접 업로드했으나 업로드할 수 없는 것으로 확인되었습니다. 3. BurpSuite를 사용하여 패킷을 캡처하고 접미사를 변경합니다. php5라는 접미사가 붙은 업로드된 파일을 우회합니다. 4. 부엌칼을 사용하여 연결합니다. var/www/html 디렉터리에서 KEY가 있는 파일을 찾습니다. 업로드 페이지이기도 한 다른 URL이지만 업로드 목록이 설정되어 있습니다. 6을 통해 접미사가 .gif.jpg.png인 파일만 업로드하도록 허용합니다. txt 한 문장의 트로이 목마를 작성하고 접미사를 jpg7로 변경합니다. 업로드 시 BurpSiuit를 사용하여 패킷을 캡처하고 표시할 파일 접미사를 수정합니다.

Pagoda 패널의 WebShell 보안 설정

Jun 21, 2023 pm 04:35 PM

Pagoda 패널의 WebShell 보안 설정

Jun 21, 2023 pm 04:35 PM

인터넷 보안 문제가 점점 중요해지면서 주요 웹사이트와 애플리케이션의 보안이 점점 더 중요한 문제가 되었습니다. 특히 웹사이트 운영 및 유지 관리에는 유지 관리를 위해 WebShell과 같은 도구가 필요한 경우가 많습니다. 그러나 WebShell은 해커가 자주 사용하며 공격자의 침입 진입점이 됩니다. 이 문서에서는 웹사이트 관리자가 사이트 보안을 향상하는 데 도움이 되는 Pagoda 패널의 WebShell 보안 설정을 소개합니다. 1. WebShell의 개념과 일반적인 용도 1. 개념 WebShell은

Empire CMS 프레임워크의 Webshell에 대한 간략한 토론

Mar 16, 2021 am 10:48 AM

Empire CMS 프레임워크의 Webshell에 대한 간략한 토론

Mar 16, 2021 am 10:48 AM

이 기사에서는 Empire CMS 프레임워크의 Webshell을 소개합니다. 도움이 필요한 친구들이 모두 참고할 수 있기를 바랍니다.

WebShell 트래픽 탐지에 대한 WAF의 성능 분석은 무엇입니까?

May 16, 2023 pm 07:47 PM

WebShell 트래픽 탐지에 대한 WAF의 성능 분석은 무엇입니까?

May 16, 2023 pm 07:47 PM

로컬 환경 설정 보관된 스크린샷으로 판단하면 상대방의 PHP 버전은 5.6.40이므로 apache+php5.6.40의 테스트 환경을 설정하고자 합니다. virtualbox를 열고 centos 이미지 시스템에 대한 링크를 복사한 후 다음 과정에 따라 구성합니다. 1.apacheyuminstall-yhttpdhttpdhttpd-v서버 버전 설치:Apache/2.4.6(CentOS)서버 빌드:Aug8201911:41:182.php5.6yum-yinstallepel-releaserpm-Uvh 설치https://mi

웹쉘 업로드 추적성 이벤트 분석 예시

May 12, 2023 pm 02:43 PM

웹쉘 업로드 추적성 이벤트 분석 예시

May 12, 2023 pm 02:43 PM

우선 내가 해야 할 일은 업로드된 위치가 어디에 나오는지 찾아보는 것이 아니라는 점을 이해한다. 서버에 로그인하여 웹셸 검사와 타인의 침입 여부를 확인하는 검사를 해야 한다. 백도어 등 신고된 IP 주소는 저희 회사의 IP 주소임에도 불구하고 몇 개의 웹쉘이 누락되어 다른 사람이 성공적으로 업로드했지만 감지되지 않는 경우, 서버가 침입당했다면 어떻게 해야 할까요? 그래서 서버를 점검하러 올라가서 이 웹쉘 킬링 툴을 업로드하고, netstat-anpt와 iptables-L을 사용해 백도어가 설치되어 있는지 확인하고, CPU를 점유하는 마이닝 프로그램이 있는지 확인하는 등의 작업을 하게 됩니다. 여기서 자세히 설명하지 마세요. 다행히 서버는 손상되지 않았고, 이후

난독화된 변형에 대한 웹쉘 분석이란 무엇입니까?

May 19, 2023 pm 11:07 PM

난독화된 변형에 대한 웹쉘 분석이란 무엇입니까?

May 19, 2023 pm 11:07 PM

웹쉘이란 무엇입니까? 처음에는 웹서버 관리자가 서버를 원격으로 관리하기 위해 사용하는 스크립트 종류의 약어로 Webshell을 자주 사용했습니다. 나중에 일부 Webshell 관리 도구가 탄생하면서 웹 권한을 얻는 과정이 크게 단순화되어 점차 웹 침입 도구 스크립트라고 불렸습니다. Webshell은 취약점과 다르지만 애플리케이션 취약점이나 서버 취약점(파일 업로드 취약점, 파일 포함 취약점 등)을 이용하여 스크립트 파일을 서버에 업로드하여 후속 악용을 위한 침투 테스트 및 TA0002Execution(실행)에 속합니다. ) ATT&CK 단계. 그림 1TA0002 참조 소스: https

웹사이트 취약점 복구: 웹쉘 취약점 패치 업로드 분석 예시

May 30, 2023 pm 01:49 PM

웹사이트 취약점 복구: 웹쉘 취약점 패치 업로드 분석 예시

May 30, 2023 pm 01:49 PM

SINE Security에서는 고객의 웹사이트에 대한 웹사이트 취약점 탐지 및 복구 작업을 수행하던 중 해당 웹사이트에 심각한 SQL 인젝션 취약점이 있음을 발견했으며, 해당 웹사이트는 CMS 시스템을 사용하고 PHP 언어로 개발되었으며 mysql 데이터베이스 아키텍처를 사용하고 있었습니다. 이 웹사이트의 소스 코드는 현재 오픈 소스입니다. 특정 CMS는 유료 지식 제공에 초점을 맞춘 소셜 CMS 시스템으로, 현재 인터넷에서는 지식에 대한 결제 수요가 높습니다. 이 시스템은 사용자가 게시한 지식 콘텐츠를 유료로 다운로드할 수 있습니다. 유료 고객에게 읽어보세요. 코드는 상대적으로 간결하며 대부분의 웹마스터가 선호합니다. 이 웹사이트의 취약점은 주로 압축 패키지를 업로드하고 zip 패키지의 w를 참조하는 악성 압축 해제 코드를 구성할 때 발생합니다.