Linux 시스템에서 로그인 시간 초과 및 액세스 제한 문제를 처리하는 방법

Linux 시스템에서는 로그인 시간 초과 및 액세스 제한 문제가 매우 일반적입니다. 이러한 문제는 시스템 리소스 낭비로 이어질 수 있으며 심지어 시스템 보안에 숨겨진 특정 위험을 가져올 수도 있습니다. 따라서 이러한 문제를 신속하고 효과적으로 처리하는 것이 매우 중요합니다. 이 문서에서는 Linux 시스템에서 로그인 시간 초과 및 액세스 제한 문제를 처리하는 방법을 소개합니다.

먼저 로그인 시간 초과 문제는 시스템의 로그인 시간 초과 문제를 수정하여 해결할 수 있습니다. Linux 시스템에서는 /etc/login.defs 파일을 수정하여 설정할 수 있습니다. 이 파일에는 시스템의 로그인 시간 초과를 나타내는 LOGIN_TIMEOUT이라는 매개변수가 있습니다. 60초, 120초 등 실제 요구 사항에 따라 합리적인 값으로 설정할 수 있습니다. 설정이 완료된 후 login 서비스를 다시 시작해야 설정이 적용됩니다. /etc/login.defs文件来进行设置。在该文件中,有一个参数叫做LOGIN_TIMEOUT,表示系统的登录超时时间。我们可以根据实际需求将其设置为合理的值,比如说60秒或者120秒。设置完毕后,需要重新启动login服务,使设置生效。

除了系统的默认登录超时时间外,我们还可以针对具体的用户进行个性化的设置。在用户的家目录下,有一个.bashrc文件。在该文件中,我们可以使用TMOUT变量来设置具体用户的登录超时时间。比如说,我们可以将该变量设置为300秒,表示用户在300秒内没有操作的话,系统将自动退出该用户的登录会话。

其次,访问限制问题也是需要我们重视的。特别是在多用户的情况下,我们需要合理地限制每个用户对系统的访问权限,确保系统安全。在Linux系统中,我们可以使用/etc/security/access.conf文件来进行访问控制设置。

在access.conf文件中,我们可以使用-:和+:来控制用户或者主机的访问权限。比如说,-:user1:ALL表示禁止user1用户访问系统的所有资源,而+ :@group1:ALL则表示允许group1组的所有成员访问系统的所有资源。可以根据实际需求,设置合理的访问控制规则。

此外,我们还可以使用防火墙来限制系统的访问。在Linux系统中,可以使用iptables命令来设置防火墙规则。比如说,使用iptables -A INPUT -s 192.168.0.0/24 -j DROP可以禁止来自192.168.0.0/24网段的访问。

除了防火墙,我们还可以使用其他的安全工具来进一步加强系统的安全性,比如说fail2ban。fail2ban

.bashrc 파일이 있습니다. 이 파일에서는 TMOUT 변수를 사용하여 특정 사용자에 대한 로그인 시간 제한을 설정할 수 있습니다. 예를 들어, 이 변수를 300초로 설정할 수 있습니다. 즉, 사용자가 300초 이내에 작동하지 않으면 시스템이 자동으로 사용자의 로그인 세션에서 로그아웃됩니다. 둘째, 접근 제한 문제에도 주의가 필요합니다. 특히 사용자가 여러 명인 경우 시스템 보안을 보장하기 위해 시스템에 대한 각 사용자의 액세스 권한을 합리적으로 제한해야 합니다. Linux 시스템에서는 /etc/security/access.conf 파일을 사용하여 액세스 제어 설정을 수행할 수 있습니다. 🎜🎜access.conf 파일에서 -: 및 +:를 사용하여 사용자 또는 호스트의 액세스 권한을 제어할 수 있습니다. 예를 들어, -:user1:ALL은 user1 사용자가 시스템의 모든 리소스에 액세스하는 것이 금지되어 있음을 의미하는 반면, + :@group1:ALL은 이는 + :@group1:ALL이 code>group1 그룹의 모든 구성원이 시스템의 모든 리소스에 액세스할 수 있음을 의미합니다. 실제 필요에 따라 합리적인 액세스 제어 규칙을 설정할 수 있습니다. 🎜🎜또한 방화벽을 사용하여 시스템에 대한 액세스를 제한할 수도 있습니다. Linux 시스템에서는 iptables 명령을 사용하여 방화벽 규칙을 설정할 수 있습니다. 예를 들어 iptables -A INPUT -s 192.168.0.0/24 -j DROP를 사용하여 192.168.0.0/24 네트워크 세그먼트의 액세스를 방지합니다. 🎜🎜방화벽 외에도 fail2ban과 같은 다른 보안 도구를 사용하여 시스템 보안을 더욱 강화할 수도 있습니다. fail2ban은 악의적인 로그인 시도를 방지하기 위해 시스템 로그 정보를 기반으로 방화벽 규칙을 동적으로 수정할 수 있는 로그 분석 기반 보호 도구입니다. 적절한 규칙을 설정하면 로그인 실패 후 IP 주소를 자동으로 차단하는 기능을 구현할 수 있습니다. 🎜🎜요약하자면, Linux 시스템의 로그인 시간 초과 및 액세스 제한 문제를 처리하기 위해 시스템의 로그인 시간 초과를 조정하고, 특정 사용자에 대한 설정을 개인화하고, 액세스 제어 및 방화벽 규칙을 사용하여 시스템 액세스를 제한할 수 있습니다. 동시에 보안 도구를 사용하여 시스템 보안을 강화할 수도 있습니다. 이러한 방법을 통해 Linux 시스템의 로그인 시간 초과 및 액세스 제한 문제를 효과적으로 처리하고 시스템 보안 및 리소스 활용도를 향상시킬 수 있습니다. 🎜위 내용은 Linux 시스템에서 로그인 시간 초과 및 액세스 제한 문제를 처리하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7675

7675

15

15

1393

1393

52

52

1207

1207

24

24

91

91

11

11

73

73

19

19

Linux에서 작업 관리자 사용

Aug 15, 2024 am 07:30 AM

Linux에서 작업 관리자 사용

Aug 15, 2024 am 07:30 AM

Linux 초보자들이 자주 묻는 질문이 있습니다. "Linux에 작업 관리자가 있나요?", "Linux에서 작업 관리자를 여는 방법은 무엇입니까?" Windows 사용자는 작업 관리자가 매우 유용하다는 것을 알고 있습니다. Windows에서는 Ctrl+Alt+Del을 눌러 작업 관리자를 열 수 있습니다. 이 작업 관리자는 실행 중인 모든 프로세스와 이들이 소비하는 메모리를 표시하며, 작업 관리자 프로그램에서 프로세스를 선택하고 종료할 수 있습니다. Linux를 처음 사용하면 Linux의 작업 관리자와 동일한 기능도 찾을 수 있습니다. Linux 전문가는 명령줄을 사용하여 프로세스, 메모리 소비 등을 찾는 것을 선호하지만 반드시 그럴 필요는 없습니다.

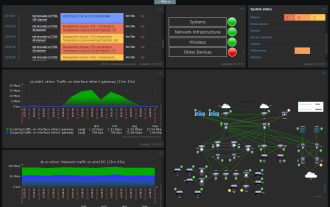

Zabbix 중국 모니터링 서버에서 그래프와 차트가 왜곡되어 표시되는 문제를 해결합니다.

Jul 31, 2024 pm 02:10 PM

Zabbix 중국 모니터링 서버에서 그래프와 차트가 왜곡되어 표시되는 문제를 해결합니다.

Jul 31, 2024 pm 02:10 PM

Zabbix의 중국어 지원은 그다지 좋지 않지만 때로는 관리 목적으로 중국어를 선택하는 경우가 있습니다. Zabbix가 모니터링하는 웹 인터페이스에서 그래픽 아이콘 아래의 중국어는 잘못된 것이며 글꼴을 다운로드해야 합니다. 예를 들어 "Microsoft Yahei", "Microsoft Yahei.ttf"의 이름은 "msyh.ttf"이고, 다운로드한 글꼴을 /zabbix/fonts/fonts에 업로드하고 /zabbix/include/defines.inc.php에서 두 문자를 수정합니다. 파일 정의('ZBX_GRAPH_FONT_NAME','DejaVuSans');define('ZBX_FONT_NAME'

Linux 사용자의 등록 날짜를 확인하는 데 도움이 되는 7가지 방법

Aug 24, 2024 am 07:31 AM

Linux 사용자의 등록 날짜를 확인하는 데 도움이 되는 7가지 방법

Aug 24, 2024 am 07:31 AM

Linux 시스템에서 계정 생성 날짜를 확인하는 방법을 알고 계셨습니까? 알고 있다면 무엇을 할 수 있습니까? 성공하셨나요? 그렇다면 어떻게 해야 합니까? 기본적으로 Linux 시스템은 이 정보를 추적하지 않습니다. 그렇다면 이 정보를 얻을 수 있는 다른 방법은 무엇입니까? 내가 왜 이것을 확인하고 있는지 물어볼 수 있습니다. 예, 귀하가 이 정보를 검토해야 할 상황이 있을 수 있으며, 그 때 귀하에게 도움이 될 것입니다. 다음 7가지 방법으로 확인할 수 있습니다. /var/log/secure 사용 aureport 도구 사용 .bash_logout 사용 chage 명령 사용 useradd 명령 사용 passwd 명령 사용 마지막 명령 사용 방법 1: /var/l 사용

5분 안에 Fedora에 글꼴을 추가하는 방법을 가르쳐주세요.

Jul 23, 2024 am 09:45 AM

5분 안에 Fedora에 글꼴을 추가하는 방법을 가르쳐주세요.

Jul 23, 2024 am 09:45 AM

시스템 전체 설치 시스템 전체에 글꼴을 설치하면 모든 사용자가 사용할 수 있습니다. 이를 수행하는 가장 좋은 방법은 공식 소프트웨어 저장소의 RPM 패키지를 사용하는 것입니다. 시작하기 전에 Fedora Workstation에서 "소프트웨어" 도구를 열거나 공식 저장소를 사용하는 다른 도구를 엽니다. 선택 표시줄에서 "추가 기능" 카테고리를 선택하세요. 그런 다음 카테고리 내에서 "글꼴"을 선택하십시오. 아래 스크린샷과 유사한 사용 가능한 글꼴이 표시됩니다. 글꼴을 선택하면 일부 세부정보가 표시됩니다. 여러 시나리오에 따라 글꼴의 일부 샘플 텍스트를 미리 볼 수 있습니다. 시스템에 추가하려면 "설치" 버튼을 클릭하세요. 시스템 속도 및 네트워크 대역폭에 따라 이 프로세스를 완료하는 데 다소 시간이 걸릴 수 있습니다.

Linux 시스템에서 WPS 누락 글꼴로 인해 파일이 깨졌을 경우 어떻게 해야 합니까?

Jul 31, 2024 am 12:41 AM

Linux 시스템에서 WPS 누락 글꼴로 인해 파일이 깨졌을 경우 어떻게 해야 합니까?

Jul 31, 2024 am 12:41 AM

1. 인터넷에서 Wingdings,wingdings2,wingdings3,Webdings,MTExtra 글꼴을 찾습니다. 2. 기본 폴더에 들어가서 Ctrl+h(숨겨진 파일 표시)를 누르고 .fonts 폴더가 있는지 확인합니다. 3. 다운로드한wingdings,wingdings2,wingdings3, Webdings, MTExtra를 기본 폴더의 .fonts 폴더에 복사한 다음 wps를 시작하여 "시스템 누락 글꼴..." 알림 대화 상자가 있는지 확인하세요. 상자가 아닌 경우 성공합니다. 참고:wingdings,wingdin

Centos 7 설치 및 구성 NTP 네트워크 시간 동기화 서버

Aug 05, 2024 pm 10:35 PM

Centos 7 설치 및 구성 NTP 네트워크 시간 동기화 서버

Aug 05, 2024 pm 10:35 PM

실험 환경: OS: LinuxCentos7.4x86_641 현재 서버 시간대 보기 & 시간대 나열 및 시간대 설정(이미 올바른 시간대인 경우 건너뛰기): #timedatectl#timedatectllist-timezones#timedatectlset-timezoneAsia /상하이2. 시간대 개념의 이해: GMT, UTC, CST, DSTUTC: 지구 전체는 24개의 시간대로 나누어져 있습니다. 국제 무선 통신 상황에서는 통일을 위해 각각의 시간대가 있습니다. UTC(Universal Coordinated Time)라는 통합 시간이 사용됩니다.

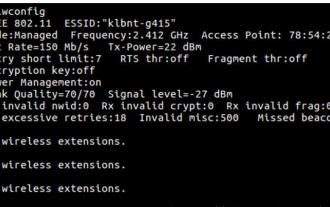

하나의 네트워크 케이블을 사용하여 두 개의 Ubuntu 호스트를 인터넷에 연결하는 방법

Aug 07, 2024 pm 01:39 PM

하나의 네트워크 케이블을 사용하여 두 개의 Ubuntu 호스트를 인터넷에 연결하는 방법

Aug 07, 2024 pm 01:39 PM

하나의 네트워크 케이블을 사용하여 두 개의 우분투 호스트를 인터넷에 연결하는 방법 1. 호스트 A: ubuntu16.04 및 호스트 B: ubuntu16.042를 준비합니다. 호스트 A에는 두 개의 네트워크 카드가 있는데, 하나는 외부 네트워크에 연결되고 다른 하나는 연결됩니다. B를 호스트하기 위해 호스트의 모든 네트워크 카드를 보려면 iwconfig 명령을 사용하십시오. 위 그림과 같이 작성자의 A 호스트(노트북)에 있는 네트워크 카드는 다음과 같습니다. wlp2s0: 무선 네트워크 카드입니다. enp1s0: 유선 네트워크 카드, 호스트 B에 연결된 네트워크 카드. 나머지는 우리와 관련이 없으며 신경 쓸 필요도 없습니다. 3. A의 고정 IP를 구성합니다. #vim/etc/network/interfaces 파일을 편집하여 아래와 같이 인터페이스 enp1s0에 대한 고정 IP 주소를 구성합니다(여기서 #==========

던져 올림! 라즈베리 파이에서 DOS 실행

Jul 19, 2024 pm 05:23 PM

던져 올림! 라즈베리 파이에서 DOS 실행

Jul 19, 2024 pm 05:23 PM

CPU 아키텍처가 다르다는 것은 라즈베리 파이에서 DOS를 실행하는 것이 쉽지는 않지만 그다지 문제가 되지 않는다는 것을 의미합니다. FreeDOS는 누구에게나 친숙할 수 있습니다. 이는 DOS용 완벽하고 무료이며 잘 호환되는 운영 체제로 일부 오래된 DOS 게임이나 상용 소프트웨어를 실행할 수 있으며 임베디드 응용 프로그램도 개발할 수 있습니다. 프로그램이 MS-DOS에서 실행될 수 있는 한 FreeDOS에서도 실행될 수 있습니다. FreeDOS의 창시자이자 프로젝트 코디네이터로서 많은 사용자가 내부자로서 나에게 질문을 할 것입니다. 제가 가장 자주 받는 질문은 "FreeDOS가 Raspberry Pi에서 실행될 수 있습니까?"입니다. 이 질문은 놀라운 일이 아닙니다. 결국 Linux는 Raspberry Pi에서 매우 잘 실행됩니다.