PHP의 안전한 파일 운용 기술 분석

PHP는 웹 개발에 널리 사용되는 스크립트 언어입니다. 우리 모두 알고 있듯이 네트워크 환경에는 다양한 보안 위험이 있습니다. PHP 파일 작업 중에는 보안을 보장하는 것이 특히 중요합니다. 이 기사에서는 개발자가 파일 작업의 보안 보호를 강화하는 데 도움이 되는 PHP의 안전한 파일 작업 기술에 대한 자세한 분석을 제공합니다.

1. 파일 경로 주입(Path Traversal)

파일 경로 주입은 공격자가 악성 매개변수를 입력하여 파일 시스템의 접근 제어를 우회하고 예상된 접근 범위를 벗어난 파일에 접근하는 것을 의미합니다. 경로 주입 취약점을 방지하려면 항상 사용자가 입력한 경로를 효과적으로 검증하고 필터링해야 합니다.

- 사용자 입력 필터링

사용자 입력을 받은 후에는 엄격하게 필터링하고 검증해야 합니다.realpath()와 같은 PHP의 사전 정의된 함수를 사용하여 사용자가 입력한 경로를 표준화하여 경로의 적법성과 정확성을 보장할 수 있습니다. 동시에 정규식을 사용하여 사용자가 입력한 경로를 필터링하여 특수 문자나 경로 순회 기호가 포함되지 않도록 할 수도 있습니다.realpath()来规范用户输入的路径,以确保路径的合法性和正确性。同时,还可以使用正则表达式来对用户输入的路径进行过滤,防止包含特殊字符或路径遍历符号。

提示:

- 尽量使用白名单过滤用户输入,只允许预期的合法字符和路径。

- 不要相信用户的输入,一定要对输入进行验证和过滤。

- 使用绝对路径

尽可能使用绝对路径来进行文件操作,而不是相对路径。相对路径容易受到路径注入攻击的影响。使用绝对路径可以确保文件操作的准确性和安全性。 - 限制文件访问权限

合理设置文件的访问权限,只允许授权用户或脚本进行文件操作。可以使用文件系统的权限设置来限制文件的访问权限,确保只有授权用户可以访问和操作文件。

二、文件上传漏洞(File Upload Vulnerabilities)

文件上传漏洞是指攻击者通过恶意上传文件绕过应用程序的安全机制,实现执行任意代码或篡改网站内容的攻击。为了防止文件上传漏洞,我们应该采取以下措施:

- 合理限制上传文件类型和大小

在文件上传过程中,应该限制上传文件的类型和大小。可以通过判断文件的扩展名或MIME类型来进行限制,以确保只允许上传安全的文件类型。同时,还应该限制上传文件的大小,避免上传过大的文件导致服务器资源的占用和安全问题的产生。 - 修改文件名

在文件上传过程中,应该修改上传的文件名,避免使用原始文件名。可以使用随机字符串或时间戳来命名文件,以增加文件名的复杂性和不可猜测性。 - 存储路径安全控制

上传文件时,存储路径是一个重要的考虑因素。应该将文件存储在与Web根目录之外的安全目录中,以避免攻击者通过访问上传文件的URL来攻击应用程序。

三、文件包含漏洞(File Inclusion Vulnerabilities)

文件包含漏洞是一种常见的安全问题,攻击者通过在URL或用户输入中注入恶意代码,实现执行任意代码的攻击。为了防止文件包含漏洞,我们应该采取以下措施:

- 使用绝对路径

在进行文件包含操作时,尽量使用绝对路径而不是相对路径。使用绝对路径可以避免受到路径注入攻击的影响。 - 白名单过滤用户输入

在包含文件之前,应该对用户输入进行严格的过滤和验证。只允许包含预期的合法文件,不可信任的用户输入应该被拦截或过滤掉。 - 避免动态构建文件路径

尽量避免在包含文件的过程中,将用户输入拼接到文件路径中。这样做很容易受到路径注入攻击的影响,应该尽量避免这种做法。

四、阻止错误信息泄露

错误信息泄露是一种常见的安全漏洞,攻击者可以通过错误信息获取到敏感信息,从而进一步攻击应用程序。为了阻止错误信息泄露,我们应该采取以下措施:

- 关闭错误报告

在正式环境中,应该关闭PHP的错误报告,以避免敏感信息的泄露。可以通过修改php.ini文件中的error_reporting参数或使用error_reporting() - 팁:

사용자 입력을 신뢰하지 마세요. 입력을 확인하고 필터링하세요.

절대 경로 사용

파일 작업에는 가능하면 상대 경로보다는 절대 경로를 사용하세요. 상대 경로는 경로 주입 공격에 취약합니다. 절대 경로를 사용하면 파일 작업의 정확성과 보안이 보장됩니다. 🎜🎜파일 액세스 권한을 제한하세요🎜 파일 액세스 권한을 적절하게 설정하고 승인된 사용자나 스크립트만 파일 작업을 수행하도록 허용하세요. 파일 시스템 권한 설정을 사용하면 권한이 있는 사용자만 파일에 액세스하고 작업할 수 있도록 파일 액세스 권한을 제한할 수 있습니다. 🎜🎜🎜2. 파일 업로드 취약점 🎜🎜파일 업로드 취약점은 공격자가 악의적으로 파일을 업로드하여 임의 코드를 실행하거나 웹사이트 콘텐츠를 변조하는 방식으로 애플리케이션의 보안 메커니즘을 우회하는 공격을 의미합니다. 파일 업로드 취약점을 방지하려면 다음 조치를 취해야 합니다. 🎜🎜🎜업로드되는 파일 형식 및 크기를 합리적으로 제한합니다.🎜파일 업로드 과정에서 업로드되는 파일의 형식과 크기를 제한해야 합니다. 안전한 파일 형식만 업로드할 수 있도록 파일 확장자 또는 MIME 형식을 결정하여 제한을 적용할 수 있습니다. 동시에, 서버 리소스 점유 및 보안 문제를 일으킬 수 있는 지나치게 큰 파일을 업로드하지 않도록 업로드되는 파일의 크기도 제한해야 합니다. 🎜🎜파일명 수정🎜파일 업로드 과정에서 원본 파일명이 사용되지 않도록 업로드된 파일명을 수정해야 합니다. 파일 이름을 더 복잡하고 추측하기 어렵게 만들기 위해 임의의 문자열이나 타임스탬프를 사용하여 파일 이름을 지정할 수 있습니다. 🎜🎜저장 경로 보안 제어🎜파일 업로드 시 저장 경로는 중요한 고려 사항입니다. 공격자가 업로드된 파일의 URL에 액세스하여 애플리케이션을 공격하는 것을 방지하려면 파일을 웹 루트에서 떨어진 안전한 디렉터리에 저장해야 합니다. 🎜🎜🎜3. 파일 포함 취약점 🎜🎜파일 포함 취약점은 공격자가 URL이나 사용자 입력에 악성 코드를 삽입하여 임의 코드 공격을 실행할 수 있는 일반적인 보안 문제입니다. 파일 포함 취약점을 방지하려면 다음 조치를 취해야 합니다. 🎜🎜🎜절대 경로 사용🎜 파일 포함 작업을 수행할 때 상대 경로 대신 절대 경로를 사용해 보세요. 절대 경로를 사용하면 경로 삽입 공격으로부터 보호됩니다. 🎜🎜사용자 입력을 필터링하는 화이트리스트🎜파일을 포함하기 전에 사용자 입력을 엄격하게 필터링하고 검증해야 합니다. 예상되는 합법적인 파일만 포함되도록 허용되며 신뢰할 수 없는 사용자 입력은 가로채거나 필터링해야 합니다. 🎜🎜파일 경로의 동적 구성을 피하세요.🎜파일 포함 프로세스 중에 사용자 입력을 파일 경로에 연결하지 마세요. 그렇게 하면 경로 주입 공격에 취약하므로 가능하면 피해야 합니다. 🎜🎜🎜4. 오류 정보 유출 방지🎜🎜오류 정보 유출은 공격자가 오류 정보 및 추가 공격을 통해 민감한 정보를 얻을 수 있는 일반적인 보안 취약점입니다. 오류 정보 유출을 방지하려면 다음 조치를 취해야 합니다. 🎜🎜🎜오류 보고 끄기🎜공식 환경에서는 민감한 정보 유출을 방지하기 위해 PHP의 오류 보고를 꺼야 합니다. php.ini 파일의 error_reporting 매개변수를 수정하거나error_reporting() 함수를 사용하여 오류 보고를 끌 수 있습니다. 🎜🎜사용자 정의 오류 처리🎜사용자 정의 오류 처리 기능은 오류 정보를 처리하여 민감한 정보가 공격자에게 직접 노출되는 것을 방지할 수 있습니다. 오류 처리 기능을 PHP의 오류 처리기에 등록하여 오류가 발생하면 자동으로 함수를 호출할 수 있습니다. 🎜🎜🎜요약🎜🎜PHP 파일 작업 중에 보안을 보장하는 것은 매우 중요한 작업입니다. 이 기사에서는 파일 경로 삽입, 파일 업로드 취약점, 파일 포함 취약점, 오류 정보 유출 방지 기술 등 PHP의 안전한 파일 운영 기술에 대한 자세한 분석을 제공합니다. 이러한 기술을 적절하게 사용함으로써 파일 작업의 보안을 향상시켜 애플리케이션과 사용자 데이터의 보안을 더 잘 보호할 수 있습니다. 🎜위 내용은 PHP의 안전한 파일 운용 기술 분석의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7690

7690

15

15

1639

1639

14

14

1393

1393

52

52

1287

1287

25

25

1229

1229

29

29

Golang을 사용하여 파일을 안전하게 읽고 쓰는 방법은 무엇입니까?

Jun 06, 2024 pm 05:14 PM

Golang을 사용하여 파일을 안전하게 읽고 쓰는 방법은 무엇입니까?

Jun 06, 2024 pm 05:14 PM

Go에서는 안전하게 파일을 읽고 쓰는 것이 중요합니다. 지침은 다음과 같습니다. 파일 권한 확인 지연을 사용하여 파일 닫기 파일 경로 유효성 검사 컨텍스트 시간 초과 사용 다음 지침을 따르면 데이터 보안과 애플리케이션의 견고성이 보장됩니다.

C++를 사용하여 파일의 지정된 위치에 콘텐츠를 삽입하는 방법은 무엇입니까?

Jun 04, 2024 pm 03:34 PM

C++를 사용하여 파일의 지정된 위치에 콘텐츠를 삽입하는 방법은 무엇입니까?

Jun 04, 2024 pm 03:34 PM

C++에서는 ofstream 클래스를 사용하여 파일의 지정된 위치에 콘텐츠를 삽입합니다. 파일을 열고 삽입 지점을 찾습니다. 사용

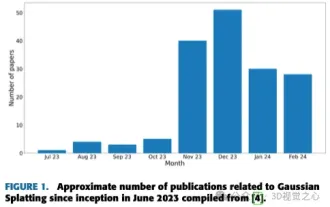

단순한 3D 가우스 그 이상입니다! 최첨단 3D 재구성 기술의 최신 개요

Jun 02, 2024 pm 06:57 PM

단순한 3D 가우스 그 이상입니다! 최첨단 3D 재구성 기술의 최신 개요

Jun 02, 2024 pm 06:57 PM

위에 작성됨 & 저자의 개인적인 이해는 이미지 기반 3D 재구성은 입력 이미지 세트에서 객체나 장면의 3D 모양을 추론하는 어려운 작업이라는 것입니다. 학습 기반 방법은 3차원 형상을 직접 추정할 수 있는 능력으로 주목을 받았습니다. 이 리뷰 논문은 새로운, 보이지 않는 뷰 생성을 포함한 최첨단 3D 재구성 기술에 중점을 두고 있습니다. 입력 유형, 모델 구조, 출력 표현 및 훈련 전략을 포함하여 가우스 스플래시 방법의 최근 개발에 대한 개요가 제공됩니다. 해결되지 않은 과제와 앞으로의 방향에 대해서도 논의한다. 해당 분야의 급속한 발전과 3D 재구성 방법을 향상할 수 있는 수많은 기회를 고려할 때 알고리즘을 철저히 조사하는 것이 중요해 보입니다. 따라서 이 연구는 가우스 산란의 최근 발전에 대한 포괄적인 개요를 제공합니다. (엄지손가락을 위로 스와이프하세요.

PHP 마이크로프레임워크: Slim 및 Phalcon의 보안 논의

Jun 04, 2024 am 09:28 AM

PHP 마이크로프레임워크: Slim 및 Phalcon의 보안 논의

Jun 04, 2024 am 09:28 AM

PHP 마이크로프레임워크에서 Slim과 Phalcon의 보안 비교에서 Phalcon에는 CSRF 및 XSS 보호, 양식 유효성 검사 등과 같은 보안 기능이 내장되어 있는 반면 Slim에는 기본 보안 기능이 부족하고 수동 구현이 필요합니다. 보안 조치. 보안이 중요한 애플리케이션의 경우 Phalcon은 보다 포괄적인 보호 기능을 제공하며 더 나은 선택입니다.

C++에서 기계 학습 알고리즘 구현: 보안 고려 사항 및 모범 사례

Jun 01, 2024 am 09:26 AM

C++에서 기계 학습 알고리즘 구현: 보안 고려 사항 및 모범 사례

Jun 01, 2024 am 09:26 AM

C++에서 기계 학습 알고리즘을 구현할 때 데이터 개인 정보 보호, 모델 변조, 입력 유효성 검사를 포함한 보안 고려 사항이 중요합니다. 모범 사례에는 보안 라이브러리 채택, 권한 최소화, 샌드박스 사용 및 지속적인 모니터링이 포함됩니다. 실제 사례에서는 Botan 라이브러리를 사용하여 CNN 모델을 암호화 및 해독하여 안전한 교육 및 예측을 보장하는 방법을 보여줍니다.

혁신적인 GPT-4o: 인간-컴퓨터 상호 작용 경험 재편

Jun 07, 2024 pm 09:02 PM

혁신적인 GPT-4o: 인간-컴퓨터 상호 작용 경험 재편

Jun 07, 2024 pm 09:02 PM

OpenAI가 출시한 GPT-4o 모델은 특히 여러 입력 미디어(텍스트, 오디오, 이미지)를 처리하고 해당 출력을 생성하는 기능에서 의심할 여지 없이 큰 혁신입니다. 이 기능은 인간과 컴퓨터의 상호 작용을 더욱 자연스럽고 직관적으로 만들어 AI의 실용성과 유용성을 크게 향상시킵니다. GPT-4o의 주요 특징으로는 높은 확장성, 멀티미디어 입력 및 출력, 자연어 이해 기능의 추가 개선 등이 있습니다. 1. 교차 미디어 입력/출력: GPT-4o+는 텍스트, 오디오 및 이미지의 모든 조합을 입력으로 받아들이고 이러한 미디어에서 직접 출력을 생성할 수 있습니다. 이는 단일 입력 유형만 처리하는 기존 AI 모델의 한계를 깨뜨려 인간과 컴퓨터의 상호 작용을 더욱 유연하고 다양하게 만듭니다. 이 혁신은 스마트 어시스턴트를 강화하는 데 도움이 됩니다.

Struts 2 프레임워크의 보안 구성 및 강화

May 31, 2024 pm 10:53 PM

Struts 2 프레임워크의 보안 구성 및 강화

May 31, 2024 pm 10:53 PM

Struts2 애플리케이션을 보호하려면 다음 보안 구성을 사용할 수 있습니다. 사용하지 않는 기능 비활성화 콘텐츠 유형 확인 활성화 입력 유효성 검사 보안 토큰 활성화 CSRF 공격 방지 RBAC를 사용하여 역할 기반 액세스 제한

Java 프레임워크 보안 아키텍처 설계는 비즈니스 요구 사항과 어떻게 균형을 이루어야 합니까?

Jun 04, 2024 pm 02:53 PM

Java 프레임워크 보안 아키텍처 설계는 비즈니스 요구 사항과 어떻게 균형을 이루어야 합니까?

Jun 04, 2024 pm 02:53 PM

Java 프레임워크 디자인은 보안 요구 사항과 비즈니스 요구 사항의 균형을 유지하여 보안을 가능하게 합니다. 즉, 주요 비즈니스 요구 사항을 식별하고 관련 보안 요구 사항의 우선 순위를 지정합니다. 유연한 보안 전략을 개발하고, 계층적으로 위협에 대응하고, 정기적으로 조정하세요. 아키텍처 유연성을 고려하고 비즈니스 발전을 지원하며 보안 기능을 추상화합니다. 효율성과 가용성의 우선순위를 정하고 보안 조치를 최적화하며 가시성을 향상시킵니다.