Linux - 서버가 손상되었는지 완벽하게 확인하는 방법을 알려주는 11단계

1

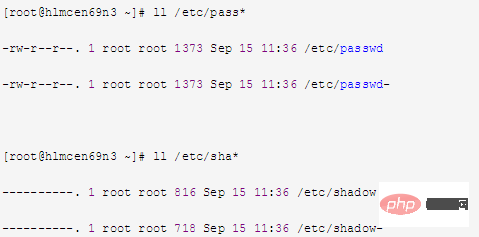

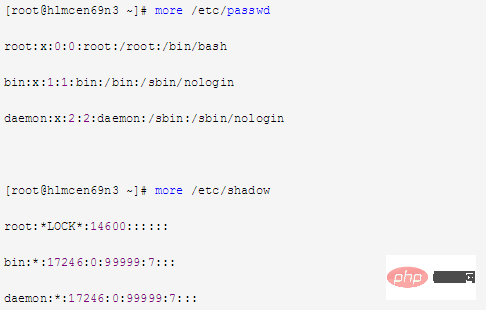

intruder는 기계의 로그 정보를 삭제할 수 있습니다. 로그 정보가 여전히 존재하는지 또는 관련 명령 예제를 확인할 수 있습니다 2 침입자가 사용자 이름과 비밀번호를 저장하기 위해 새 파일을 생성할 수 있습니다./etc/passwd 및 /etc/shadow 파일과 관련 명령 예를 볼 수 있습니다.

3

4

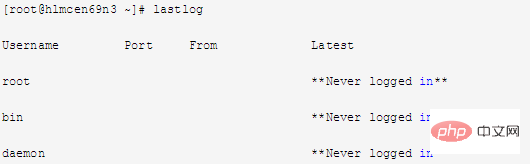

View 로그 "/var/log/lastlog"에 해당하는 머신의 최근 성공적인 로그인 이벤트 및 마지막 실패한 로그인 이벤트, 관련 명령 예:

5

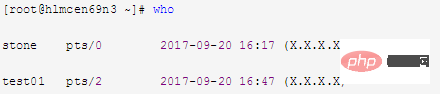

로그 파일 "/var/run/utmp"에 해당하는 machine에 현재 로그인한 모든 사용자 보기, 관련 명령 예:

6

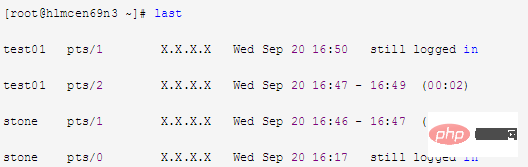

로그 파일 "/var/log/wtmp"에 해당하는 머신 생성 이후 로그인한 사용자보기, 관련 명령 예:

추가로, 공식 리눅스 계정을 검색하는 방법은 다음과 같습니다. 백엔드에 "git books"라고 답하고 깜짝 선물 패키지를 받으세요.

7

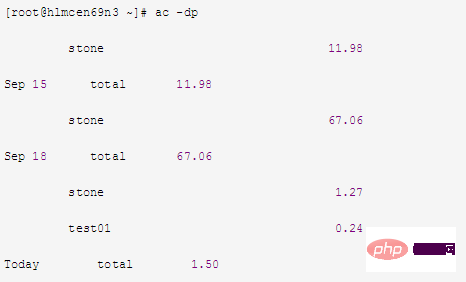

로그 파일 "/var/log/wtmp"에 해당하는 시스템의 모든 사용자의 연결 시간(시간)을 확인합니다. 관련 명령 예:

8

기기가 비정상적인 트래픽을 생성하는 것을 발견한 경우"tcpdump" 명령을 사용하여 네트워크 패킷을 캡처하여 트래픽 상황을 보거나 "iperf" 도구를 사용하여 교통 상황 보기

9

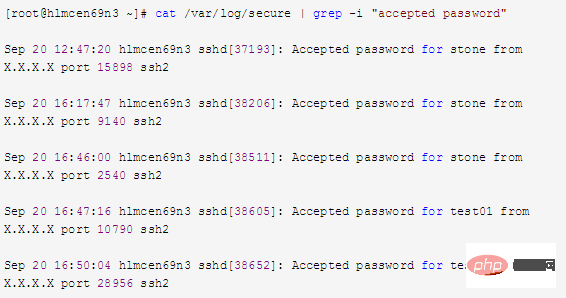

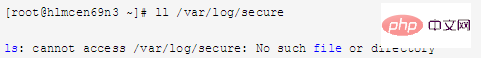

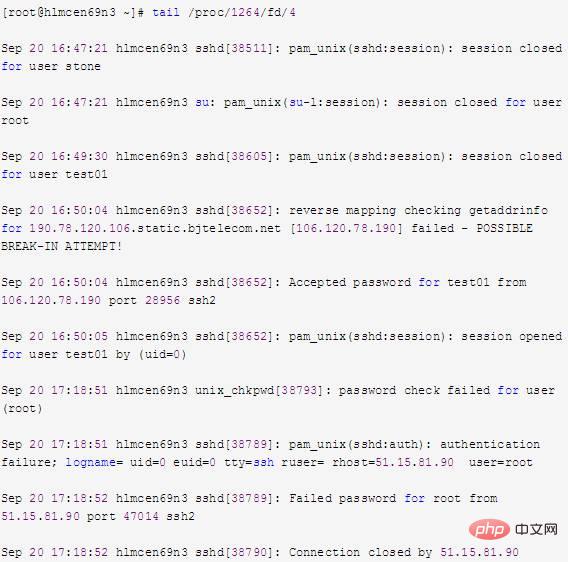

/var/log/secure로그 파일을 확인하여 침입자의 정보와 관련 명령 예를 찾아보세요.

10

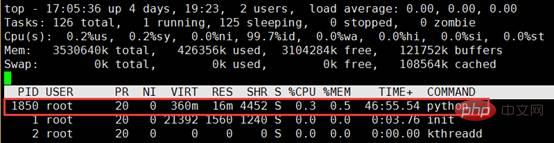

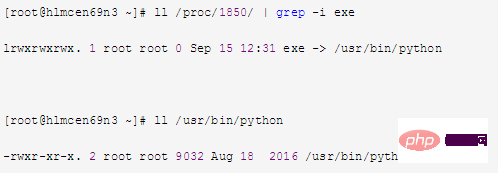

비정상 프로세스에 해당하는 실행 스크립트 파일을 조회a.top 명령으로 비정상 프로세스에 해당하는 PID를 조회

b에서 해당 프로세스를 검색해 보세요. 가상 파일 시스템 디렉터리 실행 파일 Linux 중국어 커뮤니티 팔로우

11

머신이 침입하여 중요한 파일이 삭제된 것이 확인되면 삭제된 파일을 검색할 수 있습니다. 참고:a /var/log를 봅니다. /secure 파일, 해당 파일이 더 이상 존재하지 않는 것으로 확인되었습니다.

d할 수 있습니다. /proc/1264/fd/4를 보면 복구할 데이터를 얻을 수 있다는 정보가 나와 있습니다. 파일 설명자를 통해 해당 데이터를 볼 수 있는 경우 I/O 리디렉션을 사용하여 다음과 같이 파일로 리디렉션할 수 있습니다.

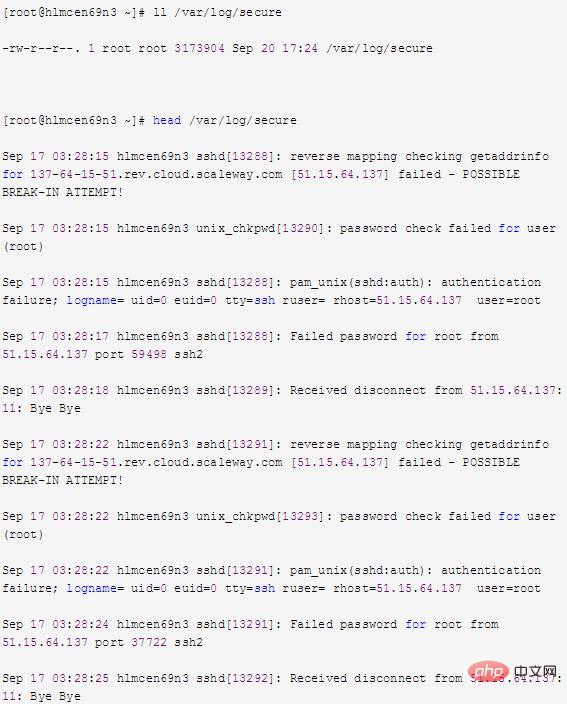

e /var/log/secure를 다시 확인하고 다음을 찾으세요. 존재하는 파일입니다. 삭제된 파일을 복구하는 이 방법은 많은 응용 프로그램, 특히 로그 파일과 데이터베이스에 매우 유용합니다.

위 내용은 Linux - 서버가 손상되었는지 완벽하게 확인하는 방법을 알려주는 11단계의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7540

7540

15

15

1381

1381

52

52

83

83

11

11

55

55

19

19

21

21

86

86

Centos와 Ubuntu의 차이

Apr 14, 2025 pm 09:09 PM

Centos와 Ubuntu의 차이

Apr 14, 2025 pm 09:09 PM

Centos와 Ubuntu의 주요 차이점은 다음과 같습니다. Origin (Centos는 Red Hat, Enterprise의 경우, Ubuntu는 Debian에서 시작하여 개인의 경우), 패키지 관리 (Centos는 안정성에 중점을 둡니다. Ubuntu는 APT를 사용하여 APT를 사용합니다), 지원주기 (Ubuntu는 5 년 동안 LTS 지원을 제공합니다), 커뮤니티에 중점을 둔다 (Centos Conciors on ubuntu). 튜토리얼 및 문서), 사용 (Centos는 서버에 편향되어 있으며 Ubuntu는 서버 및 데스크탑에 적합), 다른 차이점에는 설치 단순성 (Centos는 얇음)이 포함됩니다.

Centos를 설치하는 방법

Apr 14, 2025 pm 09:03 PM

Centos를 설치하는 방법

Apr 14, 2025 pm 09:03 PM

CentOS 설치 단계 : ISO 이미지를 다운로드하고 부팅 가능한 미디어를 실행하십시오. 부팅하고 설치 소스를 선택하십시오. 언어 및 키보드 레이아웃을 선택하십시오. 네트워크 구성; 하드 디스크를 분할; 시스템 시계를 설정하십시오. 루트 사용자를 만듭니다. 소프트웨어 패키지를 선택하십시오. 설치를 시작하십시오. 설치가 완료된 후 하드 디스크에서 다시 시작하고 부팅하십시오.

Centos는 유지 보수를 중지합니다. 2024

Apr 14, 2025 pm 08:39 PM

Centos는 유지 보수를 중지합니다. 2024

Apr 14, 2025 pm 08:39 PM

Centos는 2024 년에 상류 분포 인 RHEL 8이 종료 되었기 때문에 폐쇄 될 것입니다. 이 종료는 CentOS 8 시스템에 영향을 미쳐 업데이트를 계속받지 못하게합니다. 사용자는 마이그레이션을 계획해야하며 시스템을 안전하고 안정적으로 유지하기 위해 Centos Stream, Almalinux 및 Rocky Linux가 포함됩니다.

Docker 원리에 대한 자세한 설명

Apr 14, 2025 pm 11:57 PM

Docker 원리에 대한 자세한 설명

Apr 14, 2025 pm 11:57 PM

Docker는 Linux 커널 기능을 사용하여 효율적이고 고립 된 응용 프로그램 실행 환경을 제공합니다. 작동 원리는 다음과 같습니다. 1. 거울은 읽기 전용 템플릿으로 사용되며, 여기에는 응용 프로그램을 실행하는 데 필요한 모든 것을 포함합니다. 2. Union 파일 시스템 (Unionfs)은 여러 파일 시스템을 스택하고 차이점 만 저장하고 공간을 절약하고 속도를 높입니다. 3. 데몬은 거울과 컨테이너를 관리하고 클라이언트는 상호 작용을 위해 사용합니다. 4. 네임 스페이스 및 CGroup은 컨테이너 격리 및 자원 제한을 구현합니다. 5. 다중 네트워크 모드는 컨테이너 상호 연결을 지원합니다. 이러한 핵심 개념을 이해 함으로써만 Docker를 더 잘 활용할 수 있습니다.

유지 보수를 중단 한 후 Centos의 선택

Apr 14, 2025 pm 08:51 PM

유지 보수를 중단 한 후 Centos의 선택

Apr 14, 2025 pm 08:51 PM

Centos는 중단되었으며 대안은 다음과 같습니다. 1. Rocky Linux (Best Compatibility); 2. Almalinux (Centos와 호환); 3. Ubuntu 서버 (구성 필수); 4. Red Hat Enterprise Linux (상업용 버전, 유료 라이센스); 5. Oracle Linux (Centos 및 Rhel과 호환). 마이그레이션시 고려 사항은 호환성, 가용성, 지원, 비용 및 커뮤니티 지원입니다.

Centos 후해야 할 일은 유지 보수를 중단합니다

Apr 14, 2025 pm 08:48 PM

Centos 후해야 할 일은 유지 보수를 중단합니다

Apr 14, 2025 pm 08:48 PM

Centos가 중단 된 후 사용자는 다음과 같은 조치를 취할 수 있습니다. Almalinux, Rocky Linux 및 Centos 스트림과 같은 호환되는 분포를 선택하십시오. Red Hat Enterprise Linux, Oracle Linux와 같은 상업 분포로 마이그레이션합니다. Centos 9 Stream : 롤링 분포로 업그레이드하여 최신 기술을 제공합니다. Ubuntu, Debian과 같은 다른 Linux 배포판을 선택하십시오. 컨테이너, 가상 머신 또는 클라우드 플랫폼과 같은 다른 옵션을 평가하십시오.

Docker Desktop을 사용하는 방법

Apr 15, 2025 am 11:45 AM

Docker Desktop을 사용하는 방법

Apr 15, 2025 am 11:45 AM

Docker Desktop을 사용하는 방법? Docker Desktop은 로컬 머신에서 Docker 컨테이너를 실행하는 도구입니다. 사용 단계는 다음과 같습니다. 1. Docker Desktop 설치; 2. Docker Desktop을 시작하십시오. 3. Docker 이미지를 만듭니다 (Dockerfile 사용); 4. Docker Image 빌드 (Docker 빌드 사용); 5. 도커 컨테이너를 실행하십시오 (Docker Run 사용).

VSCODE는 확장자를 설치할 수 없습니다

Apr 15, 2025 pm 07:18 PM

VSCODE는 확장자를 설치할 수 없습니다

Apr 15, 2025 pm 07:18 PM

VS 코드 확장을 설치하는 이유는 다음과 같습니다. 네트워크 불안정성, 불충분 한 권한, 시스템 호환성 문제, C 코드 버전은 너무 오래된, 바이러스 백신 소프트웨어 또는 방화벽 간섭입니다. 네트워크 연결, 권한, 로그 파일, 업데이트 대 코드 업데이트, 보안 소프트웨어 비활성화 및 대 코드 또는 컴퓨터를 다시 시작하면 점차 문제를 해결하고 해결할 수 있습니다.