Linux环境下发现并阻止系统攻击_PHP

一、

当在一台PC机上安装了Linux系统,你就拥有了一个强大的、高级的、多任务的网络操作系统。但时候该系统功能有些过于强大了些。某些发布版本缺省启动很多服务(如:rlogind, inetd, httpd, innd, fingerd,timed, rhsd,等等)。作为系统管理员需要熟悉了解这些服务。若机器连接了Internet,就更需要关自己系统的安全。

大多数攻击者并不是一个革新者,他们往往利用最新的公布的系统工具技术等突破一个所周知的或 一个新的刚刚发现的安全漏洞。但作为一个管理者,通过访问你使用的Linux发布的官方站点如

www.redhat.com、www.calderasystems.com等可以获知最新的安全漏洞及相应的补丁程序。也可以通过定

期访问www.securityfocus.com、www.cert.org等安全漏洞通告站点。

控制访问服务器的最方便的方法是通过一个叫TCP wrapper的程序。在大多数发布版本中该程序往往是缺 省地被安装。利用TCP wrapper你可以限制访问前面提到的某些服务。而且TCP wrapper的记录文件记录了所 有的企图访问你的系统的行为。通过last命令查看该程序的log,管理员可以获知谁企图连接你的系统。

在Linux的/etc目录下,有一个如下所示inetd.conf文件,该文件是TCP wrapper的配置文件,定义了 TCP wrapper可以控制启动哪些服务。比如要将finger服务去除,就将finger服务的那一行注释掉(在前面 加上"# "即可);

# inetd。conf This file describes the services that will be available

# through the INETD TCP/IP super server. To re-configure

# the running INETD process, edit this file, then send the

# INETD process a SIGHUP signal。

#

ftp stream tcp nowait root /usr/sbin/tcpd in.ftpd -l -a

telnet stream tcp nowait root /usr/sbin/tcpd in.telnetd

# Finger, systat and netstat give out user information which may be

...............

但是对于诸如sendmail,named等服务,由于它们不象finger,telnet等服务,在请求到来时由inet守护 进程启动相应的进程提供服务,而是在系统启动时,单独作为守护进程运行的。在slackware版本的Linux,可 以通过修改/etc/rc.d目录下的启动配置文件rc.M文件,将启动sendmail的命令行注释掉:

#!/bin/sh

# rc。M This file is executed by init(8) when the system is being

# initialized for one of the "multi user" run levels (i.E.

# levels 1 through 6). It usually does mounting of file

# systems et al.

# Start the sendmail daemon:

# if [ -x /usr/sbin/sendmail ]; then

# echo "Starting sendmail daemon (/usr/sbin/sendmail -bd -q 15m)… "

# /usr/sbin/sendmail -bd -q 15m

# fi

............

(注:对于redhat发布,可以巩固运行chkconfig命令或linuxconfig命令来管理是否启动某项服务,如: chkconfig --level 345 sendmail on 来实现系统在345运行级别下自动启动sendmail) 对于诸如named等其他服务,也是通过将同一个目录下相应启动配置文件中相应的启动命令注释掉,从而当 你重新启动机器时,相应的服务将不会启动。而对于高版本的redhat linux,提供了一个linuxconfig命令, 可以通过它在图形界面下交互式地设置是否在启动时,运行相关服务。 但是对于telnet、ftp等服务,如果将其一同关闭,那么对于管理员需要远程管理时,将非常不方便。

Linux提供另外一种更为灵活有效的方法来实现对服务请求用户的限制,从而可以在保证安全性的基础上, 使可信任用户使用各种服务。

在/etc目录下,有两个文件:hosts.deny hosts.allow 通过配置这两个文件,你可以指定哪些机器可 以使用这些服务,哪些不可以使用这些服务。配置这两个文件是通过一种简单的访问控制语言来实现的,访 问控制语句的基本格式为: 程序名列表,主机名/IP地址列表。

程序名列表指定一个或者多个提供相应服务的程序的名字,名字之间用逗号或者空格分隔,可以在 inetd.conf文件里查看提供相应服务的程序名:如上面的文件示例中,telent所在行的最后一项就是所 需的程序名:in.telnetd 主机名/IP地址列表指定允许或者禁止使用该服务的一个或者多个主机的标识,主机名之间用逗号或空格 分隔。程序名和主机地址都可以使用通配符,实现方便的指定多项服务和多个主机。 当服务请求到达服务器时,访问控制软件就按照下列顺序查询这两个文件,直到遇到一个匹配为止:

1. 当在/etc/hosts.allow里面有一项与请求服务的主机地址项匹配,那么就允许该主机获取该服务

2. 否则,如果在/etc/hosts.deny里面有一项与请求服务的主机地址项匹配,就禁止该主机使用该项服务

3. 否则允许使用该服务 如果相应的配置文件不存在,访问控制软件就认为是一个空文件,所以可以通过删除或者移走配置文 件实现对所有主机关闭所有服务。

在文件中,空白行或者以#开头的行被忽略,你可以通过在行前加 # 实 现注释功能。Linux提供了下面灵活的方式指定进程或者主机列表:

1. 一个以"."起始的域名串,如 .amms.ac.cn 那么www.amms.ac.cn就和这一项匹配成功

2. 以'.'结尾的IP串如 202.37.152. 那么IP地址包括202.37.152. 的主机都与这一项匹配

3. 格式为n.n.n.n/m.m.m.m表示网络/掩码,如果请求服务的主机的IP地址与掩码的位与的结果等于n.n.n.n 那么该主机与该项匹配。

4. ALL表示匹配所有可能性

5. EXPECT表示除去后面所定义的主机。如:list_1 EXCEPT list_2 表示list_1主机列表中除去List_2所列 出的主机

6. LOCAL表示匹配所有主机名中不包含'.'的主机 上面的几种方式只是Linux提供的方式中的几种,但是对于我们的一般应用来说是足够了。

我们通过举几 个例子来说明这个问题:

例一:我们只希望允许同一个局域网的机器使用服务器的ftp功能,而禁止副广域网上面的ftp服务请求, 本地局域网由 202.39.154. 、202.39.153. 和202.39.152. 三个网段组成。在hosts.deny文件中, 我们定义禁止所有机器请求所有服务: ALL:ALL 在hosts.allow文件中,我们定义只允许局域网访问ftp功能: in.ftpd -l -a: 202.39.154 202.39.153. 202.39.152. 这样,当非局域网的机器请求ftp服务时,就会被拒绝。而局域网的机器可以使用ftp服务。 ALL:ALL 然后重新启动你的 inetd进程: /etc/rc.d/init.d/inet restart 但是hosts.deny文件只能控制/etc/inetd.conf文件中包含的服务的访问这些服务有/usr/bin/tcpd管 理。TCP wrapper监听接入的网络请求,然后与在hosts.allow和hosts.deny的中的服务比较,然后做出允 许或拒绝的决定。 但是对于wrapper没有包含的服务你就需要采用其他方法了

二、

保护你的系统最简单有效的的方法是TCP wrapper.Linux系统在跟踪对你的机器的访问记录方面作了大量的

工作。wrapper拒绝对你的系统的某些访问的同时,系统在一些LOG文件中增加了一些信息内容。在/var/log

目录下,一般可以看到如下文件:

boot.log cron cron.1 cron.2 dmesg httpd

lastlog lastlog.1 maillog maillog.1

maillog.2

messages messages.1 netconf.log

netconf.log.1

netconf.log.2 secure secure.1 secure.2

secure.3 secure.4 spooler spooler.1 spooler.2

uucp wtmp wtmp.1 xferlog xferlog.1

xferlog.2

可以看到某些LOG文件有1,2等扩展名。这是由于系统运行cron.daily引起的。实际上,cron.daily是

在/etc下面的子目录,包含了很多系统自动运行的管理script文件。不需要你参与,这些script实现一些

任务的自动化:如轮转log文件使其不会变的过分大。作为管理员你应该熟悉如何通过修改这些script来定

时运行程序。当然 ,现在有很多功能完善的文本模式或图形模式的log文件分析器,自动发现危险的攻击

迹象,然后象管理者发送信件。在http://www.freshmeat.net/ tucows等可以找到很多这样的工具。

从攻击者的观点而言,他们对你的你服务器上的安全文件最感兴趣。若你关闭外部网络对你的服务器

的访问。你可能会遇到这样的情况:

[root@linux /]#grep refused /var/log/secure*

Sep 12 07:52:42 netgate in.rlogind[7138]: refused

connect from 2??.?.5?.?42

Sep 12 07:52:52 netgate in.rshd[7139]: refused

connect from 2??.?.5?.?42

Sep 12 07:52:55 netgate in.rexecd[7144]: refused

connect from 2??.?.5?.?42

Sep 12 07:52:59 netgate imapd[7146]: refused connect

from 2??.?.5?.42

Sep 12 07:52:59 netgate in.fingerd[7142]: refused

connect from 2??.?.5?.?42

Sep 12 07:53:00 netgate ipop3d[7143]: refused

connect from 2??.?.5?.?42

Sep 12 07:53:07 netgate in.ftpd[7147]: refused

connect from 2??.?.5?.?42

Sep 12 07:53:10 netgate gn[7145]: refused connect

from 2??.?.5?.?42

Sep 12 07:53:22 netgate in.telnetd[7149]: refused

connect from 2??.?.5?.?42

Sep 12 07:56:34 netgate imapd[7150]: refused connect

from 2??.?.5?.?42

正如你看到的那样,攻击者已经试图连接服务器上的若干个端口。但是由于服务器关闭了inetd启动的

所有服务,所以LOG系统记录下了这些访问拒绝。若在你的机器中没有发现这样的服务拒绝并不能说明你的机

器没有被攻击。maillog文件将保存那些通过服务器被转发的email信息。xferlog保存ftp的log信息等等。

若你希望查看wtmp,你可以使用last命令

# last | more fishduck ttyp6 nexus Tue Sep 28 16:03 still logged in birdrat ttyp5 speedy Tue Sep 28 15:57 still logged in root tty1 Tue Sep 28 12:54 still logged in 将显示谁什么时候登陆进来,登陆了多长时间等信息。通过查看你可以发现非法登陆者信息。 你也可以查看以前的wtmp文件如wtmp.1, 你可以用命令: # last -f /var/log/wtmp.1 | more 但是你还需要注意你的log文件的状态信息,如果它特别小 或者大小为0 则说明可能有攻击者进入系统,并 且修改了这个文件。为了防止任何用户修改某些文件,如对log文件只允许添加,而不允许删除操作等等: 可以通过使用Linux Intrusion Detection System可以防止攻击者修改LOG文件password 文件等。该工具 可以在启动lilo时来决定是否允许对某些特定文件的修改。该工具的详细信息可以通过访问 www.soaring-bird.com.cn/oss_proj/lids/index.html获得。 系统的所有进程的祖父进程被成称为"init",其进程ID号是1。你可以通过下面的命令,看到init进程信息。 # ps ax | grep init 1 ? S 6:03 init 系统在启动时的init进程将会启动"inetd"进程,正如前面提到的该进程实现监听网络请求,监听是通过网 络端口号来实现的。 例如你telnet到你的linux服务器上时,实际上你上请求inetd进程启动进程in.telnetd进 程在23端口来处理你的访问请求实现通信。随后,in.telnetd进程启动一个询问你的用户名和密码的进程, 然后你 就登陆到机器了。inetd同时监听很多端口来等待访问请求,然后激活完成相关服务的程序。你可 以通过查看文件/etc/services来看哪个服务使用哪个端口。从节省资源角度来说,利用一个进程而不是每 种服务对应一个进程是有意义的。 当一个攻击者第一次访问你的站点时,他们往往使用成为端口扫描仪的工具,通过该工具攻击者来查看 你开放了那些系统服务。LInux上比较出名的一个端口扫描仪是nmap. 可以从http://www.insecure.org/nmap/index.html下载得到该软件,最新的版本甚至有一个图形化 界面nmapfe。下面我们就运行nmap看可以得到什么结果: 选项'-sS',指使用TCP SYN, 也就是半连接half-pen扫描, '-O',只同时探测被扫描系统的操作系统o。 (利用OS指纹的技术,可以参见http://www.isbase.com/book/showQueryL.asp?libID=271)攻击者知道了 对方使用的何种操作系统就可以有针对性的寻找该操作系统的常见漏洞

# nmap -sS -O localhost

Starting nmap V. 2.3BETA5 by Fyodor (fyodor@dhp.com,

www.insecure.org/nmap/)

Interesting ports on localhost (127.0.0.1):

Port State Protocol Service

21 open tcp ftp

23 open tcp telnet

25 open tcp smtp

53 open tcp domain

79 open tcp finger

80 open tcp http

98 open tcp linuxconf

111 open tcp sunrpc

113 open tcp auth

139 open tcp netbios-ssn

513 open tcp login

514 open tcp shell

515 open tcp printer

TCP Sequence Prediction: Class=random positive increments

Difficulty=4360068 (Good luck!)

Remote operating system guess: Linux 2.1.122 - 2.2.12

Nmap run completed -- 1 IP address (1 host up) scanned in 2

seconds

这些打开的端口就是攻击者入侵点。当你修改过inetd.conf文件以关闭某些服务,从新启动inetd后,你 再用nmap扫描就可以发现被注释掉的服务扫描不到了。

当然,管理员还可以使用一些其他的安全扫描工具如:satan或 Nessus等 来检测自己的系统的安全可靠

性,在攻击者发现其以前更早的发现自己的系统的漏洞,并加以弥补。

三、

一个笑话里说一个小偷进入到一家,偷光了屋子里所有的东西,但是却用一个相同的东西代替了偷走

的东西。但是在网络世界里,这却是可能发生的。一个攻击者利用一个系统漏洞非法入侵进入到你的系

统后,当你使用ps命令列出系统中的所有的进程时,却看不到什么异常的证据。你查看你的password文件,

一切也是那么的正常。到底发生了什么事情呢?当系统进入到你的系统以后,第一步要做的事情就是取代

系统上某些特定的文件:如netstat命令等。当你使用netstat -a命令时,就不会显示系统攻击者存在的

信息。当然攻击者将替代所有的可能泄露其存在的文件在linux环境下一个有名的这样的工具包名字是

rootkit。通过在任何一个搜索引擎搜索关键字rootkit可以得到数以百计的结果。这些工具一般来说包括:

ps netstat top .....

由于这些经过文件已经被取代。所以简单的利用ls命令查看这些文件是看不出什么破绽的。有若干种方法你

可以验证系统文件的完整性。如果你安装的是Red Hat, Caldera, TurboLinux或任何使用RPM的系统。你可

以利用RPM来验证系统文件的完整性: 首先你应该查明你的那些你需要查看的文件来自哪个软件包,使用

rpm命令你可以查明某个文件属于某个包: # rpm -qf /bin/netstat net-tools-1.51-3 然后,可以扫描

整个rpm包来查看那些发生了改变。对没有发生改变的包使用该命令将没有任何输出信息,如下所示:

# rpm -V net-tools

将netstat的5.2版本的二进制可执行文件替换为6.0的版本以后再使用该命令的结果为:

.......T /bin/netstat

这说明/bin/netstat/文件已经被修改。若我使用rpm -qf测试ps和top命令可以得到其属于包procps,然后再

验证包procps的完整性。下面是一个被"黑"的站点的结果:

# rpm -qf /bin/ps procps.2.0.2-2

# rpm -V procps

SM5..UGT /bin/ps

..UGT /usr/bin/top

攻击者入侵到系统中,并且用自己的ps及top命令替代了我们系统中的命令。从而使管理员看不到其

运行的进程,也许是一个sniffer来监听所有的用户所有进出网络的数据并找寻到密码信息。 下面是一个小

的script来扫描你系统的所有的rpm库,并检查所有的包是否被篡改。但是应该注意的是并不是所有该scripts

报告的问题都是说明该系统文件被攻击者破坏。例如你的password文件一般肯定和你安装系统时是不同的:

#!/bin/bash

#

# Run through rpm database and report inconsistencies

# for rpmlist in `rpm -qa`

# These quotes are back quotes

do echo " ----- $rpmlist -----" ;

rpm -V $rpmlist done > /tmp/rpmverify.out

当你运行该scripts时,输出被定向到文件/tmp/rpmverify.out你可以使用less命令查看该文件。但是

由于文本文件如:/etc/passwd, /etc/inetd.conf等很可能显示为被修改过。但是你如何知道这些是管理员

自己修改的还是入侵者修改的呢?方法是:

在你确保你的系统是干净的,没有被攻击者入侵时,你为这些系统文件创建指纹信息。在你怀疑你的系统

被入侵时使用这些这些指纹信息来判定系统是否被入侵。创建文件的指纹信息是通过命令md5sum 来实现的:

# md5sum /etc/passwd

d8439475fac2ea638cbad4fd6ca4bc22 /etc/passwd

# md5sum /bin/ps

6d16efee5baecce7a6db7d1e1a088813 /bin/ps

# md5sum /bin/netsat

b7dda3abd9a1429b23fd8687ad3dd551 /bin/netstat

这些数据是我的系统上的文件的指纹信息。不同的系统上的文件的 指纹信息一般是不同的,你应该是使

用md5sum来计算自己系统文件的指纹信息。下面是一些你应该创建指纹信息的文件;

/usr/bin/passwd /sbin/portmap /bin/login /bin/ls /usr/bin/top /etc/inetd.conf /etc/services

通过指纹信息你可以决定是否有系统文件被篡改。

四、

上一节中说过,当netstat,ls等命令被修改,从而发现系统已经被入侵,下面该怎么办?根据你系统的重要

性的不同,你有很多种选择。但是我推荐对用户目录,password及其他关键的系统文件进行备份。然后重新

安装系统。但是不要随便就将备份的文件拷贝到新系统,因为攻击者可能在这些文件中隐藏一些非法的东西。

也可以不重新安装系统,而是通过TCP wrapper来限制对主机的访问,并且关闭非关键的网络服务。然后更新

被影响的包。重新"干净"的启动系统是很重要的,但是要实现这点并不容易。若你发现procps或net-tools包

已经被攻击者修改,第一件事情是重新安装干净的包来替换被攻击者做了手脚留下后门的包。一般最好从你的

系统发布者处得到最新的包来重新安装。

一旦攻击者进入到系统其就将在系统上存放一些工具并且将之隐藏起来,使你不容易发现。下面是一个被攻击

者入侵的系统的实例。当系统被攻击者入侵,服务器被限制网络访问,并且替代所有的受影响的包。然后就

需要通过仔细查看log文件来发现重复的企图进入系统。查看/etc/passwd文件,发现一个不属于合法的用户。

进入到该用户的目录下:/home/jon,运行 "ls -l"得到如下的内容:

. .. .. .bashrc .bash_history .screenrc emech.tar.gz

除了一个名字为emech.tar.gz的文件以外,看不出什么异常现象。但是仔细观察,你就会发现系统有两个

".."目录。(指该子目录的上一级目录)是的确很奇怪,我使用命令"cd .."我就会进入到/home目录。原来

其中子目录名字是在两个点后面有一个空格。(".. ")你可以通过如下命令发现:

# cd /home/jon

# echo .* | cat -v

. .. .. .bashrc .bash_history .screenrc emech.tar.gz

仔细观察可以发现每个子目录都是被一个空格隔开,而在第二个“..”和.bashrc之间有两个空格。这就

意味着第二个".."子目录其实为点-点-空格。下面进入到该目录:

# cd ".. "

然后列出该目录下的内容:

#ls

randfiles mech.set mech.pid checkmech cpu.memory

mech.help mech.usage mech mech.levels emech.users psdevtab

下一步我们再查看是否其还在其他地方隐藏了文件:

# find / -user jon -print

除了/home/jon目录以外,还发现如下的内容;

/usr/local/bin/.httpd

/tmp/cl

/tmp/.l/bcast

/tmp/.l/.l

/tmp/.l/imapd

/tmp/.l/log

/tmp/.l/pscan

/tmp/.l/pscan.c

/tmp/.l/rpc

/tmp/.l/slice2

/tmp/.l/sniffer

/tmp/.l/sxploit

/tmp/.l/thc

/tmp/.l/ufs.c

这个入侵者已经在系统上安装了Sniffers、端口扫描器,他给自己营造了一个很好的"家" 。在查看中,还

在合法的用户的目录下发现了一个可怕的名为"tcp.log"的文件。文件该文件有几百行长,包括每一次

telnet 及 ftp 出入该系统的连接!除了通告在该文件中出现的可能已经被入侵的机器管理员应该重新安装

系统以外,我同样告诉他们需要更新系统的所有的用户的口令。

下面有一些例子来帮助你搜索隐藏的危险。首先查看位于用户目录的具有"suid"或"guid"的文件。这些文

件的可执行属性位为s而不是x。如:

#ls -s /usr/bni/passwd

-r-s--x--x 1 root root 10704 Apr 14 1999 /usr/bin/passwd

属性第四位的 "s" 表示该命令被执行时,该进程的实际有效用户ID就变为root用户。为了允许普通用户修

改自己的密码,这是必须的。第七位的x若为s则表示别的组的用户若运行该程序则该程序则具有用户所有组

的有效组ID。使程序能冒充特定的用户或者组并不是一件有害的事情。但是一般来说非管理用户在其目录下

不应该具root-suid 程序。我们可以使用下面的命令来查寻这样的文件:

# find /home -perm -4000 -o -perm -2000 -print

下一步我们继续寻找入侵者留下的程序和文件,所以需要一个快速的寻找隐藏目录的方法。下面的方法就是

寻找如".kde"的隐藏目录。你也可以找到如".. "或“..."等目录:cracker.

# find / -type d -name ".*" -print

"-type d"选项指仅仅列出目录。这个命令不会不会将"."或".."列出。

五、

作为一个好的系统管理者,为了击败攻击者的攻击行动,最好的方法是了解攻击者的工作原理和机制。它

们使用了那些工具,它们如何操作入侵等等。所以深入理解掌握我这里讲解的各种网络工具是很有必要的。

上面用实例的方式说到了了一个攻击者使用sniffer监听网络流来搜集用户名和密码。下面我们

就详细说明sniffer是如何工作的。简单的说,sniffer是一个使你能检测你的网络接口接收到所有的数

据报。一般情况下,计算机仅仅接受目的地址是自身的数据报,而sniffer使网络接口进入杂错模式,

从而可以接受网卡收到的所有的数据报。

若你运行ifconfig eth0命令,会得到下面的结果:

eth0 Link encap:Ethernet HWaddr 00:C0:4F:E3:C1:8F

inet addr:192.168.22.2 Bcast:192.168.22.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:49448 errors:0 dropped:0 overruns:0 frame:0

TX packets:33859 errors:0 dropped:0 overruns:0 carrier:0

collisions:6 txqueuelen:100

Interrupt:10 Base address:0x300

打开两个终端,一个终端里运行sniffer器-sniffit;

# sniffit -i

另外一个虚拟终端里你可以再次运行ifconfig eth0。你将会发现输出中有下面的内容:

UP BROADCAST RUNNING PROMISC MULTICAST MTU:1500 Metric:1

注意和上面相比较,增加了一个单词"PROMISC" 这是杂错模式(promiscuous mode)的缩写,

sniffit是一个轻量级的,基于终端的sniffer器。你可以从

http://reptile.rug.ac.be/~coder/sniffit/sniffit.html得到它。

另外一个类似的sniffer是netwatch,你可以从http://www.slctech.org/~mackay/netwatch.html得到它。

如果你不希望在系统中安装另外的sniffer,你可以使用系统中带有的一个工具:tcpdump 这个工具虽然

不如前面两个工具那么华丽,但是她可以完成所有同样的功能。

# tcpdump host www.linuxjournal.com -l | tee /tmp/tcpdump.out

其中-l指示tcpdump将输出数据存进入一个文件中。下面是输出的内容:

16:41:49.101002 www2.linuxjournal.com.www > marcel.somedomain.com.1432: F

2303148464:2303148464(0) ack 1998428290 win 16352

16:41:49.101206 marcel.somedomain.com.1432 > www2.linuxjournal.com.www: . ack

1 win 32120 (DF)

16:41:50.001024 www2.linuxjournal.com.www > marcel.somedomain.com.1429: F

1805282316:1805282316(0) ack 1988937134 win 16352

16:41:50.001215 marcel.somedomain.com.1429 > www2.linuxjournal.com.www: . ack

1 win 32120 (DF)

16:41:50.840998 www2.linuxjournal.com.www > marcel.somedomain.com.1431: F

1539885010:1539885010(0) ack 1997163524 win 16352

16:41:50.841198 marcel.somedomain.com.1431 > www2.linuxjournal.com.www: . ack

1 win 32120 (DF)

16:41:51.494356 marcel.somedomain.com.1429 > www2.linuxjournal.com.www: P

1:335(334) ack 1 win 32120 (DF)

16:41:51.497003 marcel.somedomain.com.1433 > www2.linuxjournal.com.www: S

2019129753:2019129753(0) win 32120

(DF)

16:41:51.671023 www2.linuxjournal.com.www > marcel.somedomain.com.1429:R

Linux系统中可以得到有很多种的sniffer。攻击者在入侵系统以后,也许会使用修改的ps命令来隐藏其运

行的sniffer器。或者将其改为一个看上去很正常的进程的名称。

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7444

7444

15

15

1371

1371

52

52

76

76

11

11

39

39

19

19

10

10

6

6

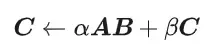

CUDA의 보편적인 행렬 곱셈: 입문부터 숙련까지!

Mar 25, 2024 pm 12:30 PM

CUDA의 보편적인 행렬 곱셈: 입문부터 숙련까지!

Mar 25, 2024 pm 12:30 PM

GEMM(일반 행렬 곱셈)은 많은 응용 프로그램과 알고리즘의 중요한 부분이며 컴퓨터 하드웨어 성능을 평가하는 중요한 지표 중 하나이기도 합니다. GEMM 구현에 대한 심층적인 연구와 최적화는 고성능 컴퓨팅과 소프트웨어와 하드웨어 시스템 간의 관계를 더 잘 이해하는 데 도움이 될 수 있습니다. 컴퓨터 과학에서 GEMM의 효과적인 최적화는 컴퓨팅 속도를 높이고 리소스를 절약할 수 있으며, 이는 컴퓨터 시스템의 전반적인 성능을 향상시키는 데 중요합니다. GEMM의 작동 원리와 최적화 방법에 대한 심층적인 이해는 현대 컴퓨팅 하드웨어의 잠재력을 더 잘 활용하고 다양하고 복잡한 컴퓨팅 작업에 대한 보다 효율적인 솔루션을 제공하는 데 도움이 될 것입니다. GEMM의 성능을 최적화하여

화웨이의 Qiankun ADS3.0 지능형 운전 시스템은 8월에 출시될 예정이며 처음으로 Xiangjie S9에 출시될 예정입니다.

Jul 30, 2024 pm 02:17 PM

화웨이의 Qiankun ADS3.0 지능형 운전 시스템은 8월에 출시될 예정이며 처음으로 Xiangjie S9에 출시될 예정입니다.

Jul 30, 2024 pm 02:17 PM

7월 29일, AITO Wenjie의 400,000번째 신차 출시 행사에 Huawei 전무이사이자 Terminal BG 회장이자 Smart Car Solutions BU 회장인 Yu Chengdong이 참석하여 연설을 했으며 Wenjie 시리즈 모델이 출시될 것이라고 발표했습니다. 올해 출시 예정 지난 8월 Huawei Qiankun ADS 3.0 버전이 출시되었으며, 8월부터 9월까지 순차적으로 업그레이드를 추진할 계획입니다. 8월 6일 출시되는 Xiangjie S9에는 화웨이의 ADS3.0 지능형 운전 시스템이 최초로 탑재됩니다. LiDAR의 도움으로 Huawei Qiankun ADS3.0 버전은 지능형 주행 기능을 크게 향상시키고, 엔드투엔드 통합 기능을 갖추고, GOD(일반 장애물 식별)/PDP(예측)의 새로운 엔드투엔드 아키텍처를 채택합니다. 의사결정 및 제어), 주차공간부터 주차공간까지 스마트 드라이빙의 NCA 기능 제공, CAS3.0 업그레이드

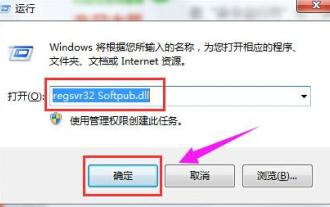

0x80004005 오류 코드가 나타나는 경우 수행할 작업 편집기에서 0x80004005 오류 코드를 해결하는 방법을 알려줍니다.

Mar 21, 2024 pm 09:17 PM

0x80004005 오류 코드가 나타나는 경우 수행할 작업 편집기에서 0x80004005 오류 코드를 해결하는 방법을 알려줍니다.

Mar 21, 2024 pm 09:17 PM

컴퓨터에서 폴더를 삭제하거나 압축을 풀 때 "오류 0x80004005: 지정되지 않은 오류"라는 프롬프트 대화 상자가 나타나는 경우가 있습니다. 이러한 상황이 발생하면 어떻게 해야 합니까? 실제로 오류 코드 0x80004005가 나타나는 데에는 여러 가지 이유가 있지만 대부분은 바이러스로 인해 발생합니다. 문제를 해결하기 위해 dll을 다시 등록할 수 있습니다. 아래에서는 편집기에서 0x80004005 오류 코드를 처리한 경험을 설명합니다. . 일부 사용자는 컴퓨터를 사용할 때 오류 코드 0X80004005가 표시됩니다. 0x80004005 오류는 주로 컴퓨터가 특정 동적 링크 라이브러리 파일을 올바르게 등록하지 않거나 컴퓨터와 인터넷 간의 HTTPS 연결을 허용하지 않는 방화벽으로 인해 발생합니다. 그렇다면 어떨까요?

Quark Cloud Disk에서 Baidu Cloud Disk로 파일을 전송하는 방법은 무엇입니까?

Mar 14, 2024 pm 02:07 PM

Quark Cloud Disk에서 Baidu Cloud Disk로 파일을 전송하는 방법은 무엇입니까?

Mar 14, 2024 pm 02:07 PM

Quark Netdisk와 Baidu Netdisk는 현재 파일 저장에 가장 일반적으로 사용되는 Netdisk 소프트웨어입니다. Quark Netdisk의 파일을 Baidu Netdisk에 저장하려면 어떻게 해야 합니까? 이번 호에서는 편집자가 Quark Network Disk 컴퓨터에서 Baidu Network Disk로 파일을 전송하는 방법에 대한 튜토리얼 단계를 정리했습니다. Quark 네트워크 디스크 파일을 Baidu 네트워크 디스크에 저장하는 방법은 무엇입니까? Quark Network Disk에서 Baidu Network Disk로 파일을 전송하려면 먼저 Quark Network Disk에서 필요한 파일을 다운로드한 다음 Baidu Network Disk 클라이언트에서 대상 폴더를 선택하고 열어야 합니다. 그런 다음 Quark Cloud Disk에서 다운로드한 파일을 Baidu Cloud Disk 클라이언트가 연 폴더에 끌어서 놓거나 업로드 기능을 사용하여 Baidu Cloud Disk에 파일을 추가합니다. 업로드가 완료된 후 파일이 Baidu Cloud Disk에 성공적으로 전송되었는지 확인하세요. 그게 다야

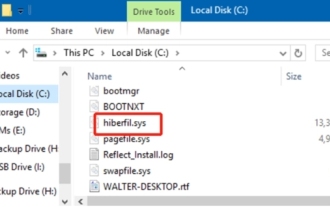

hiberfil.sys 파일이란 무엇입니까? hiberfil.sys를 삭제할 수 있나요?

Mar 15, 2024 am 09:49 AM

hiberfil.sys 파일이란 무엇입니까? hiberfil.sys를 삭제할 수 있나요?

Mar 15, 2024 am 09:49 AM

최근 많은 네티즌들이 편집자에게 hiberfil.sys 파일이 무엇인지 문의했습니다. hiberfil.sys가 C 드라이브 공간을 많이 차지하고 삭제될 수 있나요? 편집자는 hiberfil.sys 파일을 삭제할 수 있음을 알려줄 수 있습니다. 아래에서 자세한 내용을 살펴보겠습니다. hiberfil.sys는 Windows 시스템의 숨겨진 파일이자 시스템 최대 절전 모드 파일입니다. 일반적으로 C 드라이브의 루트 디렉터리에 저장되며 크기는 시스템에 설치된 메모리 크기와 동일합니다. 이 파일은 컴퓨터가 최대 절전 모드일 때 사용되며, 복구 시 빠르게 이전 상태로 복원할 수 있도록 현재 시스템의 메모리 데이터를 담고 있습니다. 크기가 메모리 용량과 동일하므로 하드 드라이브 공간을 더 많이 차지할 수 있습니다. 동면

Apple 16 시스템의 어떤 버전이 가장 좋나요?

Mar 08, 2024 pm 05:16 PM

Apple 16 시스템의 어떤 버전이 가장 좋나요?

Mar 08, 2024 pm 05:16 PM

Apple 16 시스템의 최고 버전은 iOS16.1.4입니다. iOS16 시스템의 최고 버전은 사람마다 다를 수 있으며 일상적인 사용 경험의 추가 및 개선도 많은 사용자로부터 호평을 받았습니다. Apple 16 시스템의 가장 좋은 버전은 무엇입니까? 답변: iOS16.1.4 iOS 16 시스템의 가장 좋은 버전은 사람마다 다를 수 있습니다. 공개 정보에 따르면 2022년에 출시된 iOS16은 매우 안정적이고 성능이 뛰어난 버전으로 평가되며, 사용자들은 전반적인 경험에 상당히 만족하고 있습니다. 또한, iOS16에서는 새로운 기능 추가와 일상 사용 경험 개선도 많은 사용자들에게 호평을 받고 있습니다. 특히 업데이트된 배터리 수명, 신호 성능 및 발열 제어 측면에서 사용자 피드백은 비교적 긍정적이었습니다. 그러나 iPhone14를 고려하면

항상 새로운! Huawei Mate60 시리즈가 HarmonyOS 4.2로 업그레이드: AI 클라우드 향상, Xiaoyi Dialect는 사용하기 매우 쉽습니다.

Jun 02, 2024 pm 02:58 PM

항상 새로운! Huawei Mate60 시리즈가 HarmonyOS 4.2로 업그레이드: AI 클라우드 향상, Xiaoyi Dialect는 사용하기 매우 쉽습니다.

Jun 02, 2024 pm 02:58 PM

4월 11일, 화웨이는 처음으로 HarmonyOS 4.2 100개 시스템 업그레이드 계획을 공식 발표했습니다. 이번에는 휴대폰, 태블릿, 시계, 헤드폰, 스마트 스크린 및 기타 장치를 포함하여 180개 이상의 장치가 업그레이드에 참여할 것입니다. 지난달 HarmonyOS4.2 100대 업그레이드 계획이 꾸준히 진행됨에 따라 Huawei Pocket2, Huawei MateX5 시리즈, nova12 시리즈, Huawei Pura 시리즈 등을 포함한 많은 인기 모델도 업그레이드 및 적응을 시작했습니다. 더 많은 Huawei 모델 사용자가 HarmonyOS가 제공하는 일반적이고 종종 새로운 경험을 즐길 수 있을 것입니다. 사용자 피드백에 따르면 HarmonyOS4.2를 업그레이드한 후 Huawei Mate60 시리즈 모델의 경험이 모든 측면에서 개선되었습니다. 특히 화웨이 M

Linux 및 Windows 시스템에서 cmd 명령의 차이점과 유사점

Mar 15, 2024 am 08:12 AM

Linux 및 Windows 시스템에서 cmd 명령의 차이점과 유사점

Mar 15, 2024 am 08:12 AM

Linux와 Windows는 각각 오픈 소스 Linux 시스템과 상용 Windows 시스템을 대표하는 두 가지 일반적인 운영 체제입니다. 두 운영 체제 모두 사용자가 운영 체제와 상호 작용할 수 있는 명령줄 인터페이스가 있습니다. Linux 시스템에서는 사용자가 Shell 명령줄을 사용하고 Windows 시스템에서는 cmd 명령줄을 사용합니다. Linux 시스템의 Shell 명령줄은 거의 모든 시스템 관리 작업을 완료할 수 있는 매우 강력한 도구입니다.