Linux의 chroot 명령: 격리된 공간에서 애플리케이션을 실행하고 테스트하는 방법

Feb 12, 2024 pm 12:12 PMLinux 매니아라면 시스템에 다양한 애플리케이션이나 서비스를 설치하거나 제거해야 하는 경우가 종종 있습니다. 하지만 모든 애플리케이션이나 서비스가 다른 소프트웨어 패키지에서 제공하는 일부 공유 개체 파일에 의존한다는 사실을 알고 계셨습니까? 이러한 개체 파일이 없거나 손상된 경우 응용 프로그램이나 서비스가 제대로 작동하지 않거나 시작되지 않을 수도 있습니다. 따라서 격리된 공간에서 애플리케이션이나 서비스를 실행하고 테스트하는 방법을 아는 것은 Linux 시스템을 유지 관리하고 최적화하는 데 도움이 될 수 있는 매우 유용한 기술입니다. 이 기사에서는 chroot라는 강력한 명령줄 도구를 소개합니다. 이 도구를 사용하면 Linux에서 독립적인 환경을 만들고 그 안에서 애플리케이션이나 서비스를 실행하고 테스트할 수 있습니다.

Linux에서 chroot가 무엇인가요?

chroot를 자세히 살펴보고 그 이점, 사용 시나리오, Linux 시스템에서 설정하는 방법, 필요한 경우 환경에서 벗어나는(chroot) 방법을 이해해 보겠습니다.

chroot는 사용자가 애플리케이션과 서비스를 안전하게 격리할 수 있게 해주는 가장 간단하고 오래된 컨테이너화 소프트웨어 중 하나인 변경 루트입니다. 컴퓨팅 용어에서 격리는 미리 정의된 리소스를 사용하여 프로그램을 제한된 공간에 가두는 것입니다.

Docker와 작동 방식에 익숙하다면 chroot를 훨씬 단순화된 버전으로 생각할 수 있습니다. chroot는 프로그램의 루트 디렉터리를 변경하고 액세스 및 가시성을 제한하여 추가 격리 및 보안 계층을 제공합니다.

기본적으로 별도의 디렉터리를 만들고 프로그램의 모든 종속성을 새 디렉터리에 복사한 다음 chroot 명령을 실행합니다. 이를 통해 기본 파일 시스템에 대한 액세스 권한을 잃어도 프로그램이 정상적으로 실행될 수 있습니다.

프로그램을 chroot 환경으로 설정하는 것은 실제 시스템 파일을 변경하지 않고 안전한 공간에서 안정성을 테스트할 수 있는 좋은 방법입니다. 또한 chroot 환경에서는 손상된 소프트웨어 패키지로 인해 발생하는 보안 위험을 줄일 수 있습니다. chroot 환경에서는 손상된 소프트웨어 패키지가 민감한 시스템 파일에 액세스하거나 수정할 수 없기 때문입니다.

이 프로그램은 "chroot 감옥"이라고도 알려진 chroot 디렉토리로 가져온 파일에만 액세스하고 볼 수 있습니다. 이렇게 하면 프로그램과 해당 하위 프로세스가 기본 시스템의 작동을 방해하는 것을 방지할 수 있습니다.

츄루트 감옥이 무엇인가요?

chroot 감옥은 chroot 프로그램이 실행되고 실행되는 격리된 환경입니다. chroot 감옥이라는 용어는 chroot 환경 내의 프로세스와 해당 하위 프로세스가 기본 파일 시스템에 액세스하거나 볼 수 없으며 chroot용으로 예약된 리소스로 제한된다는 개념에서 유래되었습니다.

이제 chroot의 개념을 명확하게 이해했으므로 chroot Jail을 만들고 그 안에서 프로그램을 실행하는 방법을 직접 배워보겠습니다.

chroot 감옥을 만들고 그 안에서 프로그램을 실행하는 방법

chroot 감옥은 기본적으로 프로그램이 제대로 실행되는 데 필요한 모든 리소스, 파일, 바이너리 및 기타 종속성을 포함하는 디렉터리입니다.

그러나 일반 Linux 환경과 달리 chroot Jail의 환경은 엄격히 제한되어 있으며 프로그램은 외부 또는 추가 파일 및 시스템 리소스에 접근할 수 없습니다.

예를 들어 chroot 감옥에서 Bash 셸을 실행하려면 Bash 바이너리와 모든 종속 항목을 chroot 디렉터리에 복사해야 합니다.

chroot Jail을 생성하고 Bash 쉘을 생성하는 단계는 다음과 같습니다.

1. 프로그램을 성공적으로 실행하려면 모든 종속성을 chroot 감옥 디렉터리에 복사해야 합니다. which 및 ldd 명령을 사용하여 바이너리(이 경우 Bash) 및 모든 종속 항목의 위치를 찾아보겠습니다.

으아아아

2. 이제 바이너리의 위치와 종속성을 알았으므로 chroot 감옥으로 변환하려는 디렉터리에 복사하세요. mkdir 명령을 사용하여 필요한 디렉터리를 만들고 cp 명령을 사용하여 모든 파일을 해당 디렉터리에 복사합니다.

mkdir bin lib lib64 && cp -r /lib/ * ./lib && cp -r /lib64/* ./lib64/ && cp /bin/bash /bin/

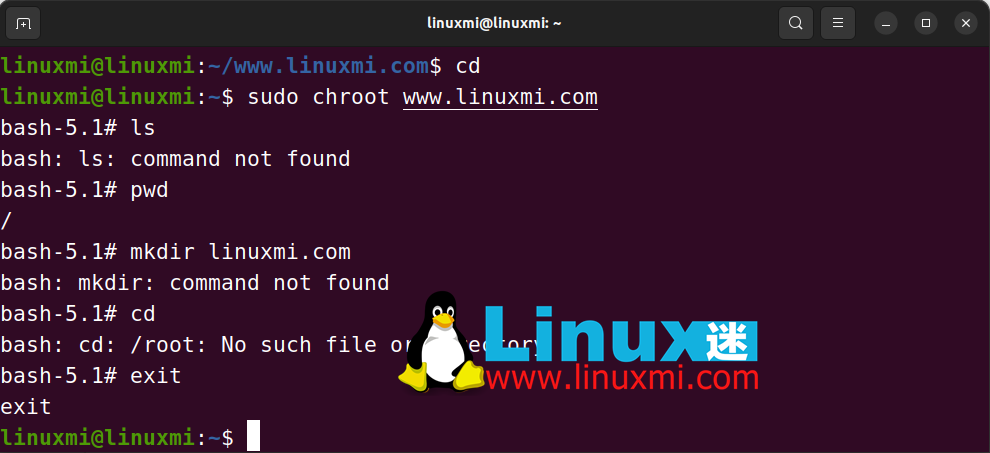

3、最后,当程序和它的依赖项复制完成后,你可以使用 sudo 前缀以提升的权限运行 chroot 命令,在所选择的目录中生成 chroot 环境。默认情况下,它将生成一个Bash shell。下面是要输入的命令:

linuxmi@linuxmi:~$ sudo chroot www.linuxmi.com

这就是生成chroot监狱并在其中运行程序的所有步骤。

如何逃离chroot监狱

虽然 chroot 监狱对于测试不稳定的软件很有用,但在处理 SSH 连接时也很有用,因为将连接的用户设置为 chroot 环境是保护 SSH 服务器的众多方法之一。

另一方面,如果你是一名渗透测试人员,并且已登录到目标的 SSH 服务器,发现它是一个 chroot 环境,可能会感到沮丧,感觉走投无路。

然而,有很多方法可以逃离错误配置的 chroot 狱,有些方法需要 C 编程技巧,而其他方法可以使用工具自动化。一些简单的 chroot 逃逸方法包括:

- 嵌套的 chroot 调用

- 带有保存的文件描述符的嵌套 chroot 调用

- 根目录挂载方法

- procfs 逃逸

- ptrace 逃逸

请注意,要使用这些方法之一进行 chroot 逃逸,你需要在系统中具有升级的特权。通过访问 chw00t 的 GitHub 存储库,你可以了解更多关于这些逃逸方法的信息,那是一个 chroot 逃逸自动化工具。

现在你应该对 Linux 中的 chroot 了如指掌了

通过本文的介绍,我们了解了chroot是什么、它是如何工作的以及如何实现它,我们还学习了如何创建chroot监狱并在其中执行应用程序或服务,以及如何逃离chroot监狱。chroot是一个简单而强大的工具,可以让你在安全和隔离的空间中运行和测试应用程序或服务。请记住,chroot并不是一个完美的安全解决方案,它有一些局限性和缺陷,因此你应该谨慎地使用它,并结合其他的沙盒或虚拟化技术来提高你的系统的安全性和稳定性。

위 내용은 Linux의 chroot 명령: 격리된 공간에서 애플리케이션을 실행하고 테스트하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

인기 기사

인기 기사

뜨거운 기사 태그

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7279

7279

9

9

1622

1622

14

14

1340

1340

46

46

1257

1257

25

25

1205

1205

29

29

DeepSeek 웹 버전 입구 DeepSeek 공식 웹 사이트 입구

Feb 19, 2025 pm 04:54 PM

DeepSeek 웹 버전 입구 DeepSeek 공식 웹 사이트 입구

Feb 19, 2025 pm 04:54 PM

DeepSeek 웹 버전 입구 DeepSeek 공식 웹 사이트 입구

Android TV Box, 비공식 Ubuntu 24.04 업그레이드 제공

Sep 05, 2024 am 06:33 AM

Android TV Box, 비공식 Ubuntu 24.04 업그레이드 제공

Sep 05, 2024 am 06:33 AM

Android TV Box, 비공식 Ubuntu 24.04 업그레이드 제공