Linux에서 SSH 서버 연결을 보호하는 8가지 방법

SSH는 Linux 서버에 대한 보안 원격 액세스를 위해 널리 사용되는 프로토콜입니다. 대부분의 사용자는 기본 설정으로 SSH 연결을 사용하여 원격 서버에 연결합니다. 그러나 기본 구성에는 보안 위험이 있으므로 주의가 필요합니다.

공개 SSH 액세스로 서버를 보호하려면, 특히 공용 IP 주소를 사용하는 경우 루트 계정 로그인을 비활성화해야 합니다. 루트 비밀번호 크랙이 쉬워지므로 SSH 보안을 강화해야 합니다.

Linux에서 SSH 서버 연결을 보호하는 방법은 다음과 같습니다.

루트 로그인 비활성화:

이를 달성하려면 먼저 루트 사용자에 대한 SSH 액세스를 비활성화하고 루트 권한이 있는 새 사용자를 만들어야 합니다. 루트 사용자의 서버 액세스를 끄는 것은 공격자가 시스템에 침입하는 것을 방지하는 방어 전략입니다. 예를 들어 다음과 같이 "exampleroot"라는 사용자를 생성할 수 있습니다.

으아악위 명령에 대한 간략한 설명은 다음과 같습니다.

- useradd는 새 사용자를 생성하고 **-m 매개변수는 생성된 사용자의 home** 디렉터리 아래에 폴더를 생성합니다.

- passwd 명령은 새 사용자에게 비밀번호를 할당하는 데 사용됩니다. 사용자에게 할당하는 비밀번호는 복잡하고 추측하기 어려워야 한다는 점을 기억하세요.

- usermod -aG sudo 새로 생성된 사용자를 관리자 그룹에 추가합니다.

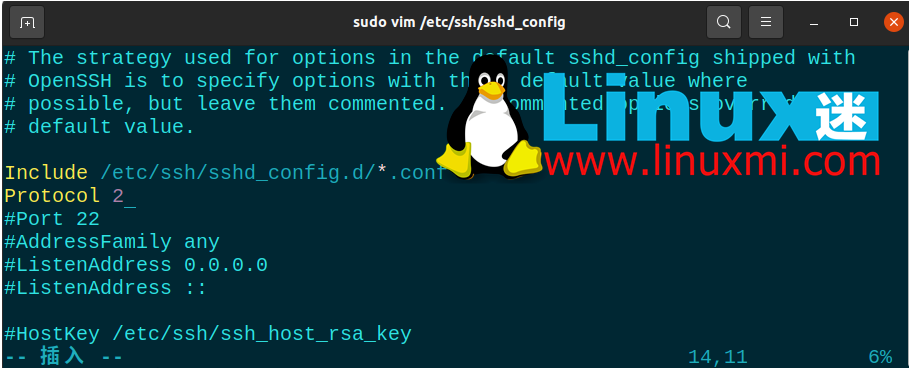

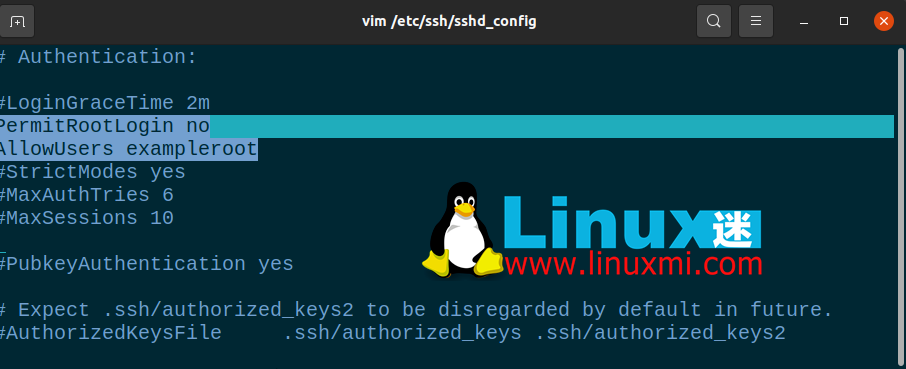

사용자 생성 프로세스 후에는 sshd_config 파일을 일부 변경해야 합니다. 이 파일은 /etc/ssh/sshd_config에서 찾을 수 있습니다. 텍스트 편집기를 사용하여 파일을 열고 다음과 같이 변경합니다.

으아악

PermitRootLogin 라인은 루트 사용자가 SSH를 사용하여 원격 액세스를 얻는 것을 방지합니다. AllowUsers 목록에 exampleroot를 포함하면 사용자에게 필요한 권한이 부여됩니다.

마지막으로 다음 명령을 사용하여 SSH 서비스를 다시 시작합니다.

으아악실패하고 오류 메시지가 나타나면 다음 명령을 시도해 보세요. 이는 사용 중인 Linux 배포판에 따라 다를 수 있습니다.

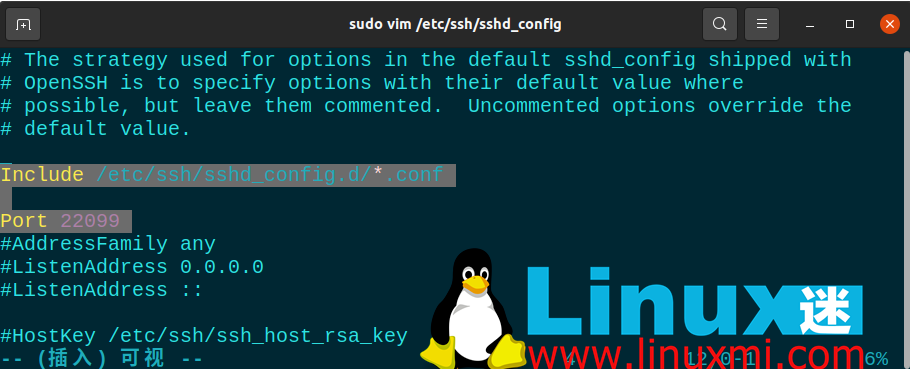

으아악2. 기본 포트 변경

기본 SSH 연결 포트는 22입니다. 물론 모든 공격자는 이를 알고 있으므로 SSH 보안을 보장하려면 기본 포트 번호를 변경해야 합니다. 공격자가 Nmap 스캔을 통해 새 포트 번호를 쉽게 찾을 수 있지만 여기서 목표는 공격자의 작업을 더 어렵게 만드는 것입니다.

포트 번호를 변경하려면 **/etc/ssh/sshd_config**를 열고 파일을 다음과 같이 변경합니다.

으아악

이 단계 후에 sudo systemctl restart ssh를 사용하여 SSH 서비스를 다시 시작하세요. 이제 방금 정의한 포트를 사용하여 서버에 액세스할 수 있습니다. 방화벽을 사용하는 경우 여기에서 필요한 규칙도 변경해야 합니다. netstat -tlpn 명령을 실행하면 SSH 포트 번호가 변경된 것을 확인할 수 있습니다.

3. 비밀번호가 비어 있는 사용자는 접속이 금지됩니다

시스템에 비밀번호 없이 실수로 생성한 사용자가 있을 수 있습니다. 이러한 사용자가 서버에 액세스하는 것을 방지하려면 sshd_config 파일의 PermitEmptyPasswords 줄 값을 no로 설정할 수 있습니다.

으아악4. 로그인/액세스 시도 제한

기본적으로 서버에 액세스하는 데 필요한 횟수만큼 비밀번호를 시도할 수 있습니다. 그러나 공격자는 이 취약점을 악용하여 서버에 무차별 공격을 가할 수 있습니다. 허용되는 비밀번호 시도 횟수를 지정하여 특정 횟수의 시도 후에 SSH 연결을 자동으로 종료할 수 있습니다.

이렇게 하려면 sshd_config 파일에서 MaxAuthTries 값을 변경하세요.

MaxAuthTries 3

5. 使用 SSH 版本 2

SSH 的第二个版本发布是因为第一个版本中存在许多漏洞。默认情况下,您可以通过将Protocol参数添加到sshd_config文件来启用服务器使用第二个版本。这样,您未来的所有连接都将使用第二个版本的 SSH。

Include /etc/ssh/sshd_config.d/*.conf Protocol 2

6.关闭TCP端口转发和X11转发

攻击者可以尝试通过 SSH 连接的端口转发来访问您的其他系统。为了防止这种情况,您可以在sshd_config文件中关闭AllowTcpForwarding和X11Forwarding功能。

X11Forwarding no AllowTcpForwarding no

7. 使用 SSH 密钥连接

连接到服务器的最安全方法之一是使用 SSH 密钥。使用 SSH 密钥时,无需密码即可访问服务器。另外,您可以通过更改sshd_config文件中与密码相关的参数来完全关闭对服务器的密码访问。

创建 SSH 密钥时,有两个密钥:Public和Private。公钥将上传到您要连接的服务器,而私钥则存储在您将用来建立连接的计算机上。

在您的计算机上使用ssh-keygen命令创建 SSH 密钥。不要将密码短语字段留空并记住您在此处输入的密码。如果将其留空,您将只能使用 SSH 密钥文件访问它。但是,如果您设置了密码,则可以防止拥有密钥文件的攻击者访问它。例如,您可以使用以下命令创建 SSH 密钥:

ssh-keygen

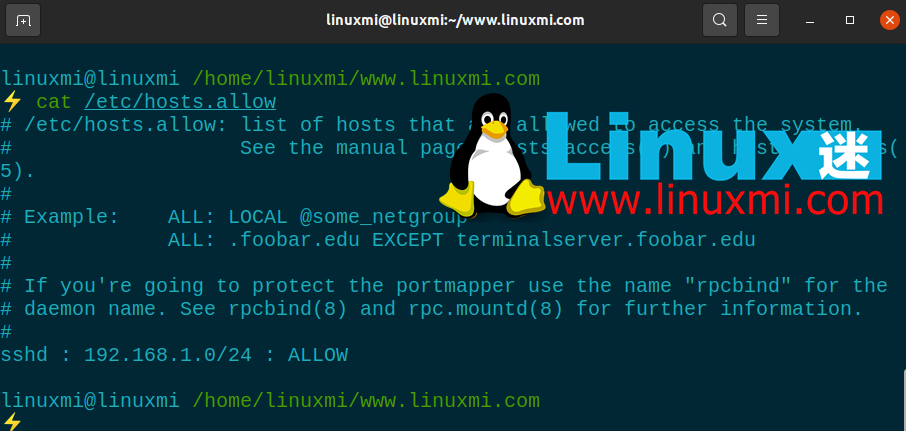

8. SSH 连接的 IP 限制

大多数情况下,防火墙使用自己的标准框架阻止访问,旨在保护服务器。但是,这并不总是足够的,您需要增加这种安全潜力。

为此,请打开**/etc/hosts.allow**文件。通过对该文件进行的添加,您可以限制 SSH 权限,允许特定 IP 块,或输入单个 IP 并使用拒绝命令阻止所有剩余的 IP 地址。

下面您将看到一些示例设置。完成这些之后,像往常一样重新启动 SSH 服务以保存更改。

Linux 服务器安全的重要性

所有服务器管理员都应该考虑数据和数据安全问题。服务器安全是一个非常敏感的问题,因为攻击的主要焦点是 Web 服务器,它们几乎包含有关系统的所有信息。由于大多数服务器都在 Linux 基础架构上运行,因此熟悉 Linux 系统和服务器管理非常重要。

SSH 安全只是保护服务器的方法之一。可以通过停止、阻挡或减缓攻击来最大程度地减少您受到的伤害。除了提供 SSH 安全性之外,您还可以实施许多不同的方法来保护您的 Linux 服务器。

위 내용은 Linux에서 SSH 서버 연결을 보호하는 8가지 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7510

7510

15

15

1378

1378

52

52

78

78

11

11

53

53

19

19

19

19

64

64

아파치를 시작하는 방법

Apr 13, 2025 pm 01:06 PM

아파치를 시작하는 방법

Apr 13, 2025 pm 01:06 PM

Apache를 시작하는 단계는 다음과 같습니다. Apache 설치 (명령 : Sudo apt-get Apache2를 설치하거나 공식 웹 사이트에서 다운로드) 시작 apache (linux : sudo systemctl start : windes (선택 사항, Linux : Sudo SystemCtl

Apache80 포트가 점유 된 경우해야 할 일

Apr 13, 2025 pm 01:24 PM

Apache80 포트가 점유 된 경우해야 할 일

Apr 13, 2025 pm 01:24 PM

Apache 80 포트가 점유되면 솔루션은 다음과 같습니다. 포트를 차지하고 닫는 프로세스를 찾으십시오. 방화벽 설정을 확인하여 Apache가 차단되지 않았는지 확인하십시오. 위의 방법이 작동하지 않으면 Apache를 재구성하여 다른 포트를 사용하십시오. Apache 서비스를 다시 시작하십시오.

데비안에서 nginx ssl 성능을 모니터링하는 방법

Apr 12, 2025 pm 10:18 PM

데비안에서 nginx ssl 성능을 모니터링하는 방법

Apr 12, 2025 pm 10:18 PM

이 기사에서는 데비안 시스템에서 NGINX 서버의 SSL 성능을 효과적으로 모니터링하는 방법에 대해 설명합니다. NginxOxporter를 사용하여 Nginx 상태 데이터를 프로 메테우스로 내보낸 다음 Grafana를 통해 시각적으로 표시합니다. 1 단계 : nginx 구성 먼저 Nginx 구성 파일에서 stub_status 모듈을 활성화하여 nginx의 상태 정보를 얻어야합니다. nginx 구성 파일에 다음 스 니펫을 추가하십시오 (일반적으로 /etc/nginx/nginx.conf에 있거나 포함 파일에 위치) : location/nginx_status {stub_status

데비안 시스템에서 재활용 빈을 설정하는 방법

Apr 12, 2025 pm 10:51 PM

데비안 시스템에서 재활용 빈을 설정하는 방법

Apr 12, 2025 pm 10:51 PM

이 기사는 데비안 시스템에서 재활용 빈을 구성하는 두 가지 방법 인 그래픽 인터페이스와 명령 줄을 소개합니다. 방법 1 : Nautilus 그래픽 인터페이스를 사용하여 파일 관리자를 엽니 다. 데스크탑 또는 응용 프로그램 메뉴에서 Nautilus 파일 관리자 (일반적으로 "파일")를 찾아 시작하십시오. Recycle Bin 찾기 : 왼쪽 탐색 표시 줄에서 재활용 빈 폴더를 찾으십시오. 찾을 수없는 경우 검색하려면 "기타 위치"또는 "컴퓨터"를 클릭하십시오. 재활용 빈 속성을 구성하십시오 : "Recycle Bin"을 마우스 오른쪽 버튼으로 클릭하고 "속성"을 선택하십시오. 속성 창에서 다음 설정을 조정할 수 있습니다. 최대 크기 : 재활용 빈에서 사용 가능한 디스크 공간을 제한하십시오. 유지 시간 : 재활용 쓰레기통에서 파일이 자동으로 삭제되기 전에 보존을 설정합니다.

Apache 서버를 다시 시작하는 방법

Apr 13, 2025 pm 01:12 PM

Apache 서버를 다시 시작하는 방법

Apr 13, 2025 pm 01:12 PM

Apache 서버를 다시 시작하려면 다음 단계를 따르십시오. Linux/MacOS : Sudo SystemCTL 실행 Apache2를 다시 시작하십시오. Windows : Net Stop Apache2.4를 실행 한 다음 Net Start Apache2.4를 시작하십시오. Netstat -A |를 실행하십시오 서버 상태를 확인하려면 Findstr 80.

Debian Readdir의 성능을 최적화하는 방법

Apr 13, 2025 am 08:48 AM

Debian Readdir의 성능을 최적화하는 방법

Apr 13, 2025 am 08:48 AM

Debian Systems에서 ReadDir 시스템 호출은 디렉토리 내용을 읽는 데 사용됩니다. 성능이 좋지 않은 경우 다음과 같은 최적화 전략을 시도해보십시오. 디렉토리 파일 수를 단순화하십시오. 대규모 디렉토리를 가능한 한 여러 소규모 디렉토리로 나누어 읽기마다 처리 된 항목 수를 줄입니다. 디렉토리 컨텐츠 캐싱 활성화 : 캐시 메커니즘을 구축하고 정기적으로 캐시를 업데이트하거나 디렉토리 컨텐츠가 변경 될 때 캐시를 업데이트하며 readDir로 자주 호출을 줄입니다. 메모리 캐시 (예 : Memcached 또는 Redis) 또는 로컬 캐시 (예 : 파일 또는 데이터베이스)를 고려할 수 있습니다. 효율적인 데이터 구조 채택 : 디렉토리 트래버스를 직접 구현하는 경우 디렉토리 정보를 저장하고 액세스하기 위해보다 효율적인 데이터 구조 (예 : 선형 검색 대신 해시 테이블)를 선택하십시오.

Debian Readdir가 다른 도구와 통합하는 방법

Apr 13, 2025 am 09:42 AM

Debian Readdir가 다른 도구와 통합하는 방법

Apr 13, 2025 am 09:42 AM

데비안 시스템의 readdir 함수는 디렉토리 컨텐츠를 읽는 데 사용되는 시스템 호출이며 종종 C 프로그래밍에 사용됩니다. 이 기사에서는 ReadDir를 다른 도구와 통합하여 기능을 향상시키는 방법을 설명합니다. 방법 1 : C 언어 프로그램을 파이프 라인과 결합하고 먼저 C 프로그램을 작성하여 readDir 함수를 호출하고 결과를 출력하십시오.#포함#포함#포함#포함#includinTmain (intargc, char*argv []) {dir*dir; structdirent*entry; if (argc! = 2) {

네트워크 모니터링에서 데비안 스나이퍼의 중요성

Apr 12, 2025 pm 11:03 PM

네트워크 모니터링에서 데비안 스나이퍼의 중요성

Apr 12, 2025 pm 11:03 PM

검색 결과는 "DebianSniffer"와 네트워크 모니터링에서 특정 응용 프로그램을 직접 언급하지는 않지만 "스나이퍼"는 네트워크 패킷 캡처 분석 도구를 지칭하며 Debian 시스템의 응용 프로그램이 다른 Linux 배포판과 본질적으로 다르지 않다고 추론 할 수 있습니다. 네트워크 모니터링은 네트워크 안정성을 유지하고 성능을 최적화하는 데 중요하며 패킷 캡처 분석 도구는 핵심 역할을합니다. 다음은 네트워크 모니터링 도구 (예 : Debian Systems에서 실행되는 스나이퍼와 같은)의 중요한 역할을 설명합니다. 네트워크 모니터링 도구의 가치 : 빠른 결함 위치 : 네트워크 실행, 패킷 손실률 등과 같은 네트워크 메트릭의 실시간 모니터링, 네트워크 실패의 근본 원인을 신속하게 식별하고 문제 해결 시간을 단축 할 수 있습니다.