Linux 시스템 Keepalived 상태 확인 메커니즘 해석

在进行负载均衡时,一般都会部署一个健康检查工具,确保后端real server是正常的,可以提供服务的,避免出现后端real server 已经宕机或服务不可用时,负载均衡器扔将请求分发到real server,影响整体业务访问。健康检查的方式有很多,可以自行部署脚本,当然当前用的比较多的就是keepalived服务了。keepalived的健康检查方式有三种,tcp_check、http_check、misc_check。

keepalived配置简述

keepalived主要有三个模块,分别是core、check和vrrp。core模块为keepalived的核心,负责主进程的启动、维护以及全局配置文件的加载和解析。check负责健康检查,包括常见的各种检查方式。vrrp模块是来实现VRRP协议的

keepalived只有一个配置文件keepalived.conf,里面主要包括以下几个配置区域,分别是global_defs、static_ipaddress、static_routes、vrrp_script、vrrp_instance和virtual_server。

yum install keepalived -y

配置文件:

! Configuration File for keepalived

# vi /etc/keepalived/keepalived.conf

# 全局配置 主要是配置故障发生时的通知对象以及机器标识

global_defs {

notification_email {

r_xl@xl.com# 设置报警邮件接收地址,需要开启 sendmail 服务

}

notification_email_from s_xl@xl.com# 设置邮件的发送地址

smtp_server 192.168.2.241# 设置通知的 SMTP Server 地址

smtp_connect_timeout 30# 设置通知的 SMTP Server 的超时时间

router_id LVS_DEVEL_1# 路由ID,标识本节点的字符串,邮件通知时会用到

}

# 自定义VRRP实例健康检查脚本 keepalived只能做到对自身问题和网络故障的监控,Script可以增加其他的监控来判定是否需要切换主备

vrrp_script chk_sshd {

script "killall -0 sshd"# 示例为检查sshd服务是否运行中

interval 2 # 检查间隔时间

weight -4# 检查失败降低的权重

}

# VRRP实例 定义对外提供服务的VIP区域及其相关属性

vrrp_instance VI_1 {

state MASTER # 状态只有 MASTER 和 BACKUP 两种,并且要大写,MASTER 为工作状态,BACKUP 是备用状态

interface eth0 # 节点固有IP(非VIP)的网卡,用来发VRRP包

virtual_router_id 51 # 虚拟路由标识,同一个 vrrp_instance 的 MASTER 和 BACKUP 的 vitrual_router_id 需要一致

priority 100 # 优先级,同一个 vrrp_instance 的 MASTER 优先级必须比 BACKUP 高

advert_int 1 # MASTER 与 BACKUP 负载均衡器之间同步检查的时间间隔,单位为秒

authentication { # 设置认证

auth_type PASS # 认证方式,支持 PASS 和 HA

auth_pass 1111 # 证密码为明文,同一 vrrp 实例 MASTER 与 BACKUP 使用相同的密码才能正常通信

}

virtual_ipaddress {# 虚拟IP地址(VIP),可以有多个地址,每个地址占一行

192.168.12.200

}

track_script { # 自定义健康检查脚本

chk_sshd # 配置上面自定义的vrrp脚本调用名

}

}

# 设置虚拟服务器

virtual_server 192.168.12.200 6500 { # 指定虚拟IP地址和服务端口

delay_loop 6 # 服务健康检查周期,6秒

lb_algo rr # 负载均衡调度算法,一般用wrr、rr、wlc

lb_kind DR # 负载均衡转发规则。一般包括DR,NAT,TUN 3种

persistence_timeout 5# 会话保持时间。把用户请求请求间隔在未超过保持时间时,一直分发到某个服务节点

protocol TCP # 转发协议 有TCP和UDP两种

# 配置真实服务器

real_server 192.168.2.222 6500 {#指定IP和端口

weight 1 # 权重,数值越大,权重越高

# 健康检查方式 常见有 TCP_CHECK, HTTP_GET, SSL_GET, MISC_CHECK(自定义脚本)

TCP_CHECK { # 通过TcpCheck方式判断RealServer的健康状态

connect_timeout 10# 连接超时时间

nb_get_retry 3# 重连次数

delay_before_retry 3# 重连时间间隔

connect_port 6500 # 检测端口

}

}

# 配置真实服务器

real_server 192.168.2.222 6500 {#指定IP和端口

weight 1# 权重,数值越大,权重越高

# 健康检查方式 常见有 TCP_CHECK, HTTP_GET, SSL_GET, MISC_CHECK(自定义脚本)

TCP_CHECK { # 通过TcpCheck判断RealServer的健康状态

connect_timeout 10# 连接超时时间

nb_get_retry 3# 重连次数

delay_before_retry 3# 重连时间间隔

connect_port 6500 # 检测端口

}

}

}健康检查类型

TCP_CHECK

TCP_CHECK { # 通过TcpCheck判断RealServer的健康状态

connect_timeout 10# 连接超时时间

nb_get_retry 3# 重连次数

delay_before_retry 3# 重连时间间隔

connect_port 6500 # 检测端口

}2.HTTP_GET

HTTP_GET {

url {

path check/200.jsp# 检查的uri地址

digest 1362a91278f0806aa1d33e1e26d67763 # 用keepalived自带的genhash生成,/usr/bin/genhash -s rsIP -p port -u uri

}

connect_timeout 3 # 链接超时时间

nb_get_retry 3 # 重连次数

delay_before_retry 3# 重连时间间隔

connect_port 6500# 检测端口

}3.MISC_CHECK

keepalived.conf配置:

MISC_CHECK {

misc_path "/etc/keepalived/misc_check.sh http://192.168.2.222:6500/check/200.jsp"# 外部程序或者脚本的路径和参数

misc_timeout 10 # 脚本执行的超时时间

misc_dynamic#动态权重标志。脚本返回0则检测成功权重不变,返回1表示失败权重设置为0

}脚本示例:

#!/bin/bash

# ./misc_check.sh http://192.168.2.222:6500/check/200.jsp

if [ $# -ne 1 ]; then

echo "Warning: command param error."

exit 1

else

CHECK_URL=$1

CMD=`/usr/bin/curl -I ${CHECK_URL} 2>/dev/null | grep "200 OK" | wc -l`

if [ ${CMD} -eq 1 ]; then

echo "Succ: Check proxy ${CHECK_URL} is succeed."

exit 0

else

echo "Fail: check proxy ${CHECK_URL} is failed."

exit 1

fi

fi

위 내용은 Linux 시스템 Keepalived 상태 확인 메커니즘 해석의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7460

7460

15

15

1376

1376

52

52

77

77

11

11

44

44

19

19

17

17

17

17

Windows 오류 코드를 해결하는 방법 'invalid_data_access_trap'; (0x00000004)

Mar 11, 2025 am 11:26 AM

Windows 오류 코드를 해결하는 방법 'invalid_data_access_trap'; (0x00000004)

Mar 11, 2025 am 11:26 AM

이 기사에서는 "invalid_data_access_trap"(0x00000004) 오류, 중요한 BSOD를 다룹니다. 결함이있는 드라이버, 하드웨어 오작동 (RAM, 하드 드라이브), 소프트웨어 충돌, 오버 클럭킹 및 맬웨어와 같은 일반적인 원인을 탐색합니다. 문제

레지스트리를 어떻게 편집합니까? (경고 :주의해서 사용하십시오!)

Mar 21, 2025 pm 07:46 PM

레지스트리를 어떻게 편집합니까? (경고 :주의해서 사용하십시오!)

Mar 21, 2025 pm 07:46 PM

기사는 Windows 레지스트리 편집, 예방 조치, 백업 방법 및 잘못된 편집의 잠재적 문제에 대해 설명합니다. 주요 이슈 : 부적절한 변화로 인한 시스템 불안정성 및 데이터 손실의 위험.

Windows에서 서비스를 어떻게 관리합니까?

Mar 21, 2025 pm 07:52 PM

Windows에서 서비스를 어떻게 관리합니까?

Mar 21, 2025 pm 07:52 PM

기사는 시작, 중지, 서비스 재시작 및 안정성 모범 사례를 포함하여 시스템 건강을위한 Windows 서비스 관리에 대해 논의합니다.

Windows 설정에서 Drive Health 경고를 수정하는 방법을 알아보십시오.

Mar 19, 2025 am 11:10 AM

Windows 설정에서 Drive Health 경고를 수정하는 방법을 알아보십시오.

Mar 19, 2025 am 11:10 AM

Windows 설정에서 Drive Health 경고는 무엇을 의미하며 디스크 경고를받을 때 어떻게해야합니까? 이 PHP.CN 튜토리얼을 읽고이 상황에 대처할 수있는 단계별 지침을 얻으십시오.

ENE.SYS를 사용하는 응용 프로그램

Mar 12, 2025 pm 01:25 PM

ENE.SYS를 사용하는 응용 프로그램

Mar 12, 2025 pm 01:25 PM

이 기사는 ENE.Sys를 RealTek 고화질 오디오 드라이버 구성 요소로 식별합니다. 오디오 하드웨어 관리에있어 기능을 자세히 설명하고 오디오 기능에서 중요한 역할을 강조합니다. 이 기사는 또한 사용자가 정당성을 확인하도록 안내합니다

그룹 정책 편집기 (gpedit.msc)를 어떻게 사용합니까?

Mar 21, 2025 pm 07:48 PM

그룹 정책 편집기 (gpedit.msc)를 어떻게 사용합니까?

Mar 21, 2025 pm 07:48 PM

이 기사는 시스템 설정을 관리하기 위해 Windows에서 그룹 정책 편집기 (GPEDIT.MSC)를 사용하는 방법을 설명하고 일반적인 구성 및 문제 해결 방법을 강조합니다. gpedit.msc는 Windows 홈 에디션에서 사용할 수 없다고 제안합니다.

파일 유형의 기본 앱을 어떻게 변경합니까?

Mar 21, 2025 pm 07:48 PM

파일 유형의 기본 앱을 어떻게 변경합니까?

Mar 21, 2025 pm 07:48 PM

기사에서는 회복 및 대량 변경을 포함하여 Windows의 파일 유형에 대한 기본 앱 변경에 대해 설명합니다. 주요 이슈 : 내장 벌크 변경 옵션 없음.

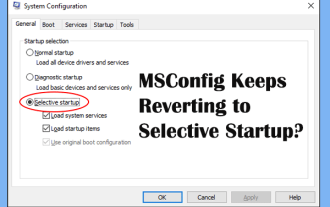

MSConfig는 선택적 스타트 업으로 계속 되돌아 가고 있습니까? 여기 2 개의 솔루션

Mar 28, 2025 pm 12:06 PM

MSConfig는 선택적 스타트 업으로 계속 되돌아 가고 있습니까? 여기 2 개의 솔루션

Mar 28, 2025 pm 12:06 PM

MSConfig가 Windows의 선택적 시작으로 계속 되돌아가는 문제에 대해 의문을 제기합니까? 필요한 경우 일반 시작으로 전환하는 방법은 무엇입니까? 이 php.cn 게시물에 설명 된 방법을 사용하여 자신에게 맞는 방법을 찾으십시오.