redis가 설정되지 않았기 때문에 해커들은 redis 보안 취약점을 악용하여 서버에 침입했습니다.

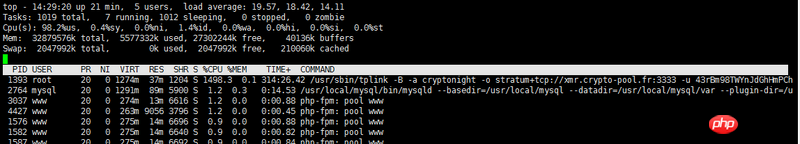

서버 CPU 사용량이 높은 수준에 있었습니다

(/usr/sbin/tplink -B -a cryptonight -ostratum tcp://xmr.crypto-pool). .fr:3333 -u 43rBm98TWYnJdGhHmPChR7)

CPU를 많이 소모하기 때문에 kill 명령을 사용하여 종료시켰는데, 관련 프로세스 번호가 없어 프로세스 번호가 위조된 것이지 실제가 아님을 알 수 있었습니다. 따라서 /usr/sbin/tplink 파일을 직접 삭제하면 삭제할 수 있습니다. 그런데 서버를 다시 시작하니 이런 과정이 또 나오더니 시동 및 기타 파일을 확인해 보니 이상은 발견되지 않았습니다.

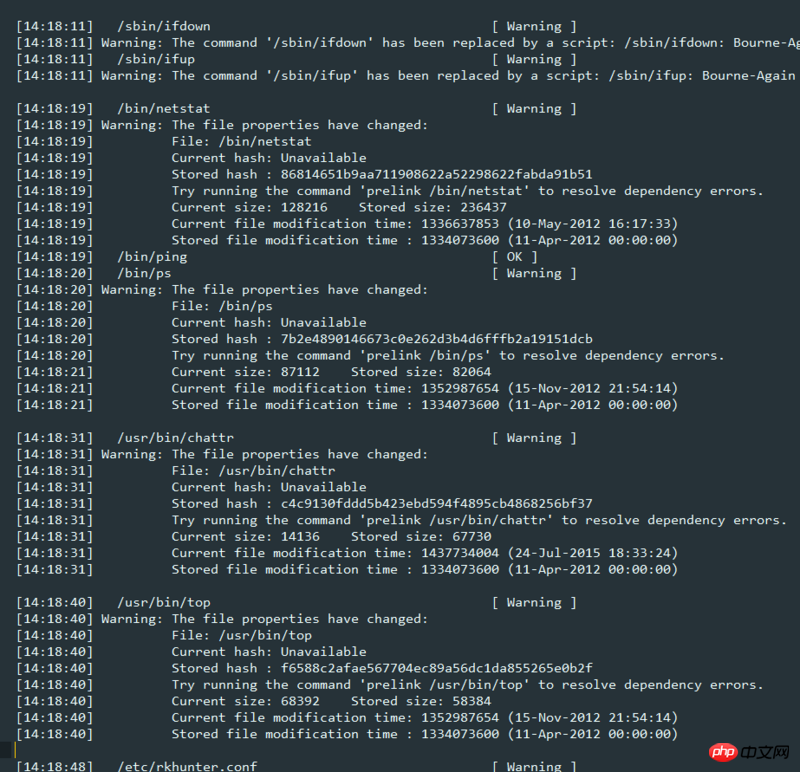

그러던 중 rkhunter 툴 분석을 통해 다수의 명령어가 변조된 것으로 확인되었습니다.

그런 다음 변조된 파일을 모두 다른 일반 서버 프로그램으로 교체하세요.

그런 다음 다시 시작되었고 모든 관련 파일이 다시 변조되었습니다.

Redis.conf 구성 파일로 redis-server를 시작하면 redis.conf 없이는 시작할 수 없습니다. Redis를 제거한 다음 Redis를 다시 설치했지만 여전히 문제를 해결할 수 없습니다.

이 문제를 해결하는 방법과 이 트로이 목마를 완전히 제거하는 방법을 도와달라고 하나님께 간구합니다.

이것을 보세요: 링크 설명

참고로 redis의 경우 비밀번호를 설정하는 것이 가장 좋습니다. 2.8 이하 버전에서는 취약점이 있을 수 있습니다

1. 기본 포트 수정

2. 인증 강화

3. IP 바인딩

4. 구성 파일을 수정하고 config 명령 실행을 허용하지 않음

, 그냥 시스템을 수행하면 간단하고 효율적입니다. 이 바이러스는 서버에 쉽게 로그인할 수 있으며 무엇이든 주입할 수 있습니다. 해독하기에는 너무 번거롭습니다. . .

구성이 올바르게 작성되면 구성 파일을 지정할 수 있습니다. 외부 네트워크에 노출되어야 하는 경우에는 구성에서 인증을 추가할 수 있으며, 포트도 변경하는 것이 좋습니다. 6379는 너무 위험해요. .

공용 네트워크에 서비스를 노출하지 마십시오. redis 관련 작업을 통해 파일을 작성하게 되며, 발생하는 상황은 발생하지 않지만 발생한다는 것을 알고 있습니다...