Tutorial sistem

Tutorial sistem

Siri Windows

Siri Windows

Penyulitan BitLocker Telah Dipecahkan, Tetapi Masih Belum Masa untuk Bertukar

Penyulitan BitLocker Telah Dipecahkan, Tetapi Masih Belum Masa untuk Bertukar

Penyulitan BitLocker Telah Dipecahkan, Tetapi Masih Belum Masa untuk Bertukar

BitLocker Microsoft ialah salah satu alat penyulitan cakera penuh yang paling popular, dan terbina dalam Windows 10 dan 11 Pro menyediakan pilihan penyulitan mudah untuk berjuta-juta pengguna Windows di seluruh dunia. Tetapi reputasi BitLocker sebagai alat penyulitan terkemuka mungkin terancam selepas YouTuber berjaya mencuri kunci penyulitan dan menyahsulit data peribadi dalam masa 43 saat sahaja—menggunakan Raspberry Pi Pico berharga $6.

Bagaimanakah Penyulitan BitLocker Dipecahkan?

Penyulitan BitLocker telah dipecahkan oleh YouTuber Stacksmashing, yang menyiarkan video yang memperincikan cara dia memintas data BitLocker, mengekstrak kunci penyahsulitan dan berjaya mengeksploitasi proses penyulitan BitLocker.

Eksploitasi Stacksmashing melibatkan Modul Platform Dipercayai (TPM) luaran—cip TPM yang sama yang menghentikan peningkatan Windows 11—yang terdapat pada sesetengah komputer riba dan komputer. Walaupun banyak papan induk menyepadukan cip TPM dan CPU moden menyepadukan TPM ke dalam reka bentuk mereka, mesin lain masih menggunakan TPM luaran.

Sekarang, berikut ialah isu dan eksploitasi yang ditemui oleh Stacksmashing. TPM luaran berkomunikasi dengan CPU menggunakan apa yang dikenali sebagai bas LPC (Low Pin Count), iaitu cara untuk peranti lebar jalur rendah mengekalkan komunikasi dengan perkakasan lain tanpa mencipta overhed prestasi.

Walau bagaimanapun, Stacksmashing mendapati bahawa walaupun data pada TPM selamat, semasa proses but, saluran komunikasi (bas LPC) antara TPM dan CPU tidak disulitkan sepenuhnya. Dengan alatan yang betul, penyerang boleh memintas data yang dihantar antara TPM dan CPU yang mengandungi kunci penyulitan yang tidak selamat.

Alat seperti Raspberry Pi Pico, komputer papan tunggal $6 minit yang mempunyai banyak kegunaan. Dalam kes ini, Stacksmashing menyambungkan Raspberry Pi Pico kepada penyambung yang tidak digunakan pada komputer riba ujian dan berjaya membaca data binari semasa mesin dibut. Data yang terhasil mengandungi Kunci Induk Volume yang disimpan pada TPM, yang kemudiannya boleh digunakan untuk menyahsulit data lain.

Adakah Masa untuk Menolak BitLocker?

Menariknya, Microsoft sudah pun menyedari potensi serangan ini. Walau bagaimanapun, ini adalah kali pertama serangan praktikal muncul secara meluas, menggambarkan betapa pantas kunci penyulitan BitLocker boleh dicuri.

Ia menimbulkan persoalan penting sama ada anda perlu mempertimbangkan untuk beralih kepada alternatif BitLocker, seperti VeraCrypt percuma dan sumber terbuka. Berita baiknya ialah anda tidak perlu melompat atas beberapa sebab.

Pertama, eksploitasi hanya berfungsi dengan TPM luaran yang meminta data daripada modul menggunakan bas LPC. Kebanyakan perkakasan moden menyepadukan TPM. Walaupun TPM berasaskan papan induk secara teorinya boleh dieksploitasi, ia memerlukan lebih banyak masa, usaha dan tempoh yang panjang dengan peranti sasaran. Mengekstrak data Kunci Master Volume BitLocker daripada TPM menjadi lebih sukar jika modul disepadukan ke dalam CPU.

CPU AMD telah menyepadukan TPM 2.0 sejak 2016 (dengan pelancaran AM4, dikenali sebagai fTPM), manakala CPU Intel menyepadukan TPM 2.0 dengan pelancaran CPU Coffee Lake Generasi ke-8 pada 2017 (dikenali sebagai PTT). Cukuplah untuk mengatakan, jika anda menggunakan mesin dengan pengeluar CPU AMD atau Intel selepas tarikh tersebut, kemungkinan besar anda selamat.

Perlu juga diperhatikan bahawa walaupun mengeksploitasi ini, BitLocker kekal selamat, dan penyulitan sebenar yang menyokongnya, AES-128 atau AES-256, masih selamat.

Atas ialah kandungan terperinci Penyulitan BitLocker Telah Dipecahkan, Tetapi Masih Belum Masa untuk Bertukar. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1666

1666

14

14

1426

1426

52

52

1328

1328

25

25

1273

1273

29

29

1255

1255

24

24

Windows KB5054979 Kemas kini Senarai Kandungan Kemas Kini Maklumat

Apr 15, 2025 pm 05:36 PM

Windows KB5054979 Kemas kini Senarai Kandungan Kemas Kini Maklumat

Apr 15, 2025 pm 05:36 PM

KB5054979 adalah kemas kini keselamatan kumulatif yang dikeluarkan pada 27 Mac, 2025, untuk Windows 11 versi 24H2. Ia mensasarkan. NET Rangka Kerja Versi 3.5 dan 4.8.1, meningkatkan keselamatan dan kestabilan keseluruhan. Terutama, kemas kini menangani masalah dengan operasi fail dan direktori pada saham UNC menggunakan sistem.io API. Dua kaedah pemasangan disediakan: satu melalui tetapan Windows dengan menyemak kemas kini di bawah kemas kini Windows, dan yang lain melalui muat turun manual dari katalog Kemas Kini Microsoft.

Nanoleaf ingin mengubah cara anda mengenakan teknologi anda

Apr 17, 2025 am 01:03 AM

Nanoleaf ingin mengubah cara anda mengenakan teknologi anda

Apr 17, 2025 am 01:03 AM

Dok Meja Pegboard Nanoleaf: Penganjur Meja Bergaya dan Fungsian Bosan dengan persediaan pengecasan lama yang sama? Dok Meja Pegboard baru Nanoleaf menawarkan alternatif yang bergaya dan berfungsi. Aksesori meja pelbagai fungsi ini mempunyai 32 RGB penuh warna

Asus ' Rog Zephyrus G14 OLED Gaming Laptop adalah $ 300 off

Apr 16, 2025 am 03:01 AM

Asus ' Rog Zephyrus G14 OLED Gaming Laptop adalah $ 300 off

Apr 16, 2025 am 03:01 AM

Asus Rog Zephyrus G14 Esports Tawaran Khas Laptop! Beli Asus Rog Zephyrus G14 Esports Laptop Sekarang dan nikmati tawaran $ 300! Harga asal ialah $ 1999, harga semasa hanya $ 1699! Nikmati pengalaman permainan yang mendalam pada bila -bila masa, di mana sahaja, atau gunakannya sebagai stesen kerja mudah alih yang boleh dipercayai. Best Buy kini menawarkan tawaran pada komputer riba Asus Rog Zephyrus G14 2024 ini. Konfigurasi dan prestasinya yang kuat sangat mengagumkan. Ini Asus Rog Zephyrus G14 E-sukan Komputer Kos 16 Pada Best Buy

Cara Menggunakan Windows 11 sebagai Penerima Audio Bluetooth

Apr 15, 2025 am 03:01 AM

Cara Menggunakan Windows 11 sebagai Penerima Audio Bluetooth

Apr 15, 2025 am 03:01 AM

Hidupkan PC Windows 11 anda menjadi pembesar suara Bluetooth dan nikmati muzik kegemaran anda dari telefon anda! Panduan ini menunjukkan kepada anda cara dengan mudah menyambungkan peranti iPhone atau Android anda ke komputer anda untuk main balik audio. Langkah 1: Sepasang peranti Bluetooth anda Pertama, Pa

5 ciri tingkap tersembunyi yang harus anda gunakan

Apr 16, 2025 am 12:57 AM

5 ciri tingkap tersembunyi yang harus anda gunakan

Apr 16, 2025 am 12:57 AM

Buka kunci Ciri -ciri Windows Tersembunyi untuk pengalaman yang lebih lancar! Temui fungsi Windows yang menghairankan yang dapat meningkatkan pengalaman pengkomputeran anda dengan ketara. Malah pengguna Windows berpengalaman mungkin menemui beberapa helah baru di sini. Kunci Dinamik: Auto

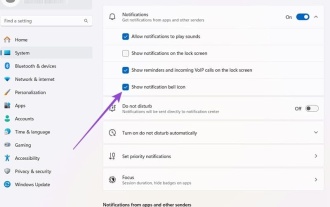

Cara menyesuaikan pemberitahuan Windows 11 anda

Apr 14, 2025 am 04:05 AM

Cara menyesuaikan pemberitahuan Windows 11 anda

Apr 14, 2025 am 04:05 AM

Penjelasan terperinci mengenai tetapan pemberitahuan Windows 11: Buat pengalaman pemberitahuan peribadi Windows 11 mengintegrasikan pusat pemberitahuan ke dalam kalendar, dan walaupun memerlukan sedikit masa untuk menyesuaikan diri, kekerapan pemberitahuan tidak berubah. Jika anda bosan dengan kemas kini sistem yang sentiasa muncul dan pemberitahuan aplikasi yang tidak berguna, artikel ini akan membimbing anda untuk menyesuaikan pemberitahuan Windows 11 dan mengoptimumkan aliran kerja anda. Tetapan Pemberitahuan Global Hampir semua pilihan yang berkaitan dengan pemberitahuan terletak dalam tetapan di Windows 11. Langkah 1: Klik menu "Mula" dan pilih "Tetapan" (atau tekan "Windows I"). Langkah 2: Pilih sistem di bar sisi kiri. Langkah 3: Klik "Pemberitahuan" untuk mengakses semua pilihan pemberitahuan.

Bagaimana (dan mengapa) untuk mematikan pecutan tetikus pada Windows 11

Apr 15, 2025 am 06:06 AM

Bagaimana (dan mengapa) untuk mematikan pecutan tetikus pada Windows 11

Apr 15, 2025 am 06:06 AM

Tingkatkan ketepatan tetikus: Lumpuhkan fungsi pecutan tetikus Windows 11 Kursor tetikus bergerak terlalu cepat di skrin, walaupun anda hanya menggerakkan tetikus beberapa sentimeter? Inilah fungsi pecutan tetikus. Artikel ini akan membimbing anda tentang cara melumpuhkan ciri ini untuk mengawal pergerakan tetikus yang lebih baik. Adakah bijak untuk melumpuhkan pecutan tetikus? Tiada pilihan "pecutan tetikus" langsung dalam sistem Windows. Sebaliknya, ia adalah tetapan "Precision Pointer yang Dipertingkatkan", yang dilihat oleh Microsoft sebagai ciri pecutan tetikus. Apabila ciri ini diaktifkan, tetapan DPI (titik per inci) tetapan tetikus berkuatkuasa. Ia mengawal hubungan antara kelajuan pergerakan fizikal tetikus dan jarak kursor bergerak pada skrin. Gerakkan tetikus perlahan -lahan, tingkap akan mengurangkan dpi yang berkesan dan kursor bergerak lebih pendek

Papan kekunci anda memerlukan OL besar ' Tombol kelantangan

Apr 18, 2025 am 03:04 AM

Papan kekunci anda memerlukan OL besar ' Tombol kelantangan

Apr 18, 2025 am 03:04 AM

Dalam dunia skrin sentuh hari ini, maklum balas sentuhan yang memuaskan mengenai kawalan fizikal adalah perubahan yang dialu -alukan. Itulah sebabnya papan kekunci dengan tombol kelantangan besar sangat menarik. Saya baru -baru ini mengalami ini secara langsung, dan ia menjadi wahyu. Untuk