pembangunan bahagian belakang

pembangunan bahagian belakang

Golang

Golang

Memahami Pengesahan JWT: Senibina Keselamatan Musim Bunga dan Pelaksanaan Go

Memahami Pengesahan JWT: Senibina Keselamatan Musim Bunga dan Pelaksanaan Go

Memahami Pengesahan JWT: Senibina Keselamatan Musim Bunga dan Pelaksanaan Go

Selepas menyediakan pengesahan tanpa kewarganegaraan JWT (tersedia di sini), saya ingin memahami perkara yang berlaku di bawah abstraksi Spring Security dengan mengenal pasti komponen utama dan interaksinya. Untuk menjadikan penerokaan ini lebih menarik, saya melaksanakan semula versi minimum dalam Go menggunakan perpustakaan HTTP standard. Dengan memecahkan tiga aliran teras - pendaftaran, penjanaan token dan akses sumber yang dilindungi - dan membinanya semula dalam Go, saya menetapkan untuk memetakan corak pengesahan Spring Security kepada komponen yang lebih mudah.

Siaran ini memberi tumpuan khusus pada aliran pengesahan - cara sistem mengesahkan identiti pengguna - bukannya kebenaran. Kami akan meneroka aliran dengan rajah jujukan yang mengesan permintaan melalui komponen berbeza dalam seni bina Spring Security.

Komponen Utama

Sistem ini menyediakan tiga titik akhir:

- Pendaftaran Pengguna: Menerima nama pengguna dan kata laluan daripada pengguna baharu

- Penjanaan Token (Log Masuk): Mencipta token JWT apabila pengguna berjaya log masuk dengan kelayakan yang sah

- Akses Dilindungi: Membolehkan pengguna yang disahkan mengakses sumber yang dilindungi menggunakan token mereka. Titik akhir getAuthenticatedUser berfungsi sebagai contoh, mengembalikan maklumat profil untuk pemegang token yang disahkan

Dalam bahagian berikut, saya menerangkan komponen teras yang terlibat dalam setiap aliran, dengan rajah jujukan untuk setiap aliran.

Aliran Pendaftaran

Permintaan pendaftaran yang mengandungi nama pengguna dan kata laluan melalui rantaian penapis Keselamatan Musim Bunga, di mana pemprosesan minimum berlaku sejak titik akhir pendaftaran dikonfigurasikan untuk tidak memerlukan pengesahan dalam SecurityConfiguration. Permintaan itu kemudian bergerak melalui DispatcherServlet Spring, yang mengarahkannya ke kaedah yang sesuai dalam UserController berdasarkan corak URL. Permintaan mencapai titik akhir daftar UserController, di mana maklumat pengguna disimpan bersama dengan kata laluan dicincang.

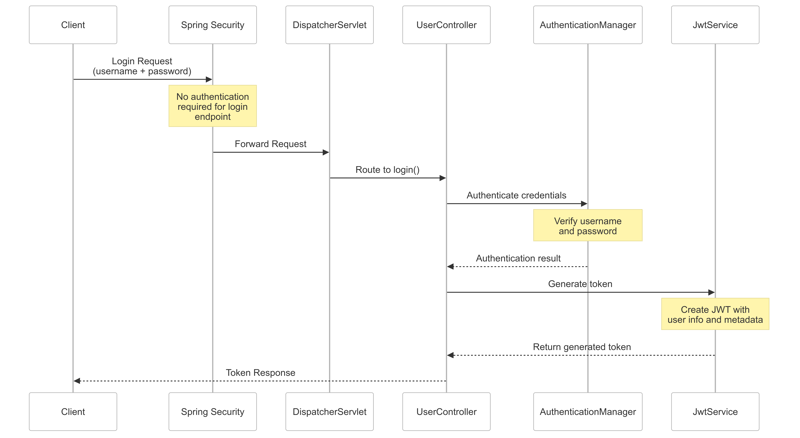

Aliran Penjanaan Token

Permintaan log masuk yang mengandungi nama pengguna dan kata laluan melalui rantaian penapis Keselamatan Musim Bunga, di mana pemprosesan minimum berlaku kerana titik akhir ini juga dikonfigurasikan untuk tidak memerlukan pengesahan dalam SecurityConfiguration. Permintaan bergerak melalui DispatcherServlet Spring ke titik akhir log masuk UserController, yang mewakilkan kepada AuthenticationManager. Menggunakan kacang yang dikonfigurasikan yang ditakrifkan dalam ApplicationConfiguration, AuthenticationManager mengesahkan kelayakan yang diberikan terhadap yang disimpan. Selepas pengesahan berjaya, UserController menggunakan JwtService untuk menjana token JWT yang mengandungi maklumat pengguna dan metadata seperti masa penciptaan, yang dikembalikan kepada klien untuk permintaan disahkan seterusnya.

Aliran Akses Sumber Dilindungi

Aliran Pengesahan Berjaya (200)

Aliran Pengesahan Gagal (401)

Apabila permintaan yang mengandungi token JWT dalam pengepala Kebenarannya tiba, ia akan melalui JwtAuthenticationFilter - OncePerRequestFilter tersuai yang ditakrifkan - yang memproses token menggunakan JwtService. Jika sah, penapis mendapatkan semula pengguna melalui UserDetailsService yang dikonfigurasikan dalam ApplicationConfiguration dan menetapkan pengesahan dalam SecurityContextHolder. Jika token tiada atau tidak sah, penapis membenarkan permintaan diteruskan tanpa menetapkan pengesahan.

Kemudian dalam rantaian, AuthorizationFilter menyemak sama ada permintaan itu disahkan dengan betul melalui SecurityContextHolder. Apabila ia mengesan kehilangan pengesahan, ia membuang AccessDeniedException. Pengecualian ini ditangkap oleh ExceptionTranslationFilter, yang menyemak sama ada pengguna tanpa nama dan mewakilkan kepada JwtAuthenticationEntryPoint yang dikonfigurasikan dalam SecurityConfiguration untuk mengembalikan respons 401 Tanpa Kebenaran.

Jika semua penapis lulus, permintaan akan sampai ke Spring's DispatcherServlet yang mengarahkannya ke titik akhir getAuthenticatedUser dalam UserController. Titik akhir ini mendapatkan semula maklumat pengguna yang disahkan daripada SecurityContextHolder yang telah diisi semasa proses rantaian penapis.

Nota: Spring Security menggunakan ekosistem penapis yang kaya dan komponen khusus untuk mengendalikan pelbagai kebimbangan keselamatan. Untuk memahami aliran pengesahan teras, saya hanya menumpukan pada pemain utama dalam pengesahan token JWT dan pengesahan pengguna.

Pelaksanaan Go: Komponen Pemetaan

Pelaksanaan Go menyediakan kefungsian yang serupa melalui seni bina yang dipermudahkan yang dipetakan kepada komponen Spring Security utama:

Rantai Penapis

- Menyediakan versi minimum rantaian penapis Spring Security

- Memproses penapis secara berurutan untuk setiap permintaan

- Menggunakan contoh rantaian setiap permintaan (VirtualFilterChain) untuk keselamatan benang

Penghantar

- Peta ke DispatcherServlet Spring

- Menghalakan permintaan kepada pengendali yang sesuai selepas pemprosesan penapis keselamatan

Konteks Pengesahan

- Menggunakan pakej konteks Go untuk menyimpan keadaan pengesahan setiap permintaan

- Peta ke SecurityContextHolder Spring

JwtFilter

- Setara terus dengan JwtAuthenticationFilter Spring

- Mengekstrak dan mengesahkan token JWT

- Mengisi konteks pengesahan pada pengesahan yang berjaya

Penapis Pengesahan

- Versi mudah Spring's AuthorizationFilter

- Semata-mata memfokuskan pada pengesahan pengesahan

- Menyemak konteks pengesahan dan mengembalikan 401 jika tiada

JwtService

- Serupa dengan JwtService Spring

- Mengendalikan penjanaan dan pengesahan token

- Menggunakan operasi JWT teras yang sama tetapi dengan konfigurasi yang lebih mudah

Liputan Ujian

Kedua-dua pelaksanaan termasuk ujian integrasi (auth_test.go dan AuthTest.java) mengesahkan senario pengesahan utama:

Aliran Pendaftaran

- Pendaftaran pengguna yang berjaya dengan kelayakan yang sah

- Percubaan pendaftaran nama pengguna pendua

Aliran Log Masuk

- Log masuk yang berjaya dengan kelayakan yang sah

- Percubaan log masuk dengan nama pengguna yang tidak wujud

- Percubaan log masuk dengan kata laluan yang salah

Akses Sumber Dilindungi

- Akses yang berjaya dengan token yang sah

- Akses percubaan tanpa pengepala auth

- Percubaan akses dengan format token tidak sah

- Percubaan akses dengan token tamat tempoh

- Percubaan akses dengan format token yang sah tetapi pengguna tidak wujud

Pelaksanaan Java termasuk ulasan terperinci yang menerangkan aliran setiap senario ujian melalui rantai penapis Spring Security. Aliran yang sama ini direplikasi dalam pelaksanaan Go menggunakan komponen yang setara.

Ringkasan Perjalanan

Saya melihat pengesahan JWT Spring Security dengan membahagikannya kepada aliran dan kes ujian. Kemudian saya memetakan corak ini kepada komponen Go. Ujian integrasi menunjukkan kepada saya cara permintaan mengalir melalui rantaian penapis dan komponen Spring Security. Membina versi mudah corak ini membantu saya memahami reka bentuk Spring Security. Ujian membuktikan kedua-dua pelaksanaan mengendalikan pengesahan dengan cara yang sama. Melalui menganalisis, menguji dan membina semula, saya mendapat pemahaman yang lebih mendalam tentang cara pengesahan Spring Security berfungsi.

Atas ialah kandungan terperinci Memahami Pengesahan JWT: Senibina Keselamatan Musim Bunga dan Pelaksanaan Go. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1669

1669

14

14

1428

1428

52

52

1329

1329

25

25

1273

1273

29

29

1256

1256

24

24

Golang vs Python: Prestasi dan Skala

Apr 19, 2025 am 12:18 AM

Golang vs Python: Prestasi dan Skala

Apr 19, 2025 am 12:18 AM

Golang lebih baik daripada Python dari segi prestasi dan skalabiliti. 1) Ciri-ciri jenis kompilasi Golang dan model konkurensi yang cekap menjadikannya berfungsi dengan baik dalam senario konvensional yang tinggi. 2) Python, sebagai bahasa yang ditafsirkan, melaksanakan perlahan -lahan, tetapi dapat mengoptimumkan prestasi melalui alat seperti Cython.

Golang dan C: Konvensyen vs kelajuan mentah

Apr 21, 2025 am 12:16 AM

Golang dan C: Konvensyen vs kelajuan mentah

Apr 21, 2025 am 12:16 AM

Golang lebih baik daripada C dalam kesesuaian, manakala C lebih baik daripada Golang dalam kelajuan mentah. 1) Golang mencapai kesesuaian yang cekap melalui goroutine dan saluran, yang sesuai untuk mengendalikan sejumlah besar tugas serentak. 2) C Melalui pengoptimuman pengkompil dan perpustakaan standard, ia menyediakan prestasi tinggi yang dekat dengan perkakasan, sesuai untuk aplikasi yang memerlukan pengoptimuman yang melampau.

Bermula dengan Go: Panduan Pemula

Apr 26, 2025 am 12:21 AM

Bermula dengan Go: Panduan Pemula

Apr 26, 2025 am 12:21 AM

GoisidealforbeginnersandSuekableforcloudandnetworkservicesduetoitssimplicity, kecekapan, danconcurrencyfeatures.1) installgofromtheofficialwebsiteandverifywith'goversion'.2)

Golang vs C: Perbandingan Prestasi dan Kelajuan

Apr 21, 2025 am 12:13 AM

Golang vs C: Perbandingan Prestasi dan Kelajuan

Apr 21, 2025 am 12:13 AM

Golang sesuai untuk pembangunan pesat dan senario serentak, dan C sesuai untuk senario di mana prestasi ekstrem dan kawalan peringkat rendah diperlukan. 1) Golang meningkatkan prestasi melalui pengumpulan sampah dan mekanisme konvensional, dan sesuai untuk pembangunan perkhidmatan web yang tinggi. 2) C mencapai prestasi muktamad melalui pengurusan memori manual dan pengoptimuman pengkompil, dan sesuai untuk pembangunan sistem tertanam.

Impak Golang: Kelajuan, Kecekapan, dan Kesederhanaan

Apr 14, 2025 am 12:11 AM

Impak Golang: Kelajuan, Kecekapan, dan Kesederhanaan

Apr 14, 2025 am 12:11 AM

Goimpactsdevelopmentpositivielythroughspeed, efficiency, andsimplicity.1) Speed: goCompilesquicklyandrunsefficiently, idealforlargeproject.2) Kecekapan: ITSComprehensivestandardlibraryraryrarexternaldependencies, enhingdevelyficiency.

Golang vs Python: Perbezaan dan Persamaan Utama

Apr 17, 2025 am 12:15 AM

Golang vs Python: Perbezaan dan Persamaan Utama

Apr 17, 2025 am 12:15 AM

Golang dan Python masing -masing mempunyai kelebihan mereka sendiri: Golang sesuai untuk prestasi tinggi dan pengaturcaraan serentak, sementara Python sesuai untuk sains data dan pembangunan web. Golang terkenal dengan model keserasiannya dan prestasi yang cekap, sementara Python terkenal dengan sintaks ringkas dan ekosistem perpustakaan yang kaya.

Golang dan C: Perdagangan dalam prestasi

Apr 17, 2025 am 12:18 AM

Golang dan C: Perdagangan dalam prestasi

Apr 17, 2025 am 12:18 AM

Perbezaan prestasi antara Golang dan C terutamanya ditunjukkan dalam pengurusan ingatan, pengoptimuman kompilasi dan kecekapan runtime. 1) Mekanisme pengumpulan sampah Golang adalah mudah tetapi boleh menjejaskan prestasi, 2) Pengurusan memori manual C dan pengoptimuman pengkompil lebih cekap dalam pengkomputeran rekursif.

Perlumbaan Prestasi: Golang vs C

Apr 16, 2025 am 12:07 AM

Perlumbaan Prestasi: Golang vs C

Apr 16, 2025 am 12:07 AM

Golang dan C masing-masing mempunyai kelebihan sendiri dalam pertandingan prestasi: 1) Golang sesuai untuk kesesuaian tinggi dan perkembangan pesat, dan 2) C menyediakan prestasi yang lebih tinggi dan kawalan halus. Pemilihan harus berdasarkan keperluan projek dan tumpukan teknologi pasukan.