pembangunan bahagian belakang

pembangunan bahagian belakang

tutorial php

tutorial php

Suntikan Pengepala Hos dalam Laravel: Risiko dan Pencegahan

Suntikan Pengepala Hos dalam Laravel: Risiko dan Pencegahan

Suntikan Pengepala Hos dalam Laravel: Risiko dan Pencegahan

Penjelasan terperinci dan strategi pertahanan tentang kerentanan suntikan header hos dalam Laravel

Artikel ini akan menyelidiki Suntikan Pengepala Hos kerentanan aplikasi web yang serius ini, termasuk aplikasi berdasarkan rangka kerja Laravel. Kerentanan ini membolehkan penyerang memanipulasi pengepala hos dalam permintaan HTTP, mengakibatkan risiko keselamatan seperti keracunan cache, serangan tetapan semula kata laluan dan ubah hala terbuka. Kami akan menganalisis risikonya secara terperinci, memberikan contoh, dan menyediakan strategi pertahanan yang sepadan.

Apakah suntikan pengepala hos?

Suntikan pengepala hos berlaku apabila aplikasi web secara membuta tuli mempercayai pengepala hos yang disediakan dalam permintaan HTTP. Kerentanan ini boleh membawa kepada tindakan berniat jahat berikut:

- Ubah hala pengguna ke tapak web berniat jahat.

- Mengganggu pautan tetapan semula kata laluan.

- Kawal tingkah laku pelayan.

Penggunaan suntikan pengepala hos dalam Laravel

Terdapat risiko keselamatan jika aplikasi Laravel bergantung pada pengepala hos dalam keputusan utama tanpa mengesahkannya. Mari kita lihat satu contoh.

Contoh kod terdedah:

<code>// routes/web.php

use Illuminate\Support\Facades\Mail;

Route::get('/send-reset-link', function () {

$user = User::where('email', 'example@example.com')->first();

if ($user) {

$resetLink = 'http://' . $_SERVER['HTTP_HOST'] . '/reset-password?token=' . $user->reset_token;

// 发送重置链接

Mail::to($user->email)->send(new \App\Mail\ResetPassword($resetLink));

return "密码重置链接已发送。";

}

return "用户未找到。";

});</code>Dalam contoh ini, aplikasi menggunakan pengepala hos secara langsung untuk menjana pautan tetapan semula kata laluan. Penyerang boleh mengeksploitasi kelemahan ini dengan membuat permintaan berniat jahat:

<code>GET /send-reset-link HTTP/1.1 Host: malicious.com</code>

Pautan tetapan semula yang dijana akan menghala ke malicious.com, yang berpotensi menjejaskan keselamatan pengguna.

Pertahanan terhadap suntikan pengepala hos dalam Laravel

-

Sahkan pengepala hos: Laravel menyediakan

APP_URLpembolehubah persekitaran yang boleh digunakan untuk memastikan kesahihan pengepala hos:

<code>// routes/web.php

Route::get('/send-reset-link', function () {

$user = User::where('email', 'example@example.com')->first();

if ($user) {

$resetLink = config('app.url') . '/reset-password?token=' . $user->reset_token;

// 发送重置链接

Mail::to($user->email)->send(new \App\Mail\ResetPassword($resetLink));

return "密码重置链接已发送。";

}

return "用户未找到。";

});</code>-

Hadkan hos yang dipercayai: Gunakan perisian tengah

trustedproxiesLaravel untuk mengehadkan permintaan kepada hos yang dipercayai. Kemas kini failconfig/trustedproxy.phpanda:

<code>return [

'proxies' => '*',

'headers' => [

Request::HEADER_X_FORWARDED_ALL,

Request::HEADER_FORWARDED,

],

'host' => ['example.com'], // 添加可信主机

];</code>-

Konfigurasi keselamatan: Pastikan tetapan

.envdalam failAPP_URLanda betul:

<code>APP_URL=https://yourdomain.com</code>

Uji kelemahan dengan alatan percuma

Anda boleh menggunakan pengimbas keselamatan tapak web percuma kami untuk menguji kelemahan suntikan pengepala hos.

Tangkapan skrin halaman web alat percuma di mana anda boleh mengakses alat penilaian keselamatan

Tangkapan skrin halaman web alat percuma di mana anda boleh mengakses alat penilaian keselamatan

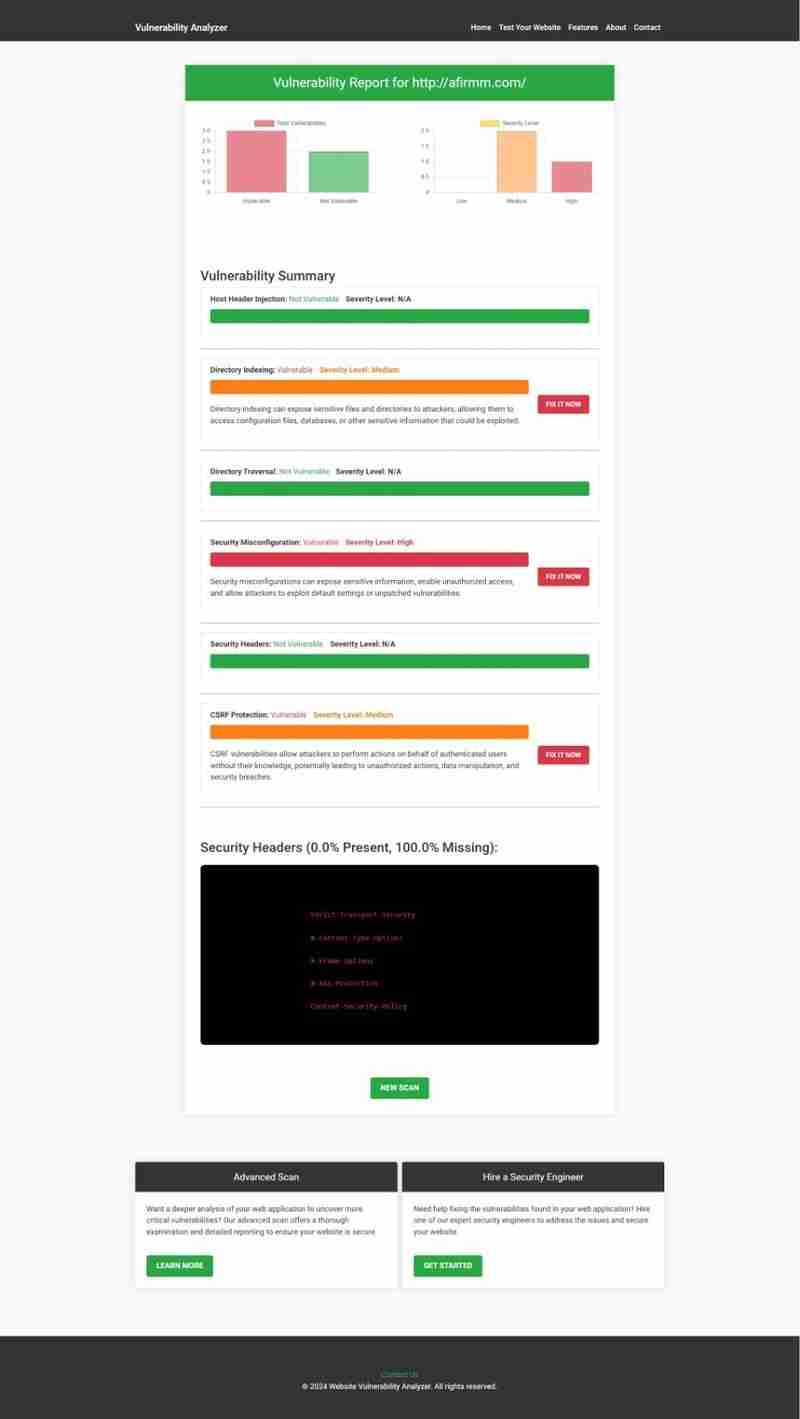

Selain itu, selepas menggunakan alat kami untuk menjalankan penilaian kerentanan untuk menyemak kelemahan tapak web, anda boleh menjana laporan terperinci untuk memahami status keselamatan aplikasi anda.

Sampel laporan penilaian kerentanan yang dihasilkan menggunakan alat percuma kami, memberikan cerapan tentang kemungkinan kelemahan

Sampel laporan penilaian kerentanan yang dihasilkan menggunakan alat percuma kami, memberikan cerapan tentang kemungkinan kelemahan

Kesimpulan

Suntikan pengepala hos ialah kelemahan kritikal yang boleh menjejaskan keselamatan aplikasi Laravel. Anda boleh melindungi aplikasi anda dengan mengesahkan input, mengehadkan hos yang dipercayai dan menggunakan konfigurasi yang betul.

Uji tapak web anda hari ini dengan Pemeriksa Keselamatan Laman Web kami dan ambil langkah pertama ke arah kekal selamat dalam talian.

Atas ialah kandungan terperinci Suntikan Pengepala Hos dalam Laravel: Risiko dan Pencegahan. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1669

1669

14

14

1428

1428

52

52

1329

1329

25

25

1273

1273

29

29

1256

1256

24

24

Terangkan hashing kata laluan yang selamat di PHP (mis., Password_hash, password_verify). Mengapa tidak menggunakan MD5 atau SHA1?

Apr 17, 2025 am 12:06 AM

Terangkan hashing kata laluan yang selamat di PHP (mis., Password_hash, password_verify). Mengapa tidak menggunakan MD5 atau SHA1?

Apr 17, 2025 am 12:06 AM

Dalam php, kata laluan_hash dan kata laluan 1) password_hash menjana hash yang mengandungi nilai garam untuk meningkatkan keselamatan. 2) Kata Laluan_verify Sahkan kata laluan dan pastikan keselamatan dengan membandingkan nilai hash. 3) MD5 dan SHA1 terdedah dan kekurangan nilai garam, dan tidak sesuai untuk keselamatan kata laluan moden.

PHP dan Python: Membandingkan dua bahasa pengaturcaraan yang popular

Apr 14, 2025 am 12:13 AM

PHP dan Python: Membandingkan dua bahasa pengaturcaraan yang popular

Apr 14, 2025 am 12:13 AM

PHP dan Python masing -masing mempunyai kelebihan mereka sendiri, dan memilih mengikut keperluan projek. 1.PHP sesuai untuk pembangunan web, terutamanya untuk pembangunan pesat dan penyelenggaraan laman web. 2. Python sesuai untuk sains data, pembelajaran mesin dan kecerdasan buatan, dengan sintaks ringkas dan sesuai untuk pemula.

PHP dalam Tindakan: Contoh dan aplikasi dunia nyata

Apr 14, 2025 am 12:19 AM

PHP dalam Tindakan: Contoh dan aplikasi dunia nyata

Apr 14, 2025 am 12:19 AM

PHP digunakan secara meluas dalam e-dagang, sistem pengurusan kandungan dan pembangunan API. 1) e-dagang: Digunakan untuk fungsi keranjang belanja dan pemprosesan pembayaran. 2) Sistem Pengurusan Kandungan: Digunakan untuk penjanaan kandungan dinamik dan pengurusan pengguna. 3) Pembangunan API: Digunakan untuk Pembangunan API RESTful dan Keselamatan API. Melalui pengoptimuman prestasi dan amalan terbaik, kecekapan dan pemeliharaan aplikasi PHP bertambah baik.

Bagaimanakah jenis membayangkan jenis PHP, termasuk jenis skalar, jenis pulangan, jenis kesatuan, dan jenis yang boleh dibatalkan?

Apr 17, 2025 am 12:25 AM

Bagaimanakah jenis membayangkan jenis PHP, termasuk jenis skalar, jenis pulangan, jenis kesatuan, dan jenis yang boleh dibatalkan?

Apr 17, 2025 am 12:25 AM

Jenis PHP meminta untuk meningkatkan kualiti kod dan kebolehbacaan. 1) Petua Jenis Skalar: Oleh kerana Php7.0, jenis data asas dibenarkan untuk ditentukan dalam parameter fungsi, seperti INT, Float, dan lain -lain. 2) Return Type Prompt: Pastikan konsistensi jenis nilai pulangan fungsi. 3) Jenis Kesatuan Prompt: Oleh kerana Php8.0, pelbagai jenis dibenarkan untuk ditentukan dalam parameter fungsi atau nilai pulangan. 4) Prompt jenis yang boleh dibatalkan: membolehkan untuk memasukkan nilai null dan mengendalikan fungsi yang boleh mengembalikan nilai null.

Relevannya PHP: Adakah ia masih hidup?

Apr 14, 2025 am 12:12 AM

Relevannya PHP: Adakah ia masih hidup?

Apr 14, 2025 am 12:12 AM

PHP masih dinamik dan masih menduduki kedudukan penting dalam bidang pengaturcaraan moden. 1) kesederhanaan PHP dan sokongan komuniti yang kuat menjadikannya digunakan secara meluas dalam pembangunan web; 2) fleksibiliti dan kestabilannya menjadikannya cemerlang dalam mengendalikan borang web, operasi pangkalan data dan pemprosesan fail; 3) PHP sentiasa berkembang dan mengoptimumkan, sesuai untuk pemula dan pemaju yang berpengalaman.

PHP dan Python: Paradigma yang berbeza dijelaskan

Apr 18, 2025 am 12:26 AM

PHP dan Python: Paradigma yang berbeza dijelaskan

Apr 18, 2025 am 12:26 AM

PHP terutamanya pengaturcaraan prosedur, tetapi juga menyokong pengaturcaraan berorientasikan objek (OOP); Python menyokong pelbagai paradigma, termasuk pengaturcaraan OOP, fungsional dan prosedur. PHP sesuai untuk pembangunan web, dan Python sesuai untuk pelbagai aplikasi seperti analisis data dan pembelajaran mesin.

Bagaimana anda menghalang suntikan SQL di PHP? (Penyataan yang disediakan, PDO)

Apr 15, 2025 am 12:15 AM

Bagaimana anda menghalang suntikan SQL di PHP? (Penyataan yang disediakan, PDO)

Apr 15, 2025 am 12:15 AM

Menggunakan penyataan preprocessing dan PDO dalam PHP secara berkesan dapat mencegah serangan suntikan SQL. 1) Gunakan PDO untuk menyambung ke pangkalan data dan tetapkan mod ralat. 2) Buat kenyataan pra -proses melalui kaedah menyediakan dan lulus data menggunakan ruang letak dan laksanakan kaedah. 3) Hasil pertanyaan proses dan pastikan keselamatan dan prestasi kod.

PHP dan Python: Contoh dan perbandingan kod

Apr 15, 2025 am 12:07 AM

PHP dan Python: Contoh dan perbandingan kod

Apr 15, 2025 am 12:07 AM

PHP dan Python mempunyai kelebihan dan kekurangan mereka sendiri, dan pilihannya bergantung kepada keperluan projek dan keutamaan peribadi. 1.PHP sesuai untuk pembangunan pesat dan penyelenggaraan aplikasi web berskala besar. 2. Python menguasai bidang sains data dan pembelajaran mesin.